تمكين Azure Private Link كنشر مبسط

توضح هذه المقالة كيفية استخدام Azure Private Link لتمكين الاتصال الخاص بين المستخدمين ومساحات عمل Databricks الخاصة بهم، وأيضا بين المجموعات على مستوى الحوسبة الكلاسيكي والخدمات الأساسية على مستوى التحكم داخل البنية الأساسية لمساحة عمل Databricks.

إشعار

- للحصول على المتطلبات ونظرة عامة على Private Link، راجع تمكين اتصالات الواجهة الخلفية والواجهة الأمامية ل Azure Private Link.

- هناك نوعان من التوزيع: قياسي ومبسط. توضح هذه المقالة النشر المبسط. لمقارنة أنواع التوزيع هذه، راجع اختيار التوزيع القياسي أو المبسط.

مقدمة لاتصالات الواجهة الأمامية في توزيع قياسي

لدعم اتصالات الواجهة الأمامية الخاصة بتطبيق ويب Azure Databricks للعملاء الذين لا يملكون اتصالا عاما بالإنترنت، يجب إضافة نقطة نهاية خاصة لمصادقة المستعرض لدعم عمليات استدعاء تسجيل الدخول الأحادي (SSO) إلى تطبيق ويب Azure Databricks. عادة ما تأتي اتصالات المستخدم هذه من خلال شبكة ظاهرية تعالج الاتصالات بالشبكات المحلية والشبكات الظاهرية الخاصة، تسمى شبكة ظاهرية للعبور. ومع ذلك، بالنسبة لنمط النشر المبسط لتكامل Azure Private Link مع Databricks، يمكنك استخدام شبكة فرعية للنقل بدلا من الشبكة الظاهرية للنقل.

نقطة النهاية الخاصة لمصادقة المستعرض هي اتصال خاص بنوع browser_authenticationمورد فرعي . يستضيف اتصالا خاصا من شبكة فرعية للنقل تسمح لمعرف Microsoft Entra (المعروف سابقا ب Azure Active Directory) بإعادة توجيه المستخدمين بعد تسجيل الدخول إلى مثيل وحدة التحكم Azure Databricks الصحيح.

- إذا كنت تخطط للسماح بالاتصالات من شبكة نقل عميل المستخدم إلى الإنترنت العام، يوصى بإضافة نقطة نهاية خاصة لمصادقة مستعرض الويب ولكنها غير مطلوبة.

- إذا كنت تخطط لمنع الاتصالات من شبكة نقل العميل إلى الإنترنت العام، يلزم إضافة نقطة نهاية خاصة لمصادقة مستعرض الويب.

تتم مشاركة نقطة النهاية الخاصة لمصادقة المستعرض بين جميع مساحات العمل في المنطقة التي تشترك في نفس منطقة DNS الخاصة. لاحظ أيضا أن بعض حلول DNS للشركات تقصرك بشكل فعال على نقطة نهاية خاصة إقليمية واحدة لمصادقة المستعرض.

هام

لاستضافة إعدادات الشبكة الخاصة لمصادقة الويب، توصي Databricks بشدة بإنشاء مساحة عمل تسمى مساحة عمل مصادقة ويب خاصة لكل منطقة. يؤدي ذلك إلى حل مشكلة حذف مساحة عمل قد تؤثر على مساحات العمل الأخرى في تلك المنطقة. لمزيد من السياق والتفاصيل، راجع الخطوة 4: إنشاء نقطة نهاية خاصة لدعم تسجيل الدخول الأحادي للوصول إلى مستعرض الويب.

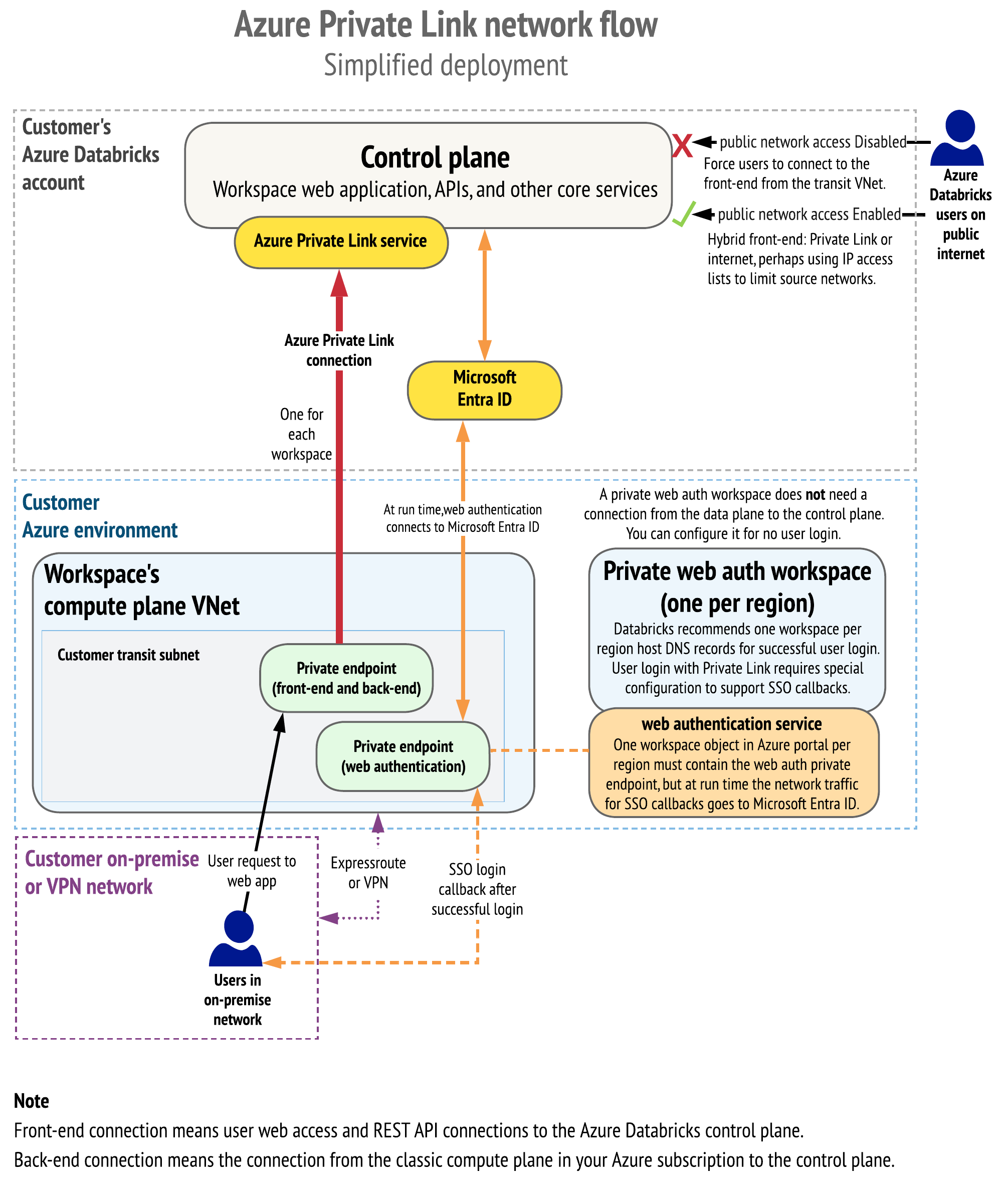

رسومات تخطيطية لتدفق الشبكة وعناصر الشبكة

يوضح الرسم التخطيطي التالي تدفق الشبكة في تنفيذ نموذجي للتوزيع المبسط ل Private Link:

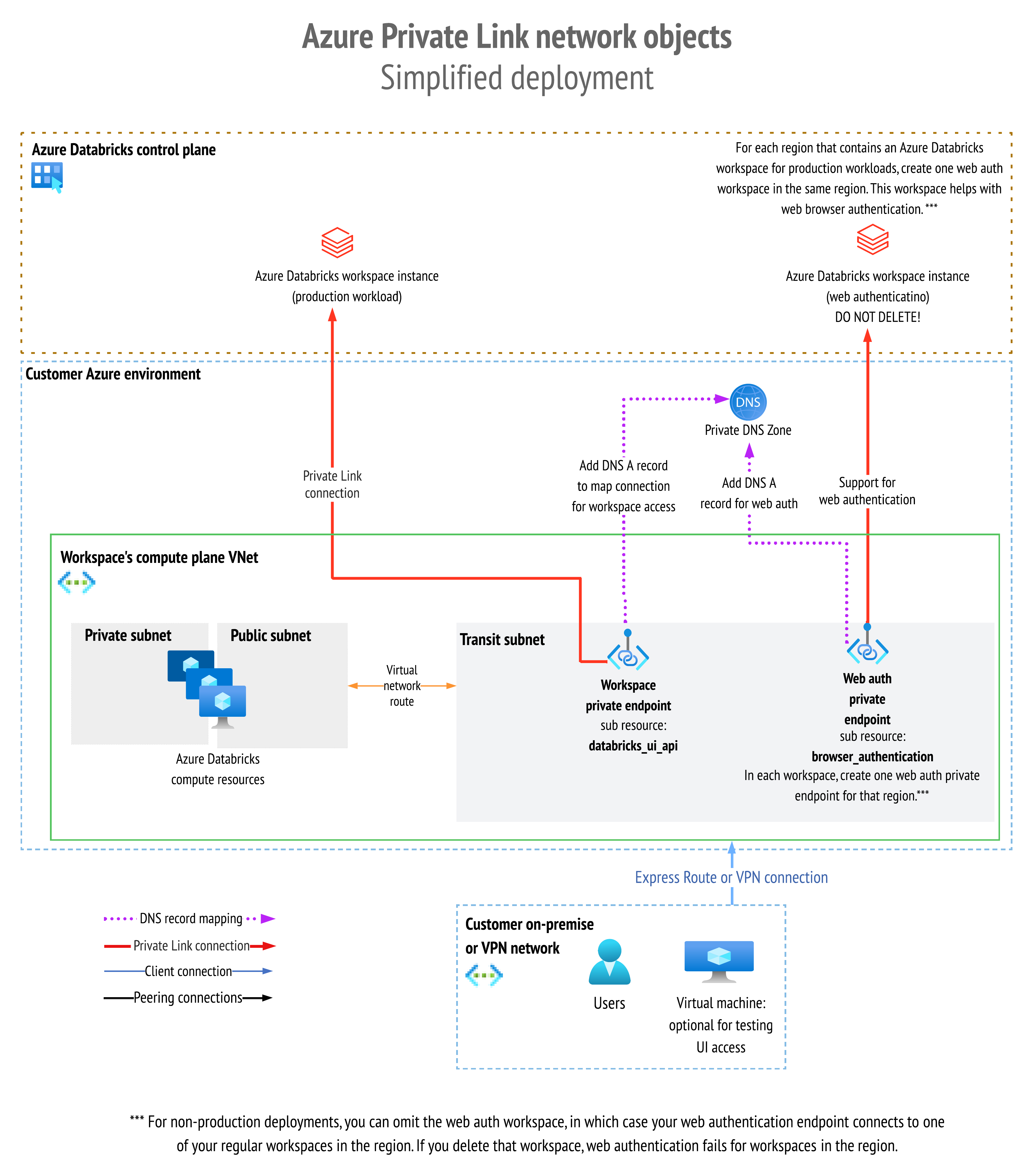

يوضح الرسم التخطيطي التالي بنية كائن الشبكة:

لمقارنة ذلك بالنشر القياسي ل Private Link، راجع تدفق الشبكة والرسومات التخطيطية لكائنات الشبكة

الخطوة 1: إنشاء مجموعات الموارد

- في مدخل Microsoft Azure، انتقل إلى شفرة مجموعات الموارد.

- انقر فوق إنشاء مجموعة موارد لإنشاء مجموعة موارد لمساحة العمل الخاصة بك. تعيين اشتراك Azure والمنطقة واسم مجموعة الموارد. حدد فوق "Review and Create" ثم حدد فوق "Create".

الخطوة 2: إنشاء أو إعداد الشبكة الظاهرية لمساحة العمل

قد يكون لديك بالفعل شبكة ظاهرية ستستخدمها، أو يمكنك إنشاء شبكة ظاهرية جديدة خصيصا ل Azure Databricks.

للحصول على متطلبات نطاقات IP للشبكة الظاهرية والشبكتين الفرعيتين المطلوبتين لمساحة العمل، راجع المقالة نشر Azure Databricks في شبكة Azure الظاهرية (حقن الشبكة الظاهرية).

تحدد نطاقات IP للشبكة الظاهرية والشبكة الفرعية التي تستخدمها ل Azure Databricks الحد الأقصى لعدد عقد نظام المجموعة التي يمكنك استخدامها في وقت واحد. اختر هذه القيم بعناية لمطابقة متطلبات شبكة مؤسستك والحد الأقصى لعقد نظام المجموعة التي تتوقع استخدامها في وقت واحد مع Azure Databricks. راجع مساحة العنوان والحد الأقصى لعقد نظام المجموعة.

على سبيل المثال، يمكنك إنشاء شبكة ظاهرية بهذه القيم:

- نطاق IP: قم أولا بإزالة نطاق IP الافتراضي، ثم أضف نطاق

10.28.0.0/23IP . - إنشاء شبكة

public-subnetفرعية مع نطاق10.28.0.0/25. - إنشاء شبكة

private-subnetفرعية مع نطاق10.28.0.128/25. - إنشاء شبكة

private-linkفرعية مع نطاق10.28.1.0/27. في النشر المبسط، هذه هي الشبكة الفرعية للنقل.

الخطوة 3: توفير مساحة عمل Azure Databricks ونقاط النهاية الخاصة

نشر مساحة عمل Azure Databricks جديدة مع الإعدادات التالية:

- بالنسبة إلى شبكة موارد الحوسبة، انشر مساحة عمل Azure Databricks في الشبكة الظاهرية الخاصة بك. تعرف هذه الميزة باسم نشر Azure Databricks في شبكة Azure الظاهرية (حقن الشبكة الظاهرية).

- اتصال نظام المجموعة الآمن (المعروف أيضا باسم No-Public-IP/NPIP).

- دعم Private Link.

لنشر مساحة عمل باستخدام هذه الإعدادات، لديك العديد من الخيارات، بما في ذلك واجهة مستخدم في مدخل Microsoft Azure، أو قالب مخصص (والذي يمكنك تطبيقه في واجهة المستخدم، مع Azure CLI، أو PowerShell)، أو Terraform. لاستخدام قالب مخصص لإنشاء مساحة عمل ممكنة ل Private Link، استخدم هذا القالب.

بغض النظر عن النهج الذي تختاره، قم بتعيين هذه القيم الثلاث بعناية أثناء إنشاء مساحة العمل الجديدة:

- الوصول إلى الشبكة العامة (للارتباط الخاص للواجهة الأمامية) (في القالب ك

publicNetworkAccess): يتحكم في إعدادات حالة استخدام الواجهة الأمامية للارتباط الخاص.- إذا قمت بتعيين هذا إلى

Enabled(الافتراضي)، يمكن للمستخدمين وعملاء REST API على الإنترنت العام الوصول إلى Azure Databricks، على الرغم من أنه يمكنك تقييد الوصول إلى نطاقات IP محددة من شبكات المصدر المعتمدة باستخدام تكوين قوائم الوصول إلى IP لمساحات العمل. - إذا قمت بتعيين هذا إلى

Disabled، فهناك العديد من الآثار. لا يسمح بوصول المستخدم من الإنترنت العام. يمكن الوصول إلى اتصال الواجهة الأمامية فقط باستخدام اتصال Private Link وليس من الإنترنت العام. قوائم الوصول إلى IP غير فعالة على اتصالات الارتباط الخاص. أيضا مع هذا الإعداد، يجب تمكين الارتباط الخاص الخلفي. - إذا كنت ترغب في استخدام ارتباط خاص خلفي فقط (لا يوجد ارتباط خاص للواجهة الأمامية)، فيجب عليك تعيين الوصول إلى الشبكة العامة إلى

Enabled.

- إذا قمت بتعيين هذا إلى

- قواعد NSG المطلوبة (للارتباط الخاص الخلفي) (في القالب ك

requiredNsgRules): القيم المحتملة:- كافة القواعد (الافتراضية): هذه القيمة موجودة في القالب ك

AllRules. يشير هذا إلى أن وحدة حساب مساحة العمل الخاصة بك تحتاج إلى مجموعة أمان شبكة تتضمن قواعد Azure Databricks التي تسمح بالاتصالات على الإنترنت العام من وحدة الحوسبة إلى وحدة التحكم. إذا كنت لا تستخدم رابطا خاصا خلفيا، فاستخدم هذا الإعداد. - لا توجد قواعد Azure Databricks: هذه القيمة موجودة في القالب على النحو

NoAzureDatabricksRulesالتالي: استخدم هذه القيمة إذا كنت تستخدم رابطا خاصا خلفيا، مما يعني أن وحدة حساب مساحة العمل لا تحتاج إلى قواعد مجموعة أمان الشبكة للاتصال بوحدة تحكم Azure Databricks. إذا كنت تستخدم رابطا خاصا خلفيا، فاستخدم هذا الإعداد.

- كافة القواعد (الافتراضية): هذه القيمة موجودة في القالب ك

- تمكين اتصال نظام مجموعة نظام المجموعة الآمن (No-Public-IP/NPIP) (في القالب ك

enableNoPublicIp): تعيين دائما إلى نعم (true)، والذي يمكن اتصال نظام المجموعة الآمن.

تحدد مجموعة الإعدادات الوصول إلى الشبكة العامة (في القالب، publicNetworkAccess) وقواعد NSG المطلوبة (في القالب، requiredNsgRules) أنواع الارتباط الخاص المدعومة.

يعرض الجدول التالي السيناريوهات المدعومة لحالات استخدام الارتباط الخاص الرئيسية، وهما الواجهة الأمامية والخلفية. ينطبق هذا الجدول فقط على النشر المبسط للارتباط الخاص. تتوفر بعض السيناريوهات الإضافية مع التوزيع القياسي ل Private Link.

| السيناريو | تعيين الوصول إلى الشبكة العامة إلى هذه القيمة | تعيين قواعد NSG المطلوبة إلى هذه القيمة | إنشاء نقاط النهاية هذه |

|---|---|---|---|

| لا يوجد ارتباط خاص للواجهة الأمامية أو الخلفية | مُمَكّن | كافة القواعد | غير متوفر |

| التكوين الموصى به: رابط خاص للواجهة الأمامية والخلفية. تم تأمين اتصال الواجهة الأمامية لطلب ارتباط خاص. | مُعطل | NoAzureDatabricksRules | نقطة نهاية خاصة واحدة تستخدم لكل من الاتصال الخلفي والواجهة الأمامية. بالإضافة إلى ذلك، نقطة نهاية خاصة لمصادقة مستعرض واحد لكل منطقة. |

| رابط خاص للواجهة الأمامية والخلفية. يسمح الاتصال المختلط للواجهة الأمامية ب Private Link أو الإنترنت العام، عادة باستخدام تكوين قوائم الوصول إلى IP لمساحات العمل. استخدم هذا الأسلوب المختلط إذا كنت تستخدم Private Link لوصول المستخدم المحلي ولكنك تحتاج إلى السماح لنطاقات CIDR محددة على الإنترنت. يمكن استخدام النطاقات الإضافية لخدمات Azure مثل SCIM أو Azure التعلم الآلي، أو لتوفير وصول خارجي ل JDBC أو أتمتة السحابة أو أدوات المسؤول. | مُمَكّن | NoAzureDatabricksRules | نقطة نهاية خاصة واحدة لكل من الاتصال الخلفي والواجهة الأمامية. بالإضافة إلى ذلك، نقطة نهاية خاصة لمصادقة مستعرض واحد لكل منطقة. |

| رابط خاص للواجهة الأمامية فقط. تم تأمين اتصال الواجهة الأمامية لطلب ارتباط خاص (تم تعطيل الوصول إلى الشبكة العامة). لا يوجد ارتباط خاص للواجهة الخلفية. | هذا سيناريو غير مدعوم. | هذا سيناريو غير مدعوم. | هذا سيناريو غير مدعوم. |

| رابط خاص للواجهة الأمامية فقط. يسمح الاتصال الأمامي المختلط ب Private Link أو الإنترنت العام، ربما باستخدام تكوين قوائم الوصول إلى IP لمساحات العمل. لا يوجد ارتباط خاص للواجهة الخلفية. | مُمَكّن | كافة القواعد | نقطة نهاية واحدة للواجهة الأمامية (اختياري). بالإضافة إلى ذلك، نقطة نهاية خاصة لمصادقة مستعرض واحد لكل منطقة. |

في جميع الحالات، يجب تعيين إعدادات تكوين مساحة العمل هذه:

- تعيين Pricing tier إلى Premium (في قالب، هذه القيمة هي

premium) - قم بتعيين Enable No Public Ip (اتصال نظام المجموعة الآمن) إلى نعم (في قالب، هذه القيمة هي

true). - تعيين مساحة عمل Networking > Deploy Azure Databricks في الشبكة الظاهرية (VNet) الخاصة بك إلى نعم (في قالب، هذه القيمة هي

true)

إشعار

بشكل عام، تحتاج إلى تمكين Private Link عند إنشاء مساحة عمل. ومع ذلك، إذا كانت لديك مساحة عمل موجودة لم يكن لها وصول للواجهة الأمامية للارتباط الخاص أو للواجهة الخلفية، أو إذا استخدمت القيم الافتراضية للوصول إلى الشبكة العامة (ممكن) وقواعد NSG المطلوبة (كافة القواعد)، يمكنك اختيار إضافة ارتباط خاص للواجهة الأمامية لاحقا. ومع ذلك، سيظل الوصول إلى الشبكة العامة ممكنا بحيث تتوفر لك بعض خيارات التكوين فقط.

هناك طريقتان يمكنك من خلالهما إنشاء مساحة العمل:

إنشاء مساحة العمل ونقاط النهاية الخاصة في واجهة مستخدم مدخل Microsoft Azure

يتضمن مدخل Azure تلقائيا حقلي Private Link (الوصول إلى الشبكة العامة وقواعد NSG المطلوبة) عند إنشاء مساحة عمل Azure Databricks جديدة.

لإنشاء مساحة العمل باستخدام الشبكة الظاهرية الخاصة بك (حقن الشبكة الظاهرية). لتكوين الشبكات الفرعية وحجمها، اتبع إجراء مساحة العمل في نشر Azure Databricks في شبكة Azure الظاهرية (حقن الشبكة الظاهرية) ولكن لا تضغط بعد على Create.

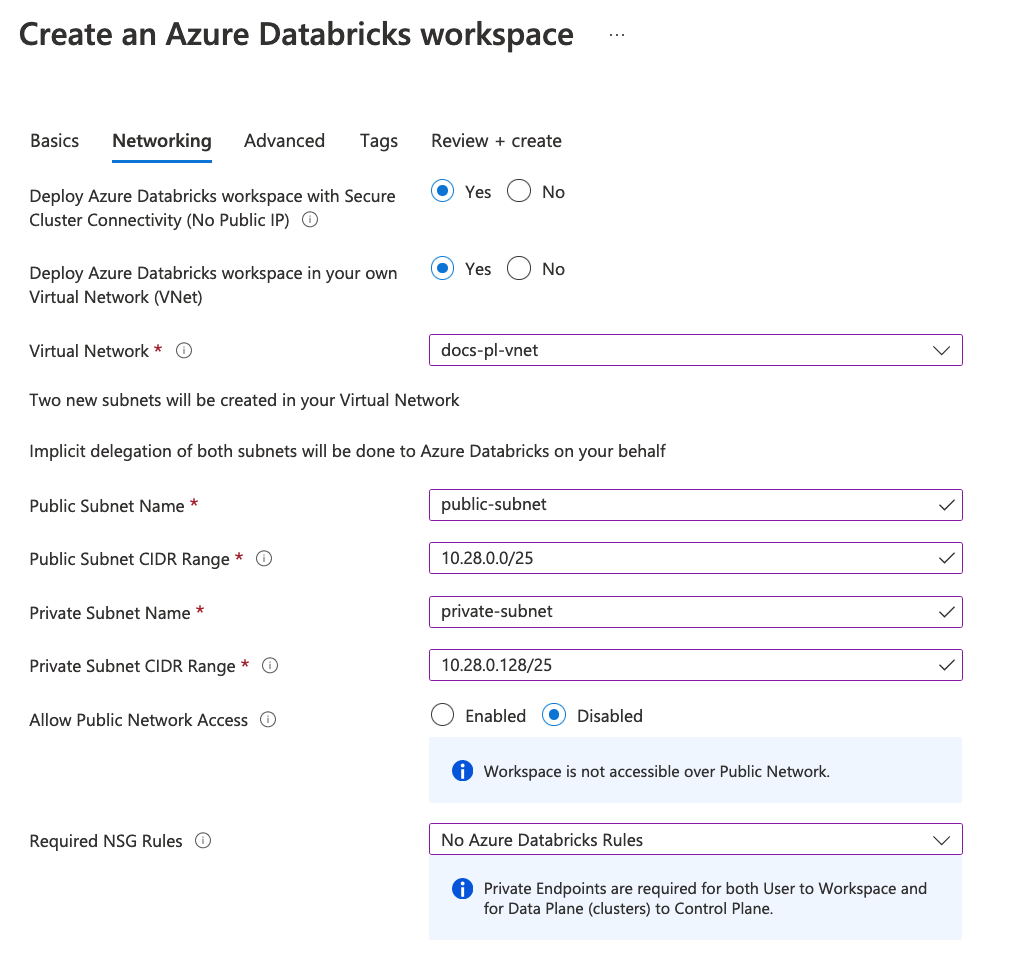

قم بتعيين الحقول التالية:

- قم بتعيين Pricing Tier إلى

premiumوإلا فلن ترى حقول Private Link في واجهة المستخدم. - قم بتعيين Networking > Deploy Azure Databricks workspace with Secure Cluster الاتصال ivity (No Public IP) إلى Yes.

- قم بتعيين مساحة عمل Networking > Deploy Azure Databricks في الشبكة الظاهرية (VNet) الخاصة بك إلى نعم.

- تعيين الشبكات الفرعية وفقا للشبكة الظاهرية التي قمت بإنشائها في خطوة سابقة. للحصول على التفاصيل، راجع المقالة الخاصة بحقن VNet.

- تعيين حقول مساحة عمل Private Link الوصول إلى الشبكة العامة وقواعدNsg المطلوبة وفقا لجدول السيناريوهات في الخطوة 3: توفير مساحة عمل Azure Databricks ونقاط النهاية الخاصة.

تظهر لقطة الشاشة التالية الحقول الأربعة الأكثر أهمية لاتصال Private Link.

- قم بتعيين Pricing Tier إلى

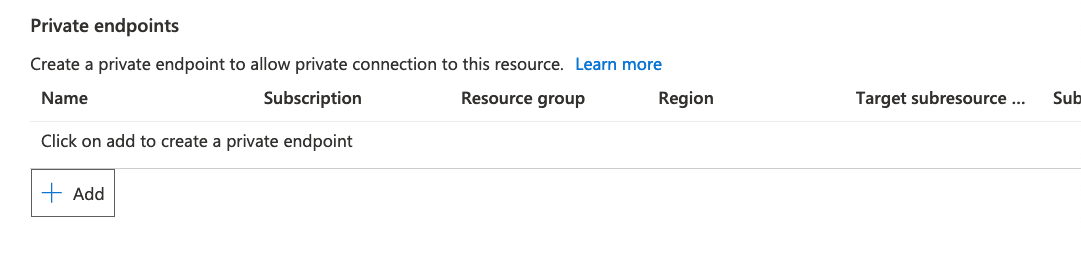

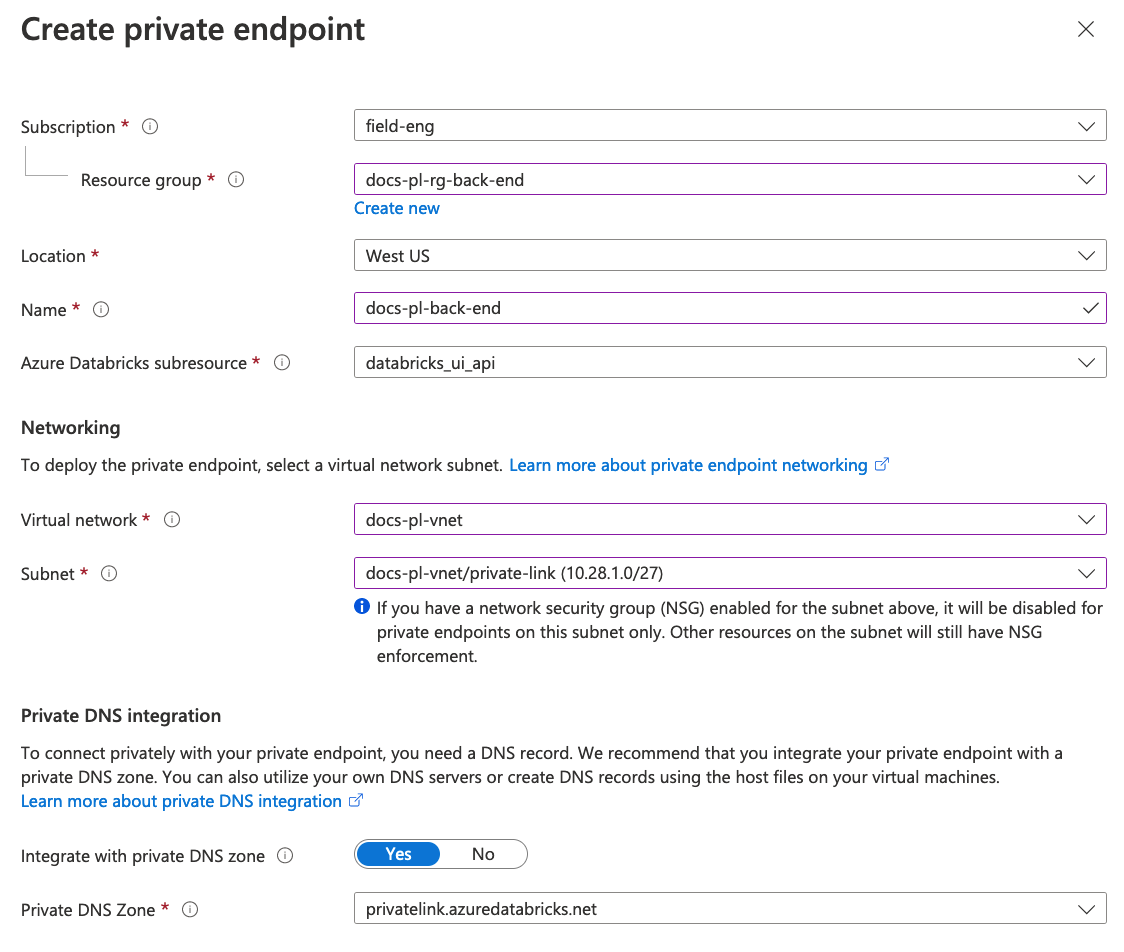

إنشاء نقطة نهاية خاصة لاستخدامها في كل من الاتصال الخلفي والواجهة الأمامية:

ابحث عن قسم نقاط النهاية الخاصة أسفل الحقول الموضحة في لقطة الشاشة السابقة. إذا لم تتمكن من رؤيتها، فمن المحتمل أنك لم تقم بتعيين Pricing Tier إلى Premium.

انقر فوق "+ Add".

يعرض مدخل Microsoft Azure شفرة إنشاء نقطة نهاية خاصة داخل مساحة عمل الإنشاء.

عند إنشاء نقطة النهاية الخاصة من داخل مساحة العمل، لا تظهر بعض حقول Azure لنوع الكائن هذا لأنها مملوءة تلقائيا وغير قابلة للتحرير. بعض الحقول مرئية ولكن لا تحتاج إلى تحرير:

يكون حقل مورد Azure Databricks الفرعي مرئيا ويتم ملؤه تلقائيا بالقيمة databricks_ui_api. تمثل قيمة المورد الفرعي هذه مستوى التحكم الحالي في Azure Databricks لمساحة العمل الخاصة بك. يتم استخدام قيمة اسم المورد الفرعي هذه لنقاط النهاية الخاصة لكل من الاتصال الخلفي والواجهة الأمامية.

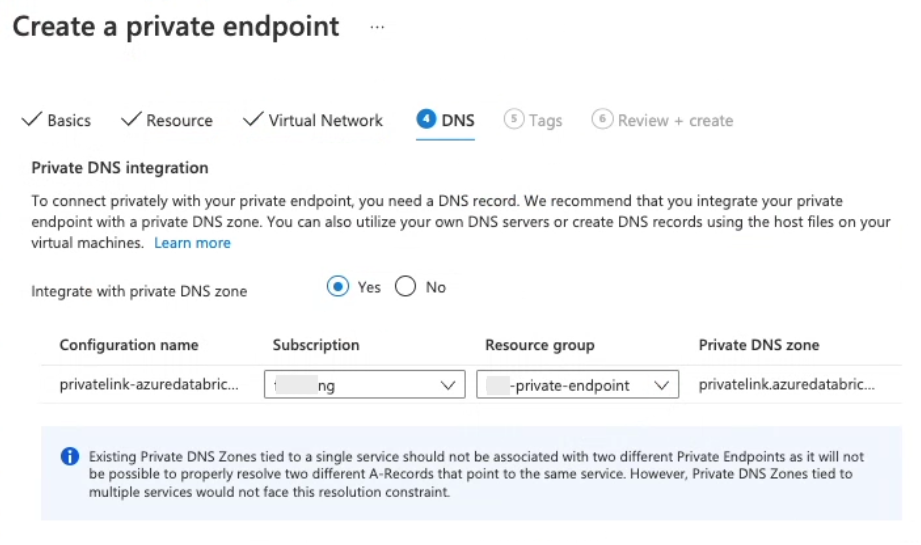

بعد تعيين مجموعة الموارد والشبكة الظاهرية والشبكة الفرعية، يتم ملء منطقة DNS الخاصة تلقائيا بقيمة إذا كنت تستخدم DNS المضمن الذي أنشأته Azure بدلا من DNS مخصص.

هام

قد لا يختار Azure تلقائيا منطقة DNS الخاصة التي تريد استخدامها. راجع قيمة حقل منطقة DNS الخاصة وقم بتعديلها حسب الحاجة.

قم بتعيين الموقع لمطابقة منطقة مساحة العمل الخاصة بك. لاحظ أنه بالنسبة لمنطقة نقطة النهاية الخاصة الخلفية ومنطقة مساحة العمل يجب أن تتطابق، على الرغم من أنه بالنسبة لاتصالات نقطة النهاية الخاصة للواجهة الأمامية، لا تحتاج المناطق إلى المطابقة.

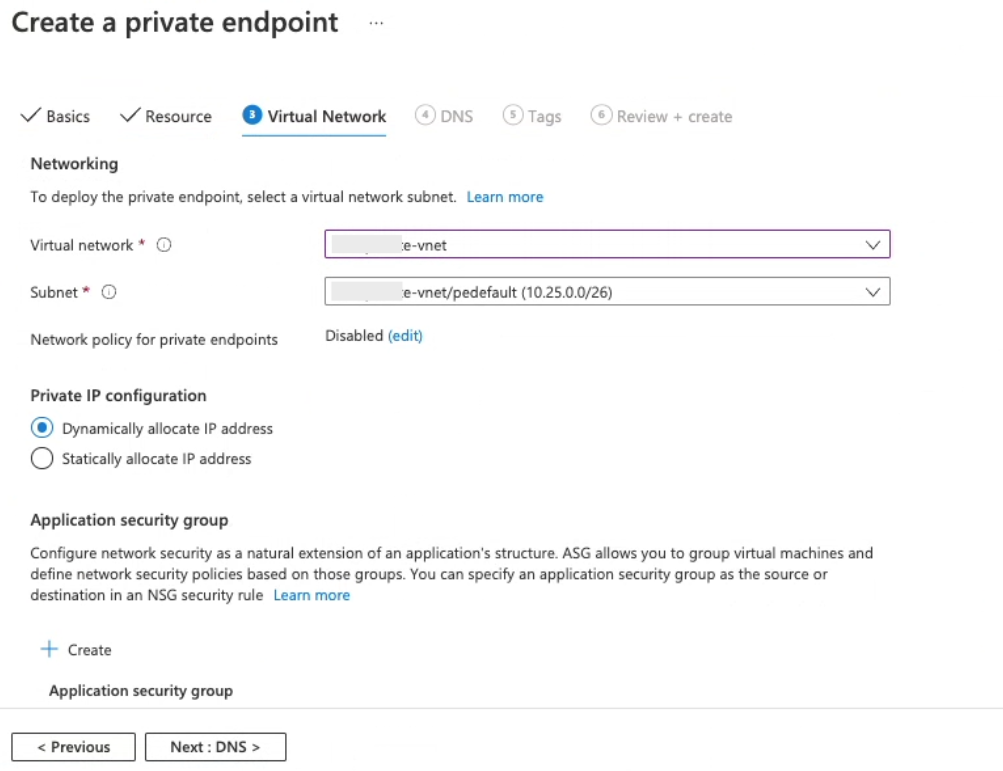

تعيين الشبكة الظاهرية إلى الشبكة الظاهرية لمساحة العمل الخاصة بك.

قم بتعيين الشبكة الفرعية إلى شبكة فرعية خاصة بالارتباط الخاص في مساحة العمل الخاصة بك. يجب ألا تكون هذه الشبكة الفرعية أيا من الشبكات الفرعية القياسية المستخدمة لحقن الشبكة الظاهرية. للحصول على معلومات ذات صلة، راجع متطلبات الشبكة.

للاستخدام النموذجي مع Azure DNS المضمن، قم بتعيين التكامل مع منطقة DNS الخاصة إلى نعم. تفترض بقية هذه الإرشادات أنك اخترت نعم.

إذا كانت مؤسستك تحتفظ ب DNS المخصص الخاص بها، فقد ترغب في تعيين هذا إلى لا، ولكن راجع مقالة Microsoft هذه حول تكوين DNS قبل المتابعة. اتصل بفريق حساب Azure Databricks إذا كانت لديك أسئلة.

انقر فوق موافق لإنشاء نقطة النهاية الخاصة والعودة إلى شفرة إنشاء مساحة العمل.

لإنهاء إنشاء مساحة العمل، انقر فوق Review + create ثم Create.

انتظر حتى يتم نشر مساحة العمل، ثم انقر فوق الانتقال إلى المورد. هذا هو كائن مدخل Azure لمساحة عمل Azure Databricks.

إنشاء مساحة العمل باستخدام قالب مخصص

إذا كنت لا تريد استخدام واجهة مستخدم مدخل Azure القياسية لإنشاء مساحة العمل، يمكنك استخدام قالب لنشر مساحة العمل الخاصة بك. يمكنك استخدام القالب مع:

يقوم قالب ARM للتوزيع الكل في واحد ل Private Link بإنشاء الموارد التالية:

- مجموعات أمان الشبكة

- مجموعات الموارد

- VNet بما في ذلك الشبكات الفرعية لمساحة العمل (الشبكتين الفرعيتين القياسيتين) و Private Link (شبكة فرعية إضافية)

- مساحة عمل Azure Databricks

- نقطة نهاية Private Link مع منطقة DNS خاصة

يمكنك نشر القالب مباشرة من الصفحة الرئيسية للقالب.

لنشره مباشرة، انقر فوق Deploy على Azure. لعرض المصدر، انقر فوق استعراض على GitHub.

في كلتا الحالتين، قم بتعيين قيم المعلمات التالية للقالب:

- عيّن

pricingTierإلىpremium. إذا تركت هذا كstandard، فإن مدخل Microsoft Azure يخفي حقول التكوين الخاصة بالارتباط الخاص. - تعيين

enableNoPublicIpإلىtrue - تعيين

publicNetworkAccessووفقاrequiredNsgRulesللجدول في الخطوة 3: توفير مساحة عمل Azure Databricks ونقاط النهاية الخاصة networkSecurityGroupقم بتعيين إلى معرف NSG لمساحة العمل الخاصة بك.

- عيّن

انتظر حتى يتم نشر مساحة العمل.

انتقل إلى مورد Azure Databricks Service الجديد الذي يمثل مساحة العمل الخاصة بك. هذا هو كائن مدخل Azure لمساحة عمل Azure Databricks.

الخطوة 4: إنشاء نقطة نهاية خاصة لدعم تسجيل الدخول الأحادي للوصول إلى مستعرض الويب

هام

تخطي هذه الخطوة إذا لم تقم بتنفيذ ارتباط خاص للواجهة الأمامية. أيضا، إذا كانت جميع مساحات العمل الخاصة بك في المنطقة تدعم اتصالات الواجهة الأمامية للارتباط الخاص وتسمح شبكة العميل ( الشبكة الفرعية للعبور) بالوصول العام إلى الإنترنت، فإن التكوين الذي تصفه هذه الخطوة مستحسن ولكنه اختياري.

تستخدم مصادقة المستخدم لتطبيق ويب Azure Databricks OAuth كجزء من تنفيذ تسجيل الدخول الأحادي لمعرف Microsoft Entra (المعروف سابقا باسم Azure Active Directory). أثناء المصادقة، يتصل مستعرض المستخدم بلوحة التحكم Azure Databricks. بالإضافة إلى ذلك، يتطلب تدفق OAuth إعادة توجيه رد اتصال الشبكة من معرف Microsoft Entra. إذا قمت بتكوين رابط خاص للواجهة الأمامية، دون تكوين إضافي يفشل إعادة توجيه شبكة SSO. وهذا يعني أن المستخدمين لن يتمكنوا من المصادقة على Azure Databricks. لاحظ أن هذه المشكلة تنطبق على تسجيل دخول المستخدم إلى واجهة مستخدم تطبيق الويب عبر اتصال الواجهة الأمامية ولكن لا تنطبق على اتصالات REST API لأن مصادقة REST API لا تستخدم عمليات رد اتصال SSO.

لدعم مصادقة مستعرض الويب، إذا كانت شبكة العميل ( الشبكة الفرعية للعبور) لا تسمح بالوصول إلى الإنترنت العام، فيجب عليك إنشاء نقطة نهاية خاصة لمصادقة المستعرض لدعم عمليات استدعاء مصادقة تسجيل الدخول الأحادي (SSO) من معرف Microsoft Entra. نقطة النهاية الخاصة لمصادقة المستعرض هي نقطة نهاية خاصة مع المورد الفرعي المسمى browser_authentication. يؤدي إنشاء نقطة نهاية خاصة لمصادقة المستعرض إلى تكوين Azure Databricks تلقائيا لسجلات DNS لرد الاتصال من Microsoft Entra ID أثناء تسجيل الدخول إلى تسجيل الدخول الأحادي. يتم إجراء تغييرات DNS بشكل افتراضي في منطقة DNS الخاصة المقترنة بشبكة ظاهرية لمساحة العمل.

بالنسبة لمؤسسة ذات مساحات عمل متعددة، من المهم أن نفهم أن تكوين الشبكة الذي تم تكوينه بشكل صحيح هو نقطة نهاية خاصة لمصادقة المستعرض واحدة بالضبط لكل منطقة Azure Databricks لكل منطقة DNS خاصة. تقوم نقطة النهاية الخاصة لمصادقة المستعرض بتكوين مصادقة الويب الخاصة لجميع مساحات عمل Private Link في المنطقة التي تشترك في نفس منطقة DNS الخاصة.

على سبيل المثال، إذا كان لديك 10 مساحات عمل إنتاج في منطقة غرب الولايات المتحدة تشترك في نفس منطقة DNS الخاصة، فسيكون لديك نقطة نهاية خاصة واحدة لمصادقة المستعرض لدعم مساحات العمل هذه.

هام

- إذا قام شخص ما بحذف مساحة العمل التي تستضيف نقطة النهاية الخاصة لمصادقة المستعرض لتلك المنطقة، فإنه يعطل مصادقة الويب للمستخدم لأي مساحات عمل أخرى في تلك المنطقة التي اعتمدت على نقطة النهاية الخاصة لمصادقة المستعرض وتكوين DNS ذي الصلة لرد اتصال SSO.

- لتقليل المخاطر الناتجة عن حذف مساحة العمل وتشجيع تكوين مساحة العمل القياسية لمساحات عمل الإنتاج، توصي Databricks بشدة بإنشاء مساحة عمل مصادقة ويب خاصة لكل منطقة.

- بالنسبة إلى عمليات النشر غير الإنتاجية، يمكنك تبسيط التنفيذ عن طريق حذف مساحة عمل مصادقة الويب الخاصة الإضافية. في هذه الحالة، ستتصل نقطة نهاية مصادقة الويب بإحدى مساحات العمل الأخرى في تلك المنطقة.

مساحة عمل مصادقة الويب الخاصة هي مساحة عمل تقوم بإنشائها في نفس المنطقة مثل مساحات عمل Azure Databricks، والغرض الوحيد منها هو استضافة اتصال نقطة النهاية الخاصة بمصادقة المستعرض لمساحات عمل Azure Databricks للإنتاج الفعلي في تلك المنطقة. في جميع الطرق الأخرى، لا يتم استخدام مساحة عمل مصادقة الويب الخاصة لأي شيء، على سبيل المثال لا تستخدمها لتشغيل المهام أو أحمال العمل الأخرى. لا يحتاج إلى أي بيانات مستخدم فعلية أو اتصال شبكة واردة بخلاف نقطة النهاية الخاصة لمصادقة المستعرض. يمكنك تكوينه ليس لديه حق وصول المستخدم. من خلال تعيين إعداد مساحة العمل وصول الشبكة العامة إلى معطل ولا تنشئ أي نقاط نهاية خاصة للواجهة الأمامية إلى مساحة العمل، لا يملك المستخدمون حق الوصول إلى تسجيل دخول المستخدم إلى مساحة العمل.

لتصور كيفية عمل مساحة عمل مصادقة الويب الخاصة مع كائنات أخرى لاتصال Private Link، راجع الرسم التخطيطي سابقا في هذه المقالة.

تعمل مساحة عمل مصادقة الويب الخاصة كخدمة رد اتصال لجميع مساحات العمل في المنطقة لتسجيل الدخول الأحادي للمستخدم أثناء تسجيل الدخول. بعد اكتمال تسجيل الدخول إلى مساحات العمل العادية، لا يتم استخدام مساحة عمل مصادقة الويب الخاصة حتى تسجيل الدخول التالي.

سواء اخترت إنشاء مساحة عمل خاصة لمصادقة الويب أم لا، يجب اختيار مساحة عمل واحدة في المنطقة التي ستستضيف وجهة نقطة النهاية الخاصة لمصادقة المستعرض. في مدخل Microsoft Azure، اختر كائن مساحة عمل Azure Databricks واحد يحتوي على نقطة النهاية الخاصة لمصادقة المستعرض. في وقت التشغيل، يكون الوصول الفعلي إلى الشبكة من الشبكة الفرعية للنقل إلى معرف Microsoft Entra. بعد تسجيل الدخول بنجاح باستخدام معرف Microsoft Entra، تتم إعادة توجيه مستعرض الويب الخاص بالمستخدم إلى مثيل وحدة التحكم الصحيح.

تلميح

توصي Databricks بشدة بتكوين مساحة عمل مصادقة الويب الخاصة إذا كان لديك مساحات عمل متعددة تشترك في تكوين DNS خاص. يمكنك اختيار حذف مساحة عمل مصادقة الويب الخاصة لأي من الشروط التالية:

- لديك مساحة عمل واحدة فقط في المنطقة وأنت واثق من أنك لن تضيف المزيد لاحقا.

- أنت واثق من أنك لن تحتاج إلى حذف أي مساحة عمل.

- عمليات النشر غير الإنتاجية.

في أي من هذه الحالات، احذف مساحة عمل مصادقة الويب الخاصة واختر بدلا من ذلك إحدى مساحات عمل الإنتاج لاستضافة نقطة النهاية الخاصة بمصادقة المستعرض. ومع ذلك، كن على دراية بالمخاطر التي سيمنع الحذف النهائي لمساحة العمل هذه مصادقة المستخدم على الفور لمساحات العمل الأخرى في المنطقة مع دعم Private Link للواجهة الأمامية.

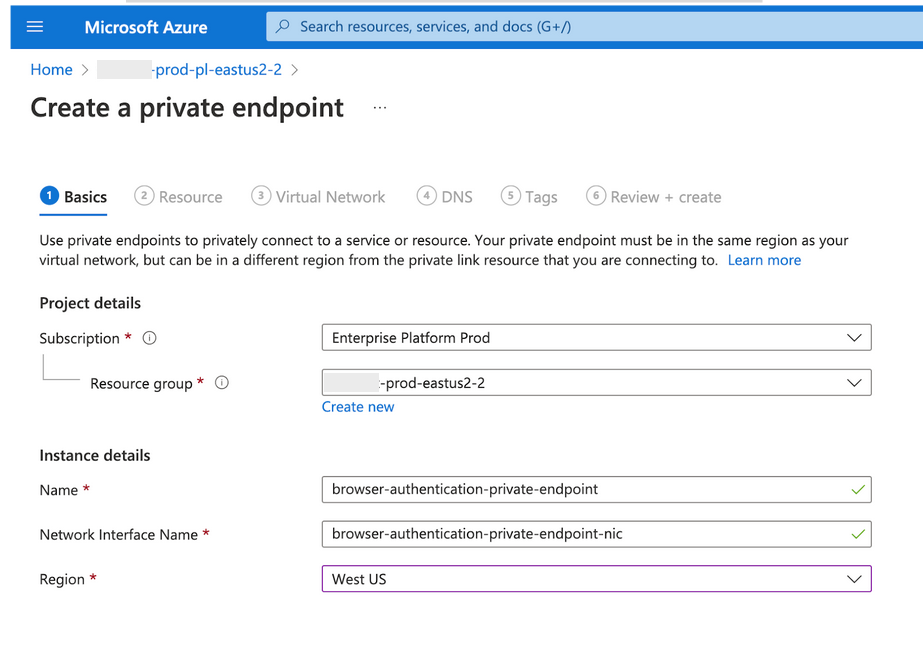

لإنشاء نقطة نهاية خاصة لدعم تسجيل الدخول الأحادي:

خطوة موصى بها ولكنها اختيارية: إنشاء مساحة عمل مصادقة ويب خاصة لاستضافة خدمة مصادقة الويب.

إنشاء مجموعة موارد لاستضافة مساحة عمل مصادقة الويب الخاصة. إنشاء واحد لكل منطقة قمت بنشر مساحات عمل Azure Databricks فيها.

إنشاء مساحة عمل مصادقة ويب خاصة واحدة لكل منطقة قمت بنشر مساحات عمل Azure Databricks فيها.

- يمكنك استخدام مدخل Azure أو Azure CLI أو Powershell أو Terraform لإنشاء مساحة عمل Azure Databricks جديدة.

- قم بتعيين المستوى إلى Premium.

- قم بتعيين اسم مساحة العمل للتأكد

WEB_AUTH_DO_NOT_DELETE_<region>من عدم حذفه. - تعيين قواعد NSG المطلوبة (

requiredNsgRules) إلى القيمةNoAzureDatabricksRules. - تعيين اتصال نظام المجموعة الآمن (NPIP) (

enableNoPublicIp) إلىEnabled. - قم بتعيين المنطقة إلى نفس المنطقة مثل مساحات عمل الإنتاج الأخرى.

- استخدام حقن VNet. إنشاء أو استخدام شبكة ظاهرية منفصلة عن الشبكة الظاهرية التي تستخدمها لمساحة العمل الرئيسية VNet.

- تعيين الوصول إلى الشبكة العامة (

publicNetworkAccess) إلى معطل. - لا تضع أي حمل عمل Azure Databricks على مساحة العمل هذه.

- لا تقم بإضافة أي نقاط نهاية خاصة بخلاف نقطة النهاية الخاصة لمصادقة المستعرض. على سبيل المثال، لا تقم بإنشاء أي نقطة نهاية خاصة مع

databricks_ui_apiالمورد الفرعي، والتي من شأنها تمكين اتصالات الواجهة الأمامية أو الخلفية بمساحة العمل، وهو أمر غير ضروري.

للحصول على تفاصيل حول نشر مساحة عمل باستخدام حقن VNet، راجع نشر Azure Databricks في شبكة Azure الظاهرية (حقن VNet).

لإنشاء مساحة العمل، يمكنك استخدام قالب ARM القياسي الكل في واحد واتباع المتطلبات المذكورة أعلاه لتكوين مساحة العمل.

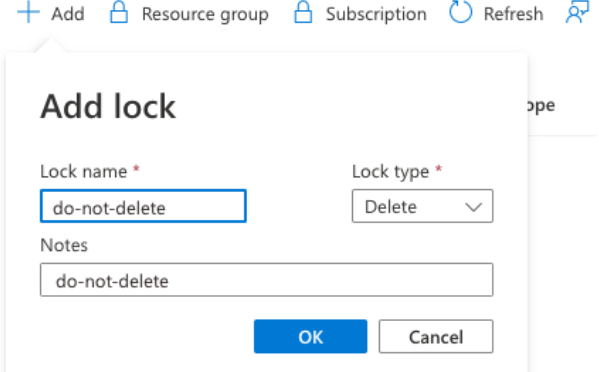

بعد إنشاء مساحة عمل مصادقة الويب الخاصة، قم بتعيين تأمين عليها لمنع حذف مساحة العمل. انتقل إلى مثيل خدمة Azure Databricks في مدخل Microsoft Azure. في جزء التنقل الأيمن، انقر فوق تأمينات. انقر فوق + إضافة . تعيين نوع التأمين إلى حذف. أعط القفل اسما. وانقر فوق موافق.

في مدخل Microsoft Azure، انتقل إلى مثيل خدمة Azure Databricks الذي يمثل مساحة العمل الخاصة بك.

- إذا كنت تستخدم مساحة عمل مصادقة ويب خاصة، فانتقل إلى كائن مثيل خدمة Azure Databricks لمساحة عمل مصادقة الويب الخاصة.

- إذا كنت لا تستخدم مساحة عمل مصادقة ويب خاصة، فاختر مساحة عمل واحدة ستستضيف نقطة النهاية الخاصة لمصادقة الويب. تذكر أن حذف مساحة العمل هذه سيؤدي إلى حذف سجلات DNS المطلوبة لجميع مساحات العمل الأخرى في تلك المنطقة التي تستخدم اتصالات الواجهة الأمامية للارتباط الخاص. في مدخل Microsoft Azure، افتح جزء مثيل خدمة Azure Databricks لمساحة العمل هذه.

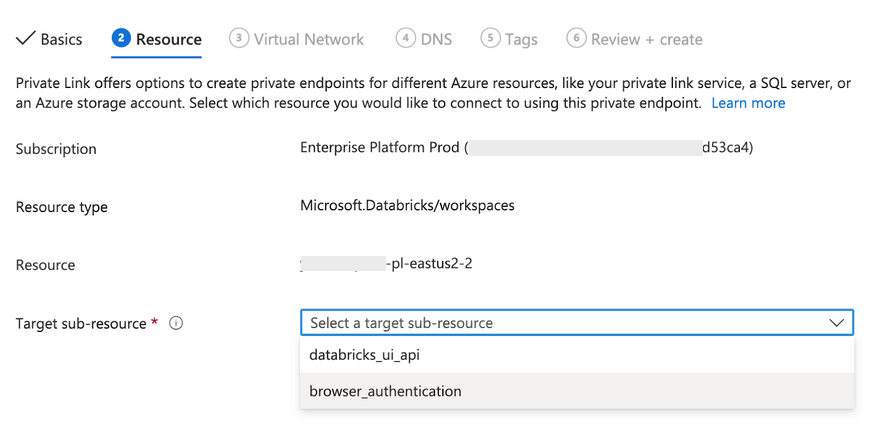

انتقل إلى اتصالات نقطة النهاية الخاصة الإعدادات> Networking>.

انقر فوق الزر + إضافة لإنشاء نقطة نهاية خاصة لمساحة العمل هذه.

يعرض مدخل Microsoft Azure شفرة إنشاء نقطة نهاية خاصة ضمن تدفق مساحة عمل الإنشاء.

في خطوة Resource ، قم بتعيين حقل Target sub-resource إلى browser_authentication.

لاحظ أن نوع المورد وحقول الموارد تشير تلقائيا إلى مثيل مساحة عمل Azure Databricks Service الذي تقوم بتحريره.

في خطوة الشبكة الظاهرية:

- قم بتعيين الشبكة الظاهرية إلى الشبكة الظاهرية التي تحتوي على الشبكة الفرعية للنقل. بعد التوصيات الواردة في هذه المقالة، ستكون هذه الشبكة الظاهرية لمساحة العمل الخاصة بك.

- تعيين الشبكة الفرعية إلى الشبكة الفرعية للنقل.

في خطوة DNS :

للاستخدام النموذجي مع Azure DNS المضمن، قم بتعيين التكامل مع منطقة DNS الخاصة إلى نعم.

إذا كانت مؤسستك تحتفظ ب DNS المخصص الخاص بها، يمكنك تعيين التكامل مع منطقة DNS الخاصة إلى لا، ولكن اقرأ مقالة Microsoft هذه حول تكوين DNS قبل المتابعة. اتصل بفريق حساب Azure Databricks إذا كانت لديك أسئلة.

تفترض بقية الإرشادات الواردة في هذه المقالة أنك اخترت نعم.

تحقق من تعيين حقل Resource group إلى مجموعة الموارد الصحيحة. ربما تم ملؤها مسبقا إلى مجموعة الموارد الصحيحة، ولكن من غير المضمون القيام بذلك. قم بتعيينه إلى نفس VNet مثل نقطة النهاية الخاصة للواجهة الأمامية.

هام

هذه خطوة شائعة للتكوين الخاطئ، لذا قم بهذه الخطوة بعناية.

انقر فوق موافق لإنشاء نقطة النهاية الخاصة.

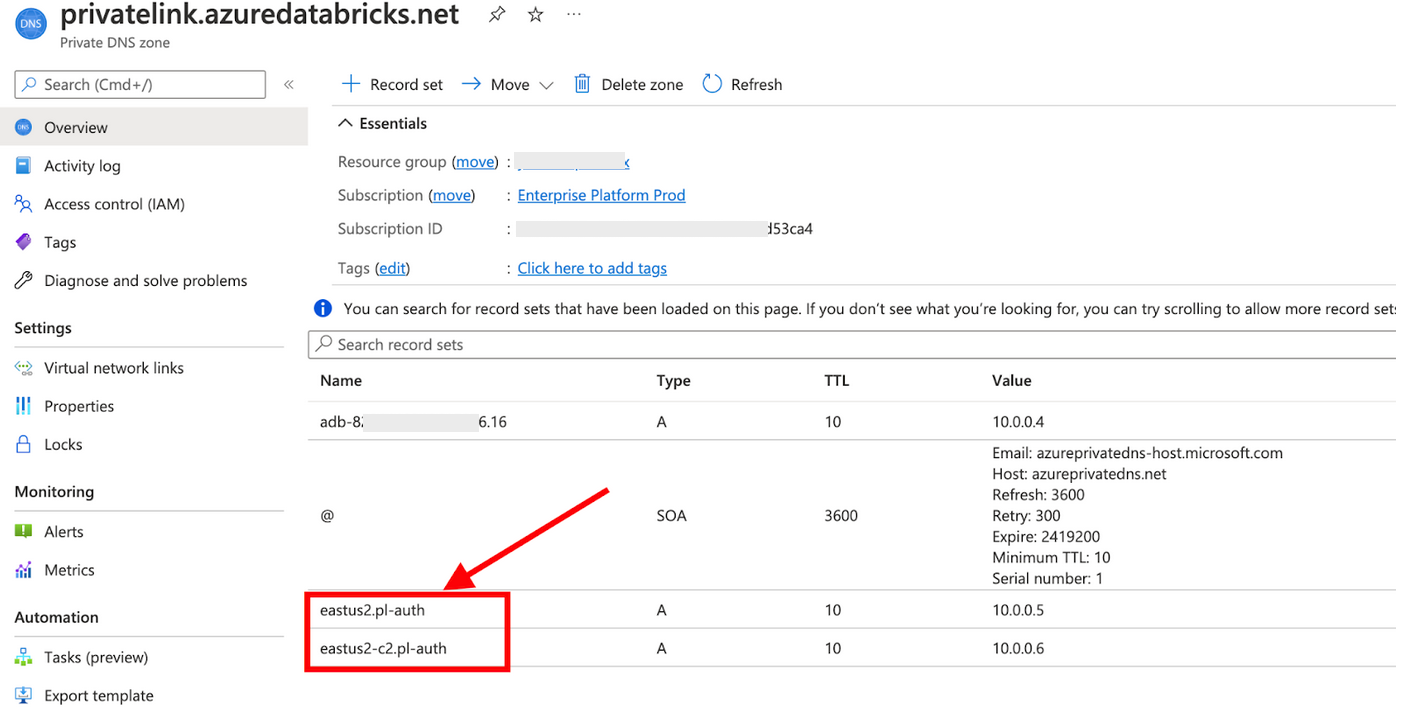

إذا قمت بالتكامل مع Azure DNS المضمن، يمكنك الآن التأكد من تكوين DNS تلقائيا بواسطة نقطة النهاية الخاصة لمصادقة المستعرض التي قمت بإنشائها. على سبيل المثال، إذا نظرت داخل منطقة DNS الخاصة بك، فسترى سجلا جديدا

Aواحدا أو أكثر بأسماء تنتهي ب.pl-auth. هذه هي السجلات التي تمثل عمليات رد اتصال SSO لكل مثيل وحدة تحكم في المنطقة. إذا كان هناك أكثر من مثيل وحدة تحكم Azure Databricks واحد في تلك المنطقة، فسيكون هناك أكثر من سجل واحدA.

نظام أسماء مجالات مخصصة

إذا كنت تستخدم DNS مخصصا، يجب التأكد من تكوين DNS المناسب لدعم عمليات رد اتصال مصادقة SSO. للحصول على إرشادات، اتصل بفريق حساب Azure Databricks.

إذا كنت تستخدم نقطة نهاية خاصة للواجهة الأمامية ووصول المستخدمين إلى مساحة عمل Azure Databricks من شبكة فرعية للعبور قمت بتمكين DNS المخصص لها، يجب تمكين عنوان IP لنقطة النهاية الخاصة حتى يمكن الوصول إلى مساحة العمل باستخدام عنوان URL لمساحة العمل.

قد تحتاج إلى تكوين إعادة التوجيه الشرطي إلى Azure أو إنشاء سجل DNS A لعنون URL لمساحة العمل في DNS المخصص (DNS الداخلي أو الداخلي). للحصول على إرشادات مفصلة حول كيفية تمكين الوصول إلى الخدمات الممكنة ل Private Link، راجع تكوين Azure Private Endpoint DNS.

على سبيل المثال، إذا قمت بتعيين عناوين URL للمورد مباشرة إلى عناوين IP لنقطة النهاية الخاصة للواجهة الأمامية في DNS الداخلي، فأنت بحاجة إلى إدخالين:

يقوم سجل DNS

Aواحد بتعيين عنوان URL لكل مساحة عمل (adb-1111111111111.15.azuredatabricks.net) إلى عنوان IP لنقطة النهاية الخاصة للواجهة الأمامية.يقوم سجل DNS

Aواحد أو أكثر بتعيين عنوان URL للرد على تدفق Microsoft Entra ID OAuth إلى عنوان IP لنقطة النهاية الخاصة للواجهة الأمامية، على سبيل المثالwestus.pl-auth.azuredatabricks.net. نظرا لأن منطقة واحدة قد تحتوي على أكثر من مثيل وحدة تحكم واحد، فقد تحتاج إلى إضافة سجلات متعددةA، سجل لكل مثيل وحدة تحكم.إشعار

إذا كنت تستخدم DNS مخصصا، للحصول على مجموعة مجالات مثيل وحدة التحكم التي يجب استخدامها للمنطقة التي تريد استخدامها، فاتصل بفريق حساب Azure Databricks. تحتوي بعض المناطق على أكثر من مثيل وحدة تحكم واحد.

بالإضافة إلى السجلات الفردية A المطلوبة للوصول إلى نقطة النهاية الخاصة بمساحة العمل، يجب تكوين مجموعة واحدة على الأقل من سجلات DNS OAuth (browser_authentication) لكل منطقة. يوفر هذا وصول العميل الخاص عبر وصول OAuth إلى جميع مساحات العمل في المنطقة لأنه browser_authentication تتم مشاركة نقطة النهاية الخاصة بلوحة التحكم بين مساحات العمل في تلك المنطقة.

بدلا من ذلك، يمكنك السماح لحركة مرور OAuth للخروج عبر الشبكة العامة إذا كان الوصول إلى الإنترنت العام مسموحا به ومشاركة عنوان IP نقطة نهاية خاصة واحدة من مستخدم إلى مساحة عمل لجميع وحدات الأعمال سيكون مشكلة بسبب DNS الشائعة.

بعد إعداد هذه التكوينات، يجب أن تكون قادرا على الوصول إلى مساحة عمل Azure Databricks وبدء مجموعات لأحمال العمل الخاصة بك.

الخطوة 5: اختبار مصادقة تسجيل الدخول الأحادي للمستخدم إلى مساحة العمل الخاصة بك

يجب اختبار المصادقة على مساحة العمل الجديدة. لمحاولة المصادقة الأولية، قم بتشغيل مساحة العمل من داخل مدخل Microsoft Azure. في كائن مساحة العمل، يوجد زر تشغيل مساحة العمل، وهو أمر مهم. عند النقر فوقه، يحاول Azure Databricks تسجيل الدخول إلى مساحة العمل وتوفير حساب مستخدم مسؤول مساحة العمل الأولي. من المهم اختبار المصادقة للتأكد من أن مساحة العمل تعمل بشكل صحيح.

انقر فوق الزر تشغيل مساحة العمل.

اختبر الوصول إلى الشبكة من الشبكة الفرعية للنقل أو موقع الشبكة الذي يتناظر معها. على سبيل المثال، إذا كانت شبكتك المحلية لديها حق الوصول إلى الشبكة الفرعية للنقل، يمكنك التحقق من تسجيل الدخول الأحادي للمستخدم من شبكتك المحلية. قم بتأكيد الوصول إلى الشبكة من شبكة الاختبار الخاصة بك إلى الشبكة الفرعية للنقل.

إذا لم تكن في موقع شبكة يمكنه الوصول إلى الشبكة الفرعية للنقل، يمكنك اختبار الاتصال عن طريق إنشاء جهاز ظاهري في الشبكة الفرعية للنقل أو موقع شبكة يمكنه الوصول إليه. على سبيل المثال، استخدم جهازا ظاهريا يعمل بنظام Windows 10:

- انتقل إلى شفرة الجهاز الظاهري في مدخل Microsoft Azure.

- إنشاء جهاز ظاهري Windows 10 في اختبار VNet والشبكة الفرعية.

- الاتصال إليها مع عميل RDP مثل سطح المكتب البعيد لـ Microsoft.

من داخل الجهاز الظاهري أو كمبيوتر اختبار آخر، استخدم مستعرض ويب للاتصال بمدخل Azure وتشغيل مساحة العمل.

- في مدخل Microsoft Azure، ابحث عن كائن مساحة عمل Azure Databricks.

- انقر فوق Launch Workspace لتشغيل علامة تبويب نافذة تسجلك في Azure Databricks باستخدام معرف المستخدم الذي استخدمته لتسجيل الدخول إلى مدخل Microsoft Azure.

- تأكد من نجاح تسجيل الدخول.

استكشاف أخطاء المصادقة وإصلاحها

خطأ: إذا رأيت رسالة "إعدادات الخصوصية المكونة لا تسمح بالوصول إلى مساحة <your-workspace-id> العمل عبر شبكتك الحالية. يرجى الاتصال بالمسؤول للحصول على مزيد من المعلومات."

ربما يعني هذا الخطأ:

- أنت تتصل بمساحة العمل عبر الإنترنت العام (وليس من اتصال Private Link).

- لقد قمت بتكوين مساحة العمل لعدم دعم الوصول إلى الشبكة العامة.

راجع الخطوات السابقة في هذا القسم.

خطأ: "فشل المستعرض مع رمز الخطأ DNS_PROBE_FINISHED_NXDOMAIN

يعني هذا الخطأ أن تسجيل دخول المستخدم إلى تطبيق ويب Azure Databricks فشل لأنه لم يتمكن من العثور على تكوين DNS المناسب لمثيل وحدة التحكم Azure Databricks في المنطقة المستهدفة. لم يتم العثور على <control-plane-instance-short-name>.pl-auth سجل DNS الذي يشير إلى الاسم. ربما تكون قد أخطأت في تكوين نقطة النهاية الخاصة بمصادقة المستعرض. راجع القسم بعناية مرة أخرى في الخطوة 4: إنشاء نقطة نهاية خاصة لدعم تسجيل الدخول الأحادي للوصول إلى مستعرض الويب. إذا كانت لديك أسئلة، فاتصل بفريق حساب Azure Databricks.

الخطوة 6: اختبار اتصال الارتباط الخاص الخلفي (مطلوب للاتصال الخلفي)

إذا قمت بإضافة اتصال ارتباط خاص خلفي، فمن المهم اختبار أنه يعمل بشكل صحيح. ما عليك سوى تسجيل الدخول إلى تطبيق ويب Azure Databricks لا يختبر الاتصال الخلفي.

هام

إذا كنت تستخدم مجموعة أمان شبكة أو جدار حماية حول VNet، فيجب عليك فتح المنافذ 443 و6666 و3306 و8443-8451 على الشبكة الفرعية لنقطة النهاية الخاصة للاتصالات بوحدة التحكم Azure Databricks، بما في ذلك ترحيل اتصال نظام المجموعة الآمن.

إذا لم تكن قد سجلت الدخول بالفعل إلى مساحة عمل Azure Databricks، فسجل الدخول مرة أخرى باستخدام عنوان URL لمساحة العمل أو من زر Launch Workspace في مثيل خدمة Azure Databricks في مدخل Microsoft Azure.

في جزء التنقل الأيسر، انقر فوق حساب

انقر فوق Create Cluster، واكتب اسم نظام مجموعة، وانقر فوق Create Cluster. لمزيد من المعلومات حول إنشاء أنظمة المجموعات، راجع مرجع تكوين الحساب.

انتظر حتى يظهر نظام المجموعة ليتم بدء تشغيله بنجاح. قد يستغرق الأمر عدة دقائق. قم بتحديث الصفحة للحصول على أحدث حالة.

إذا فشل في البدء، في صفحة نظام المجموعة، انقر فوق سجل الأحداث وراجع أحدث الإدخالات. بالنسبة للتكوين النموذجي للارتباط الخاص، يتضمن سجل الأحداث خطأ مشابها لما يلي بعد انتظار لمدة 10-15 دقيقة:

Cluster terminated. Reason: Control Plane Request Failureإذا تلقيت هذا الخطأ، فراجع التعليمات الواردة في هذه المقالة بعناية. إذا كانت لديك أسئلة، فاتصل بفريق حساب Azure Databricks.

كيفية حذف مساحة عمل Azure Databricks التي تحتوي على نقاط نهاية خاصة

هام

إذا كنت تستخدم نمط النشر الموصى به ولكن الاختياري الذي يستخدم مساحة عمل مصادقة ويب خاصة، فمن المهم ألا تحذف أبدا مساحة العمل أو نقطة النهاية الخاصة لمصادقة المستعرض المقترنة بمساحة العمل. راجع الخطوة 4: إنشاء نقطة نهاية خاصة لدعم تسجيل الدخول الأحادي للوصول إلى مستعرض الويب.

يحظر Azure حذف مساحة عمل Azure Databricks إذا كانت تحتوي على أي نقاط نهاية خاصة.

هام

يجب حذف نقاط النهاية الخاصة قبل محاولة حذف مساحة عمل Azure Databricks.

- في مدخل Microsoft Azure، افتح مثيل خدمة Azure Databricks الذي يمثل مساحة العمل الخاصة بك.

- في التنقل الأيسر، انقر فوق الإعدادات > Networking.

- انقر فوق علامة التبويب اتصالات نقطة النهاية الخاصة.

- إذا كنت لا تستخدم مساحة عمل مصادقة ويب خاصة، فتحقق مما إذا كانت مؤسستك تستخدم مساحة العمل هذه كارتباط OAuth CNAME وقد تتم مشاركتها مع مساحات العمل الأخرى التي تستخدم نفس مثيل وحدة التحكم. إذا كان الأمر كذلك، قبل حذف أي نقاط نهاية خاصة قد تعتمد على CNAME من مساحة العمل هذه، قم بتكوين كائنات شبكة مساحة العمل الأخرى للتأكد من أن CNAME لا يزال يشير إلى سجل منطقة

Aصالح من مساحة عمل أخرى. راجع الخطوة 4: إنشاء نقطة نهاية خاصة لدعم تسجيل الدخول الأحادي للوصول إلى مستعرض الويب. - لكل نقطة نهاية خاصة، حدد الصف وانقر فوق الأيقونة إزالة . انقر فوق نعم لتأكيد الإزالة.

عند الانتهاء، يمكنك حذف مساحة العمل من مدخل Microsoft Azure.

التحقق من الموافقة المعلقة أو الموافقة على نقاط النهاية الخاصة المعلقة

إذا لم يكن لدى مستخدم Azure الذي أنشأ نقطة النهاية الخاصة للشبكة الفرعية للنقل أذونات المالك/المساهم لمساحة العمل، فيجب على المستخدم المنفصل الذي لديه أذونات المالك/المساهم لمساحة العمل الموافقة يدويا على طلب إنشاء نقطة النهاية الخاصة قبل تمكينه.

تتضمن حالات الاتصال ما يلي:

- تمت الموافقة: تمت الموافقة على نقطة النهاية ولا يلزم اتخاذ أي إجراء آخر.

- معلق: تتطلب نقطة النهاية موافقة مستخدم لديه أذونات المالك/المساهم لمساحة العمل.

- قطع الاتصال: نقطة النهاية بسبب حذف كائن ذي صلة لهذا الاتصال.

- مرفوض: تم رفض نقطة النهاية.

للتحقق من حالة الاتصال:

في مدخل Microsoft Azure، انتقل إلى مساحة العمل التي تحتوي على نقطة نهاية خاصة واحدة أو أكثر قمت بإنشائها مؤخرا.

انقر فوق Networking.

انقر فوق علامة التبويب اتصالات نقطة النهاية الخاصة.

في قائمة نقاط النهاية، انظر إلى عمود حالة الاتصال.

- إذا كانت جميعها تحتوي على قيمة حالة اتصال القيمة معتمدة، فلا يوجد أي إجراء ضروري للموافقة على نقطة النهاية الخاصة.

- إذا كانت قيمة أي منها معلقة، فإنها تتطلب موافقة من شخص يملك أذونات المالك/المساهم لمساحة العمل.

إذا كان لديك أذونات المالك/المساهم لمساحة العمل:

حدد صفا واحدا أو أكثر من صفوف نقاط النهاية المعلقة.

إذا وافقت على الاتصال، فانقر فوق الزر موافقة .

إذا لم توافق على الاتصال، فانقر فوق الزر رفض .

إذا لم يكن لديك أذونات المالك/المساهم لمساحة العمل، فاتصل بمسؤول مساحة العمل للموافقة على الاتصال.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ