إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توضح هذه المقالة كيفية تكوين جدار حماية تخزين Azure للحوسبة بلا خادم باستخدام واجهة مستخدم وحدة تحكم حساب Azure Databricks. يمكنك أيضا استخدام واجهة برمجة تطبيقات تكوينات اتصال الشبكة.

لتكوين نقطة نهاية خاصة للوصول إلى الحوسبة بدون خادم، راجع تكوين اتصال خاص من حساب بلا خادم.

هام

بدءا من 4 ديسمبر 2024، ستبدأ Databricks في فرض تكاليف الشبكات على أحمال العمل بلا خادم التي تتصل بالموارد الخارجية. سيتم تنفيذ الفوترة تدريجيا، وقد لا يتم تحصيل الرسوم منك إلا بعد 4 ديسمبر 2024. لن يتم تحصيل رسوم منك بأثر رجعي مقابل الاستخدام قبل تمكين الفوترة. بعد تمكين الفوترة، قد يتم تحصيل رسوم منك مقابل:

- اتصال خاص بمواردك عبر Private Link. يتم التنازل عن رسوم معالجة البيانات للاتصال الخاص بمواردك عبر Private Link إلى أجل غير مسمى. سيتم تطبيق رسوم الساعة.

- الاتصال العام بمواردك عبر بوابة NAT.

- رسوم نقل البيانات المتكبدة، مثل عندما تكون الحوسبة بلا خادم والمورد الهدف في مناطق مختلفة.

نظرة عامة على تمكين جدار الحماية للحوسبة بلا خادم

تتم إدارة اتصال الشبكة بلا خادم مع تكوينات اتصال الشبكة (NCCs). يقوم مسؤولو الحساب بإنشاء NCCs في وحدة تحكم الحساب ويمكن إرفاق NCC بمساحة عمل واحدة أو أكثر

يحتوي NCC على قائمة بهويات الشبكة لنوع مورد Azure كقواني افتراضية. عند إرفاق NCC بمساحة عمل، تستخدم الحوسبة بلا خادم في مساحة العمل هذه إحدى هذه الشبكات لتوصيل مورد Azure. يمكنك السماح بقوائم هذه الشبكات على جدار حماية مورد Azure. إذا كان لديك جدران حماية موارد Azure غير التخزينية، فالرجاء الاتصال بفريق حسابك للحصول على معلومات حول كيفية استخدام عناوين NAT IPs الثابتة ل Azure Databricks.

يتم دعم تمكين جدار حماية NCC من مستودعات SQL بلا خادم والمهام ودفاتر الملاحظات وخطوط أنابيب Delta Live Tables والنموذج الذي يخدم نقاط نهاية وحدة المعالجة المركزية.

يمكنك اختياريا تكوين الوصول إلى الشبكة إلى حساب تخزين مساحة العمل الخاص بك من الشبكات المعتمدة فقط، بما في ذلك الحوسبة بلا خادم. راجع تمكين دعم جدار الحماية لحساب تخزين مساحة العمل. عند إرفاق NCC بمساحة عمل، تتم إضافة قواعد الشبكة تلقائيا إلى حساب تخزين Azure لحساب تخزين مساحة العمل.

لمزيد من المعلومات حول NCCs، راجع ما هو تكوين اتصال الشبكة (NCC)؟.

الآثار المترتبة على التكلفة للوصول إلى التخزين عبر المناطق

ينطبق جدار الحماية فقط عندما تكون موارد Azure في نفس المنطقة مثل مساحة عمل Azure Databricks. بالنسبة لنسبة استخدام الشبكة عبر المناطق من حساب Azure Databricks بلا خادم (على سبيل المثال، مساحة العمل في منطقة شرق الولايات المتحدة وتخزين ADLS في غرب أوروبا)، يوجه Azure Databricks نسبة استخدام الشبكة من خلال خدمة بوابة Azure NAT.

المتطلبات

يجب أن تكون مساحة العمل الخاصة بك على خطة Premium.

يجب أن تكون مسؤول حساب Azure Databricks.

يمكن إرفاق كل NCC إلى ما يصل إلى 50 مساحة عمل.

يمكن أن يحتوي كل حساب Azure Databricks على ما يصل إلى 10 NCCs لكل منطقة.

يجب أن يكون لديك

WRITEحق الوصول إلى قواعد شبكة حساب تخزين Azure.

الخطوة 1: إنشاء تكوين اتصال شبكة ونسخ معرفات الشبكة الفرعية

توصي Databricks بمشاركة NCCs بين مساحات العمل في نفس وحدة العمل وتلك التي تشترك في نفس المنطقة وخصائص الاتصال. على سبيل المثال، إذا كانت بعض مساحات العمل تستخدم جدار حماية التخزين وتستخدم مساحات العمل الأخرى النهج البديل ل Private Link، فاستخدم NCCs منفصلة لحالات الاستخدام هذه.

- بصفتك مسؤول حساب، انتقل إلى وحدة تحكم الحساب.

- في الشريط الجانبي، انقر فوق موارد السحابة.

- انقر فوق تكوين اتصال الشبكة.

- انقر فوق إضافة تكوينات اتصال الشبكة.

- اكتب اسما ل NCC.

- اختر المنطقة. يجب أن يتطابق هذا مع منطقة مساحة العمل الخاصة بك.

- انقر فوق إضافة.

- في قائمة NCCs، انقر فوق NCC الجديد.

- في القواعد الافتراضية ضمن هويات الشبكة، انقر فوق عرض الكل.

- في مربع الحوار، انقر فوق الزر نسخ الشبكات الفرعية .

- انقر فوق إغلاق.

الخطوة 2: إرفاق NCC بمساحات العمل

يمكنك إرفاق NCC بما يصل إلى 50 مساحة عمل في نفس المنطقة مثل NCC.

لاستخدام واجهة برمجة التطبيقات لإرفاق NCC بمساحة عمل، راجع واجهة برمجة تطبيقات مساحات عمل الحساب.

- في الشريط الجانبي لوحدة تحكم الحساب، انقر فوق مساحات العمل.

- انقر فوق اسم مساحة العمل.

- انقر فوق تحديث مساحة العمل.

- في حقل Network Connectivity Configuration ، حدد NCC. إذا لم يكن مرئيا، فتأكد من تحديد نفس المنطقة لكل من مساحة العمل وNCC.

- انقر فوق تحديث.

- انتظر 10 دقائق حتى يسري التغيير.

- أعد تشغيل أي موارد حساب بلا خادم قيد التشغيل في مساحة العمل.

إذا كنت تستخدم هذه الميزة للاتصال بحساب تخزين مساحة العمل، يكتمل التكوين الخاص بك. تتم إضافة قواعد الشبكة تلقائيا إلى حساب تخزين مساحة العمل. بالنسبة لحسابات التخزين الإضافية، تابع إلى الخطوة التالية.

الخطوة 3: تأمين حساب التخزين الخاص بك

إذا لم تكن قد حددت بالفعل الوصول إلى حساب تخزين Azure للسماح بالشبكات المدرجة فقط، فقم بذلك الآن. لا تحتاج إلى القيام بهذه الخطوة لحساب تخزين مساحة العمل.

يؤثر إنشاء جدار حماية تخزين أيضا على الاتصال من مستوى الحوسبة الكلاسيكية إلى مواردك. يجب أيضا إضافة قواعد الشبكة للاتصال بحسابات التخزين الخاصة بك من موارد الحوسبة الكلاسيكية.

- انتقل إلى مدخل Azure.

- انتقل إلى حساب التخزين الخاص بك لمصدر البيانات.

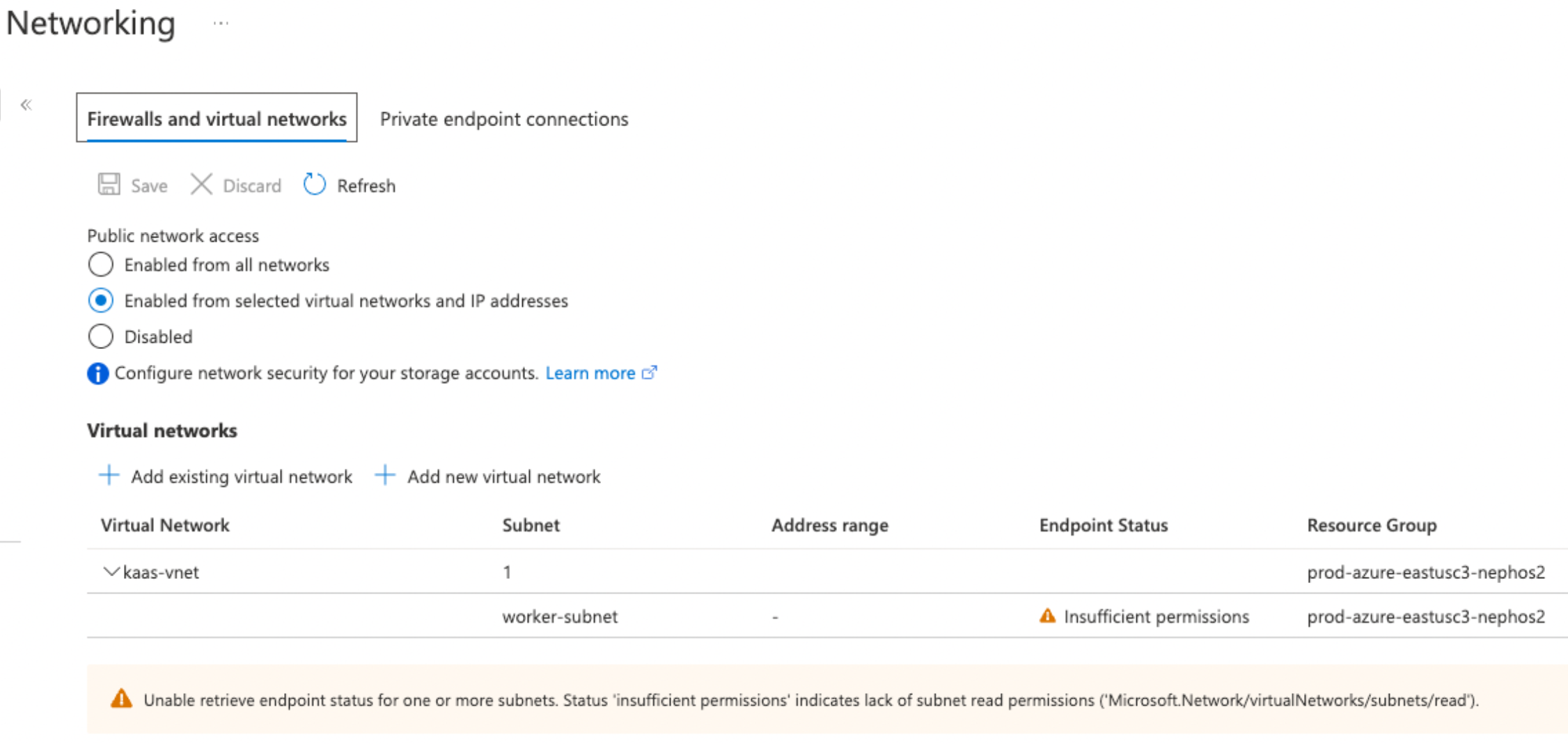

- في جزء التنقل الأيمن، انقر فوق Networking.

- في الحقل الوصول إلى الشبكة العامة، تحقق من القيمة. بشكل افتراضي، يتم تمكين القيمة من جميع الشبكات. غير هذا إلى ممكن من الشبكات الظاهرية المحددة وعناوين IP.

الخطوة 4: إضافة قواعد شبكة حساب تخزين Azure

لا تحتاج إلى القيام بهذه الخطوة لحساب تخزين مساحة العمل.

إضافة قاعدة شبكة حساب تخزين Azure واحدة لكل شبكة فرعية. يمكنك القيام بذلك باستخدام Azure CLI أو PowerShell أو Terraform أو أدوات التنفيذ التلقائي الأخرى. لاحظ أنه لا يمكن القيام بهذه الخطوة في واجهة مستخدم مدخل Microsoft Azure.

يستخدم المثال التالي CLI Azure:

az storage account network-rule add --subscription "<sub>" \ --resource-group "<res>" --account-name "<account>" --subnet "<subnet>"- استبدل

<sub>باسم اشتراك Azure لحساب التخزين. - استبدل

<res>بمجموعة الموارد لحساب التخزين الخاص بك. - استبدال

<account>باسم حساب التخزين الخاص بك - استبدل

<subnet>بمعرف مورد ARM (resourceId) للشبكة الفرعية للحساب بلا خادم.

بعد تشغيل جميع الأوامر، يمكنك استخدام مدخل Microsoft Azure لعرض حساب التخزين الخاص بك والتأكد من وجود إدخال في جدول الشبكات الظاهرية يمثل الشبكة الفرعية الجديدة. ومع ذلك، لا يمكنك إجراء تغييرات على قواعد الشبكة في مدخل Microsoft Azure.

تلميح

- عند إضافة قواعد شبكة حساب التخزين، استخدم واجهة برمجة تطبيقات اتصال الشبكة لاسترداد أحدث الشبكات الفرعية.

- تجنب تخزين معلومات NCC محليا.

- تجاهل الإشارة إلى "أذونات غير كافية" في عمود حالة نقطة النهاية أو التحذير الموجود أسفل قائمة الشبكة. وهي تشير فقط إلى أنه ليس لديك إذن لقراءة الشبكات الفرعية Azure Databricks ولكنها لا تتداخل مع قدرة تلك الشبكة الفرعية بلا خادم في Azure Databricks على الاتصال بتخزين Azure.

- استبدل

كرر هذا الأمر مرة واحدة لكل شبكة فرعية.

للتأكد من أن حساب التخزين الخاص بك يستخدم هذه الإعدادات من مدخل Microsoft Azure، انتقل إلى Networking في حساب التخزين الخاص بك.

تأكد من تعيين الوصول إلى الشبكة العامة إلى ممكن من الشبكات الظاهرية المحددة وعناوين IP والشبكات المسموح بها مدرجة في قسم الشبكات الظاهرية.