إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يوفر فحص التعليمات البرمجية بدون عامل في Microsoft Defender for Cloud تغطية أمان سريعة وقابلة للتطوير لجميع المستودعات في Azure DevOps وGitHub. يقوم فحص التعليمات البرمجية بدون عامل تلقائيا بفحص التعليمات البرمجية والتبعيات مفتوحة المصدر والبنية التحتية كتعليمات برمجية (IaC) لتحديد الثغرات الأمنية والتكوينات الخاطئة دون الحاجة إلى أي تغييرات على مسارات الإنشاء أو النشر. يبسط هذا الأسلوب الإعداد والصيانة باستخدام موصل Azure DevOps أو GitHub واحد، ويوفر تغطية واسعة ونتائج تحليلات مستمرة ونتائج أمان قابلة للتنفيذ. فهو يتيح لفرق الأمان والتطوير التركيز على إصلاح المخاطر بسلاسة دون مقاطعة مهام سير عمل التطوير.

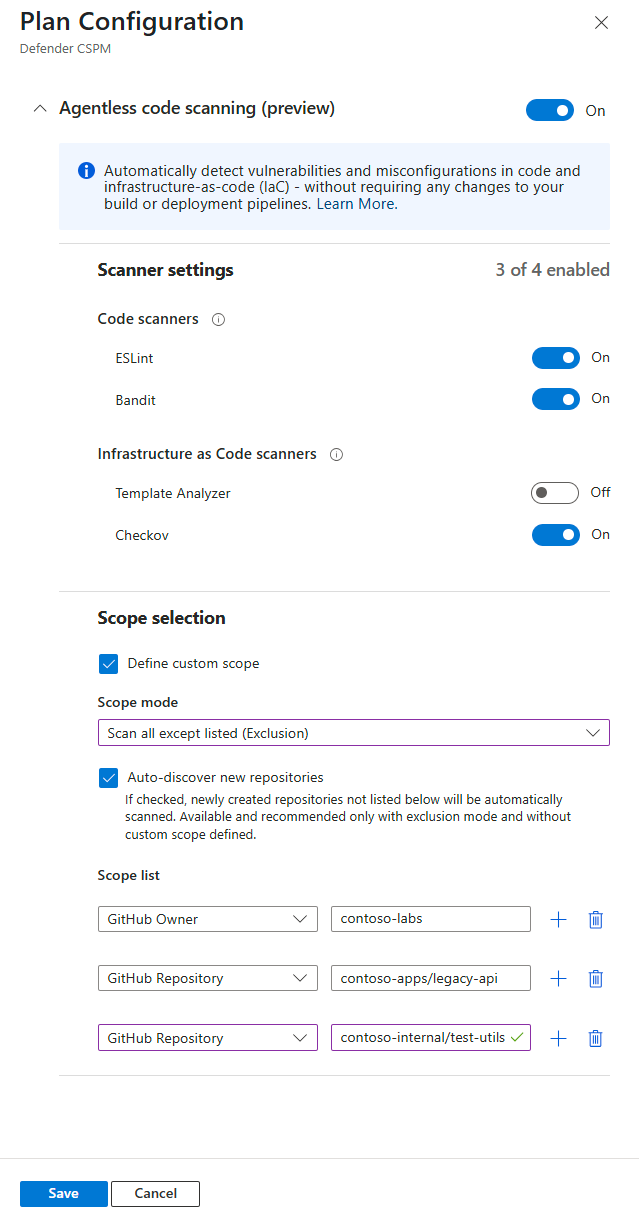

يمكنك تخصيص الماسحات الضوئية التي سيتم تشغيلها وتحديد المؤسسات أو المشاريع أو المستودعات التي يجب تضمينها أو استبعادها من الفحص.

المتطلبات الأساسية

حالات الاستخدام المدعومة:

توصيات الأمان لتحديد أولويات الثغرات الأمنية في التعليمات البرمجية وإصلاحها

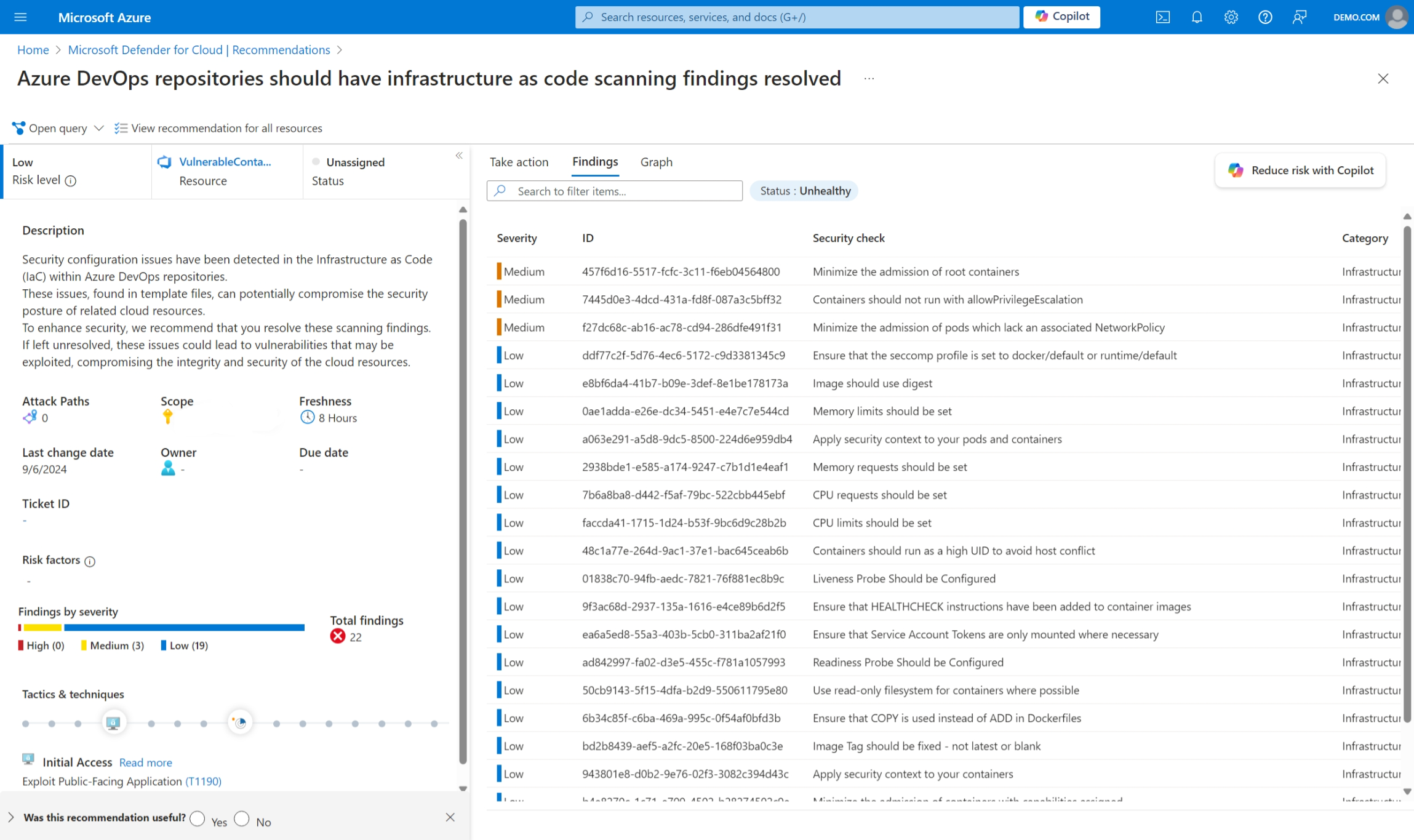

توصيات الأمان لتحديد أولويات وإصلاح التكوينات الخاطئة للبنية الأساسية كتعليمية (IaC)

يستكشف مستكشف أمان السحابة لتحديد المستودعات بما في ذلك التبعيات الناتجة عن SBOM.

المناطق المدعومة: شرق أستراليا، كندا الوسطى، وسط الولايات المتحدة، شرق آسيا، شرق الولايات المتحدة، شمال أوروبا، السويد الوسطى، جنوب المملكة المتحدة، غرب أوروبا.

البيئات المدعومة: موصل Azure DevOps وموصل GitHub.

الأدوار والأذونات:

لإعداد الموصل وتكوينه:

- مسؤول مجموعة المشاريع: مطلوب في Azure DevOps لتنفيذ الإعداد الأولي.

- المساهم في الاشتراك: مطلوب في اشتراك Azure لإنشاء الموصل وتكوينه.

لعرض نتائج الأمان:

- مسؤول الأمان: يمكنه إدارة إعدادات الأمان والنهج والتنبيهات ولكن لا يمكنه تعديل الموصل.

- قارئ الأمان: يمكنه عرض التوصيات والتنبيهات والنهج ولكن لا يمكنه إجراء أي تغييرات.

المزايا الرئيسية

بعض الفوائد الرئيسية لفحص التعليمات البرمجية بدون عامل في Microsoft Defender for Cloud هي:

- إدارة المخاطر الاستباقية: تحديد المخاطر في وقت مبكر من عملية التطوير. وهذا يمكن ممارسات الترميز الآمنة ويقلل من الثغرات الأمنية قبل أن تصل إلى الإنتاج.

- الإعداد دون عناء: الإعداد بسرعة بأقل قدر من التكوين وبدون تغييرات في البنية الأساسية لبرنامج ربط العمليات التجارية.

- الإدارة المركزية على نطاق المؤسسة: مسح التعليمات البرمجية تلقائيا عبر مستودعات متعددة باستخدام موصل واحد. وهذا يوفر تغطية واسعة للبيئات الكبيرة.

- رؤى سريعة للمعالجة السريعة: تلقي رؤى الثغرات الأمنية القابلة للتنفيذ مباشرة بعد الإعداد. يسمح هذا بإصلاحات سريعة ويقلل من وقت التعرض.

- سهلة المطورين وسلسة: تعمل بشكل مستقل عن البنية الأساسية لبرنامج ربط العمليات التجارية للتكامل المستمر والنشر المستمر (CI/CD)، دون الحاجة إلى تغييرات أو مشاركة المطور المباشرة. يسمح هذا بمراقبة الأمان المستمرة دون تعطيل إنتاجية المطور أو مهام سير العمل.

- التغطية والتحكم المرنين: اختر الماسحات الضوئية التي يتم تشغيلها وما يتم مسحه ضوئيا. يمكنك تغطية كل شيء بشكل افتراضي أو تخصيص الإعدادات لتضمين أو استبعاد مؤسسات أو مشاريع أو مستودعات معينة. يسمح لك هذا بمطابقة التغطية الأمنية مع ملف تعريف المخاطر والاحتياجات التشغيلية، دون تعقيد إضافي.

- إنشاء فاتورة المواد البرمجية (SBOM): إنشاء SBOM تلقائيا في كل مسح يمنح الفرق جردا دقيقا وقابلا للاستعلام من التبعيات والإصدارات عبر مستودعاتهم، دون تغييرات إضافية في سير العمل. يتيح ذلك تحليل التأثير السريع، والاستجابة الأسرع للثغرات الجديدة، واتخاذ قرارات واثقة عند تقييم التعرض لحزم أو إصدارات محددة.

قدرات الكشف عن المخاطر

يحسن مسح الشيفرة بدون وكيل الأمان من خلال تقديم توصيات مستهدفة وقابلة للتنفيذ عبر كود التطبيق، وقوالب البنية التحتية كرمز (IaC)، والتبعيات من طرف ثالث. وهذا بالإضافة إلى توصيات إدارة وضعية أمان السحابة المقدمة من خلال الموصل. تتضمن قدرات الكشف الرئيسية ما يلي:

- نقاط الضعف في التعليمات البرمجية: ابحث عن أخطاء الترميز الشائعة وممارسات الترميز غير الآمنة والثغرات الأمنية المعروفة في لغات برمجة متعددة.

- التكوينات الخاطئة للبنية الأساسية كتعليمية: الكشف عن التكوينات الخاطئة للأمان في قوالب IaC التي قد تؤدي إلى عمليات نشر غير آمنة.

- الثغرات الأمنية في التبعية: تحديد الثغرات الأمنية المعروفة في الحزم مفتوحة المصدر وحزم نظام التشغيل المكتشفة في المستودعات.

- وثيقة المواد البرمجية (SBOM): تقوم تلقائيا بإنشاء جرد شامل وقابل للاستعلام من التبعيات وإصداراتها لكل مستودع،

يؤدي إنشاء الموصل إلى تحسين الأمان من خلال توفير توصيات إدارة وضع أمان السحابة الأساسية للمستودعات وخطوط الأنابيب واتصالات الخدمة.

أدوات المسح الضوئي

يستخدم مسح التعليمات البرمجية بدون عامل العديد من الأدوات مفتوحة المصدر للعثور على الثغرات الأمنية والتكوينات الخاطئة في قوالب التعليمات البرمجية والبنية الأساسية كتعليمية (IaC):

| الأداة | IaC/اللغات المدعومة | الترخيص |

|---|---|---|

| محلل القالب | قوالب ARM IaC، قوالب Bicep IaC | MIT |

| Checkov | قوالب Terraform IaC وملفات خطة Terraform وقوالب AWS CloudFormation وملفات بيان Kubernetes وملفات مخطط Helm وDockerfiles وقوالب IaC Azure Azure Resource Manager (ARM) وقوالب Azure Bicep IaC وقوالب AWS SAM (نموذج تطبيق بلا خادم) وملفات Kustomize وقوالب إطار عمل بلا خادم وملفات مواصفات OpenAPI | أباتشي 2.0 |

| قطاع الطرق | بايثون | أباتشي 2.0 |

| ESLint | JavaScript، TypeScript، JSX، TSX | MIT |

| تافه | فحص الثغرات الأمنية لحزمة التبعية ونظام التشغيل من بيانات المستودع وملفات التأمين (وضع نظام الملفات) | أباتشي 2.0 |

| سيفت | Alpine (apk)، حزم Bitnami، C (conan)، C++ (conan)، Dart (pubs)، Debian (dpkg)، Dotnet (deps.json)، Objective-C (cocoapods)، Elixir (مزيج)، Erlang (rebar3)، Go (go.mod، Go binaries)، GitHub (سير العمل، الإجراءات)، Haskell (كابل، مكدس)، Java (jar، ear، war، par، sar، nar، rar، native-image)، JavaScript (npm، yarn)، إضافات Jenkins (jpi, hpi)، أرشيفات نواة لينكس (vmlinz)، وحدات نواة لينكس (ko)، Nix (المخرجات في /nix/store)، PHP (ملحن، PECL، Pear)، بايثون (عجلة، بيضة، شعر، requirements.txt، UV)، ريد هات (rpm)، روبي (جوهرة)، Rust (cargo.lock، ثنائي قابل للتدقيق)، Swift (cocoapods، swift-package-manager)، إضافات ووردبريس، مزودو Terraform (.terraform.lock.hcl) | أباتشي 2.0 |

تدعم هذه الأدوات مجموعة واسعة من اللغات وأطر عمل البنية الأساسية كتعليمية (IaC)، ما يضمن تحليلا أمنيا شاملا عبر قاعدة التعليمات البرمجية الخاصة بك.

الأنظمة وأنواع الملفات المدعومة

الأنظمة المتعلقة بالتحكم في الإصدار

Azure DevOps: دعم كامل للمستودعات المتصلة عبر موصل Azure DevOps.

GitHub: دعم كامل للمستودعات المتصلة عبر موصل GitHub.

لغات البرمجة

تحليل الكود الثابت: بايثون. JavaScript / TypeScript.

النظم البيئية للتبعية (عبر Trivy): Node.js (npm ، غزل ، Python) ، Python (pip ، Pipenv ، Poetry) ، Java (Maven ، Gradle) ، .NET (NuGet) ، وحدات Go ، Ruby (RubyGems) ، PHP (Composer) ، Rust (Cargo) ، وغيرها من اللغات المدعومة والأنظمة البيئية للحزم عبر البيانات وملفات القفل.

الأنظمة الأساسية والتكوينات للبنية الأساسية كتعليمية (IaC)

| منصة IaC | أنواع الملفات المدعومة | ملاحظات |

|---|---|---|

| Terraform |

.tf، .tfvars |

يدعم قوالب Terraform IaC بلغة HCL2، بما في ذلك الملفات المتغيرة في .tfvars. |

| خطة Terraform | ملفات JSON | يتضمن ملفات JSON التي تمثل التكوينات المخطط لها، وتستخدم للتحليل والمسح الضوئي. |

| تشكيل سحاب AWS | ملفات JSON وYAML | يدعم قوالب AWS CloudFormation لتعريف موارد AWS. |

| كوبرنيتيس | ملفات YAML وJSON | يدعم ملفات بيان Kubernetes لتعريف التكوينات في المجموعات. |

| دومان | بنية دليل مخطط Helm، ملفات YAML | يتبع بنية المخطط القياسي ل Helm؛ يدعم ملفات مخطط Helm v3. |

| Docker | الملفات المسماة Dockerfile | يدعم Dockerfiles لتكوينات الحاوية. |

| قوالب Azure ARM | ملفات JSON | يدعم قوالب Azure Resource Manager (ARM) IaC بتنسيق JSON. |

| Azure Bicep |

.bicep الملفات |

يدعم قوالب Bicep IaC، وهي لغة خاصة بالمجال (DSL) ل ARM. |

| AWS سام | ملفات YAML | يدعم قوالب نموذج تطبيق AWS بلا خادم (SAM) للموارد بلا خادم. |

| Kustomize | ملفات YAML | يدعم ملفات التكوين لتخصيص Kubernetes (Kustomize). |

| إطار عمل بلا خادم | ملفات YAML | يدعم القوالب لإطار عمل بلا خادم في تعريف البنيات بلا خادم. |

| OpenAPI | ملفات YAML وJSON | يدعم ملفات مواصفات OpenAPI لتعريف واجهات برمجة التطبيقات RESTful. |

تمكين فحص التعليمات البرمجية بدون عامل على مؤسسات Azure DevOps وGitHub

يمكنك توصيل كل من مؤسسات Azure DevOps وGitHub ب Defender for Cloud لتمكين فحص التعليمات البرمجية بدون عامل. اتبع الخطوات الواردة في توصيل مؤسسات Azure DevOps أو توصيل مؤسسات GitHub للبدء.

تخصيص تغطية الماسح الضوئي ونطاقه

لكل من GitHub وAzure DevOps، يمكنك التحكم في الماسحات الضوئية التي يتم تشغيلها وتحديد المستودعات التي يتم تضمينها أو استبعادها بالضبط من الفحص بدون عامل.

حدد الماسحات الضوئية: قم بتشغيل كل رمز وماسح ضوئي للبنية الأساسية كتعليمية (IaC) أو إيقاف تشغيله بناء على احتياجاتك.

تعيين نطاق الفحص: حدد ما إذا كنت تريد مسح جميع المستودعات ضوئيا بشكل افتراضي، أو حدد نطاقا مخصصا لتضمين أو استبعاد مؤسسات أو مشاريع أو مستودعات معينة.

- وضع الاستبعاد: امسح كل شيء ضوئيا باستثناء ما تقوم بإدراجه.

- وضع التضمين: افحص ما تقوم بإدراجه فقط.

خيارات النطاق المخصصة:

- بالنسبة إلى GitHub، قم بتعيين النطاق حسب المالك أو المستودع.

- بالنسبة إلى Azure DevOps، قم بتعيين النطاق حسب المؤسسة أو المشروع أو المستودع.

الاكتشاف التلقائي للمستودعات الجديدة: يقتصر الاكتشاف التلقائي للمستودعات الجديدة دائما على المؤسسات أو المشاريع المضمنة في نطاق الموصل. يتم تمكينه بشكل افتراضي عند استخدام وضع الاستبعاد ولا يتم تعيين قائمة نطاق مخصصة. يتم فحص المستودعات التي تم إنشاؤها حديثا تلقائيا.

لا يتوفر الاكتشاف التلقائي في وضع التضمين، لأنه يتم مسح المستودعات المدرجة فقط ضوئيا.

يسمح لك هذا بمطابقة المسح الضوئي مع احتياجات الأمان الخاصة بك، والحفاظ على التغطية محدثة مع نمو بيئتك، وتجنب عمليات الفحص غير الضرورية أو المناطق غير المتوهجة.

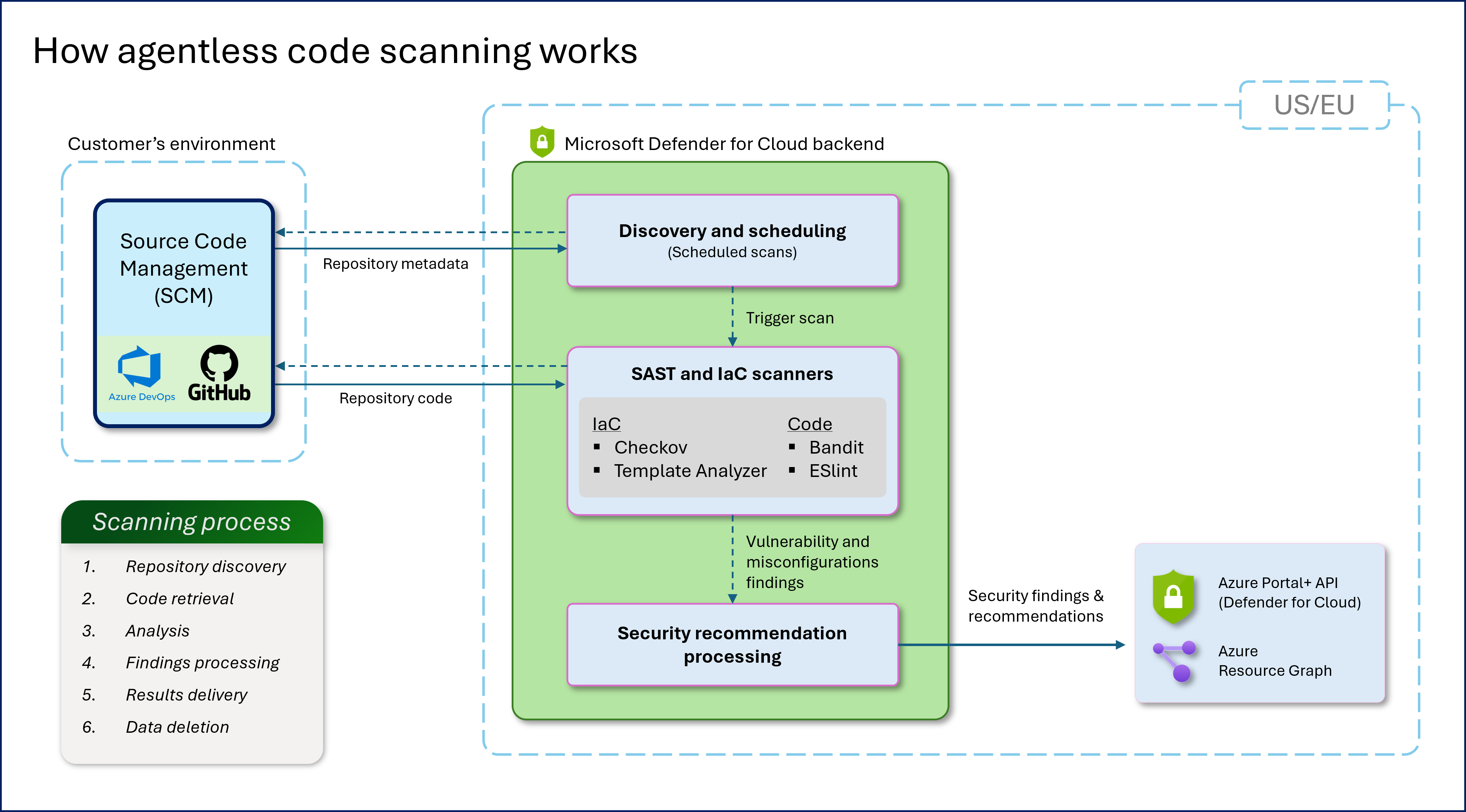

كيفية عمل فحص التعليمات البرمجية بدون عامل

يعمل فحص التعليمات البرمجية بدون عامل بشكل مستقل عن مسارات CI/CD. يستخدم موصل Azure DevOps أو GitHub لفحص التعليمات البرمجية وتكوينات البنية الأساسية كتعلم برمجية (IaC) تلقائيا. لا تحتاج إلى تعديل البنية الأساسية لبرنامج ربط العمليات التجارية أو إضافة ملحقات. يتيح هذا الإعداد تحليل الأمان الواسع والمستمر عبر مستودعات متعددة. تتم معالجة النتائج وعرضها مباشرة في Microsoft Defender for Cloud.

عملية المسح الضوئي

بمجرد تمكين ميزة فحص التعليمات البرمجية بدون عامل داخل موصل، تتضمن عملية الفحص الخطوات التالية:

اكتشاف المستودع: يحدد النظام تلقائيا جميع المستودعات المرتبطة من خلال موصل Azure DevOps وGitHub مباشرة بعد إنشاء الموصل ثم كل 8 ساعات.

استرجاع التعليمات البرمجية: يسترد بشكل آمن أحدث التعليمات البرمجية من الفرع الافتراضي (الرئيسي) لكل مستودع للتحليل ، في البداية بعد إعداد الموصل ثم يوميا.

التحليل: يستخدم النظام مجموعة من أدوات الفحص المضمنة المدارة والمحدثة داخل Microsoft Defender for Cloud للعثور على الثغرات الأمنية والتكوينات الخاطئة في قوالب التعليمات البرمجية والبنية الأساسية كتعليمات برمجية (IaC). كما ينشئ SBOM للسماح بإدارة الحزم القابلة للاستعلام.

معالجة النتائج: يعالج نتائج الفحص من خلال الواجهة الخلفية ل Defender for Cloud لإنشاء توصيات أمان قابلة للتنفيذ.

تسليم النتائج: يعرض النظام النتائج كتوصيات أمان في Defender for Cloud، ما يسمح لفرق الأمان بمراجعة المشكلات ومعالجتها.

تكرار المسح الضوئي ومدته

تردد المسح:

- يتم تقييم الوضع الأمني للمستودعات والتدفقات واتصالات الخدمة عند إنشاء الموصل ثم كل ثماني ساعات.

- يقوم النظام بفحص قوالب التعليمات البرمجية والبنية التحتية كتعليمات برمجية (IaC) بحثا عن الثغرات الأمنية بعد إنشاء الموصل ثم يوميا.

مدة الفحص: تنتهي عمليات الفحص عادة في غضون 15 إلى 60 دقيقة، اعتمادا على حجم المستودع وتعقيده.

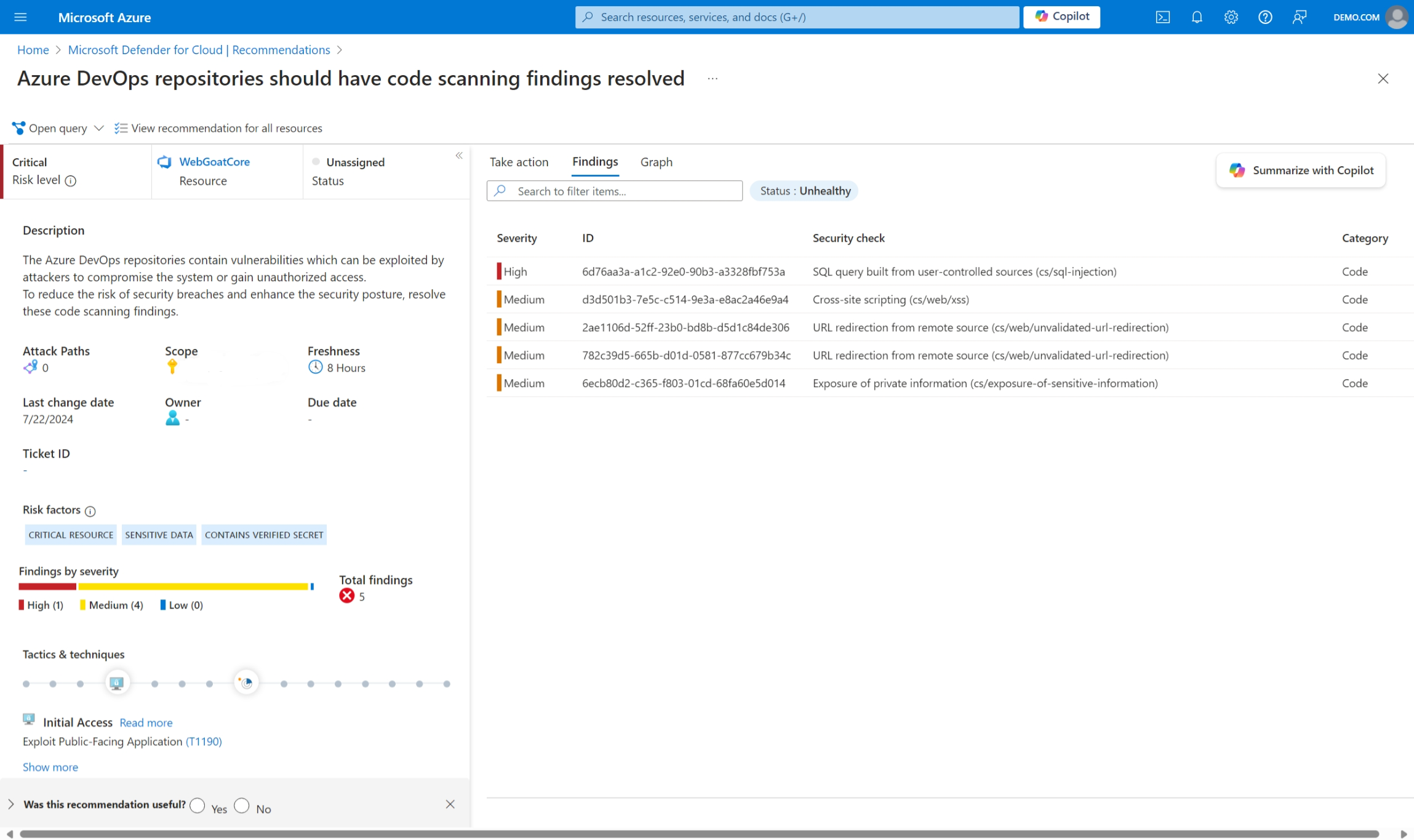

عرض نتائج الفحص وإدارتها

بعد انتهاء عمليات الفحص، يمكنك الوصول إلى نتائج الأمان داخل Microsoft Defender for Cloud.

نتائج الوصول

انتقل إلى علامة التبويب توصيات الأمان في Microsoft Defender for Cloud.

راجع التوصيات لكل من مستودعات Azure DevOps وGitHub، مثل:

يجب أن تحتوي المستودعات على نتائج مسح التعليمات البرمجية التي تم حلها - تشير إلى الثغرات الأمنية الموجودة في مستودعات التعليمات البرمجية.

يجب أن تحتوي المستودعات على بنية أساسية حيث تم حل نتائج فحص التعليمات البرمجية - علامات التكوينات الأمنية الخاطئة في قوالب IaC.

يجب أن تحتوي المستودعات على نتائج فحص ثغرات التبعية التي تم حلها - يشير إلى الحزم مفتوحة المصدر الضعيفة التي تم اكتشافها في المستودعات.

للحصول على مجموعة كاملة من التوصيات المدعومة لكلا النظامين الأساسيين، راجع: توصيات أمان Azure DevOps وGitHub.

تتضمن التوصيات عناصر مثل طلب موافقات متعددة المراجعين، وتقييد الوصول السري، وفرض أفضل الممارسات لكل من بيئات Azure DevOps وGitHub.

حدد أي توصية لعرض تفاصيل حول الملفات المتأثرة وخطوات الخطورة والمعالجة.

الفرق بين مسح التعليمات البرمجية بدون عامل ومسح البنية الأساسية لبرنامج ربط العمليات التجارية

يوفر مسح التعليمات البرمجية بدون عامل والمسح الضوئي في البنية الأساسية لبرنامج ربط العمليات التجارية باستخدام ملحق Microsoft Security DevOps فحص الأمان داخل Azure DevOps وGitHub. فهي تخدم احتياجات مختلفة ولكنها تكمل بعضها البعض. يسلط الجدول التالي الضوء على الاختلافات الرئيسية لمساعدتك في اختيار الخيار الذي يناسب احتياجاتك الأمنية والتطويرية على أفضل نحو.

| الجانب | فحص التعليمات البرمجية بدون عامل | المسح الضوئي في البنية الأساسية لبرنامج ربط العمليات التجارية |

|---|---|---|

| احتواء حالة الاستخدام | يوفر تغطية واسعة مع الحد الأدنى من التعطيل للمطورين | يوفر عمليات فحص مفصلة ومتكاملة مع عناصر تحكم قابلة للتخصيص |

| نطاق الفحص والتغطية | يركز على البنية التحتية كتعليمات برمجية (IaC) والثغرات الأمنية في التعليمات البرمجية وثغرات التبعية مفتوحة المصدر على أساس مجدول (يوميا) | يوفر تغطية واسعة النطاق، بما في ذلك الثنائيات وصور الحاويات، التي يتم تشغيلها في كل تشغيل للبنية الأساسية لبرنامج ربط العمليات التجارية |

| الإعداد والتكوين | لا يتطلب أي إعداد إضافي بعد إنشاء الموصل | يتطلب التثبيت والتكوين اليدوي في كل مسار CI/CD |

| تكامل البنية الأساسية لبرنامج ربط العمليات التجارية | يعمل بشكل مستقل عن البنية الأساسية لبرنامج ربط العمليات التجارية (CI/CD) دون تعديل مهام سير العمل | يتكامل داخل البنية الأساسية لبرنامج ربط العمليات التجارية CI/CD، مما يتطلب تكوينا في كل مسار |

| تخصيص الماسح الضوئي | يسمح لك بتحديد الماسحات الضوئية التي يتم تشغيلها | يسمح بالتخصيص باستخدام ماسحات ضوئية وفئات ولغات ومستويات حساسية وأدوات غير تابعة ل Microsoft |

| النتائج والملاحظات | يوفر الوصول إلى النتائج داخل Defender for Cloud | يقدم ملاحظات في الوقت الفعلي تقريبا داخل مسار CI/CD، مع ظهور النتائج أيضا في Defender for Cloud |

| معايير التعطل والفشل | لا يمكن كسر البنيات | يمكن تكوينه لكسر البنيات استنادا إلى خطورة نتائج الأمان |

قابلية التوسع وتأثير الأداء

يتجنب فحص التعليمات البرمجية بدون عامل إنشاء موارد في الاشتراك ولا يتطلب المسح الضوئي أثناء عملية المسار. يستخدم Azure DevOps وGitHub REST API لسحب بيانات التعريف والرمز. وهذا يعني أن استدعاءات واجهة برمجة التطبيقات تحسب في حدود معدل Azure DevOps وGitHub، ولكنك لا تتحمل تكاليف نقل البيانات المباشرة. تدير الخدمة عمليات الفحص للتأكد من بقائها ضمن حدود معدل Azure DevOps وGitHub دون مقاطعة بيئة التطوير. يوفر هذا الأسلوب فحصا فعالا وعالي الأداء عبر المستودعات دون التأثير على مهام سير عمل DevOps. لمزيد من المعلومات، راجع حدود معدل واستخدام Azure DevOpsوحدود المعدل لواجهة برمجة تطبيقات GitHub REST.

أمان البيانات والامتثال والتحكم في الوصول لفحص التعليمات البرمجية بدون عامل

تضمن خدمة فحص التعليمات البرمجية بدون عامل من Microsoft Defender for Cloud معالجة آمنة ومتوافقة للتعليمات البرمجية الخاصة بك من خلال تنفيذ إجراءات صارمة لأمن البيانات والخصوصية:

- تشفير البيانات والتحكم في الوصول: يقوم النظام بتشفير جميع البيانات أثناء النقل باستخدام بروتوكولات قياسية في الصناعة. يمكن فقط لخدمات Defender for Cloud المعتمدة الوصول إلى التعليمات البرمجية الخاصة بك.

- موقع البيانات والاحتفاظ بها: تحدث عمليات الفحص في نفس الموقع الجغرافي مثل موصلات Azure DevOps وGitHub (الولايات المتحدة أو الاتحاد الأوروبي) للامتثال لقوانين حماية البيانات. يعالج النظام التعليمات البرمجية فقط أثناء الفحص ويحذفها بأمان بعد ذلك، دون تخزين طويل المدى.

- الوصول إلى المستودعات: تنشئ الخدمة رمز وصول آمنا ل Azure DevOps وGitHub لإجراء عمليات الفحص. يتيح هذا الرمز المميز استرداد بيانات التعريف والرمز الضروري دون إنشاء موارد في اشتراكك. يمكن فقط لمكونات Defender for Cloud الوصول، وحماية تكامل البيانات.

- دعم التوافق: تتوافق الخدمة مع المعايير التنظيمية والأمنية لمعالجة البيانات والخصوصية، وضمان المعالجة الآمنة ومسح رمز العميل ضوئيا وفقا لمتطلبات حماية البيانات الإقليمية.

تضمن هذه التدابير عملية فحص تعليمات برمجية آمنة ومتوافقة وفعالة، مع الحفاظ على خصوصية بياناتك وسلامتها.

القيود (معاينة عامة)

أثناء مرحلة المعاينة العامة، تنطبق القيود التالية:

- لا يوجد فحص ثنائي: يتم تنفيذ أدوات فحص التعليمات البرمجية (SAST) وIaC فقط.

- تردد المسح: يقوم بمسح المستودعات عند التمكين ، ثم يوميا.

- حجم المستودع: يحد من المسح الضوئي إلى المستودعات التي تحت 1 غيغابايت.

-

تغطية الفرع: تغطي عمليات الفحص الفرع الافتراضي فقط (عادة

main). - تخصيص الأداة: لا يمكنك تخصيص أدوات الفحص.

لدى Syft (SBOM) حاليا القيود التالية:

لا يمكن تحميل SBOMs، ويمكن استخدام نتائج Syft للاستعلام عن حزم محددة والمستودعات التي تستخدمها.

المستودع يحتاج إلى ملف قفل وإلا سيتم العثور فقط على التبعيات المباشرة

الحد الأقصى لحجم SBOM محدود ب 1 ميجابايت. إذا تم تحديد عدد كبير من الحزم، فإن دخولنا إلى خريطة السحابة سيفشل.

تمكين SBOM غير قابل للتكوين أو التحميل. سيتم توليد SBOM في كل مسح بدون وكيل.

تم ضبط مهلة التشغيل على 15 دقيقة لتشغيل أداة SBOM.

تعطيل خيار Agentless لا يحذف توصيات SBOM.