إنشاء معايير وتوصيات أمان مخصصة في Microsoft Defender for Cloud

تساعدك توصيات الأمان في Microsoft Defender for Cloud على تحسين وضع الأمان الخاص بك وتصلبه. تستند التوصيات إلى تقييمات مقابل معايير الأمان المحددة لاشتراكات Azure وحسابات AWS ومشاريع GCP التي تم تمكين Defender for Cloud عليها.

توضح هذه المقالة كيفية:

- إنشاء توصيات مخصصة لجميع السحب (Azure وAWS وGCP) باستخدام استعلام KQL.

- تعيين توصيات مخصصة إلى معيار أمان مخصص.

قبل أن تبدأ

- تحتاج إلى أذونات المالك على الاشتراك لإنشاء معيار أمان جديد.

- تحتاج إلى أذونات مسؤول الأمان لإنشاء توصيات مخصصة.

- لإنشاء توصيات مخصصة استنادا إلى KQL، يجب أن يكون لديك خطة إدارة وضع الأمان السحابي في Defender ممكنة. يمكن لجميع العملاء إنشاء توصيات مخصصة استنادا إلى نهج Azure.

- راجع الدعم في سحابات Azure للحصول على توصيات مخصصة.

نوصي بمشاهدة هذه الحلقة من Defender for Cloud في الحقل لمعرفة المزيد حول الميزة، والتعمق في إنشاء استعلامات KQL.

إنشاء توصية مخصصة

إنشاء توصيات مخصصة، بما في ذلك خطوات المعالجة والخطورة والمعايير التي يجب تعيين التوصية لها. يمكنك إضافة منطق التوصية باستخدام KQL. يمكنك استخدام محرر استعلام بسيط مع قالب استعلام مضمن يمكنك تعديله حسب الحاجة، أو يمكنك كتابة استعلام KQL من البداية.

في إعدادات بيئة مدخل >Defender for Cloud، حدد النطاق ذي الصلة.

حدد Security policies>+ Create>Custom recommendation.

في تفاصيل التوصية، املأ تفاصيل التوصية (على سبيل المثال: الاسم والخطورة) وحدد المعايير التي تريد تطبيق التوصية عليها.

حدد التالي.

في استعلام التوصية، اكتب استعلام KQL، أو حدد فتح محرر الاستعلام لهيكلة الاستعلام الخاص بك. إذا كنت تريد استخدام محرر الاستعلام، فاتبع الإرشادات أدناه.

بعد أن يكون الاستعلام جاهزا، حدد التالي.

في المعايير، حدد المعايير المخصصة التي تريد إضافة التوصية المخصصة إليها.

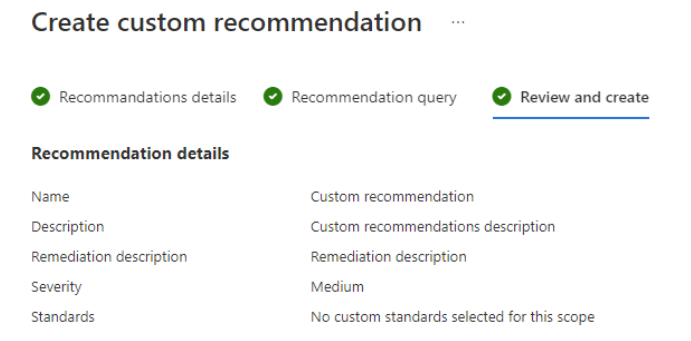

وفي مراجعة وإنشاء، راجع تفاصيل التوصيات.

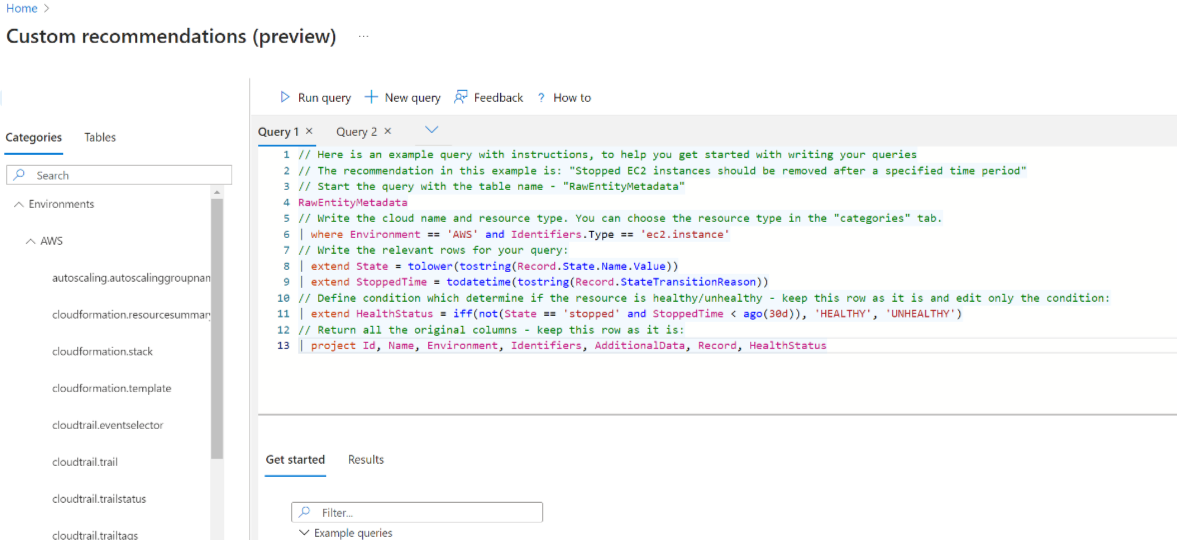

استخدام محرر الاستعلام

نوصي باستخدام محرر الاستعلام لإنشاء استعلام توصية.

- يساعدك استخدام المحرر على إنشاء استعلامك واختباره قبل البدء في استخدامه.

- حدد كيفية الحصول على تعليمات حول هيكلة الاستعلام والإرشادات والارتباطات الإضافية.

- يحتوي المحرر على أمثلة لاستعلامات التوصيات المضمنة، التي يمكنك استخدامها للمساعدة في إنشاء استعلامك الخاص. تظهر البيانات في نفس البنية كما هو الحال في واجهة برمجة التطبيقات.

في محرر الاستعلام، حدد استعلام جديد لإنشاء استعلام

استخدم نموذج قالب الاستعلام مع إرشاداته، أو حدد مثال استعلام توصية مضمن للبدء.

حدد تشغيل الاستعلام لاختبار الاستعلام الذي أنشأته.

عندما يكون الاستعلام جاهزا، قم بقصه ولصقه من المحرر إلى جزء الاستعلام التوصيات.

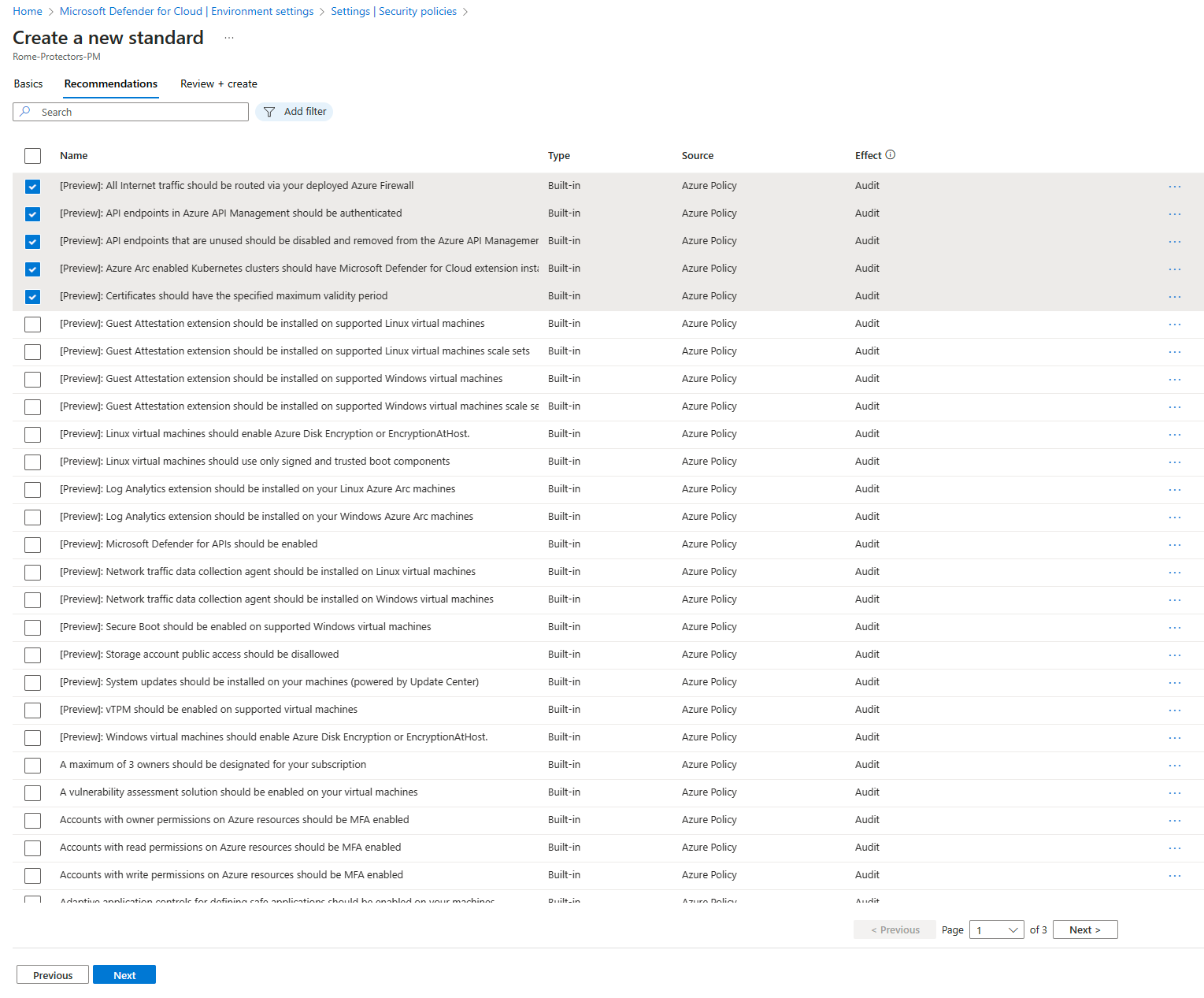

إنشاء معيار مخصص

يمكن تعيين توصيات مخصصة إلى معيار مخصص واحد أو أكثر.

قم بتسجيل الدخول إلى بوابة Azure.

انتقل إلى Microsoft Defender for Cloud>Environment settings.

حدد النطاق المناسب.

حدد Security policies>+ Create>Standard.

في التوصيات، حدد التوصيات التي تريد إضافتها إلى المعيار المخصص. بالنسبة لاشتراكات Azure، يمكنك رؤية المصدر أيضا.

حدد إنشاء.

إنشاء توصيات مخصصة وتحسينها باستخدام نهج Azure (قديم)

بالنسبة لاشتراكات Azure، يمكنك إنشاء توصيات ومعايير مخصصة، وتحسينها، باستخدام نهج Azure. هذه ميزة قديمة، ونوصي باستخدام ميزة التوصيات المخصصة الجديدة.

إنشاء توصية/معيار مخصص (قديم)

يمكنك إنشاء توصيات ومعايير مخصصة في Defender for cloud من خلال إنشاء تعريفات ومبادرات النهج في Azure Policy، وإلحاقها في Defender for Cloud.

وإليك كيفية القيام بذلك:

- إنشاء تعريف نهج واحد أو أكثر في مدخل Azure Policy، أو برمجيا.

- إنشاء مبادرة نهج تحتوي على تعريفات النهج المخصصة.

تهيئة المبادرة كمعيار مخصص (قديم)

يتم استخدام تعيينات النهج بواسطة نهج Azure لتعيين موارد Azure إلى نهج أو مبادرة.

لإلحاق مبادرة بمعيار أمان مخصص في Defender نيابة عنك، تحتاج إلى تضمين "ASC":"true" في نص الطلب كما هو موضح هنا. يعمل الحقل ASC على إلحاق المبادرة بـ Microsoft Defender for Cloud.

فيما يلي مثال على كيفية القيام بذلك.

مثال على إعداد مبادرة مخصصة

PUT

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/policySetDefinitions/{policySetDefinitionName}?api-version=2021-06-01

Request Body (JSON)

{

"properties": {

"displayName": "Cost Management",

"description": "Policies to enforce low cost storage SKUs",

"metadata": {

"category": "Cost Management"

"ASC":"true"

},

"parameters": {

"namePrefix": {

"type": "String",

"defaultValue": "myPrefix",

"metadata": {

"displayName": "Prefix to enforce on resource names"

}

}

},

"policyDefinitions": [

{

"policyDefinitionId": "/subscriptions/ae640e6b-ba3e-4256-9d62-2993eecfa6f2/providers/Microsoft.Authorization/policyDefinitions/7433c107-6db4-4ad1-b57a-a76dce0154a1",

"policyDefinitionReferenceId": "Limit_Skus",

"parameters": {

"listOfAllowedSKUs": {

"value": [

"Standard_GRS",

"Standard_LRS"

]

}

}

},

{

"policyDefinitionId": "/subscriptions/ae640e6b-ba3e-4256-9d62-2993eecfa6f2/providers/Microsoft.Authorization/policyDefinitions/ResourceNaming",

"policyDefinitionReferenceId": "Resource_Naming",

"parameters": {

"prefix": {

"value": "[parameters('namePrefix')]"

},

"suffix": {

"value": "-LC"

}

}

}

]

}

}

مثال لإزالة واجب

يوضح لك هذا المثال كيفية إزالة تعيين:

DELETE

https://management.azure.com/{scope}/providers/Microsoft.Authorization/policyAssignments/{policyAssignmentName}?api-version=2018-05-01

::: zone-end

تحسين التوصيات المخصصة (القديمة)

تتضمن التوصيات المضمنة المُقدَّمة مع Microsoft Defender for Cloud تفاصيل مثل مستويات الخطورة وإرشادات المعالجة. إذا كنت تريد إضافة هذا النوع من المعلومات إلى توصيات مخصصة ل Azure، فاستخدم واجهة برمجة تطبيقات REST.

نوعا المعلومات اللذان يمكنك إضافتهما هما كالتالي:

- RemediationDescription – سلسلة

- Severity – قائمة تعداد [منخفضة، متوسطة، عالية]

يجب إضافة بيانات التعريف إلى تعريف النهج الخاص بنهج ما يشكّل جزءاً من المبادرة المخصصة. يجب أن يكون في الخاصية "securityCenter"، كما هو موضح:

"metadata": {

"securityCenter": {

"RemediationDescription": "Custom description goes here",

"Severity": "High"

},

فيما يلي مثال آخر على نهج مخصص بما في ذلك خاصية metadata/securityCenter:

{

"properties": {

"displayName": "Security - ERvNet - AuditRGLock",

"policyType": "Custom",

"mode": "All",

"description": "Audit required resource groups lock",

"metadata": {

"securityCenter": {

"RemediationDescription": "Resource Group locks can be set via Azure Portal -> Resource Group -> Locks",

"Severity": "High"

}

},

"parameters": {

"expressRouteLockLevel": {

"type": "String",

"metadata": {

"displayName": "Lock level",

"description": "Required lock level for ExpressRoute resource groups."

},

"allowedValues": [

"CanNotDelete",

"ReadOnly"

]

}

},

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.Resources/subscriptions/resourceGroups"

},

"then": {

"effect": "auditIfNotExists",

"details": {

"type": "Microsoft.Authorization/locks",

"existenceCondition": {

"field": "Microsoft.Authorization/locks/level",

"equals": "[parameters('expressRouteLockLevel')]"

}

}

}

}

}

}

للحصول على مثال آخر لاستخدام خاصية securityCenter، راجع هذا القسم من وثائق REST API.

المحتوى ذو الصلة

يمكنك استخدام الارتباطات التالية لمعرفة المزيد حول استعلامات Kusto:

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ