إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يدعم Defender for Cloud CLI طريقتين للمصادقة لتتماشى مع ممارسات أمان المؤسسات: المصادقة المعتمدة على الموصلات ل Azure DevOps وGitHub، التي تتعامل مع المصادقة تلقائيا، والمصادقة المعتمدة على الرموز التي توفر مرونة عبر أنظمة البناء المختلفة والبيئات المحلية.

يعتمد على الموصل (ADO و GitHub)

تدمج المصادقة القائمة على الموصل Azure DevOps وGitHub مباشرة مع Microsoft Defender for Cloud من خلال موصل آمن. بمجرد إنشاء الاتصال، تتم إدارة المصادقة تلقائيا، مما يلغي الحاجة لتخزين أو حقن الرموز في خطوط الأنابيب الخاصة بك.

هذه الطريقة هي الطريقة المفضلة للمصادقة في Azure DevOps وGitHub. تعلم كيفية إنشاء موصل:

تعتمد على الرموز

تسمح المصادقة القائمة على الرموز لمسؤولي الأمن بإنشاء الرموز في بوابة Microsoft Defender for Cloud وتكوينها كمتغيرات بيئية في خطوط أنابيب CI/CD أو الطرفيات المحلية. توفر هذه الطريقة مرونة عبر أنظمة البناء المختلفة وتضمن وصولا آمنا ومحدودا دون تضمين بيانات الاعتماد في السكريبتات النصية.

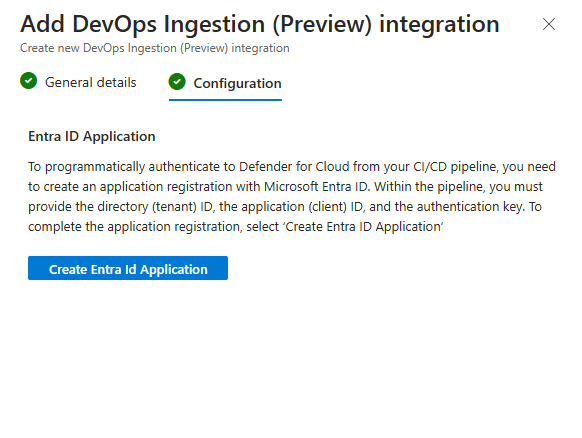

سجل الدخول إلى بوابة Azure وافتح Microsoft Defender for Cloud.

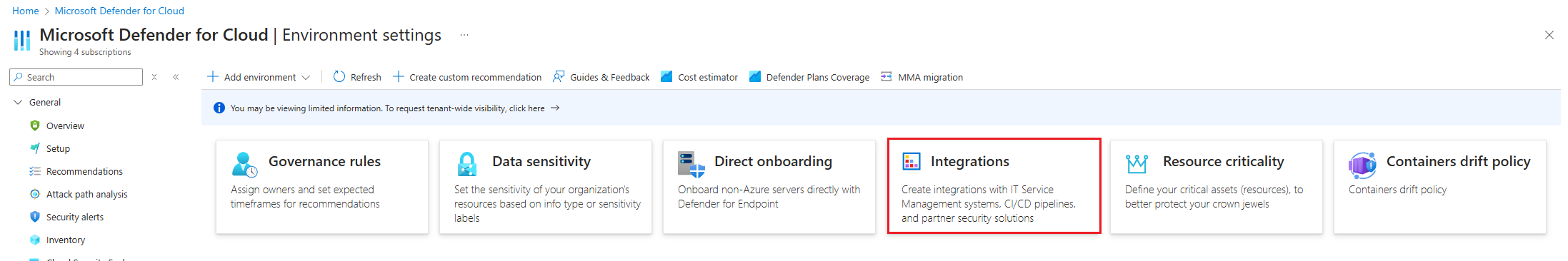

انتقل إلى Management ▸ Environment settings ▸ Integrations.

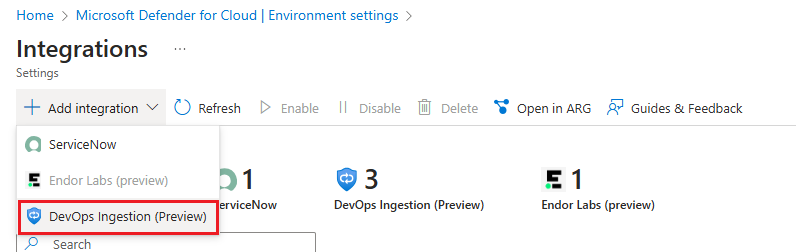

حدد + Add integration ▸ DevOps Ingestion (معاينة)

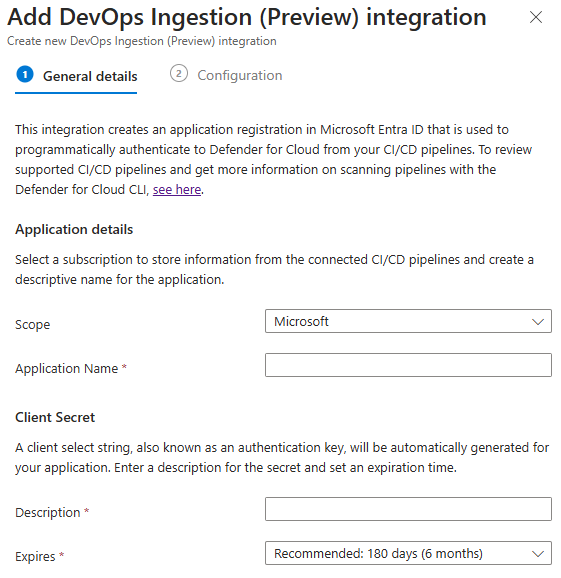

أدخل اسم تطبيق.

- اختر المستأجر لتخزين البيانات السرية.

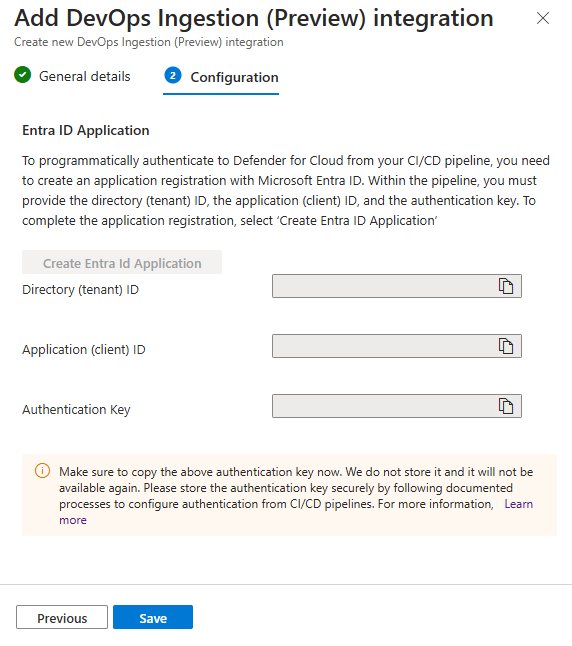

- حدد تاريخ انتهاء صلاحية، وفعل الرمز.

- حدد حفظ.

بعد الحفظ، انسخ معرف العميل، سر العميل، ومعرف المستأجر. لا يمكنك استعادتها مرة أخرى.