نظرة عامة على Defender for App Service لحماية تطبيقات الويب وواجهات برمجة تطبيقات Azure App Service

المتطلبات الأساسية

تم دمج Defender for Cloud في الأصل مع خدمة التطبيقات، مما يلغي الحاجة إلى النشر والدمج - التكامل شفاف.

لحماية خطة خدمة Azure App مع خدمة Microsoft Defender for App، ستحتاج إلى:

خطة Azure App Service مدعومة مرتبطة بأجهزة مخصصة. يتم سرد الخطط المعتمدة في التوفر .

تم تمكين الحماية المحسنة ل Defender for Cloud على اشتراكك كما هو موضح في تمكين ميزات الأمان المحسنة.

تلميح

يمكنك اختياريًّا تمكين خطط Microsoft Defender الفردية، مثل خدمة Microsoft Defender for App

التوافر

| الجانب | التفاصيل |

|---|---|

| حالة الإصدار: | التوافر العام (GA) |

| التسعير: | تتم الفوترة على خدمة Microsoft Defender for App كما هو موضح في صفحة التسعير يتم إعداد الفواتير طبقاً لمثيلات الحساب الإجمالية في جميع الخطط |

| خطط Supported App Service: | خطط App Service المدعومة هي: • خطة مجانية • فئة الخدمة الأساسية • خطة الخدمة القياسية • خطة خدمة Premium الإصدار 2 • خطة خدمة Premium الإصدار 3 • بيئة خدمة التطبيقات الإصدار 1 • بيئة خدمة التطبيق الإصدار 2 • بيئة خدمة التطبيق الإصدار 3 |

| سحابات: |

ما هي فوائد خدمة Microsoft Defender for App؟

Azure App Service عبارة عن نظام أساسي مُدار على نحو كامل لإنشاء تطبيقات الويب وواجهات برمجة التطبيقات واستضافتها. ونظراً لأن المنصة تدار بالكامل، فلا تقلق بشأن البنية التحتية. إنها توفر رؤى الإدارة والرصد والتشغيلية لتلبية متطلبات الأداء والأمن والامتثال للمؤسسات. لمزيد من المعلومات، راجع "Azure App Service".

تستخدم خدمة Microsoft Defender for App مقياس السحابة لتحديد الهجمات التي تستهدف التطبيقات التي تشغل باستخدام App Service. بفحص المهاجمين تطبيقات الويب للعثور على نقاط الضعف واستغلالها. قبل أن يتم توجيهها إلى بيئات معينة، تمر الطلبات التطبيقات التي تعمل في Azure عبر عدة بوابات، حيث يتم فحصها وتسجيلها. ثم يتم استخدام هذه البيانات لتحديد المآثر والمهاجمين، ولمعرفة أنماط جديدة يمكن استخدامها لاحقا.

عند تمكين خدمةMicrosoft Defender for App، يمكنك الاستفادة فورًا من الخدمات التالية التي تقدمها خطة Defender هذه:

آمن - تقوم خدمة Defender for App بتقييم الموارد التي تغطيها خطة App Service الخاصة بك، وتقوم بإنشاء توصيات أمان اعتمادًا على النتائج التي توصل إليها. لتقوية موارد App Service، استخدم الإرشادات التفصيلية في هذه التوصيات.

الكشف - تكشف خدمة Defender for App عددًا كبيرًا من التهديدات لموارد App Service الخاصة بك من خلال مراقبة:

- مثيل جهاز VM الذي تعمل فيه App Service الخاصة بك، وواجهة الإدارة الخاصة به

- الطلبات والاستجابات المرسلة من تطبيقات App Service الخاصة بك وإليها

- صناديق الحماية الأساسية وأجهزة VMs

- السجلات الداخلية لـ App Service - متوفرة بفضل الرؤية التي يتمتع بها Azure كموفر خدمة سحابية

كحل سحابي أصلي، يمكن لـ Defender for App Service تحديد منهجيات الهجوم المطبقة على أهداف متعددة. وسيكون من الصعب على سبيل المثال من خلال مضيف واحد تحديد هجوم موزع من مجموعة فرعية صغيرة من عناوين IP، والانتقال إلى نقاط نهاية مماثلة على مضيفات متعددة.

ويمكن لبيانات السجل والبنية التحتية مع بعضها أن تحكي القصة؛ بدءاً من هجوم جديد يتم تداوله في البرية إلى التنازلات في أجهزة العملاء. لذلك، حتى إذا تم نشر Defender for App Service بعد استغلال تطبيق ويب، فقد يتمكن من اكتشاف الهجمات المستمرة.

ما هي التهديدات التي يمكن أن يكتشفها Defender for App Service؟

مواجهة التهديدات باستخدام تكتيكات MITER ATT & CK

يراقب Defender for Cloud العديد من التهديدات لموارد App Service الخاصة بك. وتغطي التنبيهات في الغالب القائمة الكاملة لتكتيكات MITRE ATT&CK قبل الهجوم إلى القيادة والتحكم.

تهديدات ما قبل الهجوم - يمكن لـ App Service كشف تنفيذ أنواع متعددة من أدوات فحص الثغرات الأمنية التي يستخدمها المهاجمون على نحو متكرر لفحص التطبيقات بحثًا عن نقاط الضعف.

تهديدات الوصول الأولية - Microsoft Threat Intelligence تدعم تلك التنبيهات التي تتضمن تشغيل تنبيه عندما يتصل عنوان IP ضار معروف بواجهة Azure App Service FTP الخاص بك.

تهديدات التنفيذ - يمكن لـ App Service اكتشاف محاولات تشغيل أوامر ذات امتيازات عالية وأوامر Linux على Windows App Service وطريقة الهجوم بدون ملفات وأدوات التنقيب عن العملات الرقمية والعديد من أنشطة تنفيذ التعليمات البرمجية المشبوهة والضارة الأخرى.

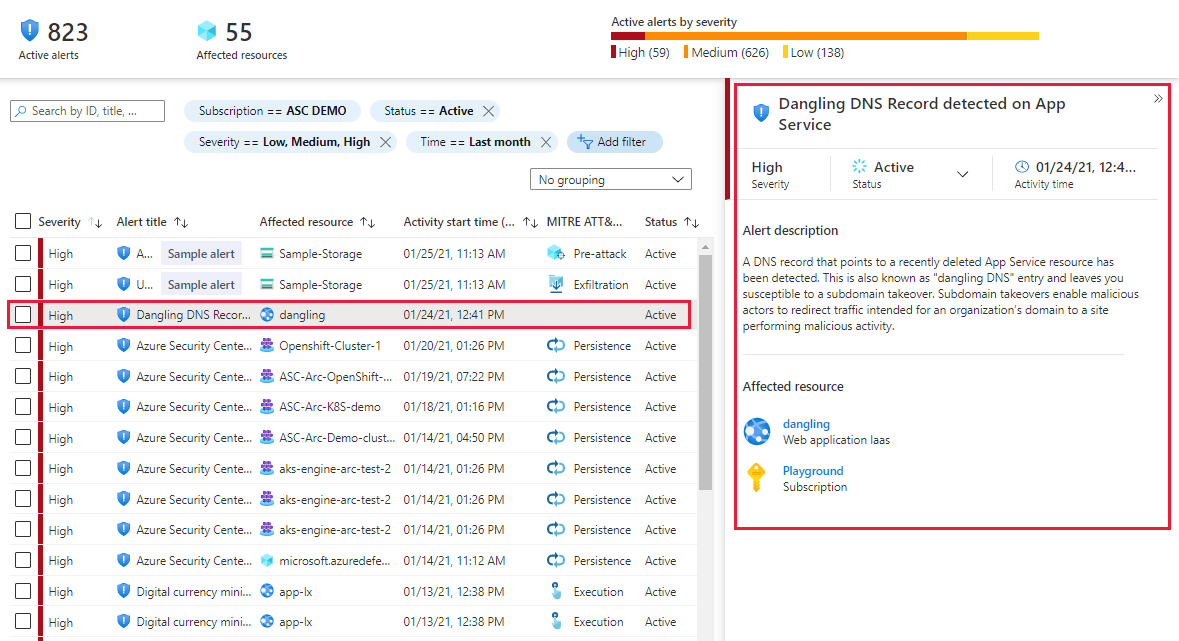

الكشف عن DNS المعلق

يستطيع أيضًا Defender for App Service تحديد أي إدخالات DNS المتبقية في مسجل DNS الخاص بك عند إيقاف تشغيل موقع ويب App Service - وتعرف هذه إدخالات DNS المتدلية. عند إزالة موقع ويب وعدم إزالة مجاله المخصص من جهة تسجيل DNS، يشير إدخال DNS إلى مورد غير موجود، كما أن مجالك الفرعي عرضة للاستيلاء. ولا يقوم Defender for Cloud بفحص مسجل DNS الخاص بك بحثًا عن إدخالات DNS الموجودة ، إذ ينبهك عند إيقاف تشغيل موقع ويب App Service ولا يتم حذف مجاله المخصص (إدخال DNS).

وتعتبر عمليات الاستحواذ على النطاق الفرعي هي تهديد معروف وشديد الخطورة للمؤسسات. وعندما يكتشف ممثل المخاطر إدخال DNS متدلٍ، فإنه ينشئ موقعه الخاص على عنوان الوجهة. ويتم بعد ذلك توجيه حركة البيانات المخصصة لنطاق المؤسسة إلى موقع الجهة الفاعلة في التهديد، ويمكنهم استخدام هذه الزيارات لتحقيق مجموعة واسعة من الأنشطة الضارة.

وتتوفر حماية DNS المتدلية سواء تمت إدارة المجالات الخاصة بك باستخدام Azure DNS أو مسجل مجال خارجي وتنطبق على App Service على كل من Windows وLinux.

تعرف على المزيد بشأن DNX المعلق ومخاطر الاستيلاء على النطاق الفرعي، في منع إدخالات نظام أسماء النطاقات المتدلية وتجنب الاستيلاء على النطاق الفرعي .

وللحصول على قائمة كاملة بتنبيهات Azure App Service، الرجاء راجع الجدول المرجعي للتنبيهات.

إشعار

قد لا يقوم Defender for Cloud بتشغيل تنبيهات DNS المعلقة في حالة عدم إشارة مجالك المخصص مباشرة إلى مورد App Service، أو إذا لم يراقب Defender حركة نقل البيانات إلى موقع الويب الخاص بك منذ تمكين حماية DNS المتدلية (لأنه لن تكون هناك سجلات للمساعدة تحديد المجال المخصص).

الخطوات التالية

في هذه المقالة، تعرف على Microsoft Defender for App Service

للمواد ذات الصلة، راجع المقالات التالية:

- لتصدير التنبيهات إلى Microsoft Sentinel أو أي SIEM تابعة لجهة خارجية أو أي أداة خارجية أخرى، اتبع الإرشادات الواردة في Stream alerts إلى حلول المراقبة.

- للحصول على قائمة تنبيهات Microsoft Defender for App Service، الرجاء الاطلاع على الجدول المرجعي للتنبيهات.

- لمزيد من المعلومات حول خطط خدمة التطبيقات، راجع خطط App Servic.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ