إعداد الاستجابة لمسح البرامج الضارة

قم بإعداد استجابات تلقائية لنقل الملفات الضارة أو إزالتها أو لنقل/استيعاب الملفات النظيفة إلى وجهة أخرى. حدد خيار الاستجابة المفضل الذي يناسب بنية السيناريو الخاص بك.

باستخدام فحص البرامج الضارة، يمكنك إنشاء استجابة التنفيذ التلقائي باستخدام خيارات نتائج الفحص التالية:

- تنبيهات أمان Defender for Cloud

- أحداث Event Grid

- علامات فهرس البيانات كبيرة الحجم

تلميح

ندعوك لاستكشاف ميزة فحص البرامج الضارة في Defender for Storage من خلال التمرين المعملي العملي. اتبع إرشادات تدريب النينجا للحصول على دليل مفصل خطوة بخطوة حول كيفية إعداد واختبار فحص البرامج الضارة من طرف إلى طرف، بما في ذلك تكوين الاستجابات لنتائج الفحص. يعد هذا جزءا من مشروع "المختبرات" الذي يساعد العملاء على زيادة استخدام Microsoft Defender for Cloud وتوفير تجربة عملية عملية مع قدراته.

فيما يلي بعض خيارات الاستجابة التي يمكنك استخدامها لأتمتة استجابتك:

حظر الوصول إلى الملفات غير المتوهجة أو الضارة باستخدام ABAC (التحكم في الوصول المستند إلى السمة)

يمكنك حظر الوصول إلى الملفات الضارة وغير المتوهجة باستخدام تخويل التحكم في الوصول المستند إلى سمة Microsoft Entra (ABAC). يسمح لك بتعيين الوصول المشروط إلى الكائنات الثنائية كبيرة الحجم استنادا إلى نتائج الفحص، والسماح للتطبيقات والمستخدمين بالوصول إلى الملفات الممسوحة ضوئيا فقط التي تكون نظيفة.

اتبع الإرشادات الواردة في الفيديو التالي لإعداده.

حذف كائن ثنائي كبير الحجم ضار أو نقله

يمكنك استخدام التعليمات البرمجية أو أتمتة سير العمل لحذف الملفات الضارة أو نقلها إلى العزل.

إعداد بيئتك للحذف أو النقل

حذف الملف الضار - قبل إعداد الحذف التلقائي، يوصى بتمكين الحذف المبدئي على حساب التخزين. يسمح ب "إلغاء حذف" الملفات إذا كانت هناك إيجابيات خاطئة أو في الحالات التي يرغب فيها محترفو الأمان في التحقيق في الملفات الضارة.

نقل الملف الضار إلى العزل - يمكنك نقل الملفات إلى حاوية تخزين مخصصة أو حساب تخزين يعتبر "عزلا". قد تحتاج فقط لبعض المستخدمين، مثل مسؤول الأمان أو محلل SOC، للحصول على إذن للوصول إلى هذه الحاوية المخصصة أو حساب التخزين.

- يعد استخدام معرف Microsoft Entra للتحكم في الوصول إلى تخزين الكائن الثنائي كبير الحجم أفضل ممارسة. للتحكم في الوصول إلى حاوية تخزين العزل المخصصة، يمكنك استخدام تعيينات الأدوار على مستوى الحاوية باستخدام التحكم في الوصول المستند إلى الدور (RBAC) من Microsoft Entra. قد يظل المستخدمون الذين لديهم أذونات على مستوى حساب التخزين قادرين على الوصول إلى حاوية "العزل". يمكنك إما تحرير أذوناتهم لتكون على مستوى الحاوية أو اختيار نهج مختلف ونقل الملف الضار إلى حساب تخزين مخصص.

- إذا كان يجب عليك استخدام أساليب أخرى، مثل رموز SAS المميزة (توقيعات الوصول المشتركة) على حساب التخزين المحمي، فمن الأفضل نقل الملفات الضارة إلى حساب تخزين آخر (العزل). ثم، من الأفضل فقط منح إذن Microsoft Entra للوصول إلى حساب التخزين المعزول.

قم بإعداد التنفيذ التلقائي.

الخيار 1: Logic App استنادا إلى تنبيهات أمان Microsoft Defender for Cloud

تعد الاستجابات المستندة إلى Logic App نهجا بسيطا بدون تعليمات برمجية لإعداد الاستجابة. ومع ذلك، وقت الاستجابة أبطأ من النهج المستند إلى التعليمات البرمجية المستندة إلى الحدث.

انشر قالب DeleteBlobLogicApp Azure Resource Manager (ARM) باستخدام مدخل Microsoft Azure.

حدد Logic App الذي قمت بنشره.

أضف تعيين دور إلى Logic App للسماح له بحذف الكائنات الثنائية كبيرة الحجم من حساب التخزين الخاص بك:

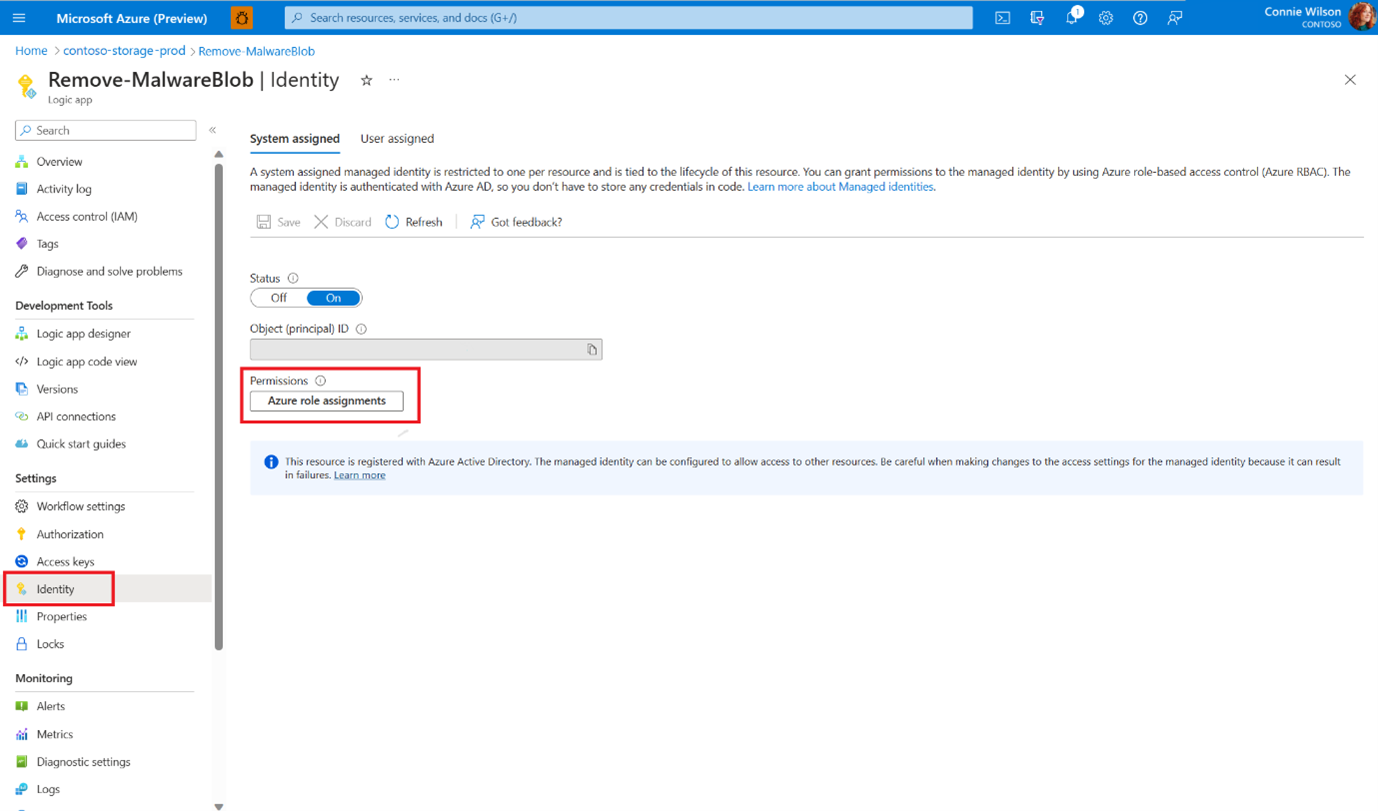

انتقل إلى Identity في القائمة الجانبية وحدد Azure role assignments.

أضف تعيين دور في مستوى الاشتراك مع دور Storage Blob Data Contributor .

إنشاء أتمتة سير العمل لتنبيهات Microsoft Defender for Cloud:

- انتقل إلى Microsoft Defender for Cloud في مدخل Microsoft Azure.

- انتقل إلى أتمتة سير العمل في القائمة الجانبية.

- إضافة سير عمل جديد: في حقل اسم التنبيه يحتوي على ، املأ الملف الضار الذي تم تحميله إلى حساب التخزين واختر تطبيق المنطق في قسم الإجراءات .

- حدد إنشاء.

الخيار 2: تطبيق الوظائف استنادا إلى أحداث شبكة الأحداث

يوفر تطبيق الوظائف أداء عاليا مع وقت استجابة زمن انتقال منخفض.

إنشاء Function App في نفس مجموعة الموارد مثل حساب التخزين المحمي.

إضافة تعيين دور لهوية تطبيق الوظائف.

انتقل إلى الهوية في القائمة الجانبية، وتأكد من أن حالة الهوية المعينة من قبل النظام قيد التشغيل، وحدد تعيينات دور Azure.

أضف تعيين دور في مستويات حساب الاشتراك أو التخزين مع دور Storage Blob Data Contributor .

استهلاك أحداث Event Grid وتوصيل Azure Function كنوع نقطة النهاية.

عند كتابة التعليمات البرمجية لوظيفة Azure، يمكنك استخدام نموذج الدالة مسبقة الصنع - MoveMaliciousBlobEventTrigger، أو كتابة التعليمات البرمجية الخاصة بك لنسخ الكائن الثنائي كبير الحجم في مكان آخر، ثم حذفه من المصدر.

لكل نتيجة فحص، يتم إرسال حدث وفقا للمخطط التالي.

بنية رسالة الحدث

رسالة الحدث هي كائن JSON يحتوي على أزواج قيم المفاتيح التي توفر معلومات مفصلة حول نتيجة فحص البرامج الضارة. فيما يلي تصنيف تفصيلي لكل مفتاح في رسالة الحدث:

المعرف: معرف فريد للحدث.

الموضوع: سلسلة تصف مسار المورد للكائن الثنائي كبير الحجم الممسوح ضوئيا (ملف) في حساب التخزين.

البيانات: كائن JSON يحتوي على معلومات إضافية حول الحدث:

correlationId: معرف فريد يمكن استخدامه لربط أحداث متعددة ذات صلة بنفس الفحص.

blobUri: URI للكائن الثنائي كبير الحجم الممسوح ضوئيا (ملف) في حساب التخزين.

eTag: ETag للكائن الثنائي كبير الحجم الممسوح ضوئيا (ملف).

scanFinishedTimeUtc: الطابع الزمني UTC عند اكتمال الفحص.

scanResultType: نتيجة الفحص، على سبيل المثال، "ضار" أو "لم يتم العثور على تهديدات".

scanResultDetails: كائن JSON يحتوي على تفاصيل حول نتيجة الفحص:

malwareNamesFound: مجموعة من أسماء البرامج الضارة الموجودة في الملف الممسوح ضوئيا.

sha256: تجزئة SHA-256 للملف الممسوح ضوئيا.

eventType: سلسلة تشير إلى نوع الحدث، في هذه الحالة، "Microsoft.Security.MalwareScanningResult".

dataVersion: رقم إصدار مخطط البيانات.

metadataVersion: رقم إصدار مخطط بيانات التعريف.

eventTime: الطابع الزمني UTC عند إنشاء الحدث.

الموضوع: مسار المورد لموضوع Event Grid الذي ينتمي إليه الحدث.

فيما يلي مثال على رسالة حدث:

{

"id": "52d00da0-8f1a-4c3c-aa2c-24831967356b",

"subject": "storageAccounts/<storage_account_name>/containers/app-logs-storage/blobs/EICAR - simulating malware.txt",

"data": {

"correlationId": "52d00da0-8f1a-4c3c-aa2c-24831967356b",

"blobUri": "https://<storage_account_name>.blob.core.windows.net/app-logs-storage/EICAR - simulating malware.txt",

"eTag": "0x8DB4C9327B08CBF",

"scanFinishedTimeUtc": "2023-05-04T11:31:54.0481279Z",

"scanResultType": "Malicious",

"scanResultDetails": {

"malwareNamesFound": [

"DOS/EICAR_Test_File"

],

"sha256": "275A021BBFB6489E54D471899F7DB9D1663FC695EC2FE2A2C4538AABF651FD0F"

}

},

"eventType": "Microsoft.Security.MalwareScanningResult",

"dataVersion": "1.0",

"metadataVersion": "1",

"eventTime": "2023-05-04T11:31:54.048375Z",

"topic": "/subscriptions/<subscription_id>/resourceGroups/<resource_group_name>/providers/Microsoft.EventGrid/topics/<event_grid_topic_name>"

}

من خلال فهم بنية رسالة الحدث، يمكنك استخراج المعلومات ذات الصلة حول نتيجة مسح البرامج الضارة ومعالجتها وفقا لذلك.

جعل التطبيقات وتدفقات البيانات على دراية بنتائج فحص البرامج الضارة

يقترب مسح البرامج الضارة من الوقت الحقيقي، وعادة ما تكون هناك نافذة زمنية صغيرة بين وقت التحميل ووقت الفحص. نظرا لأن التخزين غير حسابي، فلا يوجد خطر من تنفيذ الملفات الضارة في التخزين الخاص بك. يتمثل الخطر في وصول المستخدمين أو التطبيقات إلى الملفات الضارة ونشرها في جميع أنحاء المؤسسة.

هناك بعض الطرق لجعل التطبيقات وتدفقات البيانات الخاصة بك على دراية بنتائج فحص فحص البرامج الضارة والتأكد من عدم وجود طريقة للوصول إلى/معالجة ملف قبل مسحه ضوئيا وتم استهلاك نتيجته والعمل بناء عليه.

استيعاب التطبيقات للبيانات استنادا إلى نتيجة الفحص

الخيار 1: التطبيقات التي تتحقق من "علامة الفهرس" قبل المعالجة

إحدى الطرق للحصول على البيانات التي تم استيعابها هي تحديث جميع التطبيقات التي تصل إلى حساب التخزين. يتحقق كل تطبيق من نتيجة الفحص لكل ملف، وإذا لم يتم العثور على أي تهديدات في نتيجة فحص علامة فهرس البيانات الثنائية الكبيرة، يقرأ التطبيق الكائن الثنائي كبير الحجم.

الخيار 2: توصيل التطبيق الخاص بك ب Webhook في أحداث شبكة الأحداث

يمكنك توصيل التطبيق الخاص بك ب Webhook في أحداث Event Grid واستخدام هذه الأحداث لتشغيل العمليات ذات الصلة للملفات التي لا تحتوي على تهديدات العثور على نتائج الفحص. تعرف على المزيد حول استخدام تسليم حدث Webhook والتحقق من صحة نقطة النهاية.

استخدام حساب تخزين وسيط ك DMZ

يمكنك إعداد حساب تخزين وسيط للمحتوى غير الموثوق به (DMZ) وتحميل حركة المرور مباشرة إلى DMZ. في حساب التخزين غير الموثوق به، قم بتمكين فحص البرامج الضارة وتوصيل Event Grid و Function App لنقل الكائنات الثنائية كبيرة الحجم التي تم مسحها ضوئيا فقط باستخدام نتيجة "لم يتم العثور على تهديد" إلى حساب التخزين الوجهة.

الخطوات التالية

تعرف على كيفية فهم النتائج من مسح البرامج الضارة في Microsoft Defender for Storage.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ