تمكين Microsoft Defender للتخزين (كلاسيكي)

تشرح هذه المقالة كيف يمكنك تمكين وتكوين Microsoft Defender للتخزين (كلاسيكي) على اشتراكاتك باستخدام قوالب مختلفة مثل PowerShell وواجهة برمجة تطبيقات REST وغيرها.

يمكنك أيضا الترقية إلى Microsoft Defender الجديدة لخطة التخزين واستخدام إمكانات الأمان المتقدمة، بما في ذلك فحص البرامج الضارة واكتشاف تهديدات البيانات الحساسة. الاستفادة من بنية تسعير أكثر قابلية للتنبؤ ودقة تفرض رسوما على كل حساب تخزين، مع تكاليف إضافية للمعاملات ذات الحجم الكبير. تشمل خطة التسعير الجديدة هذه أيضا جميع ميزات الأمان الجديدة والكشف.

ملاحظة

إذا كنت تستخدم Defender for Storage (كلاسيكي) مع تسعير حساب لكل معاملة أو لكل تخزين، فستحتاج إلى الترحيل إلى خطة Defender for Storage الجديدة للوصول إلى هذه الميزات والتسعير. تعرف على الترحيل إلى خطة Defender for Storage الجديدة.

Microsoft Defender for Storage يعد طبقة Azure الأصلية للتحليل الذكي لمخاطر الأمان التي تكتشف المحاولات غير المعتادة والتي قد تكون ضارة للوصول إلى حسابات التخزين الخاصة بك أو استغلالها. يستخدم إمكانات متقدمة للكشف عن التهديدات وبيانات Microsoft Threat Intelligence لتقديم تنبيهات الأمان السياقية. وتشمل هذه التنبيهات أيضًا خطوات للتخفيف من التهديدات المكتشفة ومنع الهجمات المستقبلية.

يحلل Microsoft Defender للتخزين باستمرار معاملات Azure Blob StorageAzure Data Lake StorageوAzure Files. عند اكتشاف أنشطة ضارة محتملة، يتم إنشاء تنبيهات الأمان. يتم عرض التنبيهات في Microsoft Defender for Cloud مع تفاصيل النشاط المشبوه وخطوات التحقيق المناسبة وإجراءات المعالجة وتوصيات الأمان.

يتضمن القياس عن بعد الذي تم تحليله لتخزين Azure Blob أنواع عمليات مثل Get Blob و Put Blob و Get Container ACL و List Blobs و Get Blob Properties. تتضمن أمثلة أنواع عمليات Azure Files التي تم تحليلها الحصول على ملف وإنشاء ملف وقائمة الملفات والحصول على خصائص الملف وطرح النطاق.

لا يصل Defender for Storage الكلاسيكي إلى بيانات حساب التخزين وليس له أي تأثير على أدائه.

تعرف على المزيد حول مزايا Defender for Storage وميزاته وقيوده. يمكنك أيضا معرفة المزيد حول Defender for Storage في حلقة Defender for Storage من Defender for Cloud في سلسلة فيديو Field.

التوفر

| الجانب | التفاصيل |

|---|---|

| حالة الإصدار: | التوافر العام (GA) |

| التسعير: | تتم فوترة Microsoft Defender للتخزين كما هو موضح في تفاصيل التسعير وفي خطط Defender في مدخل Microsoft Azure |

| أنواع التخزين المحمية: | Blob Storage (Standard/Premium StorageV2, Block Blobs) Azure Files (عبر REST API وSMB) Azure Data Lake Storage Gen2 (الحسابات القياسية / المميزة مع تمكين مساحات الأسماء الهرمية) |

| سحب: |

إعداد Microsoft Defender للتخزين (كلاسيكي)

إعداد تسعير لكل معاملة للاشتراك

بالنسبة لتسعير Defender for Storage لكل معاملة، نوصي بتمكين Defender for Storage لكل اشتراك بحيث تتم حماية جميع حسابات التخزين الحالية والجديدة. إذا كنت تريد حماية حسابات معينة فقط، فكون Defender for Storage لكل حساب.

يمكنك تكوين Microsoft Defender للتخزين على اشتراكاتك بعدة طرق:

قالب Terraform

لتمكين Microsoft Defender للتخزين على مستوى الاشتراك مع تسعير كل معاملة باستخدام قالب Terraform، أضف مقتطف التعليمات البرمجية هذا إلى القالب الخاص بك مع معرف الاشتراك الخاص بك كقيمةparent_id:

resource "azapi_resource" "symbolicname" {

type = "Microsoft.Security/pricings@2022-03-01"

name = "StorageAccounts"

parent_id = "<subscriptionId>"

body = jsonencode({

properties = {

pricingTier = "Standard"

subPlan = "PerTransaction"

}

})

}

لتعطيل الخطة، قم بتعيين قيمة الخاصية pricingTier إلى Free وإزالة الخاصية subPlan .

تعرف على المزيد حول مرجع AzAPI لقالب ARM.

قالب Bicep

لتمكين Microsoft Defender للتخزين على مستوى الاشتراك مع تسعير كل معاملة باستخدام Bicep، أضف ما يلي إلى قالب Bicep الخاص بك:

resource symbolicname 'Microsoft.Security/pricings@2022-03-01' = {

name: 'StorageAccounts'

properties: {

pricingTier: 'Standard'

subPlan: 'PerTransaction'

}

}

لتعطيل الخطة، قم بتعيين قيمة الخاصية pricingTier إلى Free وإزالة الخاصية subPlan .

تعرف على المزيد حول مرجع AzAPI لقالب Bicep.

قالب ARM

لتمكين Microsoft Defender للتخزين على مستوى الاشتراك مع تسعير كل معاملة باستخدام قالب ARM، أضف قصاصة JSON البرمجية هذه إلى قسم الموارد في قالب ARM الخاص بك:

{

"type": "Microsoft.Security/pricings",

"apiVersion": "2022-03-01",

"name": "StorageAccounts",

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

لتعطيل الخطة، قم بتعيين قيمة الخاصية pricingTier إلى Free وإزالة الخاصية subPlan .

تعرف على المزيد حول مرجع AzAPI لقالب ARM.

PowerShell

لتمكين Microsoft Defender للتخزين على مستوى الاشتراك مع تسعير كل معاملة باستخدام PowerShell:

إذا لم يكن لديك بالفعل، فقم بتثبيت الوحدة النمطية Azure Az PowerShell.

Connect-AzAccountاستخدم cmdlet لتسجيل الدخول إلى حساب Azure الخاص بك. تعرف على المزيد حول تسجيل الدخول إلى Azure باستخدام Azure PowerShell.استخدم هذه الأوامر لتسجيل اشتراكك في Microsoft Defender لموفر موارد السحابة:

Set-AzContext -Subscription <subscriptionId> Register-AzResourceProvider -ProviderNamespace 'Microsoft.Security'استبدل

<subscriptionId>بمعرّف اشتراكك.تمكين Microsoft Defender للتخزين لاشتراكك باستخدام

Set-AzSecurityPricingcmdlet:Set-AzSecurityPricing -Name "StorageAccounts" -PricingTier "Standard"

تلميح

يمكنك استخدام GetAzSecurityPricing (Az_Security) لمشاهدة جميع خطط Defender for Cloud التي تم تمكينها للاشتراك.

لتعطيل الخطة، قم بتعيين قيمة الخاصية -PricingTier إلى Free.

تعرف على المزيد حول استخدام PowerShell مع Microsoft Defender for Cloud.

Azure CLI

لتمكين Microsoft Defender للتخزين على مستوى الاشتراك مع تسعير كل معاملة باستخدام Azure CLI:

إذا لم يكن لديك بالفعل، فقم بتثبيت Azure CLI.

az loginاستخدم الأمر لتسجيل الدخول إلى حساب Azure الخاص بك. تعرف على المزيد حول تسجيل الدخول إلى Azure باستخدام Azure CLI.استخدم هذه الأوامر لتعيين معرف الاشتراك والاسم:

az account set --subscription "<subscriptionId or name>"استبدل

<subscriptionId>بمعرّف اشتراكك.تمكين Microsoft Defender للتخزين لاشتراكك باستخدام

az security pricing createالأمر :az security pricing create -n StorageAccounts --tier "standard"

تلميح

يمكنك استخدام az security pricing show الأمر لمشاهدة جميع خطط Defender for Cloud التي تم تمكينها للاشتراك.

لتعطيل الخطة، قم بتعيين قيمة الخاصية -tier إلى free.

تعرف على المزيد حول az security pricing create الأمر.

REST API

لتمكين Microsoft Defender للتخزين على مستوى الاشتراك مع تسعير كل معاملة باستخدام Microsoft Defender لواجهة برمجة تطبيقات REST السحابية، قم بإنشاء طلب PUT بنقطة النهاية والنص التاليين:

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/pricings/StorageAccounts?api-version=2022-03-01

{

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

استبدل {subscriptionId} بمعرّف اشتراكك.

لتعطيل الخطة، قم بتعيين قيمة الخاصية -pricingTier إلى Free وإزالة المعلمة subPlan .

تعرف على المزيد حول تحديث خطط Defender باستخدام واجهة برمجة تطبيقات REST في HTTP وJava وGo وJavaScript.

إعداد تسعير لكل معاملة لحساب تخزين

يمكنك تكوين Microsoft Defender للتخزين مع تسعير كل معاملة على حساباتك بعدة طرق:

قالب ARM

لتمكين Microsoft Defender للتخزين لحساب تخزين معين مع تسعير لكل معاملة باستخدام قالب ARM، استخدم قالب Azure المعد.

إذا كنت تريد تعطيل Defender for Storage على الحساب:

- تسجيل الدخول إلى مدخل Microsoft Azure.

- انتقل إلى حساب التخزين الخاص بك.

- في قسم Security + networking في قائمة Storage account، حدد Microsoft Defender for Cloud.

- حدد تعطيل.

PowerShell

لتمكين Microsoft Defender للتخزين لحساب تخزين معين مع تسعير لكل معاملة باستخدام PowerShell:

إذا لم يكن لديك بالفعل، فقم بتثبيت الوحدة النمطية Azure Az PowerShell.

استخدم Connect-AzAccount cmdlet لتسجيل الدخول إلى حساب Azure الخاص بك. تعرف على المزيد حول تسجيل الدخول إلى Azure باستخدام Azure PowerShell.

تمكين Microsoft Defender للتخزين لحساب التخزين المطلوب باستخدام

Enable-AzSecurityAdvancedThreatProtectioncmdlet:Enable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"استبدل

<subscriptionId>و<resource-group>و<storage-account>بقيم البيئة الخاصة بك.

إذا كنت ترغب في تعطيل تسعير كل معاملة لحساب تخزين معين، فاستخدم Disable-AzSecurityAdvancedThreatProtection cmdlet:

Disable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"

تعرف على المزيد حول استخدام PowerShell مع Microsoft Defender للسحابة.

Azure CLI

لتمكين Microsoft Defender للتخزين لحساب تخزين معين مع تسعير لكل معاملة باستخدام Azure CLI:

إذا لم يكن لديك بالفعل، فقم بتثبيت Azure CLI.

az loginاستخدم الأمر لتسجيل الدخول إلى حساب Azure الخاص بك. تعرف على المزيد حول تسجيل الدخول إلى Azure باستخدام Azure CLI.تمكين Microsoft Defender للتخزين لاشتراكك باستخدام

az security atp storage updateالأمر :az security atp storage update \ --resource-group <resource-group> \ --storage-account <storage-account> \ --is-enabled true

تلميح

يمكنك استخدام az security atp storage show الأمر لمعرفة ما إذا كان Defender for Storage ممكنا على حساب.

لتعطيل Microsoft Defender للتخزين لاشتراكك، استخدم az security atp storage update الأمر :

az security atp storage update \

--resource-group <resource-group> \

--storage-account <storage-account> \

--is-enabled false

تعرف على المزيد حول أمر تخزين az security atp .

استبعاد حساب تخزين من اشتراك محمي في خطة كل معاملة

عند تمكين Microsoft Defender للتخزين على اشتراك لتسعير كل معاملة، تتم حماية جميع حسابات تخزين Azure الحالية والمستقبلية في هذا الاشتراك. يمكنك استبعاد حسابات تخزين معينة من حماية Defender for Storage باستخدام مدخل Microsoft Azure أو PowerShell أو Azure CLI.

نوصي بتمكين Defender for Storage على الاشتراك بأكمله لحماية جميع حسابات التخزين الحالية والمستقبلية فيه. ومع ذلك، هناك بعض الحالات التي يرغب فيها الأشخاص في استبعاد حسابات تخزين معينة من حماية Defender.

يتطلب استبعاد حسابات التخزين من الاشتراكات المحمية ما يلي:

- أضف علامة لمنع وراثة تمكين الاشتراك.

- تعطيل Defender for Storage (كلاسيكي).

ملاحظة

ضع في اعتبارك الترقية إلى خطة Defender for Storage الجديدة إذا كان لديك حسابات تخزين ترغب في استبعادها من خطة Defender for Storage الكلاسيكية. لن تقوم فقط بتوفير تكاليف الحسابات الثقيلة للمعاملات، ولكن ستحصل أيضا على حق الوصول إلى ميزات الأمان المحسنة. تعرف على المزيد حول فوائد الترحيل إلى الخطة الجديدة.

لا يتم استبعاد حسابات التخزين المستبعدة في الإصدار الكلاسيكي من Defender for Storage تلقائيا عند الترحيل إلى الخطة الجديدة.

استبعاد حماية حساب Azure Storage على اشتراك مع تسعير لكل معاملة

لاستبعاد حساب Azure Storage من Microsoft Defender للتخزين (كلاسيكي)، يمكنك استخدام:

استخدم PowerShell لاستبعاد حساب Azure Storage

إذا لم تكن لديك وحدة Azure Az PowerShell مثبتة، فثبتها باستخدام الإرشادات من وثائق Azure PowerShell.

باستخدام حساب مصدق عليه، اتصل بـ Azure باستخدام الأمر

Connect-AzAccountcmdlet، كما هو موضح في تسجيل الدخول باستخدام Azure PowerShell.حدد علامة AzDefenderPlanAutoEnable على حساب التخزين باستخدام الأمر cmdlet

Update-AzTag(استبدل ResourceId بمعرف المورد لحساب التخزين ذي الصلة):Update-AzTag -ResourceId <resourceID> -Tag @{"AzDefenderPlanAutoEnable" = "off"} -Operation Mergeإذا تخطيت هذه المرحلة، تستمر الموارد غير المحددة في تلقي التحديثات اليومية من نهج تمكين مستوى الاشتراك. يتيح هذا النهج Defender for Storage مرة أخرى على الحساب. تعرف على المزيد بشأن العلامات في استخدام العلامات لتنظيم موارد Azure والتدرج الهرمي للإدارة.

قم بتعطيل Microsoft Defender for Storage للحساب المطلوب على الاشتراك ذي الصلة باستخدام الأمر

Disable-AzSecurityAdvancedThreatProtection(باستخدام نفس معرف المورد):Disable-AzSecurityAdvancedThreatProtection -ResourceId <resourceId>

استخدم Azure CLI لاستبعاد حساب Azure Storage

إذا لم يكن Azure CLI مثبتاً لديك، فثبته باستخدام الإرشادات من وثائق Azure CLI.

باستخدام حساب مصدق عليه، اتصل بـ Azure باستخدام الأمر

loginكما هو موضح في تسجيل الدخول باستخدام Azure CLI وأدخل بيانات اعتماد حسابك عندما يُطلب منك:az loginحدد علامة AzDefenderPlanAutoEnable على حساب التخزين باستخدام الأمر

tag update(استبدل ResourceId بمعرف المورد لحساب التخزين ذي الصلة):az tag update --resource-id MyResourceId --operation merge --tags AzDefenderPlanAutoEnable=offإذا تخطيت هذه المرحلة، تستمر الموارد غير المحددة في تلقي التحديثات اليومية من نهج تمكين مستوى الاشتراك. يتيح هذا النهج Defender for Storage مرة أخرى على الحساب.

تلميح

تعرف على المزيد بشأن العلامات في علامة az.

قم بتعطيل Microsoft Defender for Storage للحساب المطلوب في الاشتراك ذي الصلة باستخدام الأمر

security atp storage(باستخدام نفس معرف المورد):az security atp storage update --resource-group MyResourceGroup --storage-account MyStorageAccount --is-enabled false

استبعاد حساب تخزين Azure Databricks

استبعد مساحة عمل Databricks نشطة

يمكن أن يستبعد Microsoft Defender for Storage حسابات تخزين مساحة عمل محددة نشطة، عندما تكون الخطة ممكّنة بالفعل في أحد الاشتراكات.

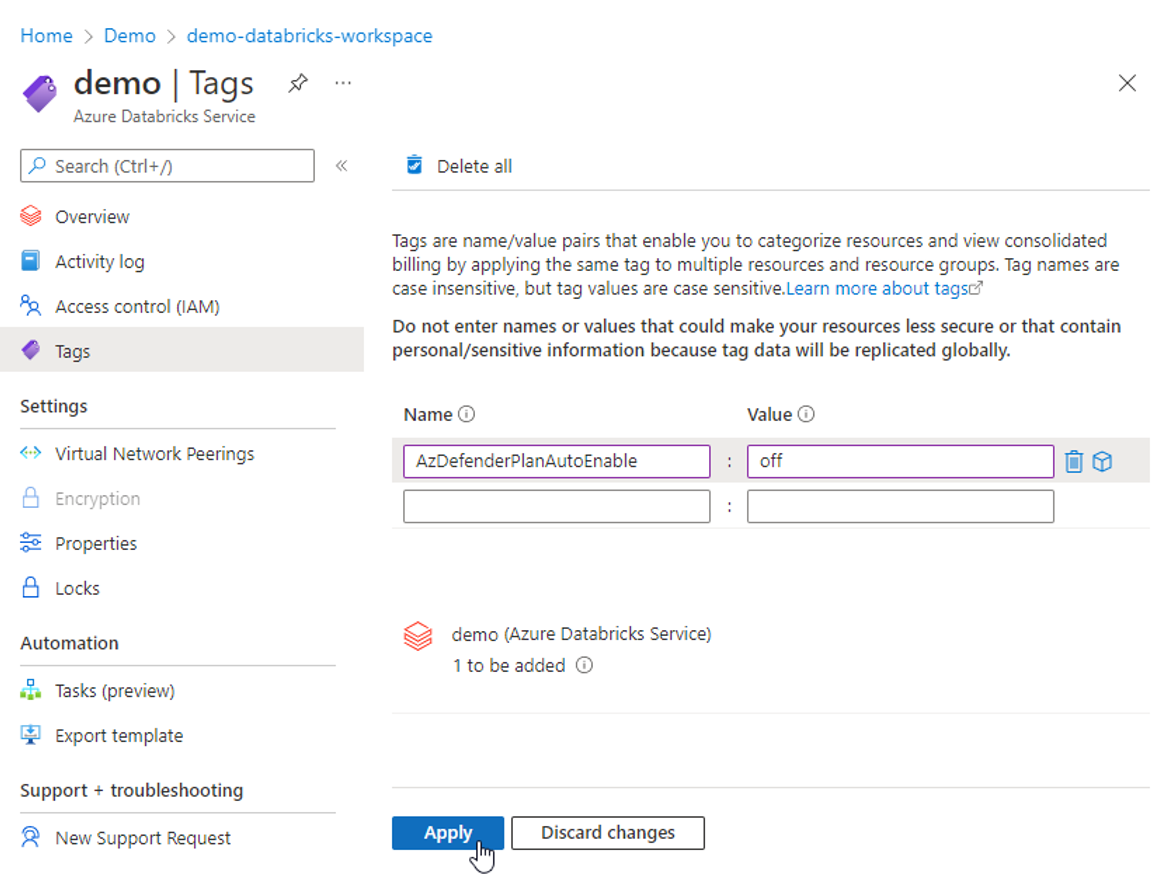

لاستبعاد مساحة عمل قاعدة بيانات نشطة:

تسجيل الدخول إلى مدخل Microsoft Azure.

انتقل إلى Azure Databricks>

Your Databricks workspace>Tags.في حقل Name، أدخِل

AzDefenderPlanAutoEnable.في حقل Value، أدخل

offثم حدد Apply.

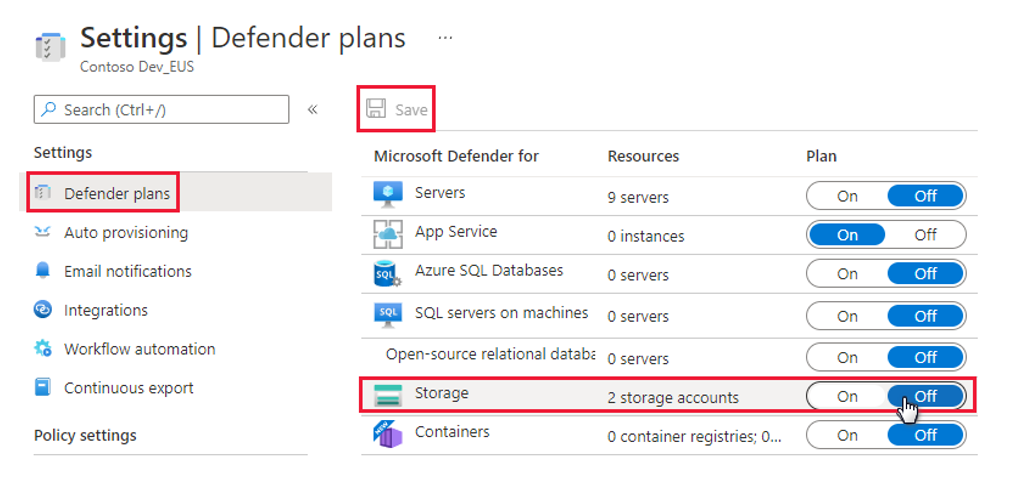

انتقل إلى Microsoft Defender for Cloud>Environment settings>

Your subscription.قم بإيقاف تشغيل خطة Defender for Storage وحدد Save.

أعد تمكين Defender for Storage (كلاسيكي) باستخدام إحدى الطرق المدعومة (لا يمكنك تمكين Defender for Storage الكلاسيكي من مدخل Microsoft Azure).

يتم توريث العلامات بواسطة حساب التخزين لمساحة عمل Databricks ومنع Defender for Storage من التشغيل.

ملاحظة

لا يمكن إضافة العلامات مباشرة إلى حساب تخزين Databricks أو مجموعة الموارد المُدارة الخاصة به.

منع الإزالة التلقائية لحساب تخزين مساحة عمل Databricks جديد

عند إنشاء مساحة عمل Databricks جديدة، يكون لديك القدرة على إضافة علامة تمنع Microsoft Defender لحساب التخزين من التمكين تلقائيا.

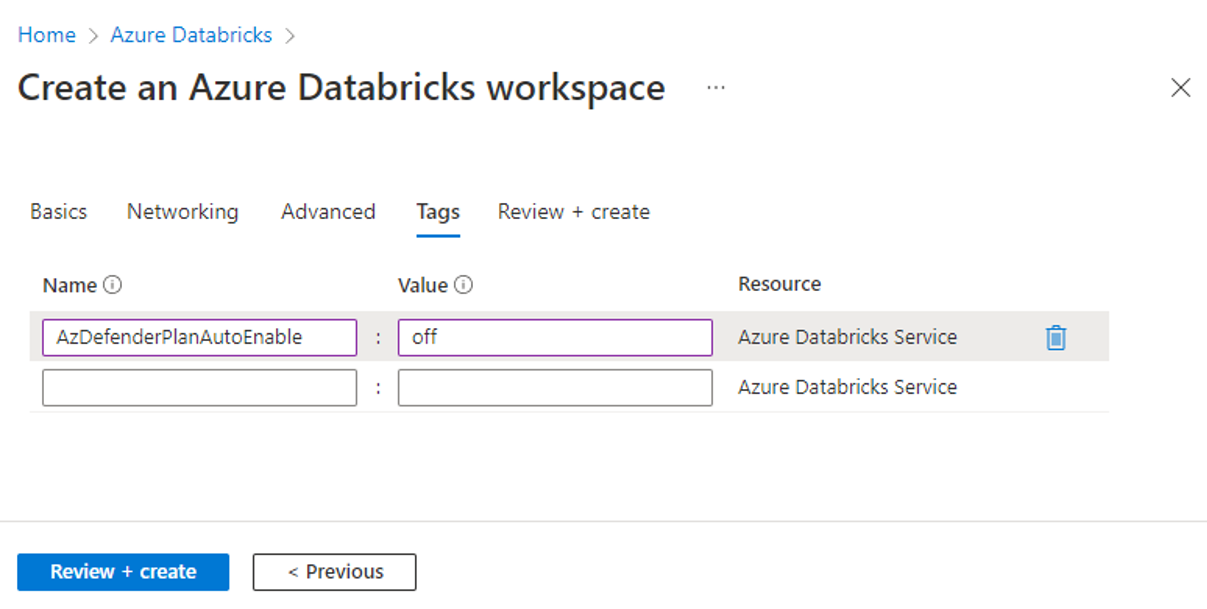

لمنع التمكين التلقائي في حساب تخزين مساحة عمل Databricks جديد:

اتبع هذه الخطوات لإنشاء مساحة عمل Azure Databricks جديدة.

في علامة التبويب Tags، أدخل علامة باسم

AzDefenderPlanAutoEnable.أدخل القيمة

off.

تابع اتباع الإرشادات لإنشاء مساحة عمل Azure Databricks الجديدة.

يرث Microsoft Defender لحساب التخزين علامة مساحة عمل Databricks، مما يمنع Defender for Storage من التشغيل تلقائيا.

الخطوات التالية

- تحقق من تنبيهات Azure Storage

- تعرف على ميزات وفوائد Defender for Storage

- تحقق من الأسئلة الشائعة حول Defender for Storage الكلاسيكي.