إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تمنحك خطة Defender Cloud Security Posture Management (CSPM) في Microsoft Defender for Cloud عرضا كاملا لواجهات برمجة التطبيقات الخاصة بك عبر Azure API Management وتطبيقات الوظائف وتطبيقات المنطق. يساعدك على تحسين أمان واجهة برمجة التطبيقات من خلال العثور على التكوينات الخاطئة والثغرات الأمنية. توضح هذه المقالة كيفية تمكين إدارة وضع أمان واجهة برمجة التطبيقات في خطة Defender CSPM وتقييم أمان واجهة برمجة التطبيقات. إدارة وضع الأمان السحابي في Defender واجهات برمجة التطبيقات على اللوحات دون عامل وتتحقق بانتظام من المخاطر والتعرض للبيانات الحساسة. يوفر رؤى المخاطر ذات الأولوية والتخفيف من خلال تحليل مسار هجوم واجهة برمجة التطبيقات وتوصيات الأمان.

إشعار

تدعم قدرات اكتشاف واجهة برمجة التطبيقات ووضع الأمان في Microsoft Defender for Cloud الآن أيضا تطبيقات الوظائفوتطبيقات المنطق. تتوفر هذه الميزة حاليا في المعاينة.

المتطلبات الأساسية

- اقرأ عن تحسين وضع أمان واجهة برمجة التطبيقات.

- تحتاج إلى اشتراك Microsoft Azure. إذا لم يكن لديك اشتراك، يمكنك التسجيل للحصول على اشتراك مجاني.

- تمكين Defender for Cloud على اشتراك Azure الخاص بك.

- تمكين Defender Cloud Security Posture Management (CSPM) على اشتراك Azure الخاص بك.

- يجب على مالك الاشتراك تمكين خطة CSPM للوصول إلى جميع الميزات.

- تأكد من نشر واجهات برمجة التطبيقات التي تريد حمايتها في Azure API Management أو Function Apps أو Logic Apps.

دعم السحابة والمنطقة

تتوفر APIM Security Posture Management داخل Defender CSPM في سحابة Azure التجارية، في المناطق التالية:

- آسيا (جنوب شرق آسيا، شرق آسيا)

- أستراليا (شرق أستراليا، جنوب شرق أستراليا، أستراليا الوسطى، أستراليا الوسطى 2)

- البرازيل (جنوب البرازيل، جنوب شرق البرازيل)

- كندا (كندا الوسطى، كندا الشرقية)

- أوروبا (أوروبا الغربية، شمال أوروبا)

- الهند (وسط الهند وجنوب الهند وغرب الهند)

- اليابان (شرق اليابان، غرب اليابان)

- المملكة المتحدة (جنوب المملكة المتحدة، غرب المملكة المتحدة)

- الولايات المتحدة (شرق الولايات المتحدة، شرق الولايات المتحدة 2، غرب الولايات المتحدة، غرب الولايات المتحدة 2، غرب الولايات المتحدة 3، وسط الولايات المتحدة، شمال وسط الولايات المتحدة، جنوب وسط الولايات المتحدة، غرب وسط الولايات المتحدة، شرق الولايات المتحدة 2 EUAP، وسط الولايات المتحدة EUAP)

راجع أحدث معلومات دعم السحابة لخطط وميزات Defender for Cloud في مصفوفة دعم السحابة.

دعم واجهة برمجة التطبيقات

| الميزة | مدعم |

|---|---|

| توافر |

إدارة واجهة برمجة تطبيقات Azure: تتوفر هذه الميزة في مستويات Premium وStandard وBasic و Developer لإدارة واجهة برمجة تطبيقات Azure. لا يدعم واجهات برمجة التطبيقات التي يتم عرضها من خلال بوابة إدارة الواجهة المستضافة ذاتيا أو التي تدار من خلال مساحات عمل إدارة واجهات برمجة التطبيقات. Azure App Services: تتضمن مستويات استضافة Azure Function App المدعومة Premium و Elastic Premium و Dedicated (App Service) و App Service Environment (ASE). بالنسبة لتطبيقات Azure Logic، تتضمن المستويات المدعومة Standard (Single-Tenant) وApp Service Environment (ASE). تطبيقات وظائف مستوى الاستهلاك، وتطبيقات المنطق بمستوى الاستهلاك، وتطبيقات المنطق المعتمدة على Azure Arc غير مدعومة. |

| أنواع واجهة برمجة التطبيقات | دعم واجهات برمجة تطبيقات REST فقط. |

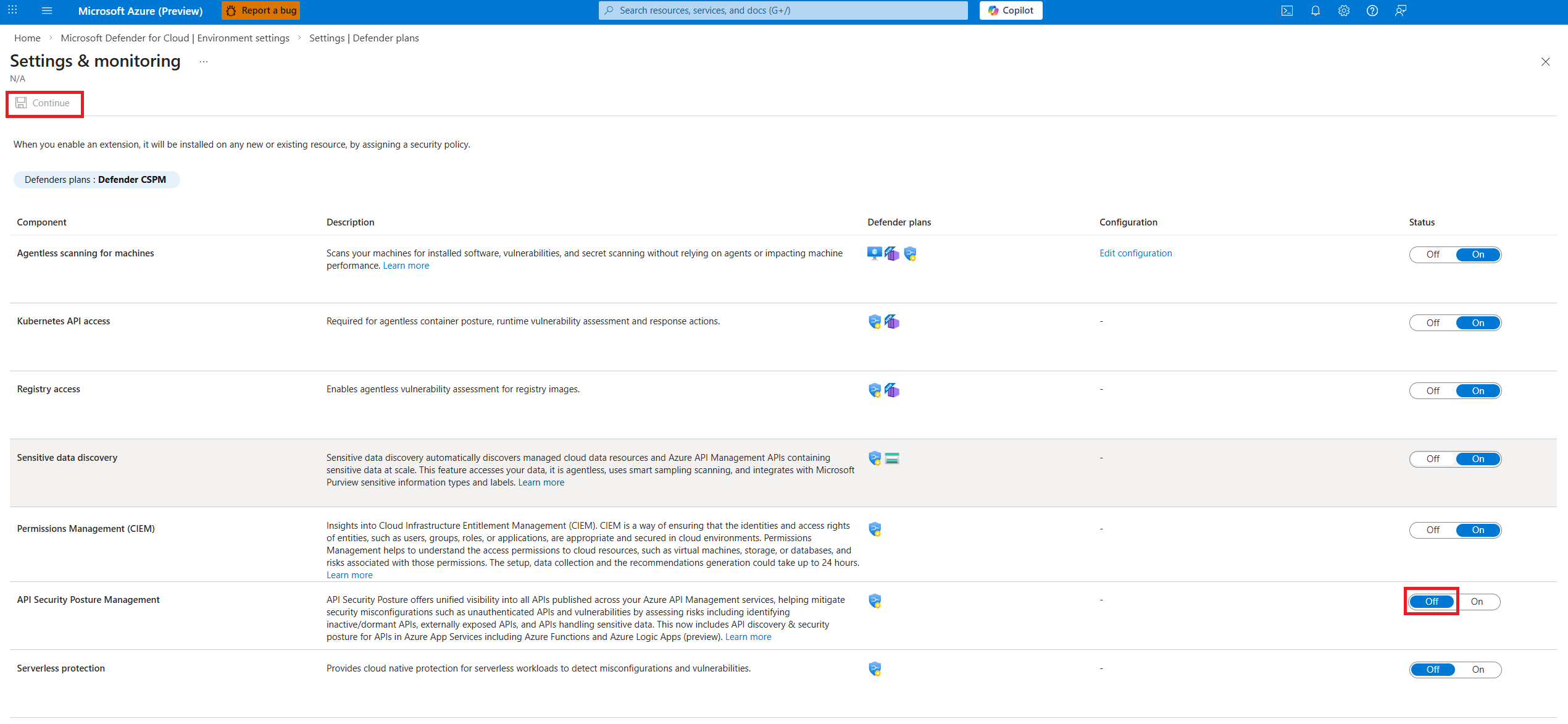

تمكين ملحق إدارة وضع أمان واجهة برمجة التطبيقات

سجل الدخول إلى مدخل Microsoft Azure.

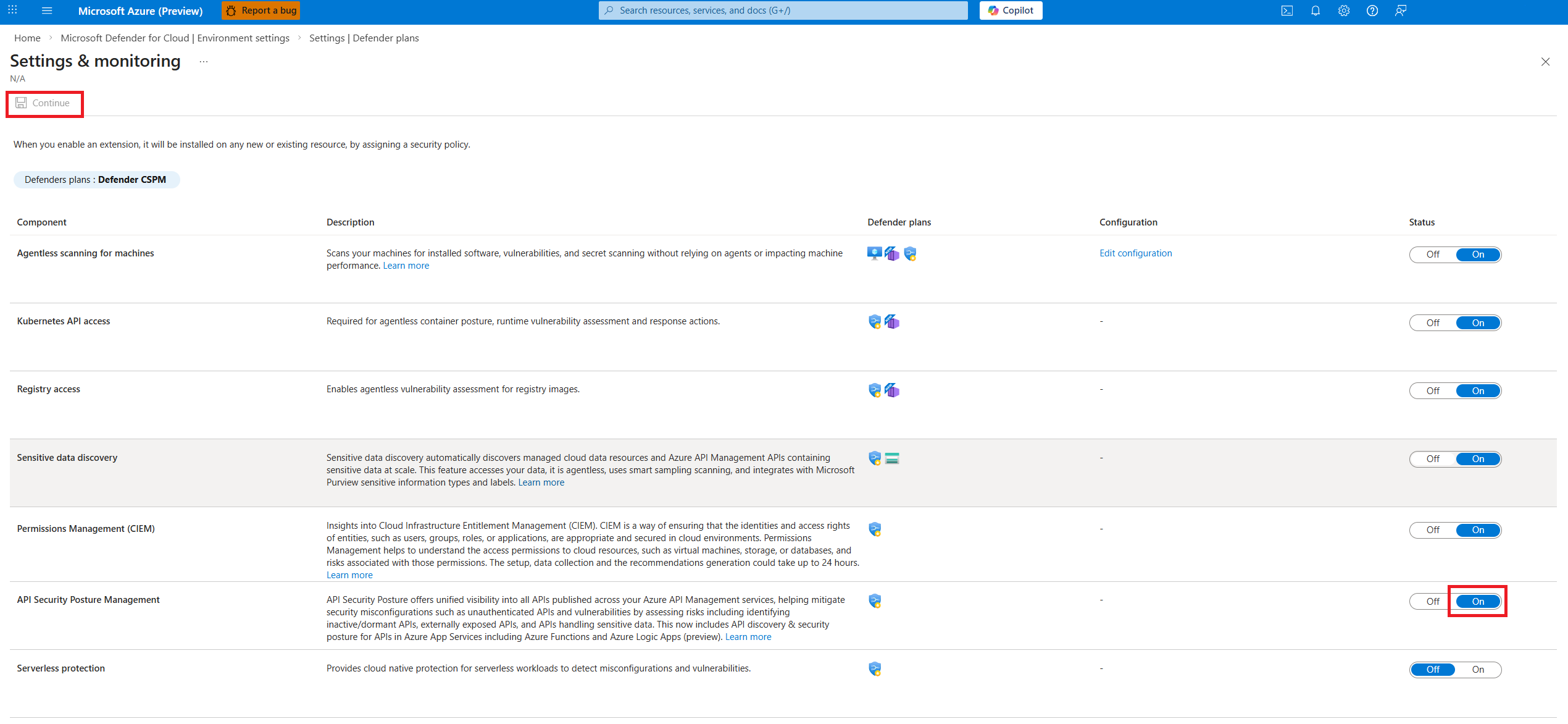

انتقل إلى >Environment.

حدد الاشتراك ذا الصلة.

حدد موقع خطة إدارة وضع الأمان السحابي في Defender وحدد الإعدادات.

تمكين إدارة وضع أمان واجهة برمجة التطبيقات.

حدد متابعة.

حدد حفظ.

تظهر رسالة إشعار تؤكد حفظ الإعدادات بنجاح. بمجرد التمكين، تبدأ واجهات برمجة التطبيقات في الإلحاق وتظهر في Defender for Cloud Inventory في غضون ساعات قليلة.

عرض مخزون واجهة برمجة التطبيقات

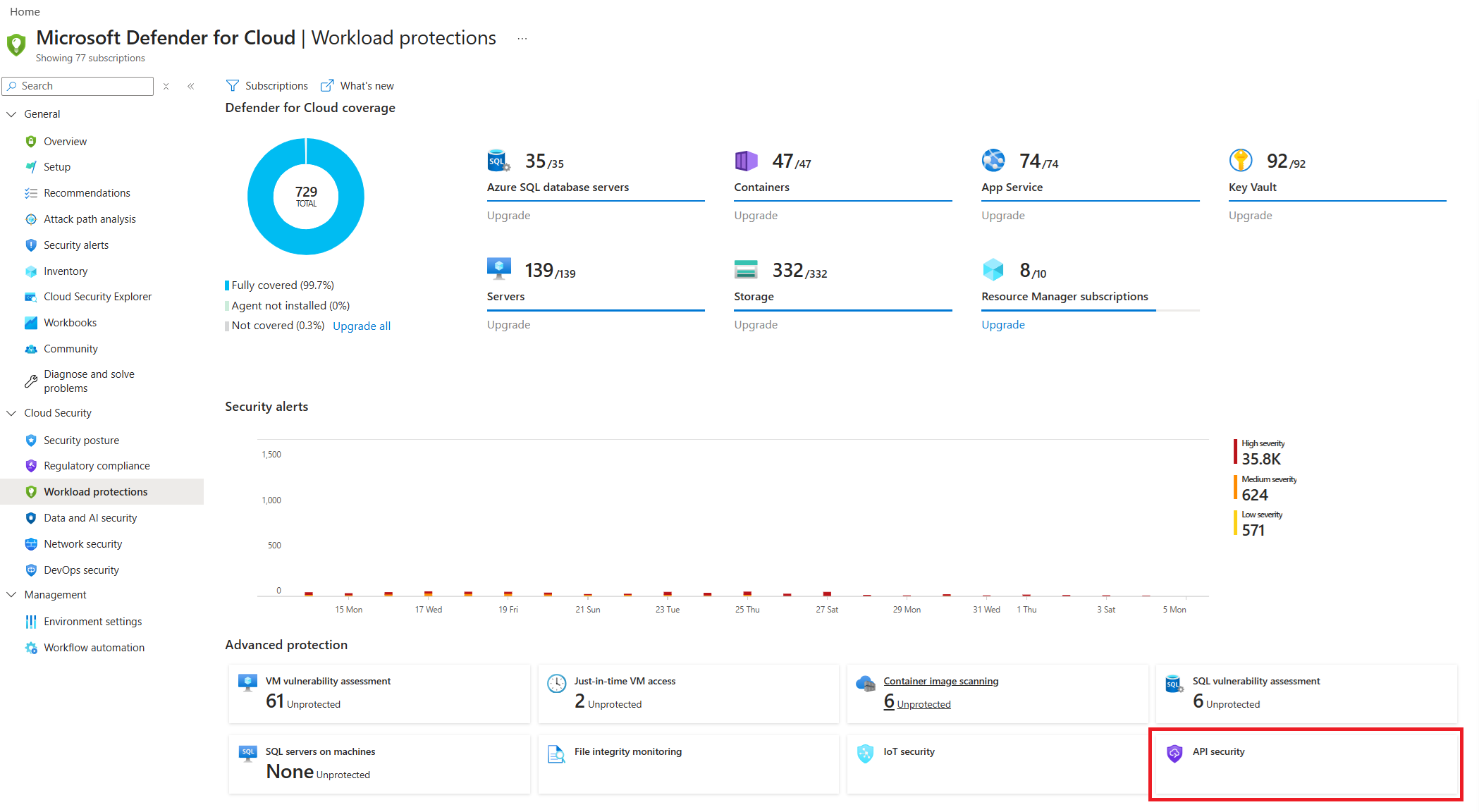

تظهر واجهات برمجة التطبيقات المضمنة في خطة Defender CSPM في لوحة معلومات أمان واجهة برمجة التطبيقات ضمن حماية حمل العمل وMicrosoft Defender for Cloud Inventory.

انتقل إلى قسم Cloud Security في قائمة Defender for Cloud وحدد API security ضمن Advanced Workload protections.

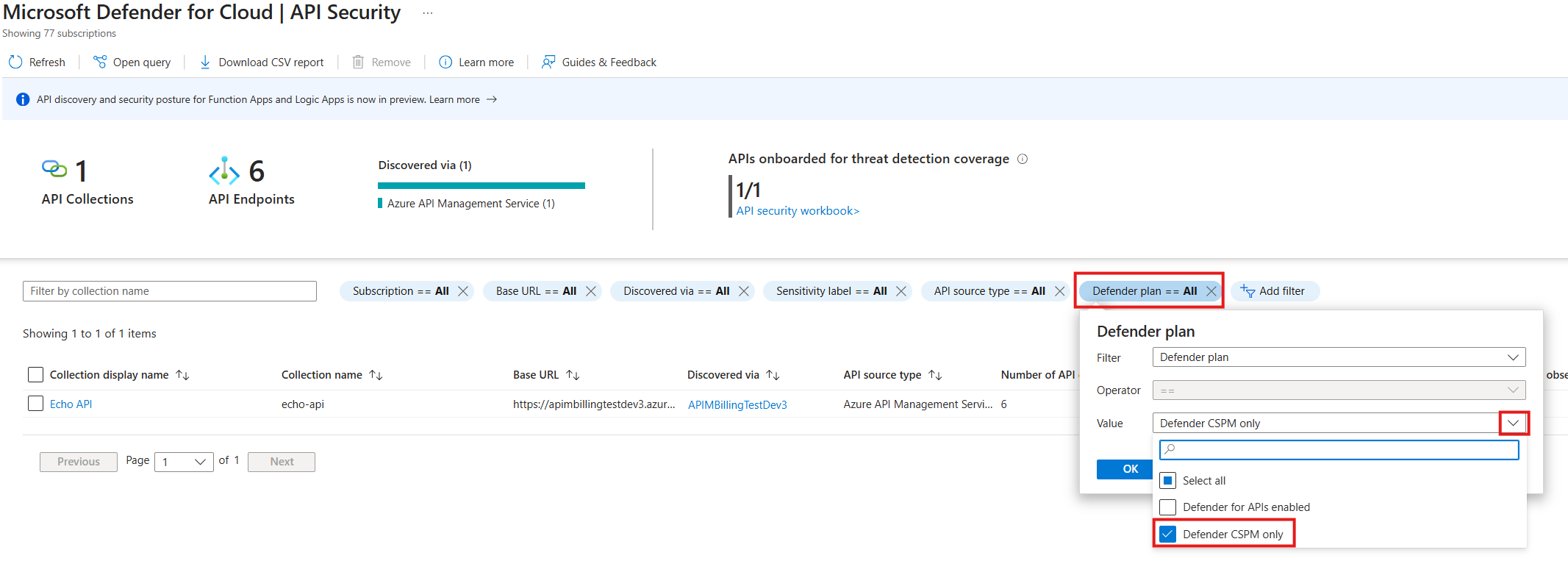

تعرض لوحة المعلومات عدد واجهات برمجة التطبيقات المإلحاقة، مقسمة حسب مجموعات واجهة برمجة التطبيقات ونقاط النهاية وخدمات إدارة واجهة برمجة تطبيقات Azure. يتضمن ملخصا لواجهات برمجة التطبيقات المدمجة لتغطية أمان اكتشاف التهديدات باستخدام خطة حماية عبء العمل الخاصة ب Defender for API.

تطبيق فلتر خطة Defender == Defender CSPM لعرض واجهات برمجة التطبيقات المدمجة في خطة Defender CSPM.

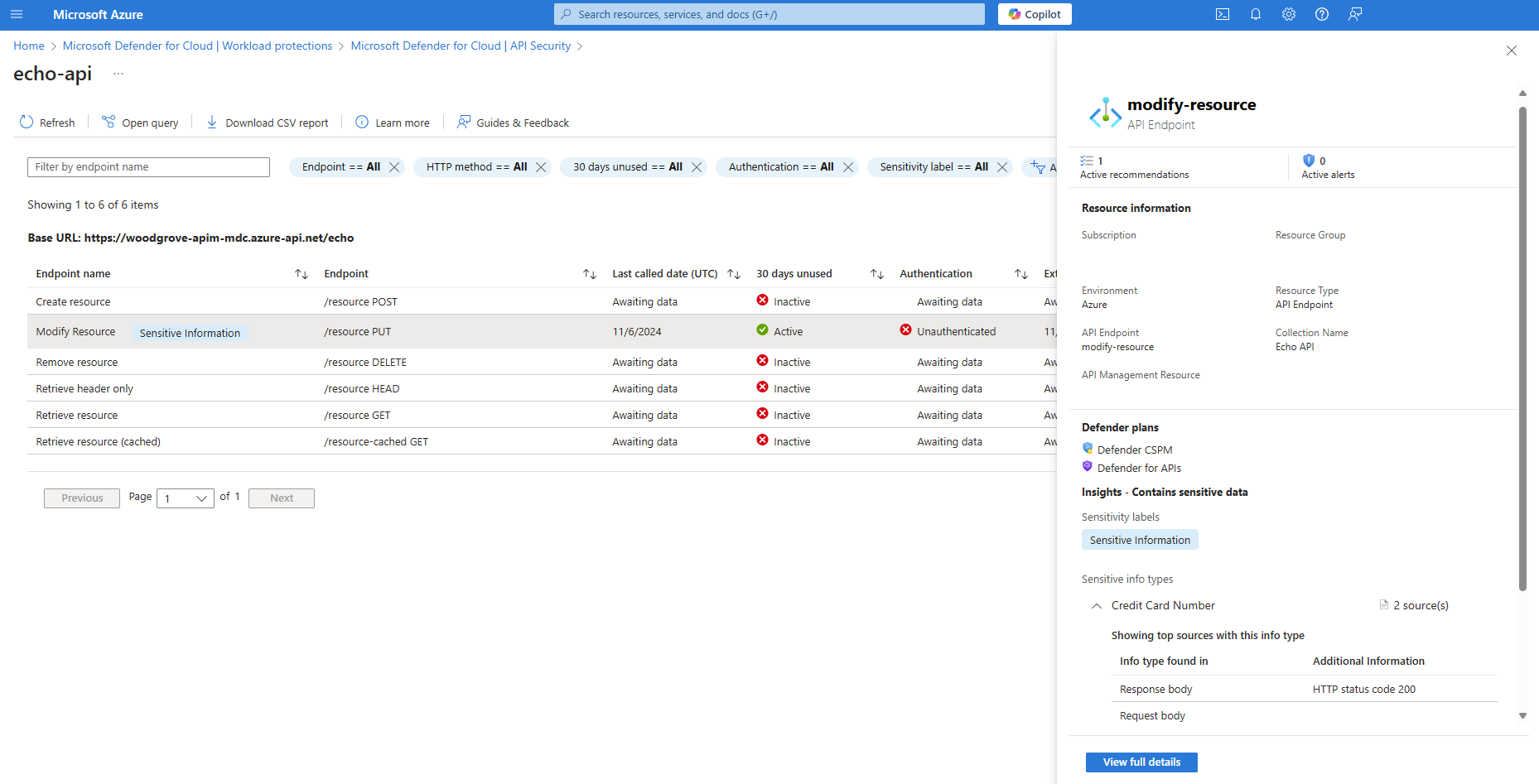

النتائج التفصيلية لنقطة نهاية واجهة برمجة التطبيقات

نوع المعلومات الحساسة: يوفر تفاصيل حول المعلومات الحساسة المكشوفة في مسارات عنوان URL لواجهة برمجة التطبيقات ومعلمات الاستعلام وهيئات الطلب وهيئات الاستجابة استنادا إلى أنواع البيانات المدعومة، إلى جانب مصدر نوع المعلومات الذي تم العثور عليه.

معلومات إضافية: في حالة أجسام استجابة API، يظهر هذا الحقل أي رموز استجابة HTTP تحتوي على معلومات حساسة (مثل 2xx، 3xx، 4xx).

راجع نتائج وضع أمان واجهة برمجة التطبيقات جنبا إلى جنب مع مخزون واجهة برمجة التطبيقات في تجربة Microsoft Defender for Cloud Inventory.

إشعار

لا يتم مسح تعرض البيانات الحساسة إذا لم يكن امتداد اكتشاف البيانات الحساسة مفعلا. لمسح المعلومات الحساسة في واجهات برمجة التطبيقات الخاصة بك، يجب عليك تفعيل اكتشاف البيانات الحساسة. يؤثر هذا الإعداد فقط على واجهات برمجة التطبيقات المإلحاقة بخطة Defender CSPM. إذا قمت بتفعيل خطة حماية عبء العمل في Defender for APIs على نفس واجهات البرمجة (APIs)، يتم مسحها بحثا عن بيانات حساسة.

التحقيق في توصيات أمان واجهة برمجة التطبيقات

يقوم Defender for Cloud باستمرار بتقييم نقاط نهاية واجهات برمجة التطبيقات للكشف عن الأخطاء في التكوينات والثغرات، بما في ذلك عيوب المصادقة وواجهات برمجة التطبيقات غير النشطة. يقوم بتوليد توصيات أمنية مع عوامل خطر مرتبطة مثل التعرض الخارجي ومخاطر حساسية البيانات. يحسب Defender for Cloud أهمية التوصيات الأمنية بناء على هذه العوامل المخاطرة. تعرف على المزيد حول توصيات الأمان المستندة إلى المخاطر.

للتحقيق في توصيات وضع أمان واجهة برمجة التطبيقات:

اذهب إلى القائمة الرئيسية لمدافع السحابة واختر التوصيات.

اختر خيار المجموعة حسب العنوان لتنظيم التوصيات.

تصفية حسب نوع المورد (على سبيل المثال، عملية إدارة API أو نقطة نهاية API)، أو تصفية حسب اسم التوصية لتضييق نطاق التوصيات المتعلقة بواجهات برمجة التطبيقات لاستهداف مشاكل أمان API محددة.

اطلع على قسم واجهات برمجة التطبيقات في دليل توصيات Defender for Cloud للاطلاع على القائمة الكاملة للتوصيات المتعلقة ب API.

استكشاف مخاطر واجهة برمجة التطبيقات ومعالجتها باستخدام تحليل مسار الهجوم

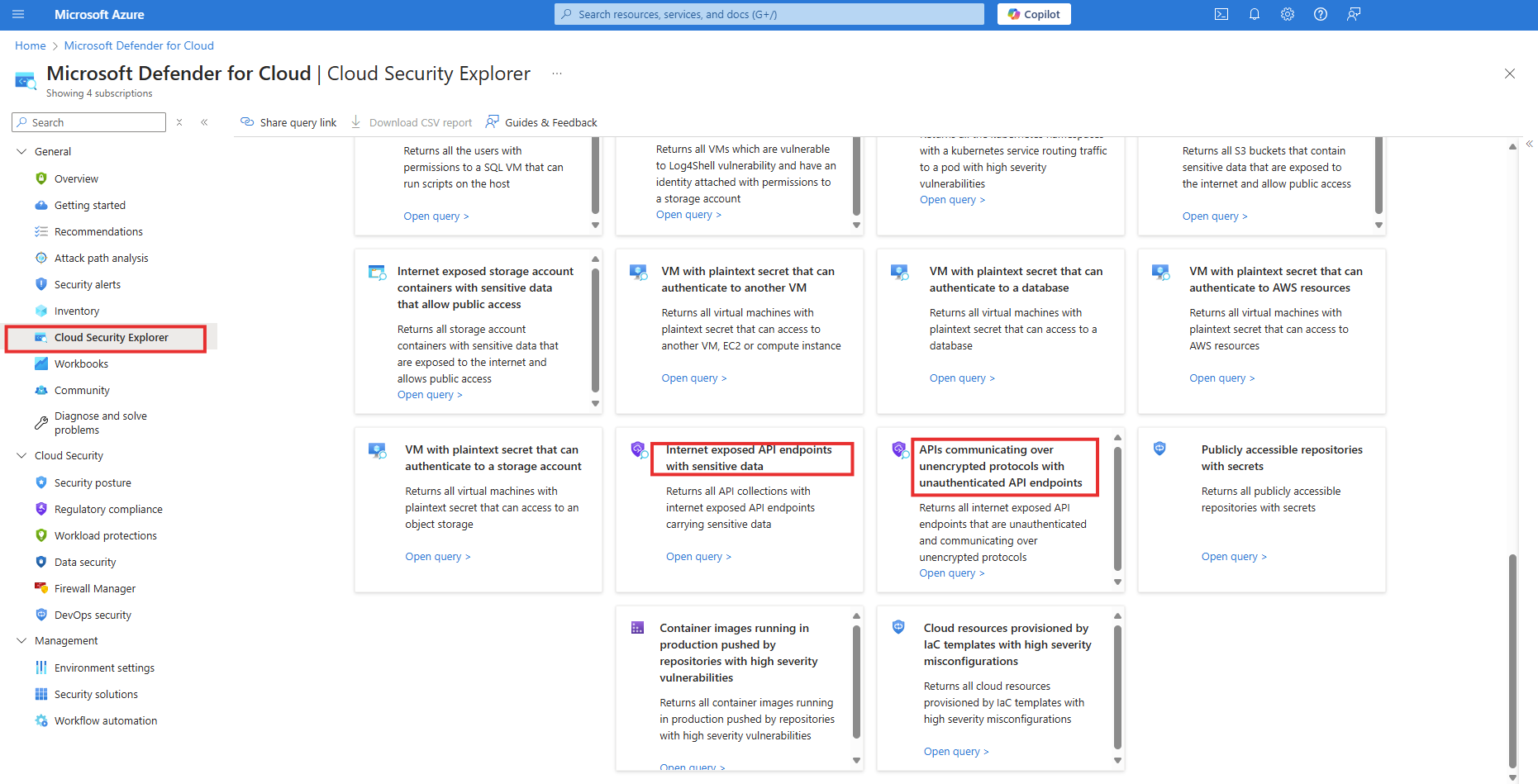

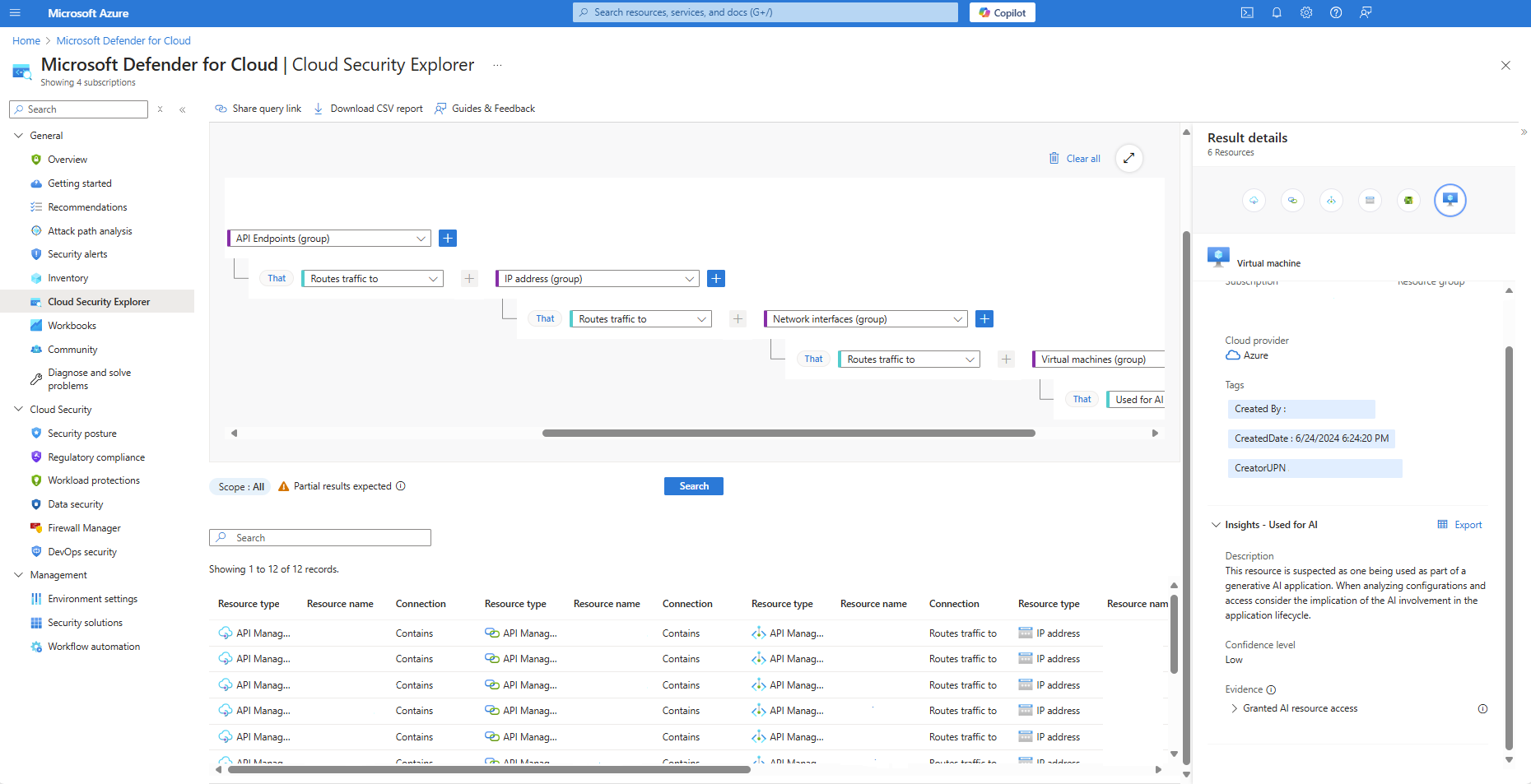

يساعدك مستكشف أمان السحابة على تحديد مخاطر الأمان المحتملة في بيئة السحابة الخاصة بك عن طريق الاستعلام عن الرسم البياني لأمان السحابة.

سجل الدخول إلى مدخل Microsoft Azure.

انتقل إلى Microsoft Defender for Cloud>Security Explorer.

استخدم قالب الاستعلام المضمن لتحديد واجهات برمجة التطبيقات بسرعة باستخدام رؤى الأمان.

بدلا من ذلك، أنشئ استعلاما مخصصا باستخدام Cloud Security Explorer للعثور على مخاطر واجهة برمجة التطبيقات ورؤية نقاط نهاية واجهة برمجة التطبيقات المتصلة بحساب الواجهة الخلفية أو مخازن البيانات. على سبيل المثال، يمكنك مشاهدة نقاط نهاية واجهة برمجة التطبيقات لتوجيه نسبة استخدام الشبكة إلى الأجهزة الظاهرية ذات الثغرات الأمنية في التعليمات البرمجية عن بعد.

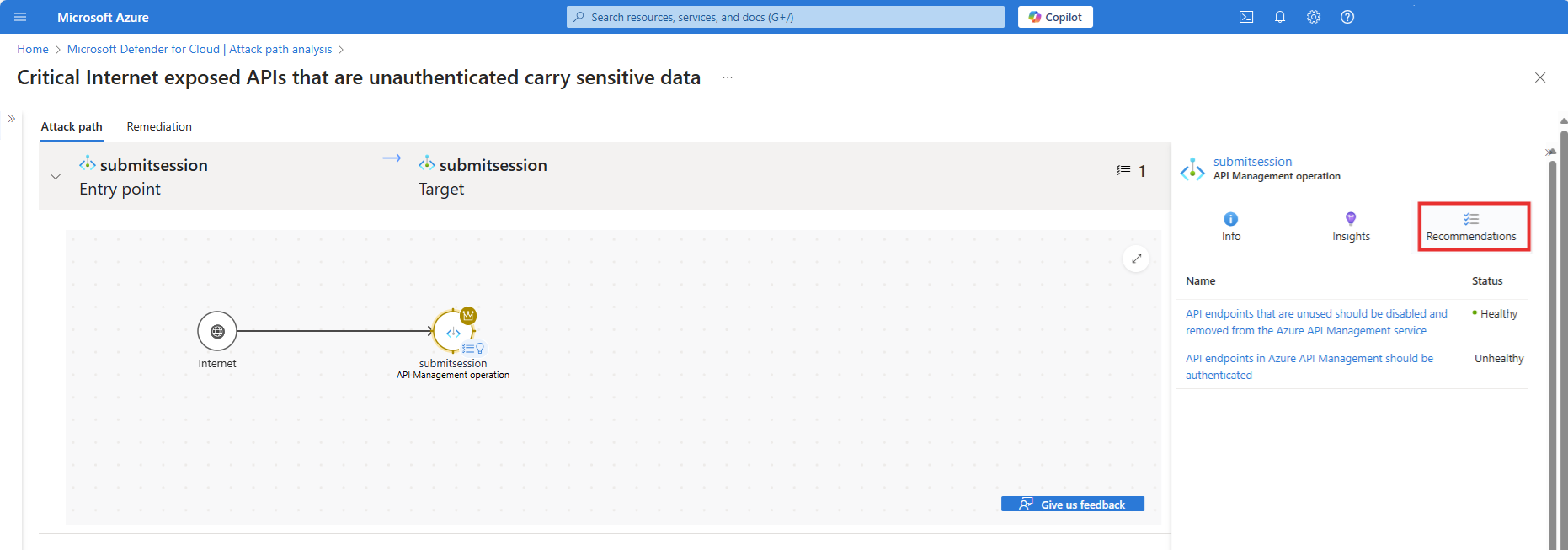

تحليل مسار الهجوم في Defender for Cloud يعالج مشاكل الأمان التي تشكل تهديدات فورية لتطبيقات وبيئات السحابة الخاصة بك. تحديد ومعالجة مسارات الهجوم التي تقودها واجهة برمجة التطبيقات لمعالجة مخاطر واجهة برمجة التطبيقات الأكثر أهمية التي يمكن أن تهدد مؤسستك بشكل كبير.

في قائمة Defender for Cloud، انتقل إلى تحليل مسار الهجوم.

قم بالتصفية حسب نوع المورد عملية إدارة واجهة برمجة التطبيقات للتحقيق في مسارات الهجوم المتعلقة بواجهة برمجة التطبيقات.

عرض توصيات الأمان لنقاط نهاية واجهة برمجة التطبيقات في النطاق ومعالجة التوصيات لحماية واجهات برمجة التطبيقات الخاصة بك من أسطح الهجوم عالية المخاطر.

إيقاف تشغيل حماية وضع أمان واجهة برمجة التطبيقات

لا يمكنك فصل واجهات برمجة التطبيقات الفردية التي هي جزء من خطة CSPM الخاصة بديفندر. لإزالة جميع واجهات برمجة التطبيقات من خطة CSPM في ديفندر، اذهب إلى صفحة إعدادات خطة ديفندر CSPM وقم بتعطيل امتداد وضع API.

اختر متابعة ثم احفظ للتأكد. هذا الإجراء يفصل جميع واجهات برمجة التطبيقات من خطة CSPM الخاصة بديفندر، ويتم تعطيل إدارة وضعية أمان واجهة برمجة التطبيقات.

المحتوى ذو الصلة

- راقب تهديدات واجهات برمجة التطبيقات باستخدام حماية عبء العمل في Defender for API.