إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

Microsoft Security DevOps هو تطبيق سطر أوامر يدمج أدوات التحليل الثابت في دورة حياة التطوير. يقوم Security DevOps بتثبيت وتكوين وتشغيل أحدث إصدارات أدوات التحليل الثابت مثل SDL وأدوات الأمان والامتثال. Security DevOps يعتمد على البيانات مع تكوينات محمولة تتيح التنفيذ الحتمي عبر بيئات متعددة.

يستخدم Microsoft Security DevOps أدوات المصدر المفتوح التالية:

| Name | اللغة | الترخيص |

|---|---|---|

| مكافحة البرامج الضارة | الحماية من البرامج الضارة في Windows من Microsoft Defender لنقطة النهاية، التي تبحث عن البرامج الضارة وتعطل البنية إذا تم العثور على برامج ضارة. تقوم هذه الأداة بالمسح بشكل افتراضي على عامل windows-update. | ليس مفتوح المصدر |

| Bandit | بايثون | ترخيص Apache 2.0 |

| BinSkim | ثنائي - Windows ، ELF | ترخيص MIT |

| تشيكوف | Terraform وخطة Terraform وCloudFormation وAWS SAM وKubernetes ومخططات Helm وKustomize وDockerfile وبدون خادم وBicep وOpenAPI وARM | ترخيص Apache 2.0 |

| ESlint | JavaScript | ترخيص MIT |

| محلل القوالب | قالب ARM ، العضلة ذات الرأسين | ترخيص MIT |

| Terrascan | Terraform (HCL2) وKubernetes (JSON/YAML) وHelm v3 وKustomize وDockerfiles وCloudFormation | ترخيص Apache 2.0 |

| Trivy | صور الحاوية، البنية التحتية كرمز (IaC) | ترخيص Apache 2.0 |

المتطلبات الأساسية

اشتراك Azure إذا لم يكن لديك اشتراك Azure، فقم بإنشاء حساب مجاني قبل البدء.

افتح إجراء Microsoft Security DevOps GitHub في نافذة جديدة.

تأكد من تعيين أذونات سير العمل إلى القراءة والكتابة على مستودع GitHub. يتضمن ذلك إعداد أذونات "id-token: write" في سير عمل GitHub للاتحاد باستخدام Defender for Cloud.

تكوين إجراء Microsoft Security DevOps GitHub

لإعداد إجراء GitHub:

سجل الدخول إلى GitHub.

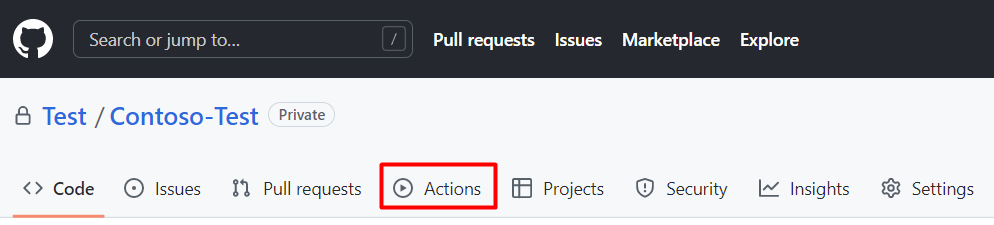

حدد المستودع الذي تريد تكوين إجراء GitHub عليه.

حدد الإجراءات.

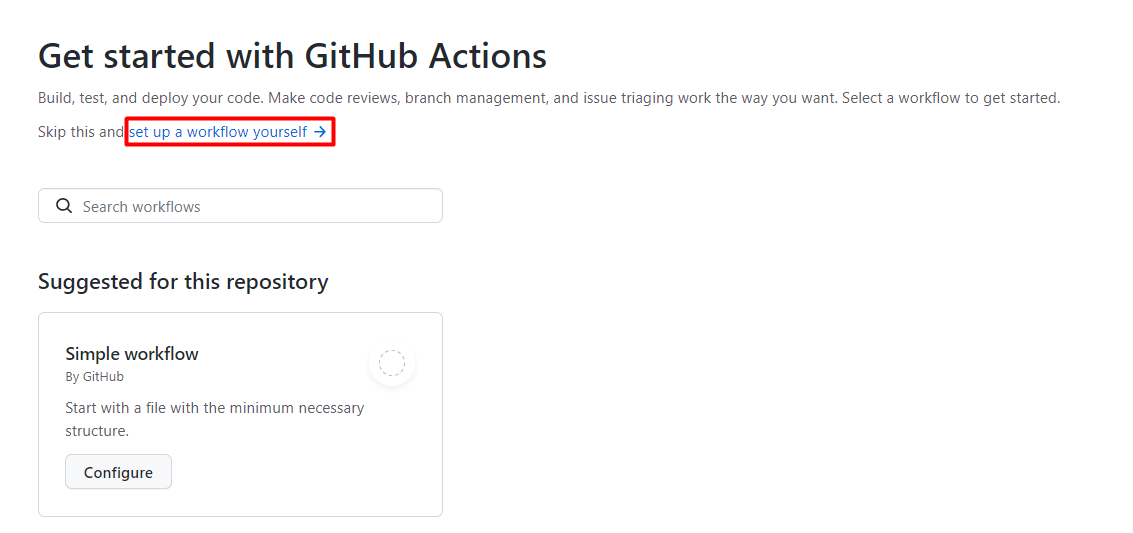

حدد سير عمل جديد.

في صفحة بدء استخدام GitHub Actions، حدد إعداد سير عمل بنفسك

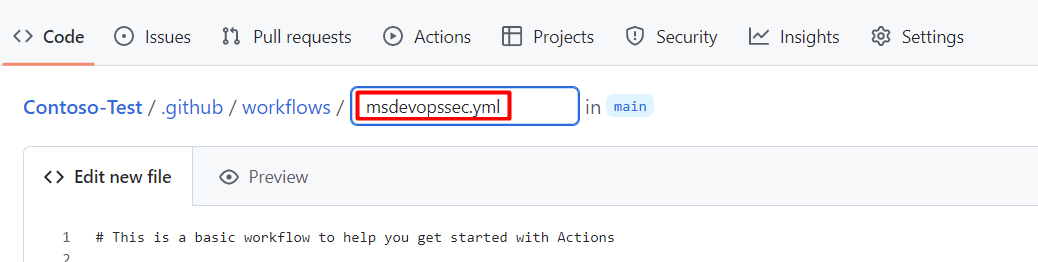

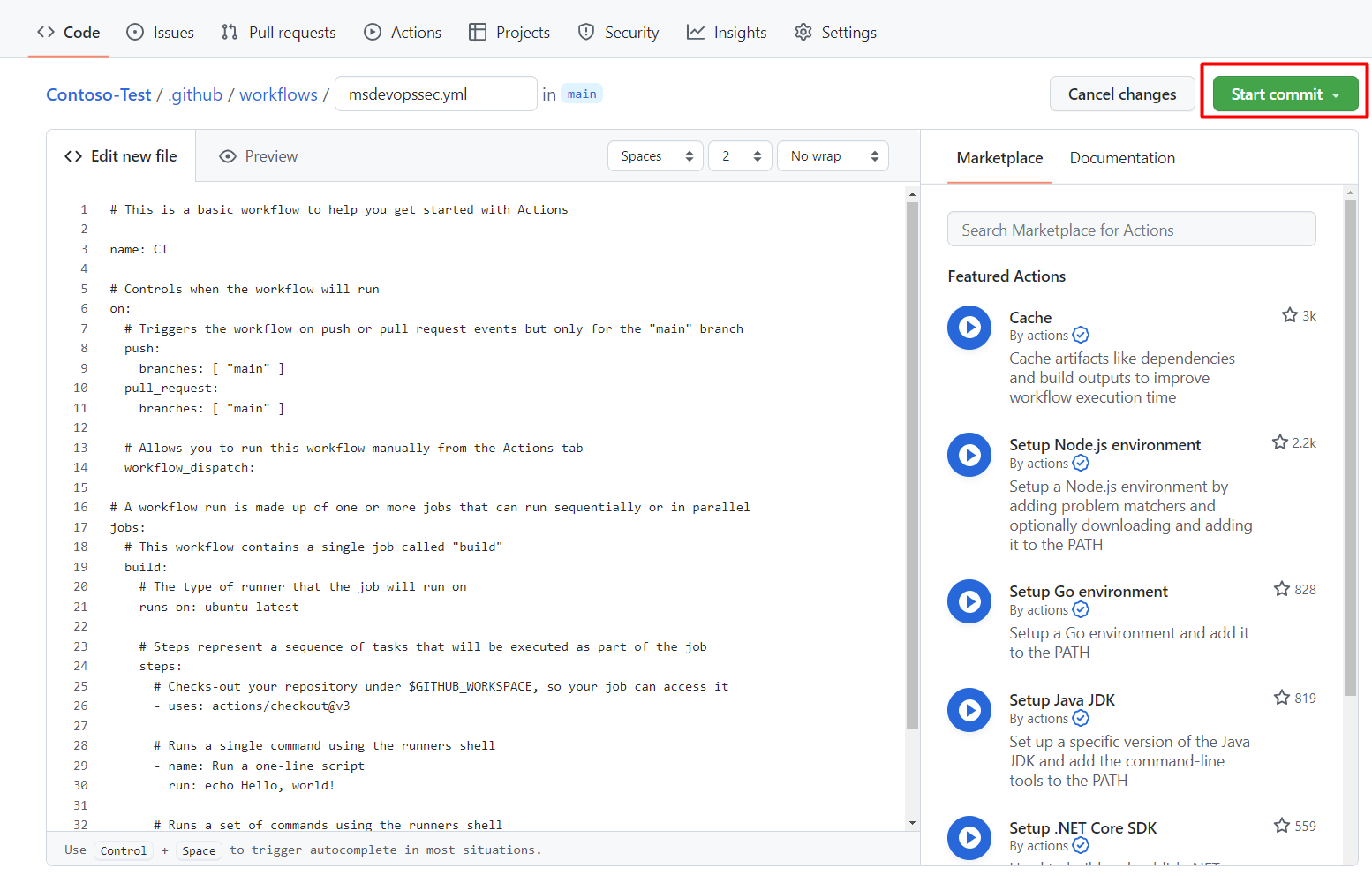

في مربع النص، أدخل اسما لملف سير العمل. على سبيل المثال،

msdevopssec.yml

انسخ نموذج سير عمل الإجراء التالي والصقه في علامة التبويب تحرير ملف جديد.

name: MSDO on: push: branches: - main jobs: sample: name: Microsoft Security DevOps # Windows and Linux agents are supported runs-on: windows-latest permissions: contents: read id-token: write actions: read # Write access for security-events is only required for customers looking for MSDO results to appear in the codeQL security alerts tab on GitHub (Requires GHAS) security-events: write steps: # Checkout your code repository to scan - uses: actions/checkout@v3 # Run analyzers - name: Run Microsoft Security DevOps uses: microsoft/security-devops-action@latest id: msdo # with: # config: string. Optional. A file path to an MSDO configuration file ('*.gdnconfig'). # policy: 'GitHub' | 'microsoft' | 'none'. Optional. The name of a well-known Microsoft policy. If no configuration file or list of tools is provided, the policy may instruct MSDO which tools to run. Default: GitHub. # categories: string. Optional. A comma-separated list of analyzer categories to run. Values: 'code', 'artifacts', 'IaC', 'containers'. Example: 'IaC, containers'. Defaults to all. # languages: string. Optional. A comma-separated list of languages to analyze. Example: 'javascript,typescript'. Defaults to all. # tools: string. Optional. A comma-separated list of analyzer tools to run. Values: 'bandit', 'binskim', 'checkov', 'eslint', 'templateanalyzer', 'terrascan', 'trivy'. # Upload alerts to the Security tab - required for MSDO results to appear in the codeQL security alerts tab on GitHub (Requires GHAS) # - name: Upload alerts to Security tab # uses: github/codeql-action/upload-sarif@v3 # with: # sarif_file: ${{ steps.msdo.outputs.sarifFile }} # Upload alerts file as a workflow artifact - required for MSDO results to appear in the codeQL security alerts tab on GitHub (Requires GHAS) # - name: Upload alerts file as a workflow artifact # uses: actions/upload-artifact@v3 # with: # name: alerts # path: ${{ steps.msdo.outputs.sarifFile }}إشعار

للحصول على خيارات وإرشادات تكوين الأداة الإضافية، راجع wiki Microsoft Security DevOps

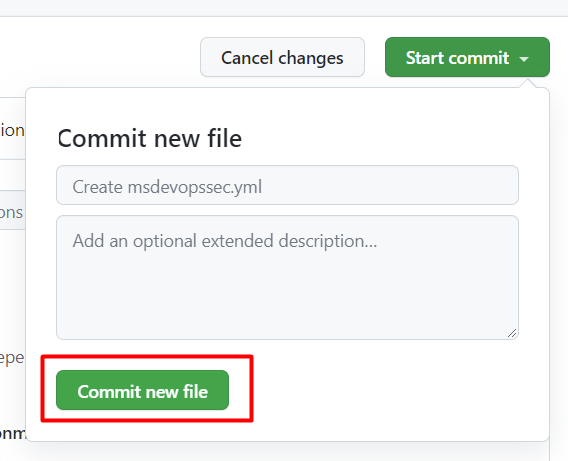

حدد بدء الالتزام

حدد تنفيذ ملف جديد. لاحظ أن العملية قد تستغرق ما يصل إلى دقيقة واحدة حتى تكتمل.

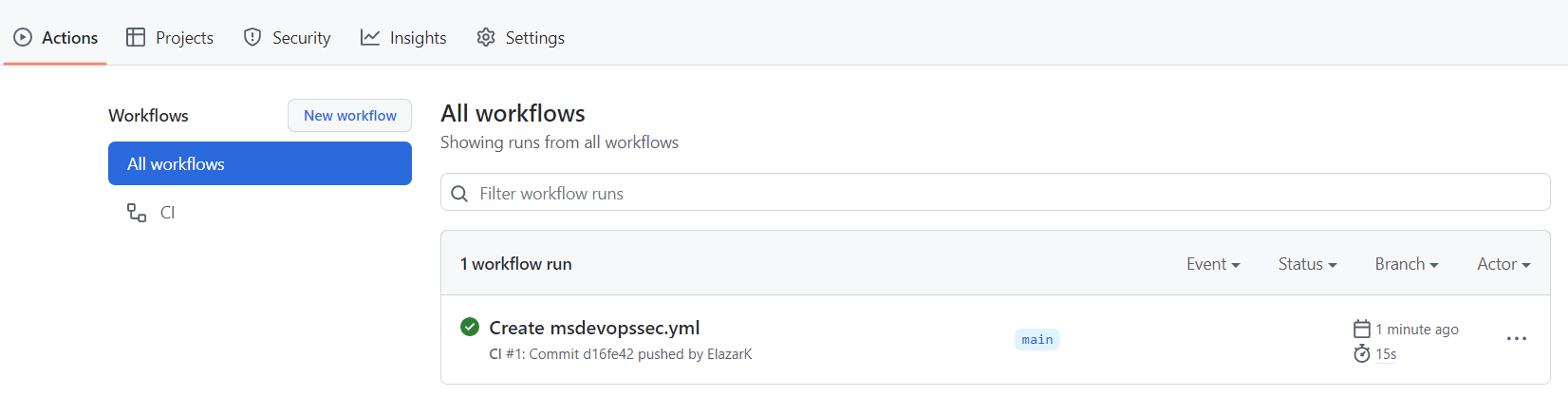

حدد الإجراءات وتحقق من تشغيل الإجراء الجديد.

عرض نتائج المسح الضوئي

لعرض نتائج الفحص:

تسجيل الدخول إلى أزور.

انتقل إلى Defender for Cloud > DevOps Security.

من شفرة أمان DevOps، يجب أن تبدأ في رؤية نفس نتائج أمان MSDO التي يراها مطورو CI في سجلات CI الخاصة بهم في غضون دقائق للمستودع المقترن. سيرى العملاء الذين لديهم GitHub Advanced Security النتائج التي تم استيعابها من هذه الأدوات أيضا.

معرفة المزيد

تعرف على إجراءات GitHub ل Azure.

تعرف على كيفية نشر التطبيقات من GitHub إلى Azure.

الخطوات التالية

تعرف على المزيد حول أمان DevOps في Defender for Cloud.

تعرف على كيفية توصيل مؤسسات GitHub الخاصة بك ب Defender for Cloud.