ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تحدد خطة Defender for Servers في Microsoft Defender for Cloud الحاويات غير المدارة المستضافة على أجهزة IaaS Linux الظاهرية، أو أجهزة Linux الأخرى التي تقوم بتشغيل حاويات Docker. يقيم Defender for Servers باستمرار تكوين مضيفي Docker هؤلاء، ويقارنهم مع معيار Docker Benchmark لأمان الإنترنت (CIS).

- يتضمن Defender for Cloud مجموعة القواعد بأكملها من معيار CIS Docker Benchmark وينبهك إذا كانت حاوياتك لا تفي بأي من عناصر التحكم.

- عندما يعثر على تكوينات خاطئة، ينشئ Defender for Servers توصيات أمان لمعالجة النتائج.- عند العثور على الثغرات الأمنية، يتم تجميعها داخل توصية واحدة.

إشعار

يستخدم تصلب مضيف Docker عامل Log Analytics (المعروف أيضا باسم عامل مراقبة Microsoft (MMA)) لجمع معلومات المضيف للتقييم. تم إيقاف MMA، وتم إهمال ميزة تصلب مضيف Docker في نوفمبر 2024.

المتطلبات الأساسية

- تحتاج إلى Defender for Servers الخطة 2 لاستخدام هذه الميزة.

- لن يتم تشغيل فحوصات معيار CIS على المثيلات التي تديرها AKS أو الأجهزة الظاهرية التي تديرها Databricks.

- تحتاج إلى أذونات القارئ على مساحة العمل التي يتصل بها المضيف.

تحديد مشكلات تكوين Docker

من قائمة Defender for Cloud، افتح صفحة Recommendations.

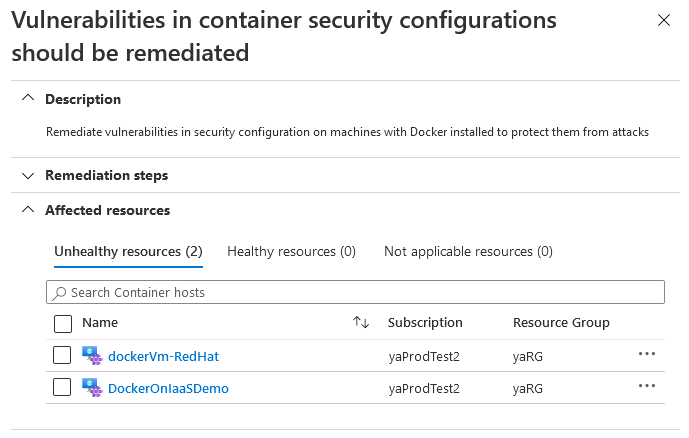

التصفية يجب معالجتها إلى الثغرات الأمنية للتوصية في تكوينات أمان الحاوية وتحديد التوصية.

صفحة التوصية تعرض الموارد المتأثرة (مضيفو Docker).

إشعار

يتم عرض الأجهزة التي لا تقوم بتشغيل Docker في علامة التبويب الموارد غير القابلة للتطبيق. ستظهر في Azure Policy على أنها متوافقة.

لعرض عناصر تحكم CIS التي فشل فيها مضيف معين ومعالجتها، حدد المضيف الذي تريد التحقيق فيه.

تلميح

إذا بدأت في صفحة مخزون الأصول ووصلت إلى هذه التوصية من هناك، حدد الزر اتخاذ إجراء في صفحة التوصية.

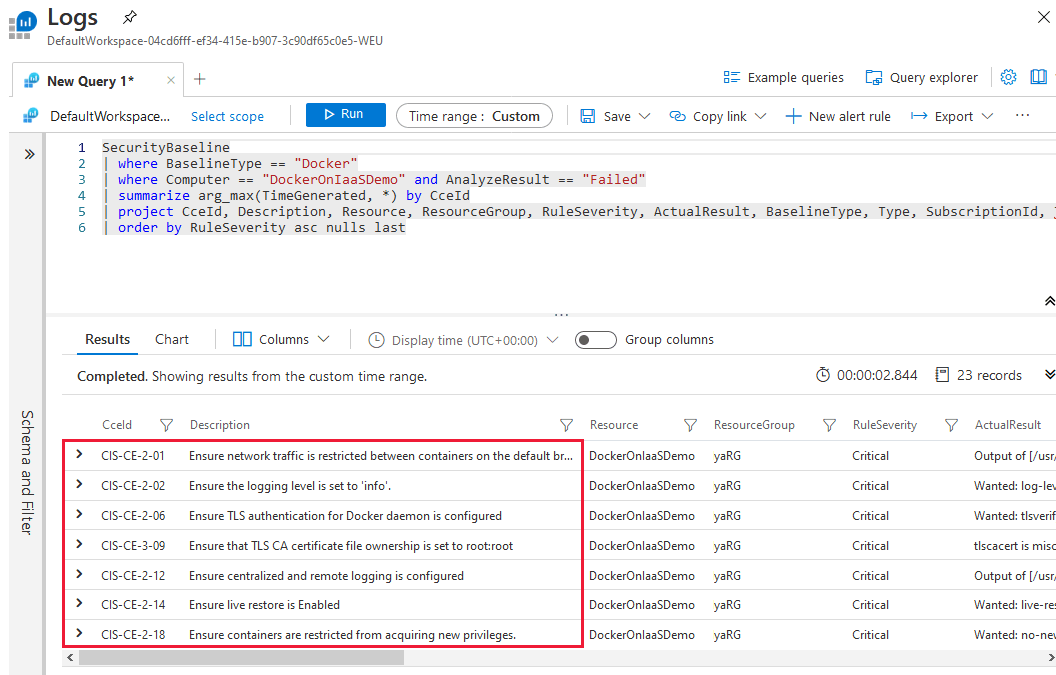

يتم فتح Log Analytics بعملية مخصصة جاهزة للتشغيل. الاستعلام المخصص الافتراضي يتضمن قائمة بجميع القواعد الفاشلة التي تم تقييمها، بالإضافة إلى إرشادات لمساعدتك في حل المشكلات.

قم بتعديل معلمات الاستعلام إذا لزم الأمر.

عندما تتأكد من أن الأمر مناسب وجاهز للمضيف، حدد تشغيل.

الخطوات التالية

تعرف على المزيد حول أمان الحاوية في Defender for Cloud.