إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يمكن لمايكروسوفت ديفندر للسحابة جمع أحداث إدارة AWS CloudTrail لزيادة الرؤية لعمليات الهوية، وتغييرات الأذون، وأنشطة سطح التحكم الأخرى عبر بيئات AWS الخاصة بك.

يضيف إدخال CloudTrail إشارات قائمة على النشاط إلى قدرات CIEM في Defender for Cloud، مما يسمح بتحليل مخاطر الهوية والتصاريح بأن يكون قائما ليس فقط على استحقاقات الهوية المكونة، بل أيضا على الاستخدام المراقب.

يعزز إدخال CloudTrail إدارة حقوق البنية التحتية السحابية (CIEM) من خلال المساعدة في تحديد الأذونات غير المستخدمة، والأدوار غير المهيأة، والهويات الخاملة، ومسارات تصعيد الامتيازات المحتملة. كما يوفر سياقا للنشاط يعزز اكتشاف انحراف التكوين، وتوصيات الأمان، وتحليل مسار الهجوم.

يتوفر دمج CloudTrail لحسابات AWS واحدة ومنظمات AWS التي تستخدم التسجيل المركزي.

المتطلبات الأساسية

قبل تفعيل إدخال CloudTrail، تأكد من أن حسابك على AWS يحتوي على:

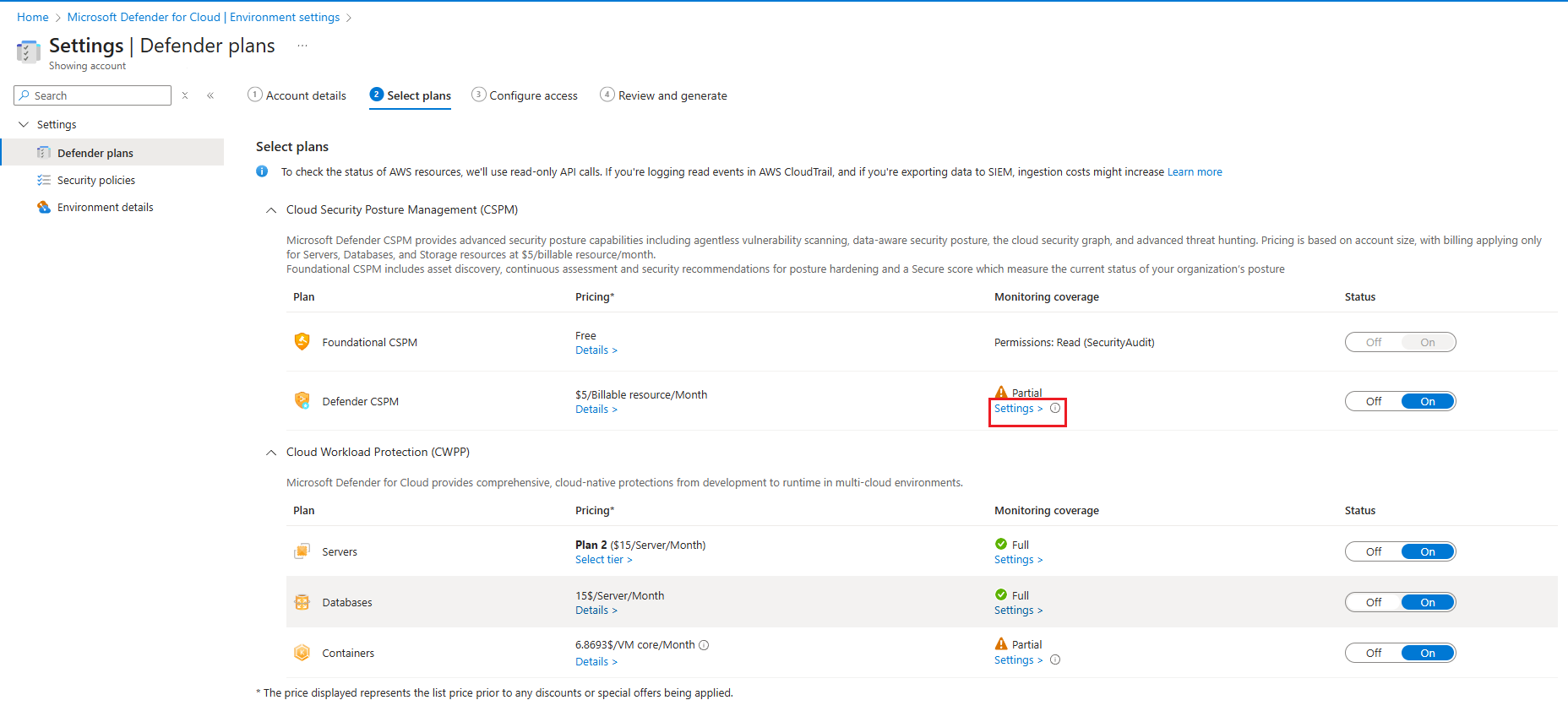

خطة Defender CSPM مفعلة على اشتراك Azure.

إذن بالوصول إلى AWS CloudTrail.

الوصول إلى دلو Amazon S3 الذي يخزن ملفات سجل CloudTrail.

الوصول إلى إشعارات قائمة انتظار Amazon SQS المرتبطة بذلك الجهاز.

الوصول إلى مفاتيح KMS في AWS إذا كانت سجلات CloudTrail مشفرة.

أذونات لإنشاء أو تعديل مسارات كلاودتريل والموارد المطلوبة عند تجهيز مسار جديد.

تم ضبط CloudTrail لتسجيل أحداث الإدارة.

إشعار

مستخدمو مايكروسوفت سينتينل: إذا كنت بالفعل تبث سجلات AWS CloudTrail إلى Microsoft Sentinel، فقد يتطلب تفعيل إدخال CloudTrail في Defender for Cloud تحديثات لإعدادات Sentinel الخاصة بك. راجع سير العمل المحدث لتجنب تعارضات الإدخال باتباع Connect حساب AWS متصل ب Sentinel إلى Defender for Cloud.

تكوين إدخال CloudTrail في Microsoft Defender for Cloud

بعد أن يتم ربط حسابك على AWS:

قم بتسجيل الدخول إلى بوابة Azure.

انتقل إلى >Environment.

اختر موصل AWS الخاص بك.

تحت قسم المراقبة، افتح الإعدادات.

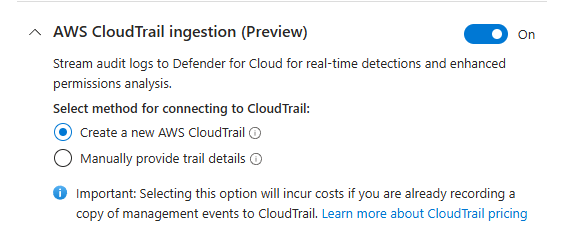

تفعيل استيعاب AWS CloudTrail (معاينة). هذا يضيف خيارات تكوين CloudTrail إلى سير عمل الإعداد.

اختر ما إذا كنت ستدمج مع مسار كلاودتريل الحالي أو تنشئ واحدا جديدا:

اختر تقديم تفاصيل المسار يدويا لاستخدام مسار CloudTrail موجود.

- قدم رقم ARN وقائمة انتظار SQS الخاص ب Amazon S3 المرتبط بالمسار الحالي.

- إذا طلب منك ذلك، قم بنشر أو تحديث مكدس CloudFormation.

إشعار

عند اختيار مسار موجود، يقوم Defender for Cloud بجمع لمرة واحدة يصل إلى 90 يوما من فعاليات إدارة CloudTrail التاريخية. إذا تم تعطيل استهلاك كلاودتريل، يتم إزالة البيانات التاريخية التي تم جمعها خلال هذه العملية. إعادة تفعيل استيراد CloudTrail تؤدي إلى تفعيل جمع بيانات تاريخية جديد.

اختر إنشاء AWS CloudTrail جديد لتوفير مسار جديد.

- قم بنشر قالب CloudFormation أو Terraform عند طلب ذلك.

- بعد اكتمال النشر، حدد رقم ARN الخاص بقائمة انتظار SQS في وحدة تحكم AWS.

- ارجع إلى Defender for Cloud وأدخل SQS ARN في حقل SQS ARN .

كيف يستخدم Defender for Cloud بيانات CloudTrail

بعد إكمال التكوين:

- تقوم AWS CloudTrail بتسجيل أحداث إدارة الأحداث من حساب AWS الخاص بك.

- تكتب ملفات السجل في دلو Amazon S3.

- ترسل Amazon SQS إشعارات عند توفر سجلات جديدة.

- يقوم Defender for Cloud باستطلاعات قائمة انتظار SQS لاسترجاع مراجع ملفات السجل.

- يقوم Defender for Cloud بتسجيل بيانات البيانات عن بعد ويثري رؤى CIEM ووضعية الوضعية.

يمكنك تخصيص محددات أحداث CloudTrail لتغيير الأحداث الإدارية التي يتم التقاطها.

التحقق من ابتلاع كلاودتريل

للتأكيد أن بيانات CloudTrail تتدفق إلى Defender for Cloud:

- تحقق من أن دلو S3 يمنح Defender for Cloud إذنا لقراءة ملفات السجل.

- تأكد من أن إشعارات SQS مهيأة لتسليم السجلات الجديدة.

- تأكد من أن أدوار IAM تسمح بالوصول إلى تشويش CloudTrail والعناصر المشفرة.

- راجع Defender للحصول على توصيات السحابة ورؤى الهوية بعد الإعداد.

قد تستغرق الإشارات وقتا لتظهر حسب تردد تسليم كلاودتريل وحجم الحدث.