فهم الوصول إلى الجهاز الظاهري في الوقت المناسب (JIT)

تشرح هذه الصفحة الكيانات الكامنة وراء ميزة الوصول إلى الجهاز الظاهري لـ Microsoft Defender for Cloud في الوقت المناسب (JIT) والمنطق الكامن وراء التوصية.

لمعرفة كيفية تطبيق JIT على الأجهزة الظاهرية الخاصة بك باستخدام مدخل Microsoft Azure (إما Defender for Cloud أو Azure Virtual Machines) أو برمجياً، راجع كيفية تأمين منافذ الإدارة باستخدام JIT.

مخاطر فتح منافذ الإدارة على جهاز ظاهري

تطارد الجهات الفاعلة في مجال التهديد بنشاط الآلات التي يمكن الوصول إليها باستخدام منافذ إدارة مفتوحة، مثل RDP أو SSH. تعد جميع الأجهزة الافتراضية الخاصة بك أهداف محتملة للهجوم. عندما يتم اختراق جهاز ظاهري بنجاح، يتم استخدامه كنقطة دخول لمهاجمة المزيد من الموارد داخل البيئة الخاصة بك.

لماذا JIT VM Access هو الحل

كما هو الحال مع جميع تقنيات منع الأمن السيبراني، يجب أن يكون هدفك هو تقليل سطح الهجوم. في هذه الحالة، يعني ذلك وجود عدد أقل من المنافذ المفتوحة خاصة منافذ الإدارة.

يستخدم المستخدمون الشرعيون أيضاً هذه المنافذ، لذلك ليس من العملي إبقائها مغلقة.

لحل هذه المعضلة، يقدم Microsoft Defender for Cloud JIT. باستخدام JIT، يمكنك تأمين نسبة استخدام الشبكة الواردة إلى الأجهزة الظاهرية ما يقلل من التعرض للهجمات مع توفير سهولة الوصول إلى الاتصال بالأجهزة الظاهرية عند الحاجة.

كيف تعمل JIT مع موارد الشبكة في Azure وAWS

في Azure، يمكنك حظر نسبة استخدام الشبكة الواردة على منافذ محددة، عن طريق تمكين الوصول إلى الجهاز الظاهري في الوقت المناسب. يضمن Defender for Cloud وجود قواعد "رفض كل نسبة استخدام الشبكة الواردة" للمنافذ المحددة في مجموعة أمان الشبكة (NSG) وقواعد Azure Firewall. تقيد هذه القواعد الوصول إلى منافذ إدارة الأجهزة الظاهرية لـ Azure الخاصة بك وتدافع عنها من الهجوم.

إذا كانت هناك قواعد أخرى موجودة بالفعل للمنافذ المحددة، فإن هذه القواعد الموجودة لها الأولوية على قواعد "رفض جميع نسبة استخدام الشبكة الواردة" الجديدة. إذا لم تكن هناك قواعد موجودة على المنافذ المحددة، فستأخذ القواعد الجديدة الأولوية العليا في Azure Firewall NSG وNSG.

في AWS، من خلال تمكين الوصول إلى JIT، يتم إبطال القواعد ذات الصلة في مجموعات أمان EC2 المرفقة، للمنافذ المحددة، ما يحظر نسبة استخدام الشبكة الواردة على تلك المنافذ المحددة.

عندما يطلب المستخدم الوصول إلى جهاز ظاهري، يتحقق Defender for Cloud من أن المستخدم لديه أذونات التحكم في الوصول المستند إلى الدور (Azure RBAC) لذلك الجهاز الظاهري. إذا تمت الموافقة على الطلب، يقوم Defender for Cloud بتكوين مجموعات NSG و Azure Firewall للسماح بحركة المرور الواردة إلى المنافذ المحددة من عنوان IP ذي الصلة (أو النطاق)، لفترة الوقت التي تم تحديدها. في AWS، يُنشئ Defender for Cloud مجموعة أمان EC2 جديدة تسمح بنسبة استخدام الشبكة الواردة إلى المنافذ المحددة. بعد انتهاء الوقت، مركز الأمان يعيد NSGs إلى حالاتها السابقة. لا تتم مقاطعة الاتصالات التي تم إنشاؤها بالفعل.

إشعار

لا يدعم JIT الأجهزة الافتراضية المحمية بواسطة جدران حماية Azure التي يتحكم فيها Azure Firewall Manager. يجب تكوين جدار حماية Azure باستخدام القواعد (الكلاسيكية) ولا يمكن استخدام نهج جدار الحماية.

كيف يحدد Defender for Cloud الأجهزة الافتراضية التي يجب أن يتم تطبيق JIT عليها

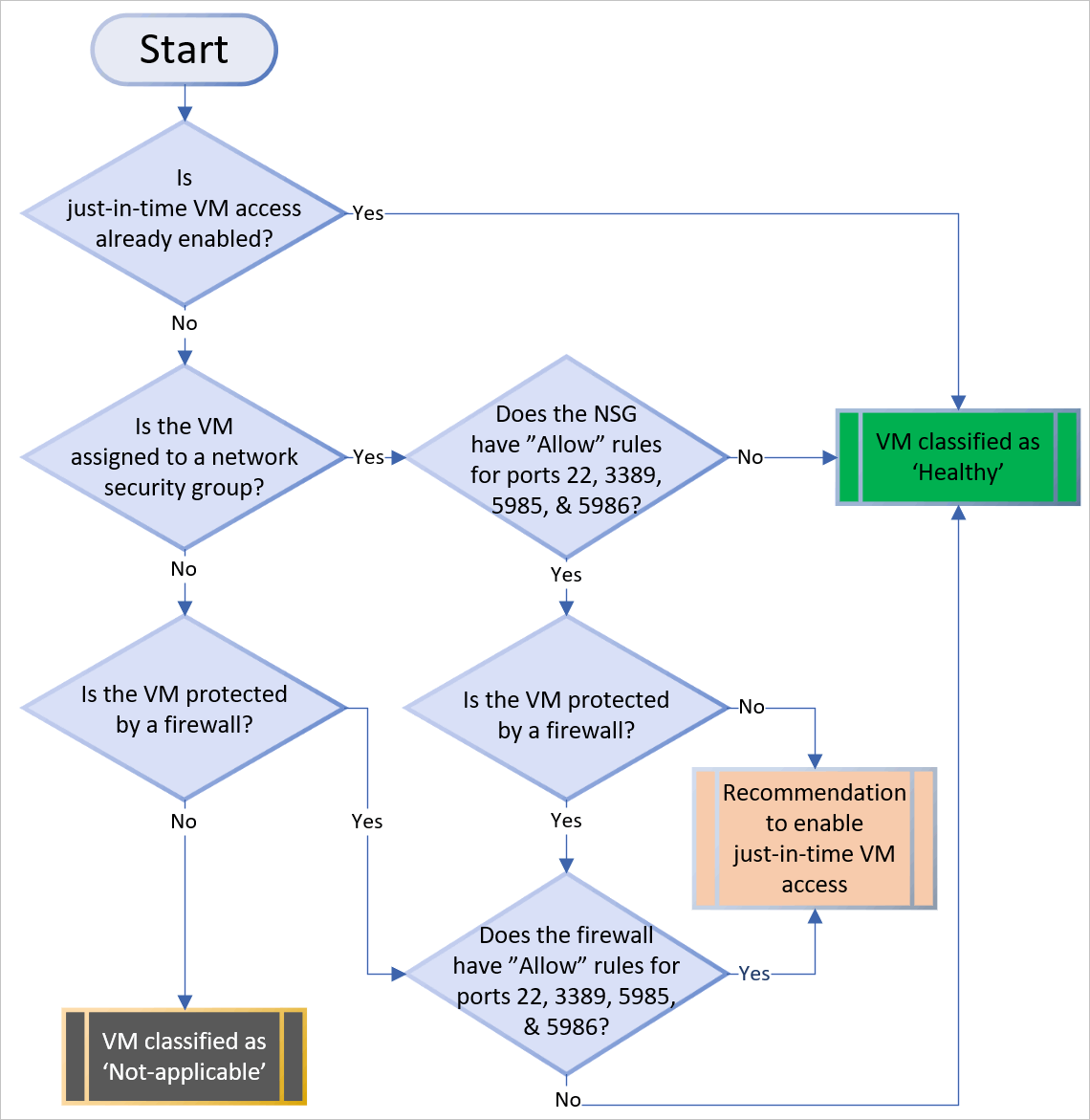

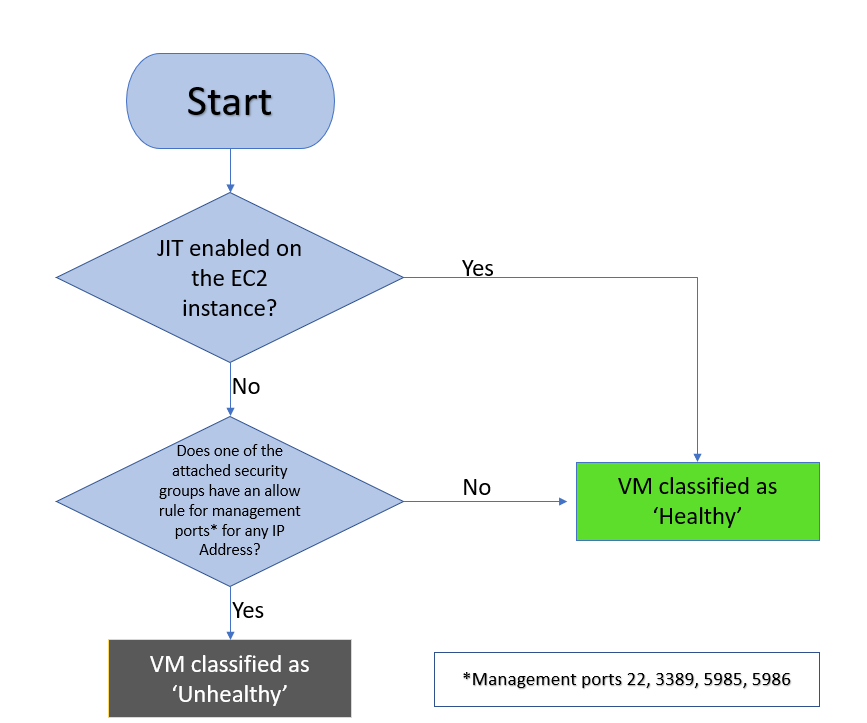

يوضح الرسم التخطيطي التالي المنطق الذي يطبقه Defender for Cloud عند تحديد كيفية تصنيف الأجهزة الظاهرية المدعومة:

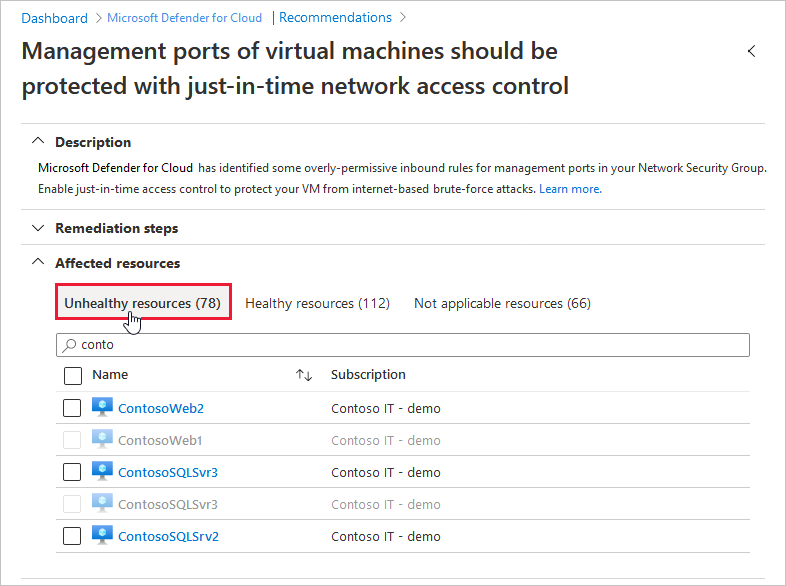

عندما يعثر Defender for Cloud على جهاز يمكنه الاستفادة من JIT، فإنه يضيف ذلك الجهاز إلى علامة التبويب Unhealthy resources الخاصة بالتوصية.

الخطوة التالية

أوضحت هذه الصفحة سبب استخدام الوصول إلى الجهاز الظاهري (VM) في الوقت المناسب (JIT). لمعرفة كيفية تمكين JIT وطلب الوصول إلى الأجهزة الظاهرية التي تدعم JIT:

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ