التشغيل السريع: الاتصال بيئة GitLab إلى Microsoft Defender for Cloud

في هذا التشغيل السريع، يمكنك توصيل مجموعات GitLab على صفحة إعدادات البيئة في Microsoft Defender for Cloud. توفر هذه الصفحة تجربة إعداد بسيطة للاكتشاف التلقائي لموارد GitLab.

من خلال توصيل مجموعات GitLab الخاصة بك ب Defender for Cloud، يمكنك توسيع قدرات الأمان ل Defender for Cloud إلى موارد GitLab الخاصة بك. وتشمل هذه الميزات:

ميزات Foundational Cloud Security Posture Management (CSPM): يمكنك تقييم وضع أمان GitLab الخاص بك من خلال توصيات الأمان الخاصة ب GitLab. يمكنك أيضا التعرف على جميع التوصيات لموارد DevOps .

ميزات إدارة وضع الأمان السحابي في Defender: يتلقى العملاء إدارة وضع الأمان السحابي في Defender تعليمات برمجية لمسارات الهجوم ذات السياق السحابي وتقييمات المخاطر والرؤى لتحديد نقاط الضعف الأكثر أهمية التي يمكن للمهاجمين استخدامها لخرق بيئتهم. يتيح لك الاتصال مشاريع GitLab وضع نتائج أمان DevOps في سياقها مع أحمال العمل السحابية وتحديد الأصل والمطور للمعالجة في الوقت المناسب. لمزيد من المعلومات، تعرف على كيفية تحديد المخاطر وتحليلها عبر بيئتك.

المتطلبات الأساسية

للتشغيل السريع، تحتاج إلى:

- حساب Azure مع إلحاق Defender for Cloud. إذا لم يكن لديك حساب Azure بالفعل، فبادر بإنشاء حساب مجانا.

- ترخيص GitLab Ultimate لمجموعة GitLab الخاصة بك.

التوافر

| الجانب | التفاصيل |

|---|---|

| حالة الإصدار: | إصدار أولي. تتضمن الشروط التكميلية لمعاينة Azure الشروط القانونية التي تنطبق على ميزات Azure الموجودة في الإصدار التجريبي أو في المعاينة أو التي لم يتم إصدارها بعد في التوفر العام. |

| التسعير: | للحصول على الأسعار، راجع صفحة تسعير Defender for Cloud. |

| الأذونات المطلوبة: | مسؤول الحساب مع أذونات لتسجيل الدخول إلى مدخل Microsoft Azure. المساهم لإنشاء موصل على اشتراك Azure. مالك المجموعة في مجموعة GitLab. |

| المناطق والتوافر: | راجع قسم الدعم والمتطلبات الأساسية لدعم المنطقة وتوافر الميزات. |

| سحابات: |  التجاريه التجاريه  National (Azure Government، Microsoft Azure المشغل بواسطة 21Vianet) National (Azure Government، Microsoft Azure المشغل بواسطة 21Vianet) |

إشعار

يمكن تطبيق دور قارئ الأمان على نطاق موصل Resource Group/GitLab لتجنب تعيين أذونات ذات امتيازات عالية على مستوى الاشتراك للوصول للقراءة إلى تقييمات وضع الأمان DevOps.

الاتصال مجموعة GitLab

لتوصيل GitLab Group ب Defender for Cloud باستخدام موصل أصلي:

قم بتسجيل الدخول إلى بوابة Azure.

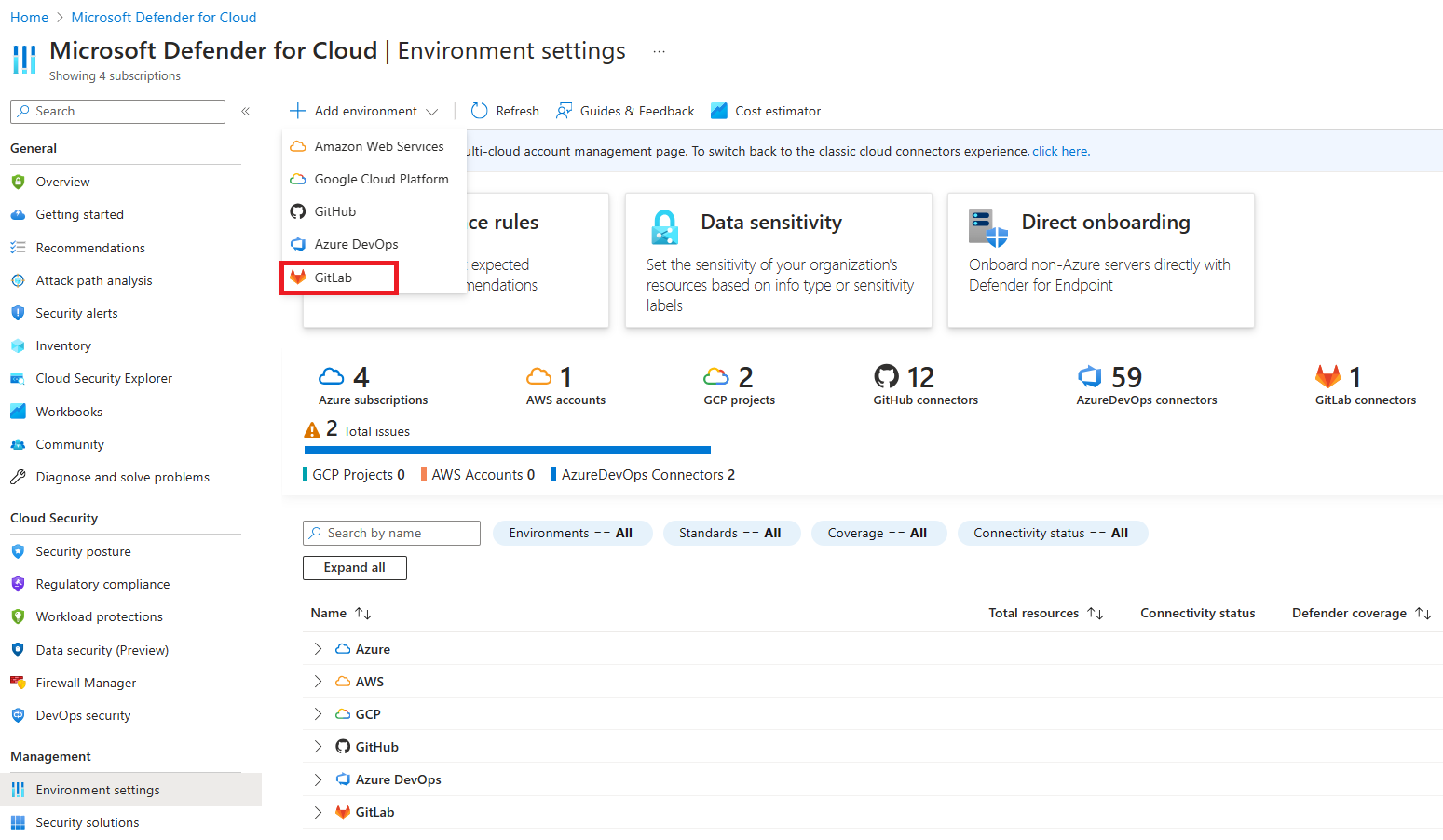

انتقل إلى إعدادات Microsoft Defender for Cloud>Environment.

حدد إضافة بيئة.

حدد GitLab.

أدخل اسما واشتراكا ومجموعة موارد ومنطقة.

الاشتراك هو الموقع الذي يقوم فيه Microsoft Defender for Cloud بإنشاء اتصال GitLab وتخزينه.

حدد Next: حدد plans. تكوين حالة خطة إدارة وضع الأمان السحابي في Defender لموصل GitLab. تعرف على المزيد حول إدارة وضع الأمان السحابي في Defender وشاهد الدعم والمتطلبات الأساسية لميزات أمان DevOps المتميزة.

حدد التالي: تكوين الوصول.

قم بتحديد تخويل.

في مربع الحوار المنبثق، اقرأ قائمة طلبات الأذونات، ثم حدد قبول.

بالنسبة للمجموعات، حدد أحد الإجراءات التالية:

- حدد كافة المجموعات الموجودة للاكتشاف التلقائي لجميع المجموعات الفرعية والمشاريع في المجموعات التي أنت مالك فيها حاليا.

- حدد جميع المجموعات الحالية والمستقبلية للاكتشاف التلقائي لجميع المجموعات الفرعية والمشاريع في جميع المجموعات الحالية والمستقبلية التي أنت مالك فيها.

نظرا إلى أن مشاريع GitLab يتم إعدادها دون أي تكلفة إضافية، يتم تطبيق الاكتشاف التلقائي عبر المجموعة لضمان أن Defender for Cloud يمكنه تقييم وضع الأمان بشكل شامل والاستجابة لتهديدات الأمان عبر نظام DevOps البنائي بأكمله. يمكن إضافة المجموعات وإزالتها يدويا من خلال إعدادات Microsoft Defender for Cloud>Environment.

حدد التالي:مراجعة وإنشاء.

راجع المعلومات، ثم حدد إنشاء.

إشعار

لضمان الوظائف المناسبة لقدرات وضع DevOps المتقدمة في Defender for Cloud، يمكن إلحاق مثيل واحد فقط من مجموعة GitLab بمستأجر Azure الذي تقوم بإنشاء موصل فيه.

يعرض جزء أمان DevOps المستودعات المإلحاقة بواسطة مجموعة GitLab. يعرض جزء التوصيات جميع تقييمات الأمان المتعلقة بمشاريع GitLab.

الخطوات التالية

- تعرف على المزيد حول أمان DevOps في Defender for Cloud.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ