عرض النتائج ومعالجتها من حلول تقييم الثغرات الأمنية على الأجهزة الظاهرية الخاصة بك

عندما تقوم أداة تقييم الثغرات الأمنية بالإبلاغ عن الثغرات الأمنية إلى Defender for Cloud، يقدم Defender for Cloud النتائج والمعلومات المعنية كتوصيات. وبالإضافة إلى ذلك، تتضمن النتائج معلومات ذات صلة مثل خطوات المعالجة، والثغرات الأمنية والتعرضات الشائعة ذات الصلة، ودرجات CVSS، والمزيد. يمكنك عرض الثغرات الأمنية المحددة لاشتراك واحد أو أكثر، أو لجهاز ظاهري محدد.

عرض نتائج عمليات المسح الضوئي للأجهزة الظاهرية

لعرض نتائج تقييم الثغرات الأمنية (من جميع الماسحات الضوئية المكونة الخاصة بك) ومعالجة الثغرات الأمنية المحددة:

من قائمة Defender for Cloud، افتح صفحة Recommendations.

حدد أجهزة التوصية التي يجب حل نتائج الثغرات الأمنية فيها.

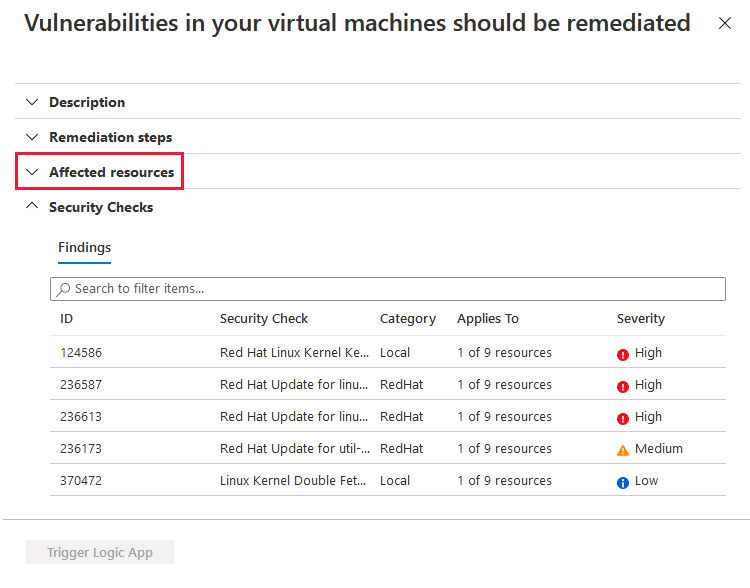

يعرض لك Defender for Cloud جميع النتائج لجميع الأجهزة الظاهرية في الاشتراكات المحددة في الوقت الحالي. يتم ترتيب النتائج وفقًا للخطورة.

لتصفية النتائج حسب جهاز ظاهري معين، افتح قسم "الموارد المتأثرة" وحدد الجهاز الظاهري الذي يهمك. أو يمكنك تحديد جهاز ظاهري من طريقة عرض صحة المورد، وعرض كافة التوصيات ذات الصلة لهذا المورد.

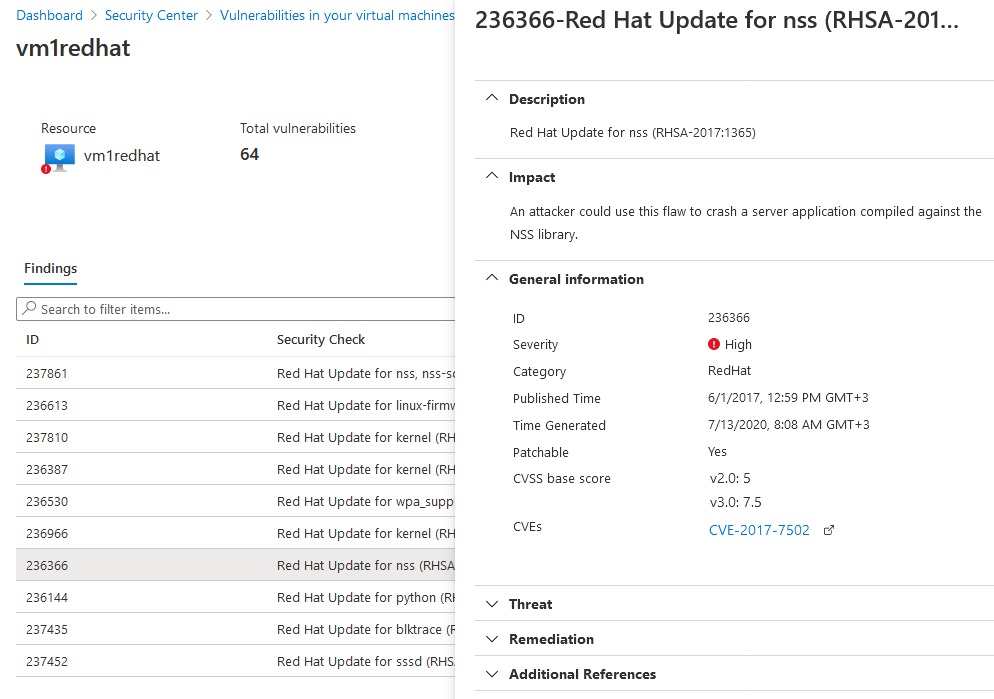

يعرض Defender for Cloud النتائج الخاصة بهذا الجهاز الظاهري، مرتبة وفقًا للخطورة.

لمعرفة المزيد حول ثغرة أمنية محددة، حددها.

يحتوي جزء التفاصيل الذي يظهر على معلومات شاملة حول الثغرة الأمنية، بما في ذلك:

- روابط لجميع CVEs ذات الصلة (حيثما كان ذلك متاحًا)

- خطوات المعالجة

- أي صفحات مرجعية أخرى

لمعالجة أحد النتائج، يرجى اتباع خطوات المعالجة من جزء التفاصيل هذا.

تعطيل نتائج معينة

إذا كان لديك حاجة تنظيمية لتجاهل نتيجة، بدلاً من معالجتها، يمكنك تعطيلها اختيارياً. لا تؤثر النتائج المعطلة على درجاتك الآمنة أو تولد تشويشًا غير مرغوب فيه.

عندما تتطابق النتائج مع المعايير التي حددتها في قواعد التعطيل، لا تظهر في قائمة النتائج. تتضمن السيناريوهات النموذجية ما يلي:

- تعطيل النتائج بخطورة أقل من متوسطة

- تعطيل النتائج التي لا يمكن الوصول إليها

- تعطيل النتائج مع درجة CVSS أقل من 6.5

- تعطيل النتائج مع نص معين في التحقق من الأمان أو الفئة (على سبيل المثال، "RedHat")

هام

لإنشاء قاعدة، تحتاج إلى أذونات لتحرير سياسة في Azure Policy. تعرف على المزيد في أذونات Azure RBAC في نهج Azure.

لإنشاء قاعدة:

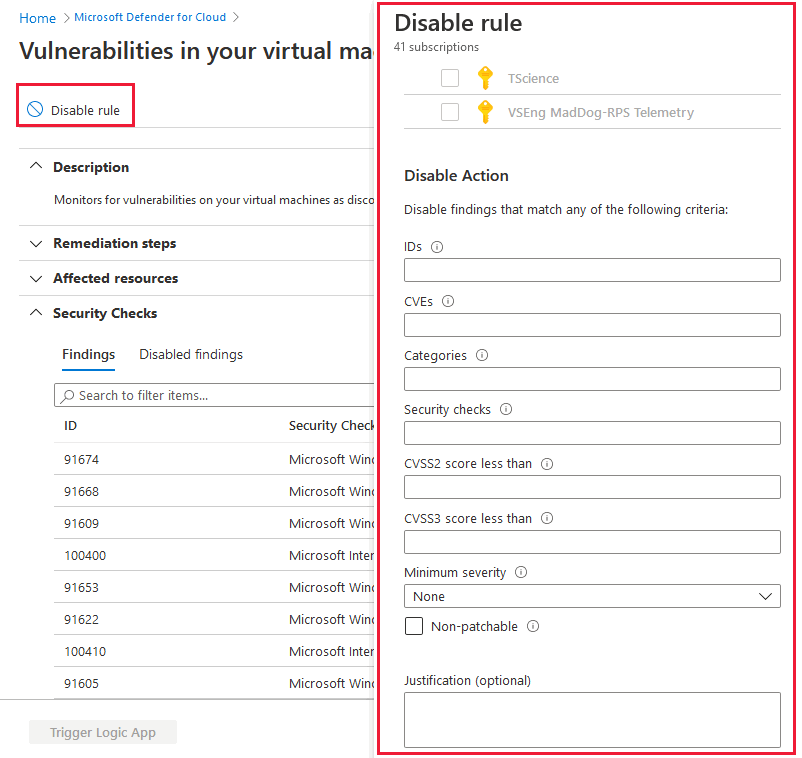

من صفحة تفاصيل التوصيات للأجهزة يجب حل نتائج الثغرات الأمنية، حدد Disable rule.

حدد النطاق المناسب.

حدد المعايير الخاصة بك. يمكنك استخدام أي من المعايير التالية:

- العثور على الهوية

- الفئة

- فحص أمني

- درجات CVSS (الإصدار 2، الإصدار 3)

- الأهمية

- الحالة القابلة للتصحيح

حدد تطبيق القاعدة.

هام

قد يستغرق سريان التغييرات ما يصل إلى 24 ساعة.

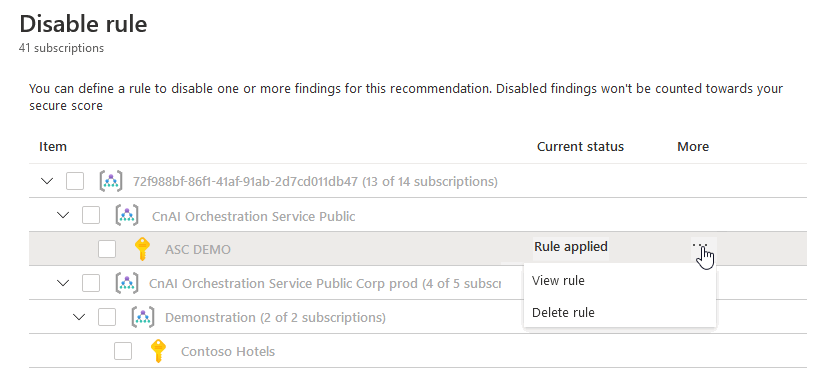

لعرض قاعدة أو تجاوزها أو حذفها:

تصدير النتائج

لتصدير نتائج تقييم الثغرات الأمنية، تحتاج إلى استخدام Azure Resource Graph (ARG). توفر هذه الأداة وصولًا فوريًا إلى معلومات الموارد عبر بيئات السحابة مع إمكانات تصفية وتجميع وفرز قوية. إنها طريقة سريعة وفعالة للاستعلام عن المعلومات عبر اشتراكات Azure برمجياً أو من داخل مدخل Microsoft Azure.

للحصول على إرشادات كاملة ونموذج استعلام ARG، يرجى مراجعة منشور Tech Community التالي: تصدير نتائج تقييم الثغرات الأمنية في Microsoft Defender for Cloud.

الخطوات التالية

وضحت هذه المقالة ملحق تقييم الثغرات الأمنية في Microsoft Defender for Cloud (مدعوم من Qualys) لفحص الأجهزة الظاهرية. للمواد ذات الصلة، راجع المقالات التالية:

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ