حماية حاويات Google Cloud Platform (GCP) باستخدام Defender for Containers

Defender للحاويات في Microsoft Defender for Cloud هو الحل الأصلي للسحابة الذي يستخدم لتأمين الحاويات الخاصة بك حتى تتمكن من تحسين ومراقبة وصيانة أمان المجموعات والحاويات وتطبيقاتها.

تعرف على المزيد حول نظرة عامة على Microsoft Defender for Containers.

يمكنك معرفة المزيد حول أسعار Defender for Container في صفحة التسعير.

المتطلبات الأساسية

تحتاج إلى اشتراك Microsoft Azure. إذا لم يكن لديك اشتراك Azure، يمكنك التسجيل للحصول على اشتراك مجاني.

يجب تمكين Microsoft Defender for Cloud على اشتراك Azure الخاص بك.

الاتصال مشاريع GCP الخاصة بك إلى Microsoft Defender for Cloud.

تحقق من أن عقد Kubernetes الخاصة بك يمكنها الوصول إلى مستودعات المصدر لمدير الحزمة.

تأكد من التحقق من صحة متطلبات شبكة Kubernetes التالية التي تدعم Azure Arc.

تمكين خطة Defender for Containers على مشروع GCP الخاص بك

لحماية مجموعات Google Kubernetes Engine (GKE):

قم بتسجيل الدخول إلى بوابة Azure.

ابحث عن Microsoft Defender for Cloud وحدده.

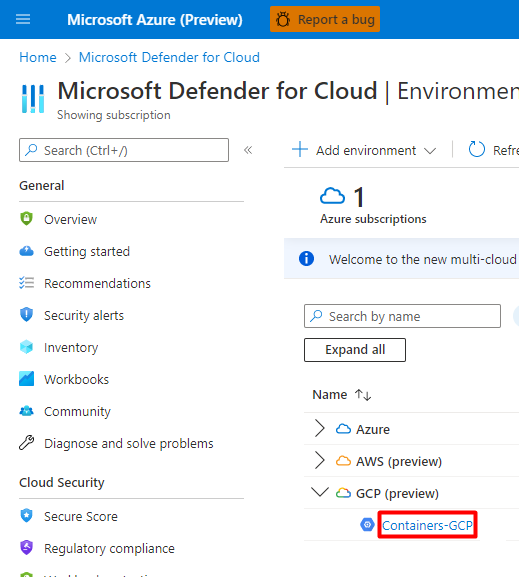

في قائمة Defender for Cloud، حدد Environment settings.

حدد مشروع GCP ذي الصلة.

حدد زر التالي: تحديد الخطط .

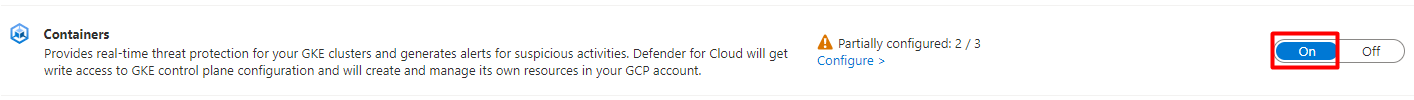

تأكد من تبديل خطة الحاويات إلى تشغيل.

لتغيير التكوينات الاختيارية للخطة، حدد الإعدادات.

سجلات تدقيق Kubernetes إلى Defender for Cloud: ممكن افتراضيا. يتوفر هذا التكوين على مستوى مشروع GCP فقط. يوفر مجموعة بدون عامل من بيانات سجل التدقيق من خلال GCP Cloud Logging إلى النهاية الخلفية ل Microsoft Defender for Cloud لمزيد من التحليل. يتطلب Defender for Containers سجلات تدقيق مستوى التحكم لتوفير الحماية من تهديدات وقت التشغيل. لإرسال سجلات تدقيق Kubernetes إلى Microsoft Defender، قم بتبديل الإعداد إلى تشغيل.

إشعار

إذا قمت بتعطيل هذا التكوين، فسيتم تعطيل ميزة

Threat detection (control plane). تعرف على المزيد عن توفر الميزات.توفير أداة استشعار Defender تلقائيا ل Azure Arc وتوفير ملحق نهج Azure تلقائيا ل Azure Arc: ممكن افتراضيا. يمكنك تثبيت Kubernetes التي تدعم Azure Arc وملحقاتها على مجموعات GKE بثلاث طرق:

- تمكين التوفير التلقائي ل Defender for Containers على مستوى المشروع، كما هو موضح في الإرشادات الواردة في هذا القسم. نوصي بهذا الأسلوب.

- استخدم توصيات Defender for Cloud للتثبيت لكل مجموعة. تظهر على صفحة توصيات Microsoft Defender for Cloud. تعرف على كيفية نشر الحل على مجموعات معينة.

- تثبيت Kubernetes والملحقات الممكنة بواسطة Arc يدويا.

يوفر الاكتشاف بدون عامل ل Kubernetes اكتشافا يستند إلى واجهة برمجة التطبيقات لمجموعات Kubernetes الخاصة بك. لتمكين اكتشاف بدون عامل لميزة Kubernetes ، قم بتبديل الإعداد إلى تشغيل.

يوفر تقييم الثغرات الأمنية للحاوية بدون عامل إدارة الثغرات الأمنية للصور المخزنة في سجلات Google (GAR وGCR) وتشغيل الصور على مجموعات GKE الخاصة بك. لتمكين ميزة تقييم الثغرات الأمنية للحاوية بدون عامل، قم بتبديل الإعداد إلى تشغيل.

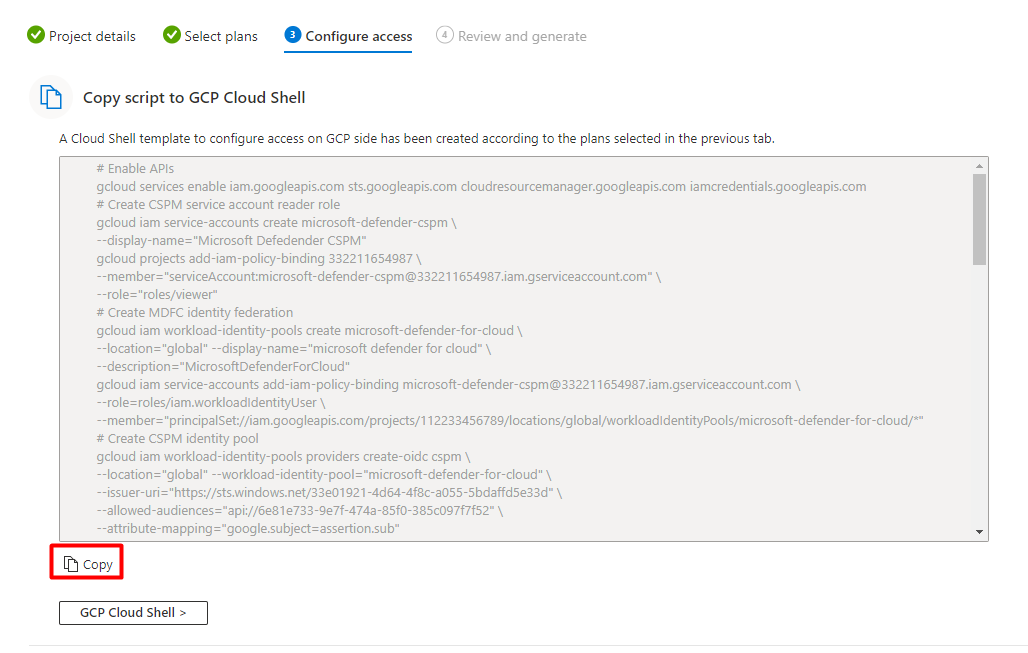

حدد زر نسخ.

حدد زر GCP Cloud Shell.

الصق البرنامج النصي في محطة Cloud Shell الطرفية وشغله.

سيتم تحديث الموصل بعد تنفيذ البرنامج النصي. قد تستغرق هذه العملية ما يصل إلى 6-8 ساعات حتى تكتمل.

حدد Next: Review and Generate>.

حدد تحديث.

توزيع الحل إلى مجموعات محددة

إذا عطلت أيًا من تكوينات إدارة الحسابات التلقائية الافتراضية إلى "إيقاف"، أثناء عملية إعداد موصل GCP، أو بعد ذلك. تحتاج إلى تثبيت Kubernetes الممكن بواسطة Azure Arc يدويا، ومستشعر Defender، ونهج Azure ل Kubernetes لكل مجموعة من مجموعات GKE للحصول على قيمة الأمان الكاملة من Defender for Containers.

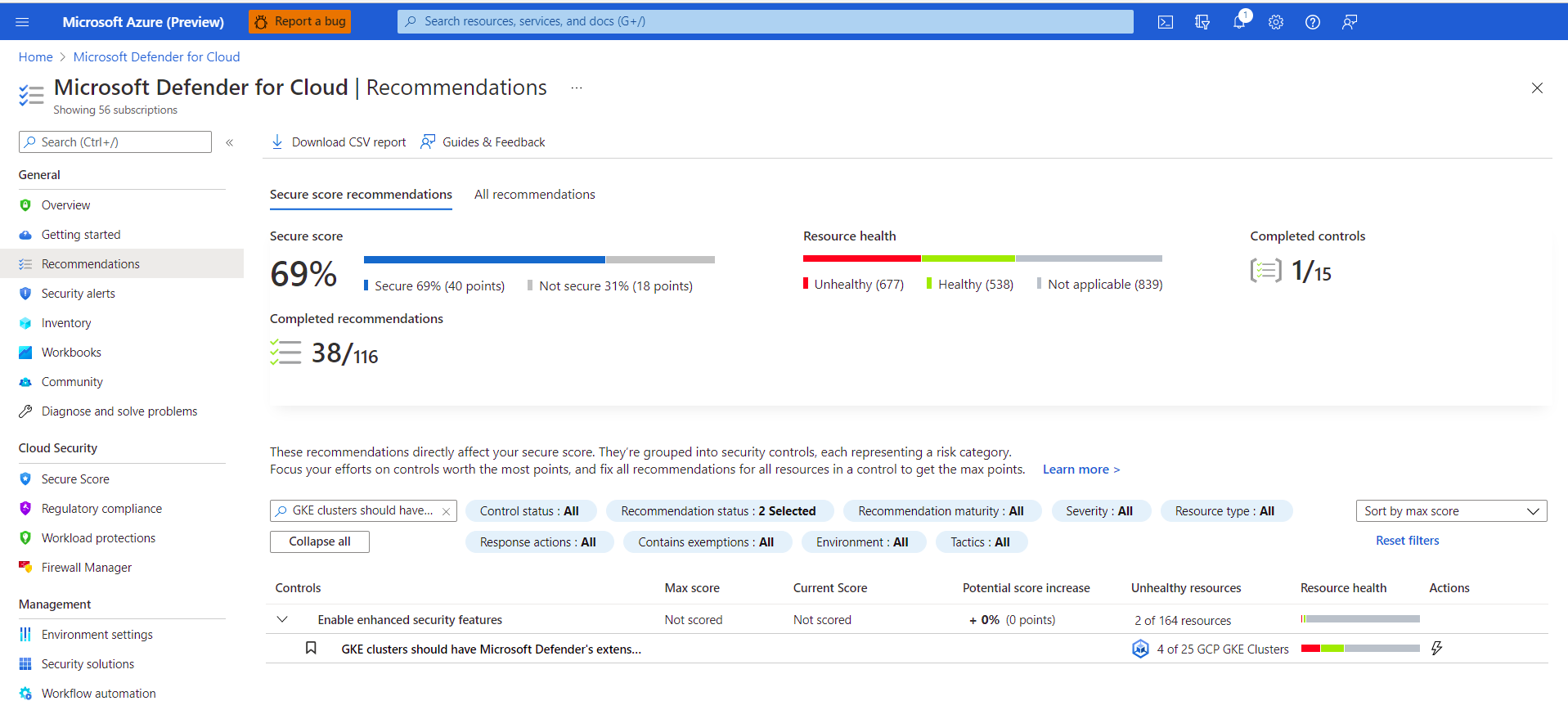

هناك توصيتان مخصصتان ل Defender for Cloud يمكنك استخدامهما لتثبيت الملحقات (وArc إذا لزم الأمر):

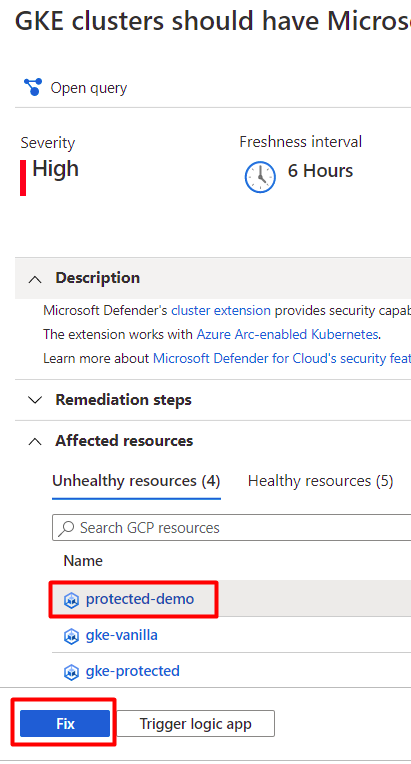

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

إشعار

عند تثبيت ملحقات Arc، يجب التحقق من أن مشروع GCP المقدم مطابق لمشروع في الموصل ذي الصلة.

لتوزيع الحل لمجموعات محددة:

قم بتسجيل الدخول إلى بوابة Azure.

ابحث عن Microsoft Defender for Cloud وحدده.

في قائمة Defender for Cloud، حدد التوصيات.

من صفحة التوصيات ل Defender for Cloud، ابحث عن كل واحدة من التوصيات أعلاه بالاسم.

حدد مجموعة GKE غير السليمة.

هام

يجب عليك تحديد المجموعات واحدة تلو الأخرى.

لا تحدد المجموعات حسب أسمائها ذات الارتباطات التشعبية: حدد أي مكان آخر في الصف ذي الصلة.

حدد اسم المورد غير السليم.

حدد إصلاح.

يقوم Defender for Cloud بإنشاء برنامج نصي باللغة التي تختارها:

- بالنسبة لنظام التشغيل Linux، حدد Bash.

- بالنسبة لنظام التشغيل Windows، حدد PowerShell.

حدد تنزيل منطق الإصلاح.

قم بتشغيل البرنامج النصي الذي تم إنشاؤه على المجموعة الخاصة بك.

كرر الخطوات من 3 إلى 10 للتوصية الثانية.

الخطوات التالية

للحصول على ميزات تمكين متقدمة ل Defender for Containers، راجع صفحة تمكين Microsoft Defender for Containers .

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ