عرض ومعالجة الثغرات الأمنية لصور التسجيل (المستندة إلى المخاطر)

إشعار

تصف هذه الصفحة النهج الجديد القائم على المخاطر إدارة الثغرات الأمنية في Defender for Cloud. يجب أن يستخدم Defender لعملاء CSPM هذا الأسلوب. لاستخدام نهج درجة الأمان الكلاسيكية، راجع عرض الثغرات الأمنية ومعالجتها لصور التسجيل (درجة الأمان).

يوفر Defender for Cloud للعملاء القدرة على معالجة الثغرات الأمنية في صور الحاوية أثناء تخزينها في السجل. بالإضافة إلى ذلك، فإنه يجري تحليلا سياقيا للثغرات الأمنية في بيئتك، ما يساعد في تحديد أولويات جهود المعالجة استنادا إلى مستوى المخاطر المرتبط بكل ثغرة أمنية.

في هذه المقالة، نراجع صور الحاوية في سجل Azure التي يجب أن تحتوي على توصية حل نتائج الثغرات الأمنية. بالنسبة للسحب الأخرى، راجع التوصيات المتوازية في تقييمات الثغرات الأمنية ل AWS مع تقييمات إدارة الثغرات الأمنية في Microsoft Defender والثغرات الأمنية ل GCP مع إدارة الثغرات الأمنية في Microsoft Defender.

عرض الثغرات الأمنية على صورة حاوية معينة

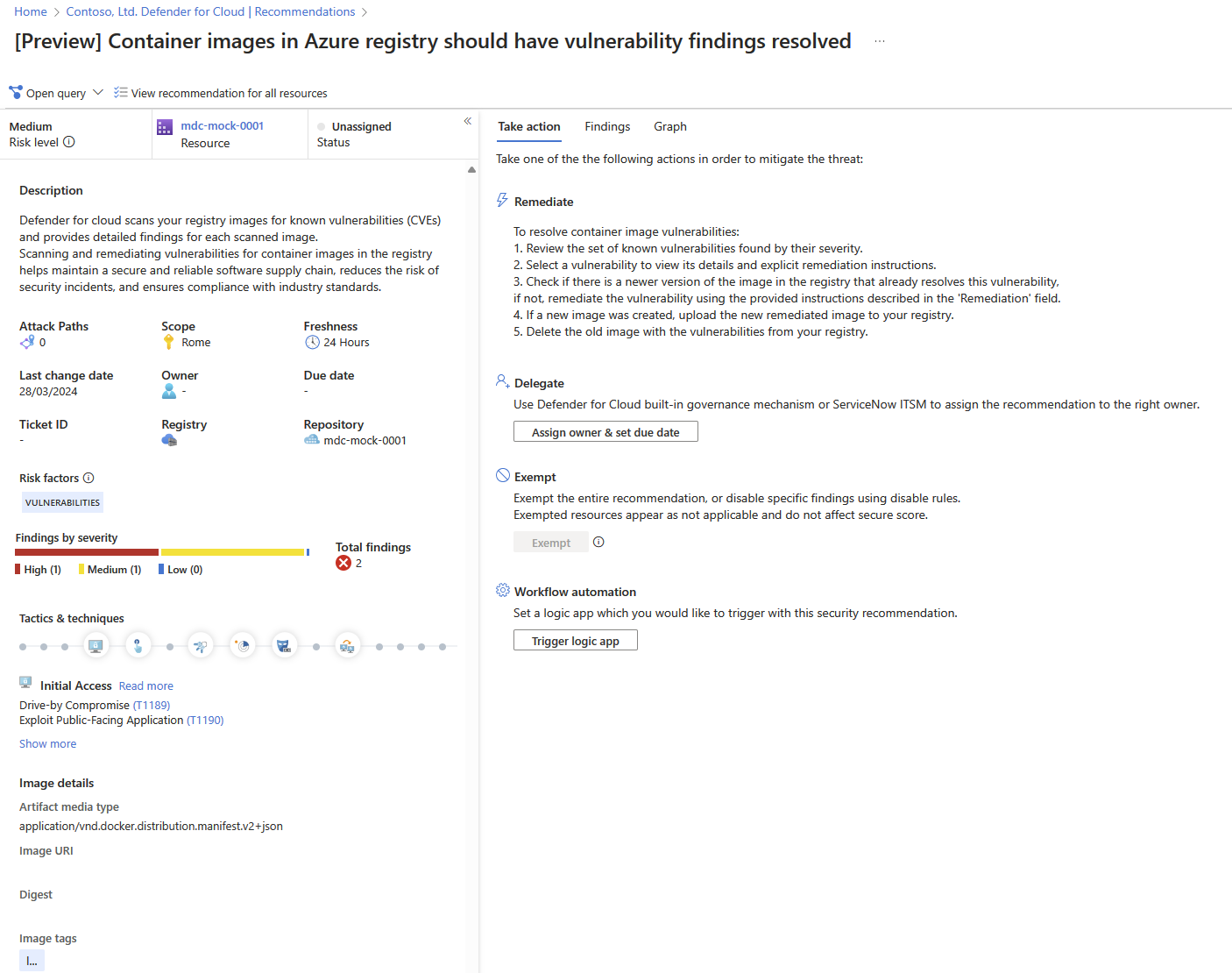

في Defender for Cloud، افتح صفحة التوصيات . إذا لم تكن في الصفحة الجديدة المستندة إلى المخاطر، فحدد Recommendations by risk في القائمة العلوية. إذا تم العثور على مشكلات، فسترى التوصية يجب أن تحتوي صور الحاوية في سجل Azure على نتائج الثغرات الأمنية التي تم حلها. حدد التوصية.

تفتح صفحة تفاصيل التوصية بمعلومات إضافية. تتضمن هذه المعلومات تفاصيل حول صورة السجل وخطوات المعالجة.

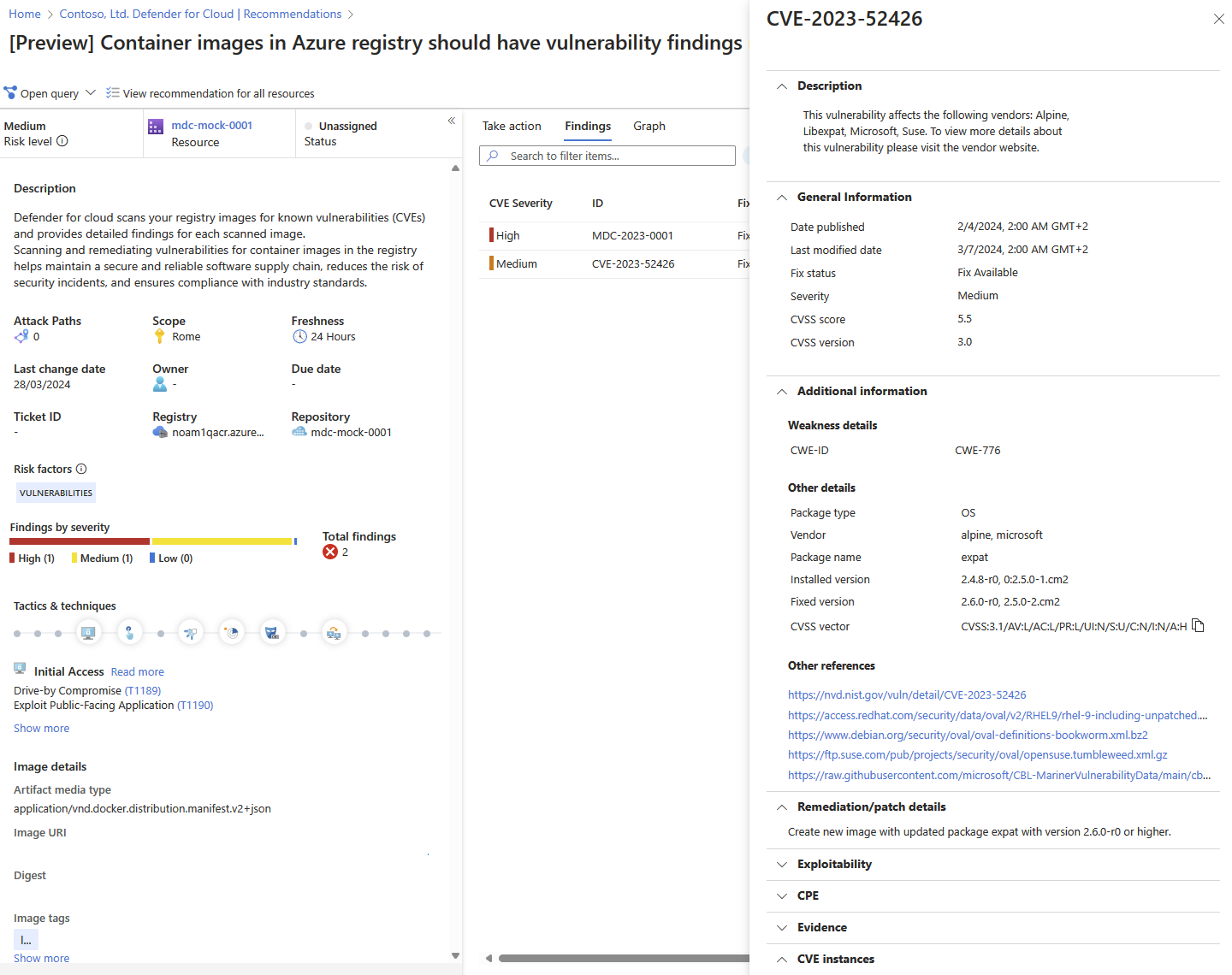

حدد علامة التبويب النتائج لمشاهدة قائمة الثغرات الأمنية التي تؤثر على صورة السجل.

حدد كل ثغرة أمنية للحصول على وصف مفصل للثغرة الأمنية، والصور الإضافية المتأثرة بهذه الثغرة الأمنية، ومعلومات حول إصدار البرنامج الذي يساهم في حل الثغرة الأمنية، وارتباطات بالموارد الخارجية للمساعدة في تصحيح الثغرة الأمنية.

للعثور على جميع الصور المتأثرة بثغرة أمنية معينة، قم بتجميع التوصيات حسب العنوان. لمزيد من المعلومات، راجع توصيات المجموعة حسب العنوان.

للحصول على معلومات حول كيفية معالجة الثغرات الأمنية، راجع معالجة التوصيات.

الخطوة التالية

- تعرف على كيفية عرض ومعالجة الثغرات الأمنية للصور التي تعمل على مجموعات Kubernetes.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ