إنشاء المستخدمين وإدارتهم على وحدة تحكم إدارة محلية (قديم)

هام

يوصي Defender for IoT الآن باستخدام خدمات Microsoft السحابية أو البنية الأساسية الحالية ل تكنولوجيا المعلومات للمراقبة المركزية وإدارة أجهزة الاستشعار، ويخطط لإيقاف وحدة التحكم بالإدارة المحلية في 1 يناير 2025.

لمزيد من المعلومات، راجع نشر إدارة مستشعر OT المختلط أو المكيف الهواء.

يوفر Microsoft Defender ل IoT أدوات لإدارة وصول المستخدم المحلي في مستشعر شبكة OT ووحدة تحكم الإدارة المحلية. تتم إدارة مستخدمي Azure على مستوى اشتراك Azure باستخدام Azure RBAC.

توضح هذه المقالة كيفية إدارة المستخدمين المحليين مباشرة على وحدة تحكم إدارة محلية.

المستخدمون المميزون الافتراضيون

بشكل افتراضي، يتم تثبيت كل وحدة تحكم إدارة محلية مع الدعم المتميز ومستخدمي cyberx، الذين لديهم حق الوصول إلى أدوات متقدمة لاستكشاف الأخطاء وإصلاحها والإعداد.

عند إعداد وحدة تحكم إدارة محلية لأول مرة، سجل الدخول باستخدام أحد هؤلاء المستخدمين المميزين، وأنشئ مستخدما أوليا له دور المسؤول ، ثم أنشئ مستخدمين إضافيين لمحللي الأمان والمستخدمين للقراءة فقط.

لمزيد من المعلومات، راجع تثبيت برنامج مراقبة OT على وحدة تحكم إدارة محلية والمستخدمين المحليين المميزين الافتراضيين.

إضافة مستخدمين جدد لوحدة تحكم الإدارة المحلية

يصف هذا الإجراء كيفية إنشاء مستخدمين جدد لوحدة تحكم إدارة محلية.

المتطلبات الأساسية: يتوفر هذا الإجراء للدعم ومستخدمي الإنترنت، وأي مستخدم له دور المسؤول.

لإضافة مستخدم:

سجل الدخول إلى وحدة التحكم بالإدارة المحلية وحدد Users>+ Add user.

حدد Create user ثم حدد القيم التالية:

Name الوصف اسم المستخدم أدخل username. بريد إلكتروني أدخل عنوان البريد الإلكتروني للمستخدم. الاسم الأول أدخل الاسم الأول للمستخدم. الاسم العائلة أدخل اسم عائلة المستخدم. الدور حدد دور مستخدم. لمزيد من المعلومات، راجع أدوار المستخدمين المحليين. مجموعة الوصول إلى المواقع البعيدة متوفر لوحدة تحكم الإدارة المحلية فقط.

حدد إما الكل لتعيين المستخدم لكافة مجموعات الوصول العمومية، أو خاص لتعيينه إلى مجموعة معينة فقط، ثم حدد المجموعة من القائمة المنسدلة.

لمزيد من المعلومات، راجع تعريف إذن الوصول العمومي للمستخدمين المحليين.كلمة المرور حدد نوع المستخدم، إما Local أو Active Directory User.

بالنسبة للمستخدمين المحليين، أدخل كلمة مرور للمستخدم. تتضمن متطلبات كلمة المرور ما يلي:

- ثمانية أحرف على الأقل

- كل من الأحرف الأبجدية الصغيرة والأحرف الكبيرة

- رقم واحد على الأقل

- رمز واحد على الأقلتلميح

يتيح لك التكامل مع Active Directory إقران مجموعات من المستخدمين بمستويات أذونات محددة. إذا كنت ترغب في إنشاء مستخدمين باستخدام Active Directory، فبادر أولا بتكوين Active Directory على وحدة تحكم الإدارة المحلية ثم العودة إلى هذا الإجراء.

حدد حفظ عند الانتهاء.

تتم إضافة المستخدم الجديد وإدراجه في صفحة المستخدمون المستشعر.

لتحرير مستخدم، حدد الزر تحرير ![]() للمستخدم الذي تريد تحريره، وقم بتغيير أي قيم حسب الحاجة.

للمستخدم الذي تريد تحريره، وقم بتغيير أي قيم حسب الحاجة.

لحذف مستخدم، حدد الزر حذف ![]() للمستخدم الذي تريد حذفه.

للمستخدم الذي تريد حذفه.

تغيير كلمة مرور المستخدم

يصف هذا الإجراء كيف يمكن للمستخدمين المسؤولين تغيير كلمات مرور المستخدمين المحليين. يمكن للمستخدمين المسؤولين تغيير كلمات المرور لأنفسهم أو لمحلل الأمان الآخرين أو قراءة المستخدمين فقط. يمكن للمستخدمين المميزين تغيير كلمات المرور الخاصة بهم، وكلمات المرور للمستخدمين المسؤولين .

تلميح

إذا كنت بحاجة إلى استرداد الوصول إلى حساب مستخدم متميز، فشاهد استرداد الوصول المتميز إلى وحدة تحكم إدارة محلية.

المتطلبات الأساسية: يتوفر هذا الإجراء فقط للدعم أو للمستخدمين عبر الإنترنت، أو للمستخدمين الذين لديهم دور المسؤول.

لإعادة تعيين كلمة مرور المستخدم على وحدة التحكم بالإدارة المحلية:

سجل الدخول إلى وحدة التحكم بالإدارة المحلية وحدد Users.

في صفحة المستخدمين ، حدد موقع المستخدم الذي يجب تغيير كلمة المرور الخاصة به.

على يمين صف المستخدم هذا، حدد الزر تحرير

.

.في جزء تحرير المستخدم الذي يظهر، قم بالتمرير لأسفل وصولا إلى قسم تغيير كلمة المرور. أدخل كلمة المرور الجديدة وأكدها.

يجب أن تكون كلمات المرور 16 حرفا على الأقل، وأن تحتوي على أحرف أبجدية صغيرة وأحرف كبيرة وأرقام وأحد الرموز التالية: #٪*+,-./:=?@[]^_{}~

حدد تحديث عند الانتهاء.

استرداد الوصول المتميز إلى وحدة تحكم إدارة محلية

يصف هذا الإجراء كيفية استرداد كلمة مرور المستخدم عبر الإنترنت أو الدعم على وحدة تحكم إدارة محلية. لمزيد من المعلومات، راجع المستخدمون المحليون المميزون الافتراضيون.

المتطلبات الأساسية: يتوفر هذا الإجراء للدعم ومستخدمي الإنترنت فقط.

لاسترداد الوصول المتميز إلى وحدة تحكم إدارة محلية:

ابدأ تسجيل الدخول إلى وحدة التحكم بالإدارة المحلية. في شاشة تسجيل الدخول، ضمن حقلي اسم المستخدم وكلمة المرور ، حدد استرداد كلمة المرور.

في مربع الحوار استرداد كلمة المرور، حدد إما CyberX أو الدعم من القائمة المنسدلة، وانسخ رمز المعرف الفريد الذي يتم عرضه في الحافظة.

انتقل إلى صفحة Defender for IoT Sites and sensors في مدخل Microsoft Azure. قد ترغب في فتح مدخل Microsoft Azure في علامة تبويب أو نافذة مستعرض جديدة، مع الاحتفاظ بوحدة تحكم الإدارة المحلية مفتوحة.

في إعدادات >مدخل Microsoft Azure Directories + الاشتراكات، تأكد من تحديد الاشتراك حيث تم إلحاق أدوات الاستشعار الخاصة بك ب Defender for IoT.

في صفحة المواقع وأجهزة الاستشعار، حدد القائمة> المنسدلة مزيد من الإجراءات استرداد كلمة مرور وحدة التحكم بالإدارة المحلية.

في مربع الحوار استرداد الذي يفتح، أدخل المعرف الفريد الذي نسخته إلى الحافظة من وحدة التحكم بالإدارة المحلية وحدد استرداد. يتم تنزيل ملف password_recovery.zip تلقائيا.

يتم توقيع جميع الملفات التي تم تنزيلها من مدخل Microsoft Azure بواسطة جذر الثقة بحيث تستخدم أجهزتك الأصول المُوقَّعة فقط.

مرة أخرى في علامة التبويب وحدة تحكم الإدارة المحلية، في مربع الحوار استرداد كلمة المرور، حدد تحميل. استعرض لتحميل ملف password_recovery.zip الذي قمت بتنزيله من مدخل Microsoft Azure.

إشعار

إذا ظهرت رسالة خطأ، تشير إلى أن الملف غير صالح، فمن المحتمل أن يكون لديك اشتراك غير صحيح محدد في إعدادات مدخل Microsoft Azure.

ارجع إلى Azure، وحدد أيقونة الإعدادات في شريط الأدوات العلوي. في صفحة الدلائل + الاشتراكات ، تأكد من تحديد الاشتراك حيث تم إلحاق أجهزة الاستشعار الخاصة بك ب Defender for IoT. ثم كرر الخطوات في Azure لتنزيل ملف password_recovery.zip وتحميله على وحدة تحكم الإدارة المحلية مرة أخرى.

حدد التالي. تظهر كلمة مرور تم إنشاؤها بواسطة النظام لوحدة تحكم الإدارة المحلية لاستخدامها للمستخدم المحدد. تأكد من كتابة كلمة المرور لأنها لن تظهر مرة أخرى.

حدد التالي مرة أخرى لتسجيل الدخول إلى وحدة تحكم الإدارة المحلية.

دمج المستخدمين مع Active Directory

تكوين تكامل بين وحدة التحكم بالإدارة المحلية وActive Directory من أجل:

- السماح لمستخدمي Active Directory بتسجيل الدخول إلى وحدة التحكم بالإدارة المحلية

- استخدام مجموعات Active Directory، مع تعيين أذونات جماعية لجميع المستخدمين في المجموعة

على سبيل المثال، استخدم Active Directory عندما يكون لديك عدد كبير من المستخدمين الذين تريد تعيين حق الوصول للقراءة فقط لهم، وتريد إدارة هذه الأذونات على مستوى المجموعة.

لمزيد من المعلومات، راجع دعم معرف Microsoft Entra على أجهزة الاستشعار ووحدات التحكم بالإدارة المحلية.

المتطلبات الأساسية: يتوفر هذا الإجراء للدعم ومستخدمي الإنترنت فقط، أو لأي مستخدم له دور مسؤول.

للتكامل مع Active Directory:

سجل الدخول إلى وحدة التحكم بالإدارة المحلية وحدد إعدادات النظام.

مرر لأسفل إلى منطقة تكامل وحدة تحكم الإدارة على اليمين، ثم حدد Active Directory.

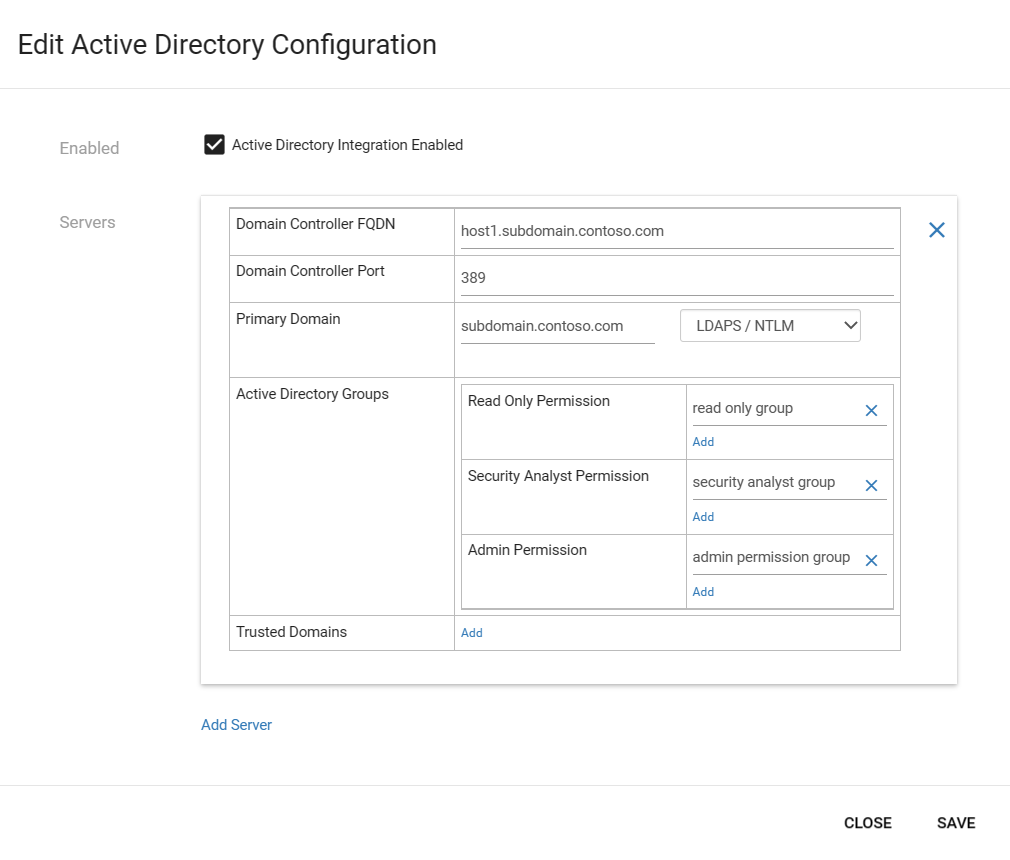

حدد الخيار تمكين تكامل Active Directory وأدخل القيم التالية لخادم Active Directory:

الحقل الوصف وحدة تحكم المجال FQDN اسم المجال المؤهل بالكامل (FQDN)، تماما كما يظهر على خادم LDAP. على سبيل المثال، قم بإدخال host1.subdomain.contoso.com.

إذا واجهت مشكلة في التكامل باستخدام FQDN، فتحقق من تكوين DNS. يمكنك أيضا إدخال IP الصريح لخادم LDAP بدلا من FQDN عند إعداد التكامل.منفذ وحدة تحكم المجال المنفذ الذي تم تكوين LDAP عليه. المجال الأساسي اسم المجال، مثل subdomain.contoso.com، ثم حدد نوع الاتصال لتكوين LDAP.

تتضمن أنواع الاتصال المدعومة: LDAPS/NTLMv3 (مستحسن) أو LDAP/NTLMv3 أو LDAP/SASL-MD5مجموعات Active Directory حدد + إضافة لإضافة مجموعة Active Directory إلى كل مستوى أذونات مدرج، حسب الحاجة.

عند إدخال اسم مجموعة، تأكد من إدخال اسم المجموعة كما هو محدد في تكوين Active Directory على خادم LDAP. بعد ذلك، تأكد من استخدام هذه المجموعات عند إنشاء مستخدمي أجهزة استشعار جديدة من Active Directory.

تتضمن مستويات الأذونات المدعومة مجالات للقراءة فقط ومحلل الأمان والمسؤول والمجالات الموثوق بها.

إضافة مجموعات كنقاط نهاية موثوق بها في صف منفصل عن مجموعات Active Directory الأخرى. لإضافة مجال موثوق به، أضف اسم المجال ونوع الاتصال للمجال الموثوق به. يمكنك تكوين نقاط النهاية الموثوق بها فقط للمستخدمين الذين تم تعريفهم ضمن المستخدمين.حدد + Add Server لإضافة خادم آخر وأدخل قيمه حسب الحاجة، واحفظ عند الانتهاء.

هام

عند إدخال معلمات LDAP:

- تعريف القيم تماما كما تظهر في Active Directory، باستثناء الحالة.

- الأحرف الصغيرة للمستخدم فقط، حتى إذا كان التكوين في Active Directory يستخدم أحرفا كبيرة.

- لا يمكن تكوين LDAP وLDAPS لنفس المجال. ومع ذلك، يمكنك تكوين كل منها في مجالات مختلفة ثم استخدامها في نفس الوقت.

على سبيل المثال:

إنشاء قواعد مجموعة الوصول لمستخدمي وحدة تحكم الإدارة المحلية.

إذا قمت بتكوين مجموعات Active Directory لمستخدمي وحدة تحكم الإدارة المحلية، يجب عليك أيضا إنشاء قاعدة مجموعة وصول لكل مجموعة Active Directory. لن تعمل بيانات اعتماد Active Directory لمستخدمي وحدة تحكم الإدارة المحلية دون قاعدة مجموعة وصول مقابلة.

لمزيد من المعلومات، راجع تعريف إذن الوصول العمومي للمستخدمين المحليين.

تعريف إذن الوصول العمومي للمستخدمين المحليين

غالبا ما يكون لدى المؤسسات الكبيرة نموذج أذونات مستخدم معقد يستند إلى الهياكل التنظيمية العالمية. لإدارة Defender المحلي لمستخدمي IoT، نوصي باستخدام مخطط أعمال عمومي يستند إلى وحدات العمل والمناطق والمواقع، ثم تحديد أذونات وصول المستخدم حول هذه الكيانات.

إنشاء مجموعات وصول المستخدم لإنشاء التحكم في الوصول العالمي عبر Defender للموارد المحلية ل IoT. تتضمن كل مجموعة وصول قواعد حول المستخدمين الذين يمكنهم الوصول إلى كيانات معينة في طوبولوجيا عملك، بما في ذلك وحدات العمل والمناطق والمواقع.

لمزيد من المعلومات، راجع مجموعات الوصول العمومية المحلية.

المتطلبات الأساسية:

يتوفر هذا الإجراء لمستخدمي الدعم وsy cyberx ، وأي مستخدم له دور المسؤول .

قبل إنشاء مجموعات الوصول، نوصي أيضا بما يلي:

تخطيط المستخدمين المرتبطين بمجموعات الوصول التي تقوم بإنشائها. يتوفر خياران لتعيين المستخدمين للوصول إلى المجموعات:

تعيين مجموعات من مجموعات Active Directory: تحقق من إعداد مثيل Active Directory للتكامل مع وحدة تحكم الإدارة المحلية.

تعيين مستخدمين محليين: تحقق من إنشاء مستخدمين محليين.

يمكن للمستخدمين الذين لديهم أدوار المسؤول الوصول إلى جميع كيانات مخطط الأعمال بشكل افتراضي، ولا يمكن تعيينهم للوصول إلى المجموعات.

قم بإعداد طوبولوجيا عملك بعناية. لكي يتم تطبيق القاعدة بنجاح، يجب عليك تعيين أدوات استشعار للمناطق في نافذة Site Management. لمزيد من المعلومات، راجع إنشاء مواقع ومناطق OT على وحدة تحكم إدارة محلية.

لإنشاء مجموعات الوصول:

سجل الدخول إلى وحدة التحكم بالإدارة المحلية كمستخدم مع دور المسؤول .

حدد Access Groups من قائمة التنقل اليسرى، ثم حدد Add

.

.في مربع الحوار إضافة مجموعة وصول، أدخل اسما ذا معنى لمجموعة الوصول، بحد أقصى 64 حرفا.

حدد ADD RULE، ثم حدد خيارات مخطط الأعمال التي تريد تضمينها في مجموعة الوصول. الخيارات التي تظهر في مربع الحوار إضافة قاعدة هي الكيانات التي قمت بإنشائها في صفحتي "طريقة عرض المؤسسة" و "إدارة الموقع". على سبيل المثال:

إذا لم تكن موجودة بعد، يتم إنشاء وحدات ومناطق أعمال عمومية افتراضية للمجموعة الأولى التي تقوم بإنشائها. إذا لم تحدد أي وحدات عمل أو مناطق، فسيتوفر للمستخدمين في مجموعة الوصول حق الوصول إلى جميع كيانات طبولوجيا الأعمال.

يمكن أن تتضمن كل قاعدة عنصرا واحدا فقط لكل نوع. على سبيل المثال، يمكنك تعيين وحدة عمل واحدة ومنطقة واحدة وموقع واحد لكل قاعدة. إذا كنت تريد أن يكون للمستخدمين نفسهم حق الوصول إلى وحدات عمل متعددة، في مناطق مختلفة، قم بإنشاء المزيد من القواعد للمجموعة. عندما تحتوي مجموعة الوصول على عدة قواعد، يجمع منطق القاعدة جميع القواعد باستخدام منطق AND.

يتم سرد أي قواعد تقوم بإنشائها في مربع الحوار إضافة مجموعة وصول، حيث يمكنك تحريرها بشكل أكبر أو حذفها حسب الحاجة. على سبيل المثال:

إضافة مستخدمين باستخدام إحدى الطرق التالية أو كليهما:

إذا ظهر الخيار تعيين مجموعة Active Directory، فعين مجموعة Active Directory من المستخدمين إلى مجموعة الوصول هذه حسب الحاجة. على سبيل المثال:

إذا لم يظهر الخيار، وتريد تضمين مجموعات Active Directory في مجموعات الوصول، فتأكد من تضمين مجموعة Active Directory في تكامل Active Directory. لمزيد من المعلومات، راجع دمج المستخدمين المحليين مع Active Directory.

أضف مستخدمين محليين إلى مجموعاتك عن طريق تحرير المستخدمين الحاليين من صفحة المستخدمين . في صفحة المستخدمون ، حدد الزر تحرير للمستخدم الذي تريد تعيينه للمجموعة، ثم قم بتحديث قيمة مجموعة الوصول إلى المواقع البعيدة للمستخدم المحدد. لمزيد من المعلومات، راجع إضافة مستخدمين جدد لوحدة تحكم الإدارة المحلية.

التغييرات في كيانات المخطط

إذا قمت لاحقا بتعديل كيان تخطيط الشبكة ويؤثر التغيير على منطق القاعدة، يتم حذف القاعدة تلقائيا.

إذا كانت التعديلات على كيانات المخطط تؤثر على منطق القاعدة بحيث يتم حذف جميع القواعد، فستظل مجموعة الوصول ولكن لن يتمكن المستخدمون من تسجيل الدخول إلى وحدة تحكم الإدارة المحلية. بدلا من ذلك، يتم إعلام المستخدمين بالاتصال بمسؤول وحدة التحكم بالإدارة المحلية للحصول على المساعدة في تسجيل الدخول. قم بتحديث الإعدادات لهؤلاء المستخدمين بحيث لم يعودوا جزءا من مجموعة الوصول القديمة.

التحكم في مهلات جلسة عمل المستخدم

بشكل افتراضي، يتم تسجيل خروج المستخدمين المحليين من جلساتهم بعد 30 دقيقة من عدم النشاط. يمكن للمستخدمين المسؤولين استخدام CLI المحلي إما لتشغيل هذه الميزة أو إيقاف تشغيلها، أو لضبط حدود عدم النشاط. للمزيد من المعلومات، راجع العمل مع أوامر واجهة سطر الأوامر لـ Defender for IoT.

إشعار

تتم إعادة تعيين أي تغييرات تم إجراؤها على مهلات جلسة عمل المستخدم إلى الإعدادات الافتراضية عند تحديث برنامج مراقبة OT.

المتطلبات الأساسية: يتوفر هذا الإجراء للدعم ومستخدمي الإنترنت فقط.

للتحكم في مهلات جلسة مستخدم الاستشعار:

سجل الدخول إلى أداة الاستشعار الخاصة بك عبر محطة طرفية وقم بتشغيل:

sudo nano /var/cyberx/properties/authentication.propertiesيظهر الإخراج التالي:

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certifcate_validation = true CRL_timeout_secounds = 3 CRL_retries = 1قم بأحد الإجراءات التالية:

لإيقاف تشغيل مهلات جلسة عمل المستخدم بالكامل، قم بالتغيير

infinity_session_expiration = trueإلىinfinity_session_expiration = false. قم بتغييره مرة أخرى لإعادة تشغيله مرة أخرى.لضبط فترة مهلة عدم النشاط، اضبط إحدى القيم التالية على الوقت المطلوب، بالثوان:

session_expiration_default_secondsلجميع المستخدمينsession_expiration_admin_secondsللمستخدمين المسؤولين فقطsession_expiration_security_analyst_secondsلمستخدمي Security Analyst فقطsession_expiration_read_only_users_secondsللمستخدمين للقراءة فقط

الخطوات التالية

لمزيد من المعلومات، راجع: