التشغيل السريع: إنشاء منطقة DNS خاصة لـ Azure باستخدام Azure CLI

يرشدك التشغيل السريع هذا خلال هذه الخطوات إلى إنشاء أول منطقة DNS خاصة وتسجيلها باستخدام Azure CLI.

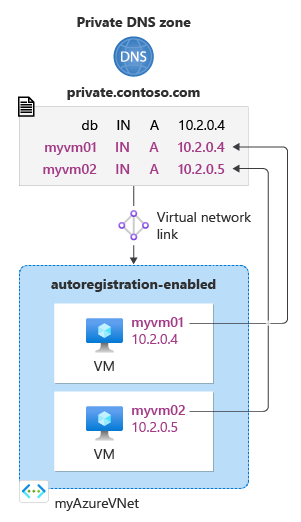

يتم استخدام منطقة DNS لاستضافة سجلات DNS لمجال معين. لبدء استضافة المجال الخاص بك في Azure DNS، تحتاج إلى إنشاء منطقة DNS لاسم المجال هذا. يتم بعد ذلك إنشاء كل سجل DNS لمجالك داخل منطقة DNS هذه. عند نشر منطقة DNS خاصة إلى شبكة الاتصال الظاهرية، يمكنك تحديد قائمة الشبكات الظاهرية المسموح لها بحل السجلات داخل المنطقة. وتسمى هذه الشبكات الظاهرية "linked". عند تمكين التسجيل التلقائي، يقوم Azure DNS أيضًا بتحديث سجلات المنطقة كلما تم إنشاء جهاز ظاهري أو تغيير عنوان IP الخاص به أو حذفه.

إذا لم يكن لديك اشتراك في Azure، فأنشئ حساب Azure مجاني قبل أن تبدأ.

المتطلبات الأساسية

استخدم بيئة Bash في Azure Cloud Shell. لمزيد من المعلومات، راجع التشغيل السريع ل Bash في Azure Cloud Shell.

إذا كنت تفضل تشغيل أوامر مرجع CLI محلياً قم بتثبيت CLI Azure. إذا كنت تعمل على نظام تشغيل Windows أو macOS، ففكر في تشغيل Azure CLI في حاوية Docker. لمزيد من المعلومات، راجع كيفية تشغيل Azure CLI في حاوية Docker.

إذا كنت تستخدم تثبيت محلي، يُرجى تسجيل الدخول إلى Azure CLI مستخدمًا أمر az login. لإنهاء عملية المصادقة، اتبع الخطوات المعروضة في جهازك. للحصول على خيارات أخرى لتسجيل دخول، راجع تسجيل الدخول باستخدام Azure CLI.

عندما يُطلب منك، قم بتثبيت ملحق Azure CLI عند الاستخدام لأول مرة. لمزيد من المعلومات بشأن الامتدادات، راجع استخدام امتدادات مع Azure CLI.

يُرجى تشغيل إصدار az للوصول إلى الإصدار والمكتبات التابعة التي تم تثبيتها. للتحديث لآخر إصدار، يُرجى تشغيل تحديث az.

- يمكنك أيضا إكمال هذا التشغيل السريع باستخدام Azure PowerShell.

إنشاء مجموعة موارد

أولًا، إنشاء مجموعة موارد لاحتواء منطقة DNS:

az group create --name MyAzureResourceGroup --location "East US"

قم بإنشاء منطقة DNS خاصة

ينشئ المثال التالي شبكة اتصال افتراضية باسم myAzureVNet. ثم تنشئ منطقة DNS تُسمى private.contoso.com في مجموعة موارد MyAzureResourceGroup، وتربط منطقة DNS بشبكة MyAzureVnet الافتراضية، ويتيح التسجيل التلقائي.

az network vnet create \

--name myAzureVNet \

--resource-group MyAzureResourceGroup \

--location eastus \

--address-prefix 10.2.0.0/16 \

--subnet-name backendSubnet \

--subnet-prefixes 10.2.0.0/24

az network private-dns zone create -g MyAzureResourceGroup \

-n private.contoso.com

az network private-dns link vnet create -g MyAzureResourceGroup -n MyDNSLink \

-z private.contoso.com -v myAzureVNet -e true

إذا كنت ترغب في إنشاء منطقة لتحليل الاسم فقط (لا يوجد تسجيل تلقائي لاسم المضيف)، يمكنك استخدام المعلمة -e false .

سرد مناطق DNS الخاصة

لتعداد مناطق DNS، استخدم az network private-dns zone list. للحصول على المساعدة، انظر az network dns zone list --help.

تحديد مجموعة الموارد يسرد فقط هذه المناطق داخل مجموعة الموارد:

az network private-dns zone list \

-g MyAzureResourceGroup

يسرد حذف مجموعة الموارد جميع المناطق في الاشتراك:

az network private-dns zone list

إنشاء أجهزة ظاهرية للاختبار

الآن، أنشئ جهازين افتراضيَّين حتى تتمكن من اختبار منطقة DNS لديك:

az vm create \

-n myVM01 \

--admin-username AzureAdmin \

-g MyAzureResourceGroup \

-l eastus \

--subnet backendSubnet \

--vnet-name myAzureVnet \

--nsg NSG01 \

--nsg-rule RDP \

--image win2016datacenter

az vm create \

-n myVM02 \

--admin-username AzureAdmin \

-g MyAzureResourceGroup \

-l eastus \

--subnet backendSubnet \

--vnet-name myAzureVnet \

--nsg NSG01 \

--nsg-rule RDP \

--image win2016datacenter

سيستغرق إنشاء جهاز ظاهري بضع دقائق حتى يكتمل.

إنشاء سجل DNS إضافي

لإنشاء سجل DNS، استخدم الأمر az network private-dns record-set [record type] add-record. للحصول على تعليمات حول إضافة سجلات A على سبيل المثال، راجع az network private-dns record-set A add-record --help.

يقوم المثال التالي بإنشاء سجل بالاسم النسبي db في منطقة DNS private.contoso.com ، في مجموعة الموارد MyAzureResourceGroup. الاسم المؤهل لمجموعة السجلات هو db.private.contoso.com. نوع السجل هو "A" مع عنوان IP "10.2.0.4".

az network private-dns record-set a add-record \

-g MyAzureResourceGroup \

-z private.contoso.com \

-n db \

-a 10.2.0.4

عرض سجلات DNS

لسرد سجلات DNS في منطقتك، قم بتشغيل:

az network private-dns record-set list \

-g MyAzureResourceGroup \

-z private.contoso.com

اختبر المنطقة الخاصة

يمكنك الآن اختبار دقة الاسم لمنطقتك الخاصة private.contoso.com.

تكوين VMs للسماح للداخل ICMP

يمكنك استخدام أمر اختبار الاتصال لاختبار تحليل الاسم. لذلك، قم بتكوين جدار الحماية على كلا الجهازين الظاهريين للسماح بحزم ICMP الواردة.

اتصل بـ myVM01، وافتح نافذة Windows PowerShell بامتيازات المسؤول.

شغّل الأمر التالي:

New-NetFirewallRule –DisplayName "Allow ICMPv4-In" –Protocol ICMPv4

كرر مع myVM02.

اختبر الاتصال على الأجهزة الظاهرية بالاسم

من موجه أوامر myVM02 Windows PowerShell، قم بتنفيذ الأمر ping myVM01 باستخدام اسم المضيف المسجل تلقائيًّا:

ping myVM01.private.contoso.comيجب أن ترى مخرجات مشابهة لما هو معروض أدناه:

PS C:\> ping myvm01.private.contoso.com Pinging myvm01.private.contoso.com [10.2.0.4] with 32 bytes of data: Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Reply from 10.2.0.4: bytes=32 time=1ms TTL=128 Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Ping statistics for 10.2.0.4: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 1ms, Average = 0ms PS C:\>الآن قم بتنفيذ الأمر ping على اسم "db" الذي قمت بإنشائه مسبقًا:

ping db.private.contoso.comيجب أن ترى مخرجات مشابهة لما هو معروض أدناه:

PS C:\> ping db.private.contoso.com Pinging db.private.contoso.com [10.2.0.4] with 32 bytes of data: Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Ping statistics for 10.2.0.4: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 0ms, Average = 0ms PS C:\>

تنظيف الموارد

عندما لم تعد هناك حاجة لذلك، احذف مجموعة موارد "MyAzureResourceGroup" لحذف الموارد التي تم إنشاؤها في هذه البداية السريعة.

az group delete --name MyAzureResourceGroup