استخدم نهج Azure Firewall لتعريف التدرج الهيكلي للقاعدة

يحتاج مسؤولو الأمان إلى إدارة جدران الحماية وضمان التوافق عبر عمليات التوزيع الداخلية والسحابية. تعد القدرة على تزويد فرق التطبيقات بالمرونة لتنفيذ البنية الأساسية لبرنامج ربط العمليات التجارية CI/CD لإنشاء قواعد جدار الحماية بتلقائية أحد المكونات الرئيسية.

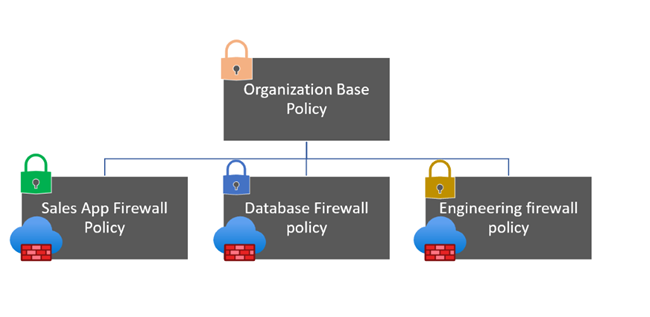

يسمح لك نهج جدار حماية Azure بتحديد التدرج الهيكلي للقاعدة وفرض التوافق:

- يوفر بنية هيكلية لتراكب نهج أساسي مركزي أعلى نهج فريق التطبيق التابع. يحظى النهج الأساسي بأولوية أعلى ويُشغل قبل النهج التابع.

- استخدم تعريف دور مخصص Azure لمنع إزالة النهج الأساسي غير المقصود وتوفير وصول انتقائي إلى مجموعات جمع القواعد داخل اشتراك أو مجموعة موارد.

نظرة عامة على الحل

تتمثل الخطوات عالية المستوى لهذا المثال في:

- إنشاء نهج جدار حماية أساسي في مجموعة موارد فريق الأمان.

- تعريف القواعد الخاصة بأمان تكنولوجيا المعلومات في النهج الأساسي. يضيف هذا مجموعة شائعة من القواعد للسماح بنسبة استخدام الشبكة/رفضها.

- إنشاء نهج فريق التطبيق التي ترث النهج الأساسي.

- تعريف القواعد الخاصة بفريق التطبيق في النهج. يمكنك أيضاً ترحيل القواعد من جدران الحماية الموجودة مسبقاً.

- إنشاء أدوار مخصصة ل Microsoft Entra لتوفير وصول دقيق إلى مجموعة مجموعة القواعد وإضافة أدوار في نطاق نهج جدار الحماية. في المثال الآتي، يمكن لأعضاء فريق المبيعات تحرير مجموعات جمع قواعد نهج جدار الحماية لفرق المبيعات. وينطبق الشيء نفسه على فرق قاعدة البيانات والهندسة.

- إقران النهج بجدار الحماية المقابل. يمكن أن يكون لجدار حماية Azure نهج معين واحد فقط. يتطلب هذا من كل فريق تطبيق أن يكون له جدار حماية خاص به.

إنشاء نهج جدار الحماية

- نهج جدار حماية أساسي.

إنشاء نهج لكل فريق من فرق التطبيق على حدة:

- نهج جدار حماية المبيعات. يرث نهج جدار حماية المبيعات نهج جدار الحماية الأساسي.

- نهج جدار حماية قاعدة البيانات. يرث نهج جدار حماية قاعدة البيانات نهج جدار الحماية الأساسي.

- نهج جدار حماية هندسي. يرث نهج جدار الحماية الهندسي أيضاً نهج جدار الحماية الأساسي.

إنشاء أدوار مخصصة للوصول إلى مجموعات جمع القواعد

تُعرف الأدوار المخصصة لكل فريق تطبيق على حدة. يحدد الدور العمليات والنطاق. يُسمح لفرق التطبيق بتحرير مجموعات جمع القواعد للتطبيقات الخاصة بها.

استخدم الإجراء عالي المستوى الآتي لتعريف الأدوار المخصصة:

احصل على الاشتراك.

Select-AzSubscription -SubscriptionId xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxقم بتشغيل الأمر التالي.

Get-AzProviderOperation "Microsoft.Support/*" | FT Operation, Description -AutoSizeاستخدم الأمرGet-AzRoleDefinitionلإخراج دور القارئ بتنسيق JSON.

Get-AzRoleDefinition -Name "Reader" | ConvertTo-Json | Out-File C:\CustomRoles\ReaderSupportRole.jsonافتح ملفReaderSupportRole.jsonفي المحرر.

فيما يلي إخراج JSON. للحصول على معلومات حول الخصائص المختلفة، راجعأدوار Azure المخصصة.

{

"Name": "Reader",

"Id": "acdd72a7-3385-48ef-bd42-f606fba81ae7",

"IsCustom": false,

"Description": "Lets you view everything, but not make any changes.",

"Actions": [

"*/read"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

]

}

تحرير ملف JSON لإضافة

*/read", "Microsoft.Network/*/read", "Microsoft.Network/firewallPolicies/ruleCollectionGroups/writeالتشغيل إلى خاصية الإجراءات. تأكد من تضمين الفاصلة بعد انتهاء عملية القراءة. يسمح هذا الإجراء للمستخدم بإنشاء مجموعات جمع القواعد وتحديثها.

في AssignableScopes، أضف معرف الاشتراك بالتنسيق التالي.

/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxيجب إضافة معرفات اشتراك صريحة. وإلا، فلن يسمح لك باستيراد الدور إلى اشتراكك.

حذف خط خاصية المعرف وغير خاصية IsCustom إلى القيمة «true».

غير خصائص الاسم والوصف إلى AZFM Rule Collection Group Author ويمكن للمستخدمين في هذا الدور تحرير مجموعات جمع قواعد نهج جدار الحماية

ينبغي أن يتشابه ملفك JavaScript Object Notation مع المثال الآتي:

{

"Name": "AZFM Rule Collection Group Author",

"IsCustom": true,

"Description": "Users in this role can edit Firewall Policy rule collection groups",

"Actions": [

"*/read",

"Microsoft.Network/*/read",

"Microsoft.Network/firewallPolicies/ruleCollectionGroups/write"

],

"NotActions": [

],

"DataActions": [

],

"NotDataActions": [

],

"AssignableScopes": [

"/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxx"]

}

لإنشاء دور مخصص جديد، استخدم الأمرNew-AzRoleDefinitionوحدد ملف تعريف دور JSON.

New-AzRoleDefinition -InputFile "C:\CustomRoles\RuleCollectionGroupRole.json

الأدوار المخصصة بالقائمة

لإدراج جميع أدوارك المخصصة، استخدم الأمر Get-AzRoleDefinition:

Get-AzRoleDefinition | ? {$_.IsCustom -eq $true} | FT Name, IsCustom

يمكنك أيضاً مشاهدة الدور المخصص في مدخل Microsoft Azure. انتقل إلى اشتراكك، وحدد Access control (IAM)، Roles.

للاطلاع على المزيد من المعلومات، راجع البرنامج التعليمي: إنشاء دور مخصص Azure باستخدام Azure PowerShell.

إضافة مستخدمين إلى الدور المخصص

في المدخل، يمكنك إضافة مستخدمين إلى دور مؤلفي مجموعة جمع قواعد AZFM وتوفير الوصول إلى نهج جدار الحماية.

- من المدخل، حدد نهج جدار حماية فريق التطبيق (على سبيل المثال، SalesAppPolicy).

- حدد Access Control.

- حدد Add role assignment.

- أضف المستخدمين/مجموعات المستخدمين (على سبيل المثال: فريق المبيعات) إلى الدور.

كرر هذا الإجراء لنهج جدار الحماية الأخرى.

الملخص

الآن، يوفر نهج جدار الحماية مع الأدوار المخصصة وصولاً انتقائياً إلى مجموعات جمع قواعد نهج جدار الحماية.

لا يملك المستخدمون أذونات لـ:

- حذف Azure Firewall أو نهج جدار الحماية.

- تحديث التدرج الهيكلي لنهج جدار الحماية أو إعدادات نظام أسماء المجالات أو التحليل الذكي للتهديدات.

- تحديث نهج جدار الحماية حيث لا يكونون أعضاء في مجموعة مؤلفي مجموعة قواعد AZFM.

يمكن لمسؤولي الأمان استخدام النهج الأساسي لفرض حواجز الحماية وحظر أنواع معينة من نسبة استخدام الشبكة (على سبيل المثال: بروتوكول التحكم برسائل الإنترنت) على النحو الذي تطلبه مؤسستهم.