توزيع وتكوين Azure Firewall Premium

إن جدار حماية Azure المتميز عبارة عن جدار حماية من الجيل التالي يتميز بالقدرات المطلوبة للمُحيطات الحساسة والمنظمة للغاية. فهو يشمل المزايا التالية:

- فحص بروتوكول أمان طبقة النقل - يفك تشفير عمليات نسبة استخدام الشبكة الصادرة ويعالج البيانات ثم يشفر البيانات ويرسلها إلى الوجهة.

- IDPS - يسمح لك نظام اكتشاف التسلل عبر الشبكة والوقاية منه (IDPS) بمراقبة أنشطة الشبكة بحثاً عن أي نشاط ضار وتسجيل المعلومات حول هذا النشاط والإبلاغ عنه ومحاولة حظره اختيارياً.

- تصفية URL - تعمل على توسيع إمكانية تصفية FQDN في Azure Firewall لمراعاة عنوان URL بالكامل. على سبيل المثال،

www.contoso.com/a/cبدلًا منwww.contoso.com. - فئات الويب - يمكن للمسؤولين السماح أو رفض وصول المستخدم إلى فئات مواقع الويب مثل مواقع المقامرة ومواقع الشبكات الاجتماعية وغيرها.

لمزيد من المعلومات، راجع ميزات Azure Firewall Premium.

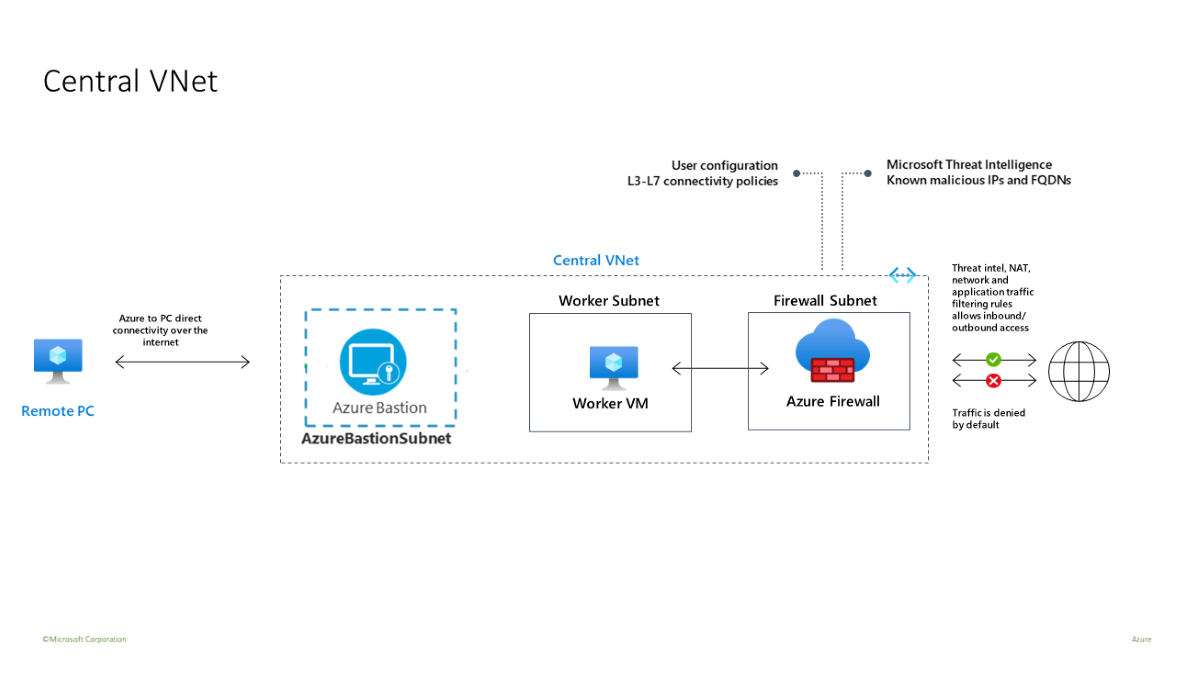

ستستخدم نموذجاً لنشر بيئة اختبار بها شبكة VNet مركزية (10.0.0.0/16) بثلاث شبكات فرعية:

- شبكة فرعية عامل (10.0.10.0/24)

- شبكة فرعية Azure Bastion (10.0.20.0/24)

- شبكة فرعية لجدار الحماية (10.0.100.0/24)

هام

يبدأ التسعير بالساعة من اللحظة التي يتم فيها نشر Bastion، بغض النظر عن استخدام البيانات الصادرة. لمزيد من المعلومات، راجع التسعير ووحدات SKU. إذا كنت تقوم بنشر Bastion كجزء من برنامج تعليمي أو اختبار، نوصي بحذف هذا المورد بعد الانتهاء من استخدامه.

يتم استخدام شبكة VNet مركزية واحدة في بيئة الاختبار هذه من أجل البساطة. لأغراض الإنتاج، يعتبر المحور وطوبولوجيا الشعاع مع شبكات VNets أكثر شيوعاً.

الجهاز الظاهري العامل هو عميل يرسل طلبات HTTP / S عبر جدار الحماية.

المتطلبات الأساسية

في حال لم يكن لديك اشتراك Azure، فأنشئ حساباً مجانيّاً قبل البدء.

نشر البنية الأساسية

ينشر القالب بيئة اختبار كاملة لـ Azure Firewall Premium الممكّن مع IDPS وفحص بروتوكول أمان طبقة النقل وتصفية عناوين URL وفئات الويب:

- نهج Azure Firewall Premium الجديد وجدار الحماية مع إعدادات محددة مسبقاً للسماح بالتحقق السهل من إمكانياته الأساسية (IDPS وفحص بروتوكول أمان طبقة النقل وتصفية عناوين URL وفئات الويب)

- تنشر جميع التبعيات بما في ذلك Key Vault والهوية المُدارة. في بيئة الإنتاج، قد تكون هذه الموارد قد أنشأت بالفعل وليست ضرورية في نفس القالب.

- ينشئ جذر CA موقعاً ذاتيّاً وينشره في Azure Key Vault الذي تم إنشاؤه

- يقوم بإنشاء مرجع مصدق متوسط مشتق ونشره على جهاز ظاهري لاختبار Windows (WorkerVM)

- يتم أيضاً نشر Bastion Host (BastionHost) ويمكن استخدامه للاتصال بجهاز اختبار Windows (WorkerVM)

اختبار جدار الحماية

يمكنك الآن اختبار IDPS وفحص بروتوكول أمان طبقة النقل وتصفية الويب وفئات الويب.

أضف إعدادات تشخيص جدار الحماية

لتجميع سجلات جدار الحماية، تحتاج إلى إضافة إعدادات التشخيص لتجميع سجلات جدار الحماية.

- حدد DemoFirewall وضمن المراقبة، حدد Diagnostic settings.

- حدد Add diagnostic setting.

- بالنسبة إلى اسم إعداد التشخيص، اكتب fw-diag.

- ضمن log، حدد AzureFirewallApplicationRuleو AzureFirewallNetworkRule.

- ضمن Destination details، حدد Send to Log Analytics workspace.

- حدد حفظ.

اختبارات IDPS

لاختبار IDPS، ستحتاج إلى توزيع خادم الويب الداخلي الخاص بك بشهادة خادم مناسبة. يتضمن هذا الاختبار إرسال حركة مرور ضارة إلى خادم ويب، لذلك لا ننصح بالقيام بذلك مع خادم ويب عام. لمزيد من المعلومات حول متطلبات شهادة Azure Firewall Premium، راجع شهادات Azure Firewall Premium.

يمكنك استخدام curl للتحكم في رؤوس HTTP المختلفة ومحاكاة نسبة استخدام الشبكة الضارة.

لاختبار IDPS لحركة مرور HTTP:

على الجهاز الظاهري WorkerVM، افتح نافذة موجه أوامر المسؤول.

اكتب الأمر التالي في موجه الأوامر:

curl -A "HaxerMen" <your web server address>سترى استجابة خادم الويب الخاص بك.

انتقل إلى سجلات قواعد شبكة جدار الحماية في مدخل Microsoft Azure للعثور على تنبيه مشابه للرسالة التالية:

{ “msg” : “TCP request from 10.0.100.5:16036 to 10.0.20.10:80. Action: Alert. Rule: 2032081. IDS: USER_AGENTS Suspicious User Agent (HaxerMen). Priority: 1. Classification: A Network Tojan was detected”}إشعار

قد يستغرق بدء ظهور البيانات في السجلات بعض الوقت. امنحه 20 دقيقة على الأقل للسماح للسجلات بأن تبدأ عرض البيانات.

أضف قاعدة توقيع خاصة بالتوقيع 2032081:

- حدد DemoFirewallPolicy وضمن الإعدادات حدد IDPS.

- حدد علامة التبويب Signature rules .

- وفق Signature ID، في مربع النص المفتوح، اكتب 2032081.

- ضمن الوضع، حدد Deny.

- حدد حفظ.

- انتظر حتى يكتمل النشر قبل المتابعة.

في WorkerVM، قم بتشغيل الأمر

curlمرة أخرى:curl -A "HaxerMen" <your web server address>نظراً لأن طلب HTTP محظور الآن بواسطة جدار الحماية، فسترى الإخراج التالي بعد انتهاء مهلة الاتصال:

read tcp 10.0.100.5:55734->10.0.20.10:80: read: connection reset by peerانتقل إلى سجلات المراقبة في مدخل Microsoft Azure وابحث عن رسالة الطلب المحظور.

لاختبار IDPS لحركة مرور HTTPS

كرر اختبارات curl هذه باستخدام HTTPS بدلاً من HTTP. على سبيل المثال:

curl --ssl-no-revoke -A "HaxerMen" <your web server address>

يجب أن ترى نفس النتائج التي حصلت عليها مع اختبارات HTTP.

فحص TLS مع تصفية URL

استخدم الخطوات التالية لاختبار فحص TLS باستخدام تصفية عناوين URL.

قم بتحرير قواعد تطبيق نهج جدار الحماية وإضافة قاعدة جديدة تسمى

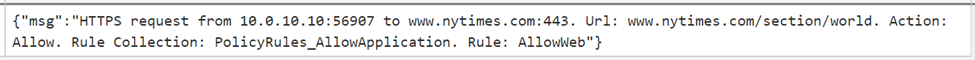

AllowURLإلى مجموعة القواعدAllowWeb. كون عنوان URL المستهدفwww.nytimes.com/section/worldوعنوان IP المصدر *ونوع الوجهة عنوان URL وحدد فحص بروتوكول أمان طبقة النقل والبروتوكولات http، https.عند اكتمال النشر، افتح مستعرضاً على WorkerVM وانتقل إلى

https://www.nytimes.com/section/worldوتحقق من عرض استجابة HTML بالشكل المتوقع في المستعرض.في مدخل Microsoft Azure، يمكنك عرض عنوان URL بالكامل في سجلات مراقبة قاعدة التطبيق:

قد تبدو بعض صفحات HTML غير مكتملة لأنها تشير إلى عناوين URL أخرى تم رفضها. لحل هذه المشكلة، يمكن اتباع النهج التالي:

إذا كانت صفحة HTML تحتوي على روابط لمجالات أخرى، فيمكنك إضافة هذه المجالات إلى قاعدة تطبيق جديدة مع السماح بالوصول إلى FQDNs هذه.

إذا كانت صفحة HTML تحتوي على روابط لعناوين URL فرعية، فيمكنك تعديل القاعدة وإضافة علامة النجمة إلى عنوان URL. على سبيل المثال:

targetURLs=www.nytimes.com/section/world*بدلاً من ذلك، يمكنك إضافة عنوان URL جديد إلى القاعدة. على سبيل المثال:

www.nytimes.com/section/world, www.nytimes.com/section/world/*

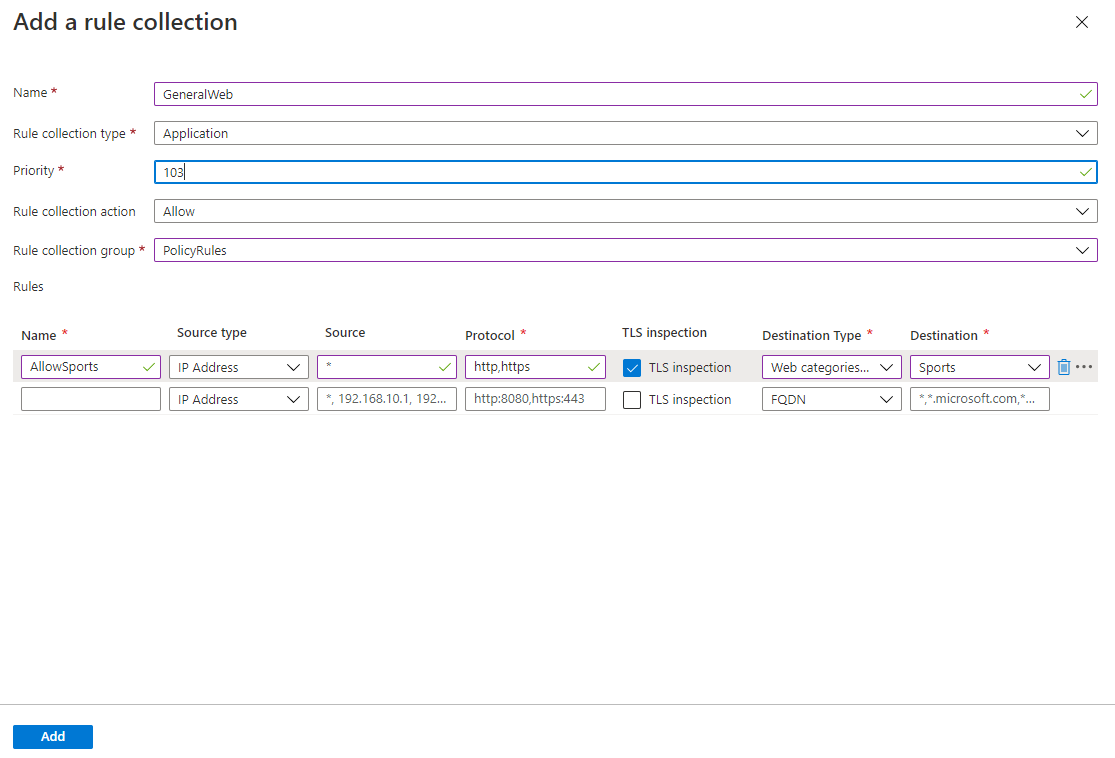

اختبار فئات الويب

لنقم بإنشاء قاعدة تطبيق للسماح بالوصول إلى مواقع الويب الرياضية.

من البوابة، افتح مجموعة الموارد وحدد DemoFirewallPolicy.

حدد Application Rules، ثم Add a rule collection.

في Name قم بكتابة GeneralWebو Priority103وRule collection group حدد DefaultApplicationRuleCollectionGroup.

في Rules الخاصة بـName اكتب AllowSports وSource* وProtocolhttp, https ثم حدد TLS inspection وDestination Type حدد Web categories وDestination حدد Sports.

حدد إضافة.

عند اكتمال التوزيع، توجه إلى WorkerVM وافتح مستعرض الويب وتصفح للوصول إلى

https://www.nfl.com.يجب أن تشاهد صفحة ويب NFL، ويظهر سجل قواعد التطبيق أنه تمت مطابقة قاعدة فئة الويب: الرياضة وتم السماح بالطلب.