توزيع وتكوين شهادات CA ل Azure Firewall

يتضمن Azure Firewall Premium ميزة فحص TLS، والتي تتطلب سلسلة مصادقة شهادة. بالنسبة إلى عمليات توزيع الإنتاج، يجب استخدام مؤسسة PKI لإنشاء الشهادات التي تستخدمها مع Azure Firewall Premium. استخدم هذه المقالة لإنشاء وإدارة شهادة CA متوسطة Premium جدار حماية Azure.

لمزيد من المعلومات حول متطلبات شهادة Azure Firewall Premium، راجع شهادات Azure Firewall Premium.

المتطلبات الأساسية

في حال لم يكن لديك اشتراك Azure، فأنشئ حساباً مجانيّاً قبل البدء.

لاستخدام مرجع مصدق للمؤسسات لإنشاء شهادة لاستخدامها مع Azure Firewall Premium، يجب أن تكون لديك الموارد التالية:

- غابة Active Directory

- مرجع مصدق لخدمات شهادة Active Directory Root مع تمكين تسجيل ويب

- Azure Firewall Premium مع نهج جدار حماية الطبقة Premium

- Azure Key Vault

- هوية مدارة مع أذونات القراءة للشهادات والأسرار المعرفة في نهج الوصول إلى Key Vault

طلب شهادة وتصديرها

- الوصول إلى موقع التسجيل على شبكة الإنترنت على المرجع المصدق الجذر، وعادة

https://<servername>/certsrvوحدد طلب شهادة. - حدد طلب الشهادة المتقدم.

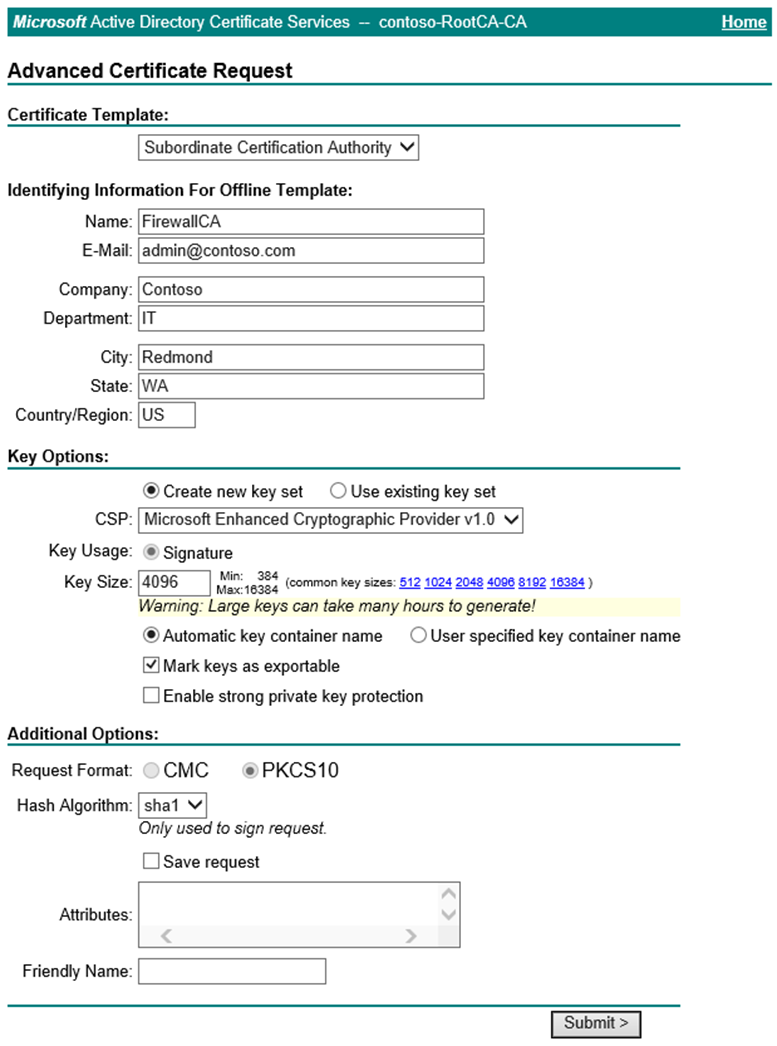

- حدد إنشاء طلب وإرساله إلى CA هذا.

- قم بتعبئة النموذج باستخدام قالب المرجع المصدق التابع.

- إرسال الطلب وتثبيت الشهادة.

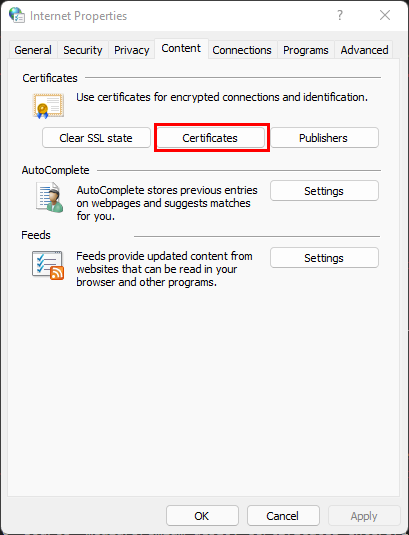

- على افتراض أن هذا الطلب يتم من خادم Windows باستخدام Internet Explorer، افتح خيارات إنترنت.

- انتقل إلى علامة التبويب محتوى وحدد شهادات.

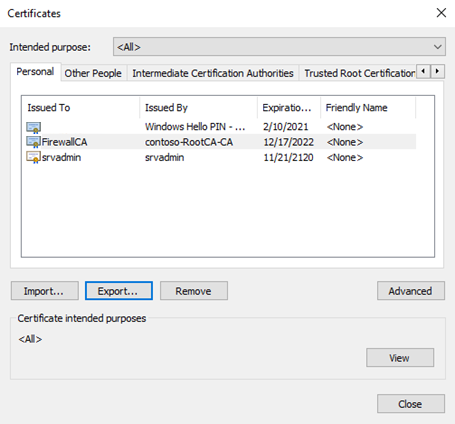

- حدد الشهادة التي تم إصدارها للتو ثم حدد تصدير.

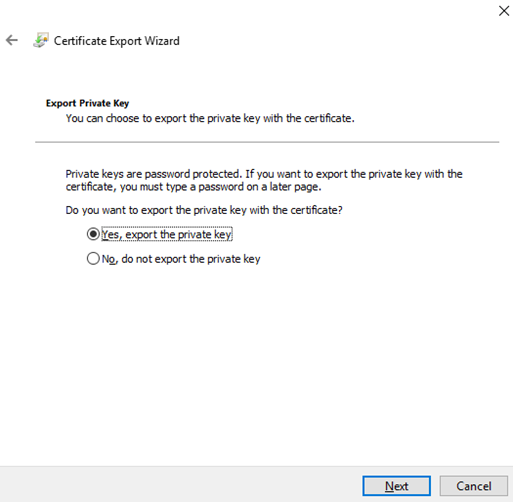

- حدد التالي لبدء المعالج. حدد نعم، ثم قم بتصدير المفتاح الخاص،ثم حدد التالي.

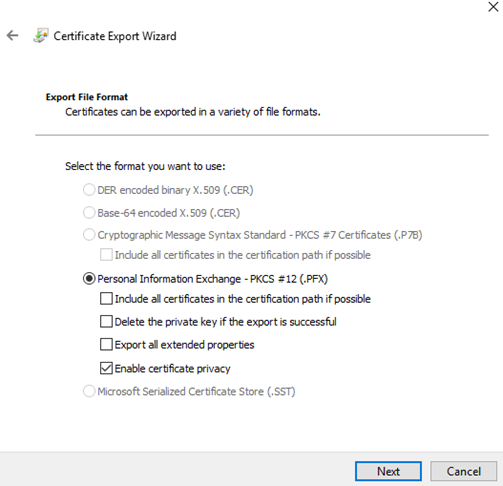

- يتم تحديد تنسيق ملف .pfx بشكل افتراضي. إلغاء تضمين جميع الشهادات في مسار الشهادة إن أمكن. إذا قمت بتصدير سلسلة الشهادات بأكملها، ستفشل عملية الاستيراد إلى جدار حماية Azure.

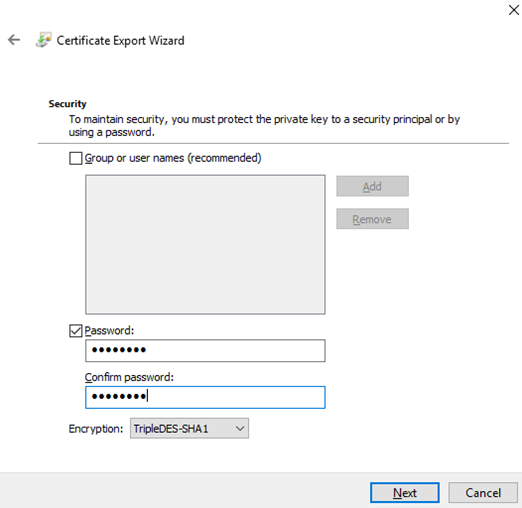

- تعيين كلمة مرور وتأكيدها لحماية المفتاح، ثم حدد التالي.

- اختر اسم ملف وموقع تصدير ثم حدد التالي.

- حدد إنهاء ونقل الشهادة المصدرة إلى موقع آمن.

إضافة الشهادة إلى نهج جدار الحماية

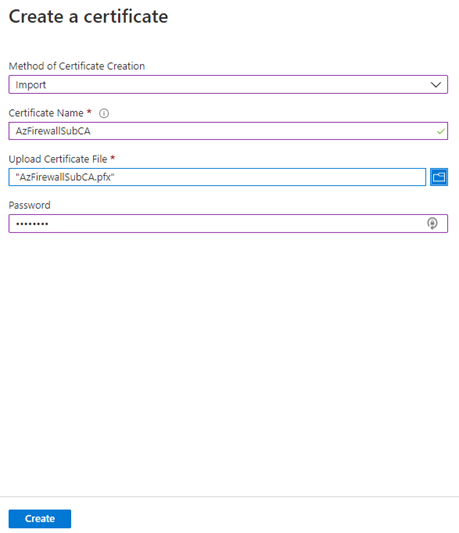

- في مدخل Azure، انتقل إلى صفحة الشهادات في Key Vault، وحدد إنشاء/استيراد.

- حدد استيراد كطريقة إنشاء، واسم الشهادة، وحدد الملف .pfx المصدر، وأدخل كلمة المرور، ثم حدد إنشاء.

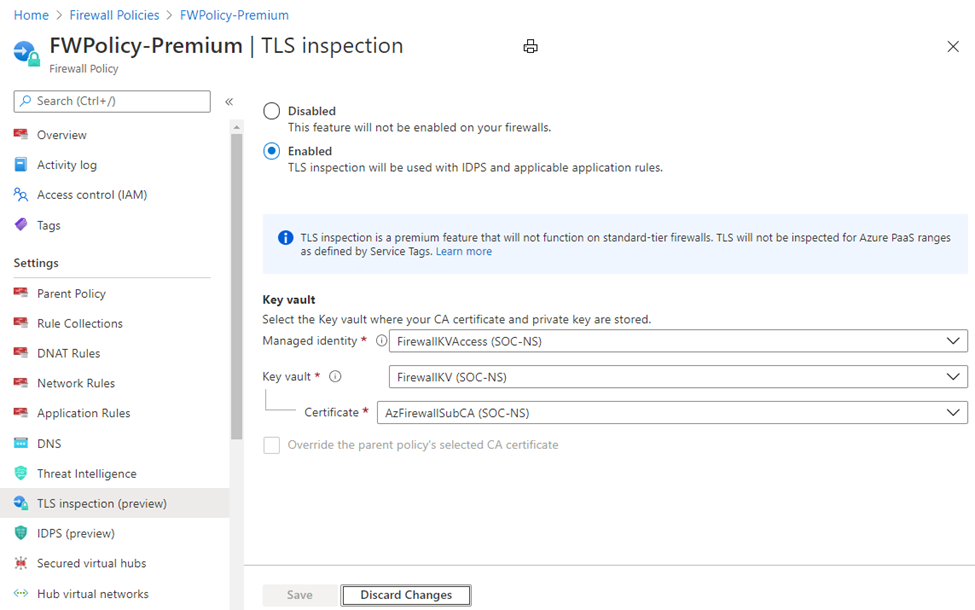

- انتقل إلى صفحة فحص TLS في سياسة جدار الحماية وحدد هويتك المدارة وKey Vault والشهادة.

- حدد حفظ.

تحقق من بروتوكول أمان طبقة النقل

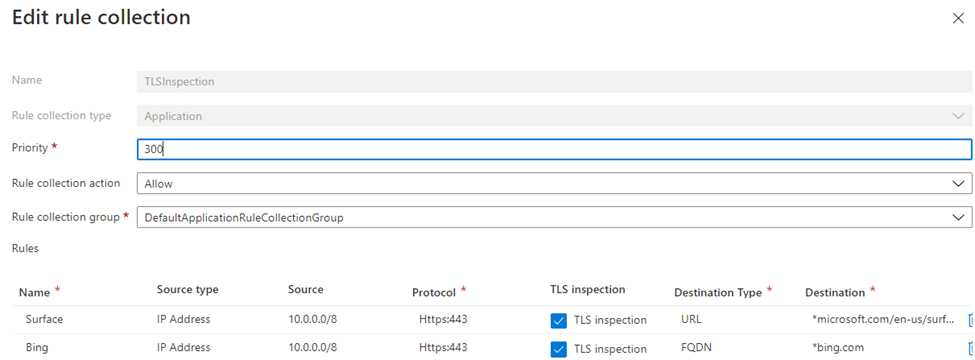

- إنشاء قاعدة تطبيق باستخدام فحص TLS إلى عنوان URL الوجهة أو FQDN من اختيارك. على سبيل المثال:

*bing.com.

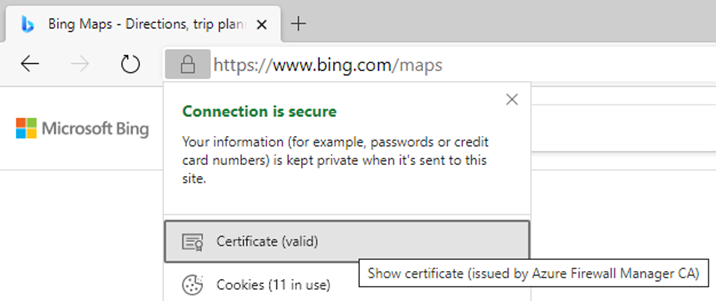

- من جهاز منضم إلى مجال ضمن نطاق المصدر للقاعدة، انتقل إلى الوجهة وحدد رمز القفل بجوار شريط العناوين في المستعرض. يجب أن تظهر الشهادة أنه تم إصدارها من قبل CA في المؤسسة بدلا من CA عام.

- إظهار الشهادة لعرض مزيد من التفاصيل، بما في ذلك مسار الشهادة.

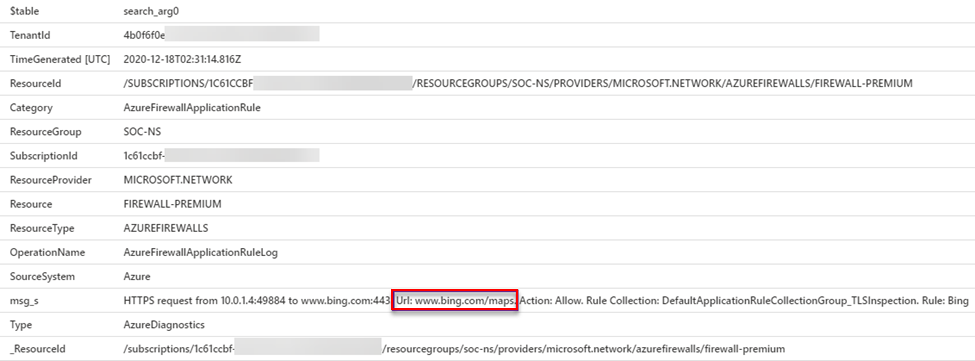

- في Log Analytics، قم بتشغيل استعلام KQL التالي لإرجاع جميع الطلبات التي كانت تخضع لفحص TLS:

تظهر النتيجة عنوان URL الكامل لنسبة استخدام الشبكة التي تم فحصها:AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated desc