تكوين مجموعات HDInsight لتكامل Microsoft Entra مع حزمة أمان المؤسسة

توفر هذه المقالة ملخصا ونظرة عامة على عملية إنشاء وتكوين مجموعة HDInsight المتكاملة مع معرف Microsoft Entra. يعتمد هذا التكامل على ميزة HDInsight تسمى حزمة أمان المؤسسة (ESP) وMicrosoft Entra Domain Services Active Directory محلي الموجودة مسبقا.

للحصول على برنامج تعليمي مفصل خطوة بخطوة حول إعداد وتكوين مجال في Azure وإنشاء مجموعة تمكين حزمة أمان المؤسسات ومزامنة المستخدمين المحليين، اطلع على إنشاء مجموعات حزم أمان المؤسسات وتكوينها في Azure HDInsight.

خلفية

توفر حزمة أمان المؤسسات (ESP) تكامل Active Directory لـ Azure HDInsight. يتيح هذا التكامل لمستخدمي المجال استخدام بيانات اعتماد المجال الخاصة بهم للمصادقة مع مجموعات HDInsight وتشغيل مهام البيانات الضخمة.

إشعار

يتوفر ESP بشكل عام في HDInsight 4.0 و5.0 لهذه الأنواع من المجموعات: Apache Spark و Interactive و Hadoop و Apache Kafka و HBase. مجموعات حزمة أمان المؤسسات التي تم إنشاؤها قبل تاريخ إنشاء حزمة أمان المؤسسات GA (1 أكتوبر 2018) غير مدعمة.

المتطلبات الأساسية

توجد بعض المتطلبات الأساسية لإكمالها قبل أن تتمكن من إنشاء مجموعة HDInsight التي تم تمكينها من قبل حزمة أمان المؤسسات:

- Active Directory محلي موجود ومعرف Microsoft Entra.

- تمكين Microsoft Entra Domain Services.

- تحقق من الحالة الصحية لخدمات مجال Microsoft Entra للتأكد من اكتمال المزامنة.

- قم بإنشاء وتخويل هوية مُدارة.

- إكمال إعداد الشبكات لـ DNS والمشكلات ذات الصلة.

تتم مناقشة كل عنصر من هذه العناصر بالتفصيل. للحصول على إرشادات حول إكمال كل هذه الخطوات، اطلع على إنشاء مجموعات حزمة أمان المؤسسات وتكوينها في Azure HDInsight.

تمكين خدمات مجال Microsoft Entra

يعد تمكين Microsoft Entra Domain Services شرطا أساسيا قبل أن تتمكن من إنشاء مجموعة HDInsight باستخدام ESP. لمزيد من المعلومات، راجع تمكين خدمات مجال Microsoft Entra باستخدام مدخل Microsoft Azure.

عند تمكين Microsoft Entra Domain Services، يبدأ جميع المستخدمين والعناصر في المزامنة من معرف Microsoft Entra إلى Microsoft Entra Domain Services بشكل افتراضي. يعتمد طول عملية المزامنة على عدد العناصر في معرف Microsoft Entra. وقد تستغرق المزامنة بضعة أيام لمئات الآلاف من العناصر.

يجب أن يكون اسم المجال الذي تستخدمه مع Microsoft Entra Domain Services 39 حرفا أو أقل، للعمل مع HDInsight.

ويمكنك اختيار مزامنة المجموعات التي تحتاج إلى الوصول إلى مجموعات HDInsight فقط. يسمى هذا الخيار الخاص بمزامنة مجموعات معينة فقط المزامنة محددة النطاق. للحصول على الإرشادات، راجع تكوين المزامنة محددة النطاق من معرف Microsoft Entra إلى المجال المدار.

عندما تقوم بتمكين البروتوكول الخفيف لتغيير بيانات الدليل (LDAP) الآمن، ضع اسم المجال في اسم الموضوع. والاسم البديل للموضوع في الشهادة. إذا كان اسم المجال هو contoso100.onmicrosoft.com، فتأكد من وجود الاسم الدقيق في اسم موضوع الشهادة والاسم البديل للموضوع. لمزيد من المعلومات، راجع تكوين LDAP آمن لمجال Microsoft Entra Domain Services المدار.

في المثال التالي يتم إنشاء شهادة موقعة ذاتياً. اسم المجال contoso100.onmicrosoft.com موجود في كل من Subject(اسم الموضوع) وDnsName(الاسم البديل للموضوع).

$lifetime=Get-Date

New-SelfSignedCertificate -Subject contoso100.onmicrosoft.com `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.contoso100.onmicrosoft.com, contoso100.onmicrosoft.com

إشعار

يتمتع مسؤولو المستأجرين فقط بالامتيازات لتمكين خدمات مجال Microsoft Entra. إذا كان تخزين نظام المجموعة هو Azure Data Lake Storage Gen1 أو Gen2، يجب تعطيل مصادقة Microsoft Entra متعددة العوامل فقط للمستخدمين الذين سيحتاجون إلى الوصول إلى نظام المجموعة باستخدام مصادقة Kerberos الأساسية. إذا كانت مؤسستك تتطلب مصادقة متعددة العوامل، فحاول استخدام ميزة HDInsight ID Broker.

يمكنك استخدام عناوين IP الموثوق بها أو الوصول المشروط لتعطيل المصادقة متعددة العوامل لمستخدمين محددين فقط عندما يصلون إلى نطاق IP للشبكة الظاهرية لمجموعة HDInsight.

إذا كان تخزين نظام المجموعة هو تخزين Azure Blob، فلا تقم بتعطيل المصادقة متعددة العوامل.

التحقق من الحالة الصحية لخدمات مجال Microsoft Entra

عرض الحالة الصحية لخدمات مجال Microsoft Entra عن طريق تحديد Health في الفئة Manage . تأكد من أن حالة Microsoft Entra Domain Services خضراء (قيد التشغيل) ومن اكتمال المزامنة.

إنشاء هوية مُدارة وتخويلها

استخدم هوية مُدارة يعينها المستخدم لتبسيط عمليات خدمات المجال الآمن. عند تعيين دور مساهم خدمات مجال HDInsight للهوية المدارة، يمكنه قراءة عمليات خدمات النطاق وإنشاؤها وتعديلها وحذفها.

توجد حاجة إلى عمليات خدمات مجال معينة، مثل إنشاء الوحدات التنظيمية وكيانات الخدمة، من أجل حزمة أمان المؤسسات لـ HDInsight. يمكنك إنشاء هويات مُدارة في أي اشتراك. لمزيد من المعلومات حول الهويات المُدارة بشكل عام، اطلع على الهويات المُدارة لموارد Azure. لمزيد من المعلومات حول كيفية عمل الهويات المُدارة في Azure HDInsight، راجع الهويات المُدارة في Azure HDInsight.

لإعداد مجموعات حزم أمان المؤسسات، أنشئ هوية مُدارة يعينها المستخدم إذا لم يكن لديك واحدة بالفعل. راجع Create, list, delete, or assign a role to a user-assigned managed identity by using the Azure portal.

بعد ذلك، قم بتعيين دور HDInsight Domain Services Contributor إلى الهوية المدارة في التحكم في الوصول لخدمات مجال Microsoft Entra. تحتاج إلى امتيازات مسؤول Microsoft Entra Domain Services لإجراء تعيين الدور هذا.

يضمن تعيين دور HDInsight Domain Services Contributor أن هذه الهوية لديها حق الوصول المناسب (on behalf of) للقيام بعمليات خدمات المجال على مجال Microsoft Entra Domain Services. تتضمن هذه العمليات إنشاء وحذف الوحدات التنظيمية.

بعد إعطاء الهوية المدارة الدور، يدير مسؤول Microsoft Entra Domain Services من يستخدمها. أولاً، يقوم المسؤول بتحديد الهوية المدارة في المدخل. ثم يحدد التحكم في الوصول (IAM) ضمن نظرة عامة. يعين المسؤول دور مشغل الهوية المُدارة للمستخدمين أو المجموعات التي ترغب في إنشاء مجموعات حزم أمان المؤسسات.

على سبيل المثال، يمكن لمسؤول Microsoft Entra Domain Services تعيين هذا الدور إلى مجموعة MarketingTeam للهوية المدارة sjmsi . يظهر مثال في الصورة التالية. يضمن هذا التعيين أن يتمكن الأشخاص المناسبون في المؤسسة من استخدام الهوية المدارة لإنشاء مجموعات حزم أمان المؤسسات.

تكوين الشبكة

إشعار

يجب نشر خدمات مجال Microsoft Entra في شبكة ظاهرية مستندة إلى Azure Resource Manager. الشبكات الظاهرية الكلاسيكية غير مدعومة لخدمات مجال Microsoft Entra. لمزيد من المعلومات، راجع تمكين خدمات مجال Microsoft Entra باستخدام مدخل Microsoft Azure.

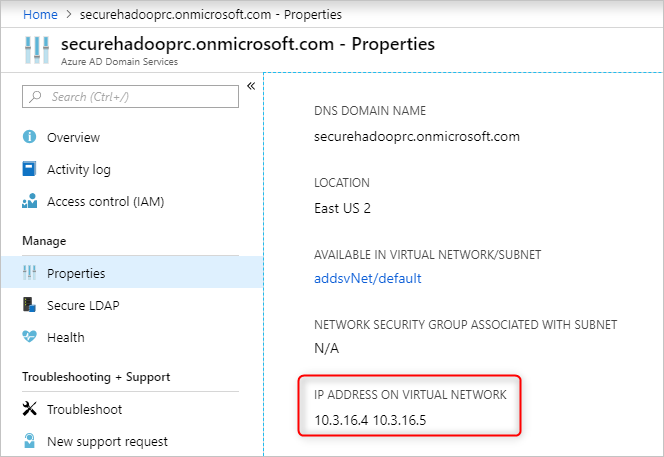

تمكين Microsoft Entra Domain Services. ثم يتم تشغيل خادم نظام أسماء المجالات المحلي (DNS) على الأجهزة الظاهرية لـ Active Directory (VMs). قم بتكوين الشبكة الظاهرية لخدمات مجال Microsoft Entra لاستخدام خوادم DNS المخصصة هذه. لتحديد عناوين IP الصحيحة، حدد الخصائص في فئة الإدارة وابحث ضمن عنوان IP على الشبكة الظاهرية.

تغيير تكوين خوادم DNS في الشبكة الظاهرية لخدمات مجال Microsoft Entra. لاستخدام عناوين IP المخصصة هذه، حدد خوادم DNS في فئة الإعدادات. ثم حدد الخيار تخصيص، وأدخل عنوان IP الأول في مربع النص، وحدد حفظ. أضف المزيد من عناوين IP باستخدام نفس الخطوات.

من الأسهل وضع كل من مثيل Microsoft Entra Domain Services والمجموعة HDInsight في نفس شبكة Azure الظاهرية. إذا كنت تخطط لاستخدام شبكات ظاهرية مختلفة، فيجب عليك إجراء اقتران بين تلك الشبكات الظاهرية بحيث تكون وحدة التحكم بالمجال مرئية لأجهزة HDInsight الظاهرية. للحصول على المزيد من المعلومات، راجع تناظر الشبكة الافتراضية.

بعد أن يتم اقتران الشبكات الظاهرية، قم بتكوين شبكة HDInsight ظاهرية لاستخدام خادم DNS مخصص. وأدخل عناوين IP الخاصة لخدمات مجال Microsoft Entra كعناوين خادم DNS. عندما تستخدم كلتا الشبكتين الظاهريتين نفس خوادم DNS، يحل اسم المجال المخصص إلى عنوان IP الصحيح ويمكن الوصول إليه من HDInsight. على سبيل المثال، إذا كان اسم المجال الخاص بك هو contoso.com، ثم بعد هذه الخطوة، ping contoso.com يجب حل إلى عنوان IP الصحيح لخدمات مجال Microsoft Entra.

إذا كنت تستخدم قواعد مجموعة أمان الشبكة (NSG) في شبكة HDInsight الفرعية، فيجب أن تسمح بعناوين IP المطلوبة لنقل البيانات الواردة والصادرة.

لاختبار إعداد الشبكة، قم بضم جهاز Windows الظاهري إلى الشبكة الظاهرية/الشبكة الفرعية لـ HDInsight واختبر اتصال اسم المجال. (يجب أن يتم حلها إلى IP.) قم بتشغيل ldp.exe للوصول إلى مجال Microsoft Entra Domain Services. ثم قم بضم جهاز Windows الظاهري هذا إلى المجال للتأكيد أن جميع استدعاءات RPC المطلوبة بين العميل والخادم ناجحة.

استخدم nslookup لتأكيد وصول الشبكة إلى حساب التخزين. أو أي قاعدة بيانات خارجية قد تستخدمها (على سبيل المثال، Ranger DB أو Hive metastore خارجي). تأكد من السماح بالمنافذ المطلوبة في قواعد NSG للشبكة الفرعية ل Microsoft Entra Domain Services، إذا كانت NSG تؤمن خدمات مجال Microsoft Entra. إذا كان انضمام المجال إلى جهاز Windows الظاهري هذا ناجحاً، فيمكنك المتابعة إلى الخطوة التالية وإنشاء مجموعات حزم أمان المؤسسات.

إنشاء مجموعة HDInsight من خلال حزمة أمان المؤسسات

بعد إعداد الخطوات السابقة بشكل صحيح، تتمثل الخطوة التالية في إنشاء مجموعة HDInsight مع تمكين حزمة أمان المؤسسات. عند إنشاء مجموعة HDInsight، يمكنك تمكين حزمة أمان المؤسسات في علامة التبويب الأمان + الشبكة. بالنسبة إلى قالب Azure Resource Manager للنشر، استخدم تجربة المدخل مرة واحدة فقط. ثم قم بتنزيل القالب المعبأ مسبقاً على صفحة مراجعة + إنشاء لإعادة استخدامه في المستقبل.

ويمكنك أيضاً تمكين ميزة HDInsight ID Broker أثناء إنشاء المجموعة. تتيح لك ميزة ID Broker تسجيل الدخول إلى Ambari باستخدام المصادقة متعددة العوامل والحصول على تذاكر Kerberos المطلوبة دون الحاجة إلى تجزئة كلمة المرور في Microsoft Entra Domain Services.

إشعار

يجب أن تكون الأحرف الستة الأولى من أسماء مجموعات حزم أمان المؤسسات فريدة في بيئتك. على سبيل المثال، إذا كان لديك مجموعات حزم أمان مؤسسات متعددة في شبكات ظاهرية مختلفة، فاختر اصطلاح تسمية يضمن أن الأحرف الستة الأولى في أسماء المجموعات تكون فريدة.

بعد تمكين ESP، يتم الكشف عن التكوينات الخاطئة الشائعة المتعلقة بخدمات مجال Microsoft Entra والتحقق من صحتها تلقائيا. بعد إصلاح هذه الأخطاء، يمكنك المتابعة إلى الخطوة التالية.

عند إنشاء مجموعة HDInsight باستخدام حزمة أمان المؤسسات، يجب عليك توفير المعلمات التالية:

مستخدم مسؤول نظام المجموعة: اختر مسؤولا لنظام المجموعة من مثيل Microsoft Entra Domain Services الذي تمت مزامنته. يجب أن يكون حساب المجال هذا متزامنا ومتوفرا بالفعل في Microsoft Entra Domain Services.

مجموعات الوصول إلى نظام المجموعة: يجب أن تتوفر مجموعات الأمان التي تريد مزامنة مستخدميها والوصول إلى نظام المجموعة في Microsoft Entra Domain Services. على سبيل المثال، مجموعة HiveUsers. لمزيد من المعلومات، راجع إنشاء مجموعة وإضافة أعضاء في معرف Microsoft Entra.

عنوان URL للبروتوكول الخفيف لتغيير بيانات الدليل (LDAP): على سبيل المثال،

ldaps://contoso.com:636.

يمكن اختيار الهوية المُدارة التي قمت بإنشائها من القائمة المنسدلة الهوية المُدارة التي يعينها المستخدم عند إنشاء مجموعة جديدة.

.

.

الخطوات التالية

- لتكوين نُهج Hive وتشغيل استعلامات Hive، اطلع على تكوين نُهج Apache Hive لمجموعات HDInsight من خلال حزمة أمان المؤسسات.

- لاستخدام SSH للاتصال بمجموعات HDInsight باستخدام حزمة أمان المؤسسات، اطلع على استخدام SSH مع Apache Hadoop المستند إلى Linux على HDInsight من Linux أو Unix أو OS X.