تصديق TPM

توضح هذه المقالة المفاهيم المتضمنة عند توفير الأجهزة باستخدام إثبات الوحدة النمطية للنظام الأساسي الموثوق به (TPM) في خدمة تزويد الأجهزة (DPS). هذه المقالة ذات صلة بجميع الأشخاص المشاركين في إعداد جهاز للتوزيع.

الوحدة النمطية للنظام الأساسي الموثوق به (TPM) هي نوع من وحدة أمان الأجهزة (HSM). تفترض هذه المقالة أنك تستخدم TPM منفصلا أو ثابتا أو متكاملا. تعد TPMs التي تحاكي البرامج مناسبة تماما للنماذج الأولية أو الاختبار، ولكنها لا توفر نفس مستوى الأمان الذي توفره أجهزة TPM المنفصلة أو الثابتة أو المتكاملة. لا نوصي باستخدام برامج TPMs في الإنتاج.

هذه المقالة ذات صلة فقط بالأجهزة التي تستخدم TPM 2.0 مع دعم مفتاح HMAC ومفاتيح المصادقة الخاصة بها. TPM هو معيار ISO على مستوى الصناعة من مجموعة الحوسبة الموثوق بها، ويمكنك قراءة المزيد عن TPM في مواصفات TPM 2.0 الكاملة أو مواصفات ISO/IEC 11889. تفترض هذه المقالة أيضا أنك على دراية بأزواج المفاتيح العامة والخاصة، وكيفية استخدامها للتشفير.

تعالج حزم SDK لجهاز Device Provisioning Service كل ما هو موضح في هذه المقالة نيابة عنك. ليست هناك حاجة لتنفيذ دعم TPM إذا كنت تستخدم SDKs على أجهزتك. تساعدك هذه المقالة على فهم ما يحدث من الناحية المفاهيمية مع شريحة أمان TPM عند توفير جهازك ولماذا هو آمن للغاية.

نظرة عامة

تستخدم TPMs شيئا يسمى مفتاح المصادقة (EK) كجذر آمن للثقة. يكون مفتاح المصادقة فريد من نوعه للوحدة النمطية للنظام الأساسي الموثوق به ويؤدي تغييره إلى تغيير الجهاز بشكل كبير إلى جهاز جديد.

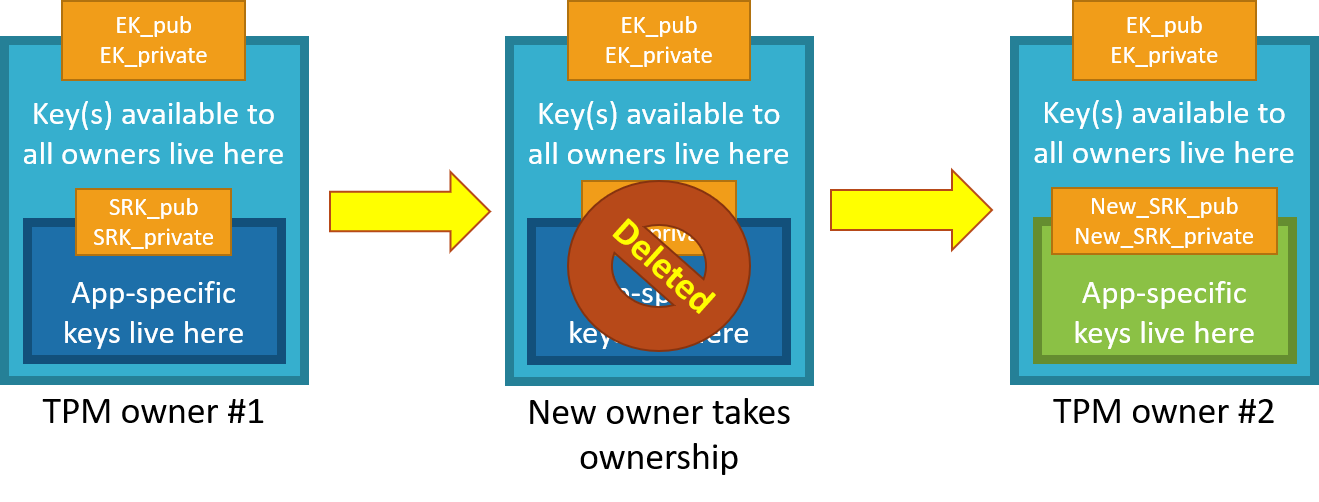

تحتوي TPMs على نوع آخر من المفاتيح يسمى مفتاح جذر التخزين (SRK). قد يتم إنشاء مفتاح جذر التخزين من قبل مالك الوحدة النمطية للنظام الأساسي الموثوق به بعد أن يحصل على ملكية الوحدة النمطية للنظام الأساسي الموثوق به. الحصول على ملكية TPM هي الطريقة الخاصة لـTPM لقول "شخص ما يعيّن كلمة مرور على HSM." إذا تم بيع جهاز TPM إلى مالك جديد، يمكن للمالك الجديد الحصول على ملكية TPM لإنشاء SRK جديد. يضمن الجيل الجديد من مفتاح جذر التخزين عدم قدرة المالك السابق على استخدام الوحدة النمطية للنظام الأساسي الموثوق به. لأن كل مفتاح جذر تخزين فريد من نوعه لمالك الوحدة النمطية للنظام الأساسي الموثوق به يمكن استخدام مفتاح جذر التخزين لختم البيانات في الوحدة النمطية للنظام الأساسي الموثوق به نفسها لهذا المالك. يوفر مفتاح جذر التخزين بيئة الاختبار المعزولة للمالك لتخزين مفاتيحه ويوفر إمكانية إلغاء الوصول إذا تم بيع الجهاز أو الوحدة النمطية للنظام الأساسي الموثوق به. إنه مثل الانتقال إلى منزل جديد: أخذ الملكية هو تغيير الأقفال على الأبواب وتدمير جميع الأثاث الذي تركه المالكون السابقون (SRK)، ولكن لا يمكنك تغيير عنوان المنزل (EK).

بمجرد إعداد الجهاز، فإنه يحتوي على كل من EK وSRK متاح للاستخدام.

تختلف الخطوات المحددة المتضمنة في ملكية TPM اعتمادا على الشركة المصنعة ومجموعة أدوات TPM المستخدمة ونظام تشغيل الجهاز.

تستخدم خدمة تزويد الأجهزة الجزء العام من مفتاح المصادقة (قائمة مفتاح المصادقة) لتحديد الأجهزة وتسجيلها. يمكن لبائع الجهاز قراءة قائمة EK_pub أثناء التصنيع أو الاختبار النهائي وتحميل قائمة EK_pub إلى خدمة التزويد بحيث يتم التعرف على الجهاز عند توصيله بخدمة التزويد. لا تتحقق خدمة تزويد الأجهزة من SRK أو المالك، لذا فإن "مسح" TPM يمسح بيانات العميل، ولكن يتم الاحتفاظ ب EK (وبيانات المورد الأخرى) وسيظل الجهاز معترفا به من قبل خدمة توفير الجهاز عند اتصاله بالتزويد.

عملية التصديق

عندما يتصل جهاز مع TPM بخدمة توفير الجهاز، تتحقق الخدمة أولا من EK_pub المتوفرة مقابل EK_pub المخزنة في قائمة التسجيل. إذا لم تتطابق EK_pubs، فلن يسمح للجهاز بالتزويد. إذا كانت قوائم EK_pub تتطابق، فإن الخدمة تتطلب من الجهاز إثبات ملكية الجزء الخاص من مفتاح المصادقة عن طريق تحدي nonce، وهو تحدٍ آمن يستخدم لإثبات الهوية. تقوم خدمة تزويد الأجهزة بإنشاء تحدي nonce ثم تشفيره مع مفتاح جذر التخزين ثم قائمةEK_pub، وكلاهما يتم توفيره بواسطة الجهاز أثناء مكالمة التسجيل الأولية. تحافظ الوحدة النمطية للنظام الأساسي الموثوق به دائما على الجزء الخاص من مفتاح المصادقة بشكل آمن. يمنع هذا التزييف ويضمن تزويد رموز SAS المميزة بشكل آمن للأجهزة المُعتمدة.

دعونا نستعرض عملية التصديق بالتفصيل.

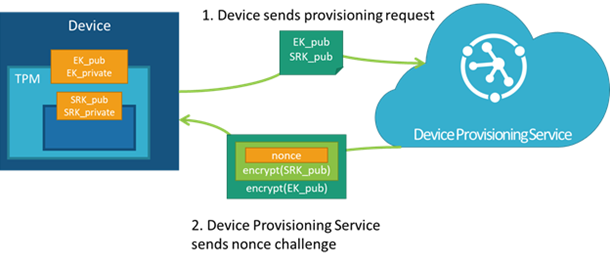

يَطلب الجهاز تعيين مركز IoT

أولا يتصل الجهاز بخدمة تزويد الأجهزة ويَطلب تزويدها. أثناء القيام بذلك، يزود الجهاز الخدمة مع معرف التسجيل الخاص به، ونطاق معرف، وقائمة EK_pub وقائمة SRK_pub من الوحدة النمطية للنظام الأساسي الموثوق به. تصدر الخدمة رمز nonce المشفر مرة أخرى إلى الجهاز وتطلب من الجهاز فك تشفير nonce واستخدام ذلك لتوقيع رمز SAS للاتصال مرة أخرى وإنهاء التوفير.

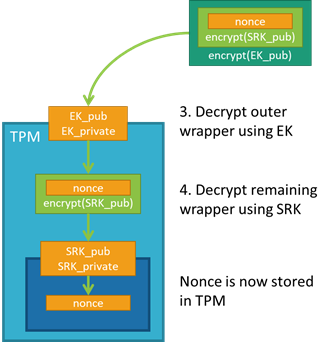

تحدي Nonce

يأخذ الجهاز تحدي nonce ويستخدم الأجزاء الخاصة من مفتاح المصادقة ومفتاح جذر التخزين لفك تشفير nonce في الوحدة النمطية للنظام الأساسي الموثوق به؛ وترتيب تشفير nonce تفويض الثقة من مفتاح المصادقة، وهو غير قابل للتغيير، إلى مفتاح جذر التخزين، والتي يمكن أن تتغير إذا حصل مالك جديد على ملكية الوحدة النمطية للنظام الأساسي الموثوق به.

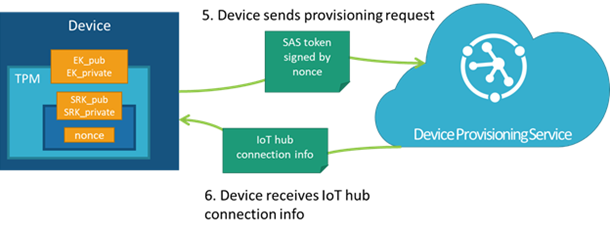

التّحقق من صحة nonce وتلقي بيانات الاعتماد

يمكن للجهاز بعد ذلك التوقيع على رمز SAS المميز باستخدام رمز nonce الذي تم فك تشفيره وإعادة إنشاء اتصال بخدمة تزويد الأجهزة باستخدام رمز SAS المميز الموقّع. مع اكتمال تحدي Nonce، تسمح الخدمة بتزويد الجهاز.