IoT Edge ل Linux على أمان Windows

ينطبق على: ![]() IoT Edge 1.4

IoT Edge 1.4

هام

IoT Edge 1.5 LTS وIoT Edge 1.4 هي إصدارات مدعومة. IoT Edge 1.4 LTS هو نهاية العمر الافتراضي في 12 نوفمبر 2024. إذا كنت تستخدم إصدارا سابقا، فشاهد تحديث IoT Edge.

يستفيد Azure IoT Edge ل Linux على Windows من جميع عروض الأمان من التشغيل على مضيف عميل/خادم Windows ويضمن الاحتفاظ بجميع المكونات الإضافية بنفس أماكن الأمان. توفر هذه المقالة معلومات حول أماكن الأمان المختلفة التي يتم تمكينها افتراضيا، وبعض المباني الاختيارية التي قد يقوم المستخدم بتمكينها.

أمان الجهاز الظاهري

يعتمد الجهاز الظاهري المنسق IoT Edge لنظام Linux (EFLOW) على Microsoft CBL-Mariner. CBL-Mariner هو توزيع Linux داخلي للبنية الأساسية السحابية والمنتجات والخدمات المتطورة من Microsoft. تم تصميم CBL-Mariner لتوفير نظام أساسي متسق لهذه الأجهزة والخدمات ويعزز قدرة Microsoft على البقاء على اطلاع على تحديثات Linux. لمزيد من المعلومات، راجع أمان CBL-Mariner.

تم بناء الجهاز الظاهري EFLOW على منصة أمان شاملة مكونة من أربع نقاط:

- تحديثات الخدمة

- نظام ملفات الجذر للقراءة فقط

- تأمين جدار الحماية

- DM-Verity

تحديثات الخدمة

عند ظهور الثغرات الأمنية، يجعل CBL-Mariner أحدث تصحيحات الأمان والإصلاحات المتاحة لخدمتها من خلال التحديثات الشهرية ل ELOW. لا يحتوي الجهاز الظاهري على مدير حزمة، لذلك لا يمكن تنزيل حزم RPM وتثبيتها يدويا. يتم تثبيت جميع التحديثات على الجهاز الظاهري باستخدام آلية تحديث EFLOW A/B. لمزيد من المعلومات حول تحديثات EFLOW، راجع تحديث IoT Edge ل Linux على Windows

نظام ملفات الجذر للقراءة فقط

يتكون الجهاز الظاهري EFLOW من قسمين رئيسيين الجذر والبيانات. أقسام rootFS-A أو rootFS-B قابلة للتبديل ويتم تحميل أحد الاثنين كنظام ملفات للقراءة فقط في /، مما يعني أنه لا يسمح بإجراء تغييرات على الملفات المخزنة داخل هذا القسم. من ناحية أخرى، قسم البيانات الذي تم تحميله ضمن /var قابل للقراءة والكتابة، مما يسمح للمستخدم بتعديل المحتوى داخل القسم. لا يتم التعامل مع البيانات المخزنة على هذا القسم من خلال عملية التحديث وبالتالي لن يتم تعديلها عبر التحديثات.

نظرا لأنك قد تحتاج إلى الوصول للكتابة إلى /etc، /home، /root، /var لحالات استخدام معينة، يتم الوصول للكتابة لهذه الدلائل عن طريق تراكبها على قسم البيانات الخاص بنا على وجه التحديد إلى الدليل /var/.eflow/overlays. النتيجة النهائية لهذا هو أن المستخدمين يمكنهم كتابة أي شيء إلى الدلائل المذكورة السابقة. لمزيد من المعلومات حول التراكبات، راجع التراكبات.

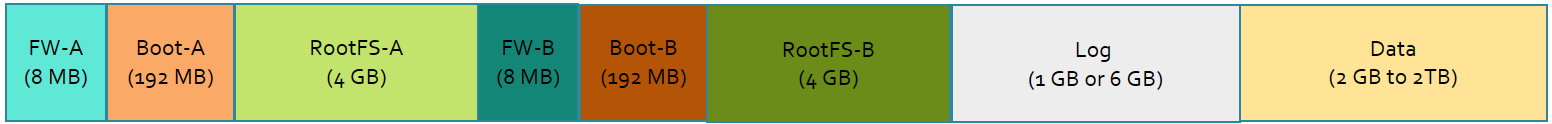

| القسم | الحجم | الوصف |

|---|---|---|

| BootEFIA | 8 ميغابايت | قسم البرنامج الثابت A للتمهيد المستقبلي GRUBless |

| BootA | 192 ميغابايت | يحتوي على محمل التمهيد لقسم |

| RootFS A | 4 غيغابايت | أحد الأقسام النشطة/السلبية التي تحتفظ بنظام الملفات الجذر |

| BootEFIB | 8 ميغابايت | قسم البرنامج الثابت B للتمهيد المستقبلي GRUBless |

| BootB | 192 ميغابايت | يحتوي على محمل التمهيد لقسم B |

| RootFS B | 4 غيغابايت | أحد الأقسام النشطة/السلبية التي تحتفظ بنظام الملفات الجذر |

| سجل | 1 غيغابايت أو 6 غيغابايت | سجلات قسم معين مثبت ضمن /logs |

| بيانات | 2 غيغابايت إلى 2 تيرابايت | قسم ذي حالة لتخزين البيانات الثابتة عبر التحديثات. قابل للتوسيع وفقا لتكوين التوزيع |

إشعار

يمثل تخطيط القسم حجم القرص المنطقي ولا يشير إلى المساحة الفعلية التي سيشغلها الجهاز الظاهري على قرص نظام التشغيل المضيف.

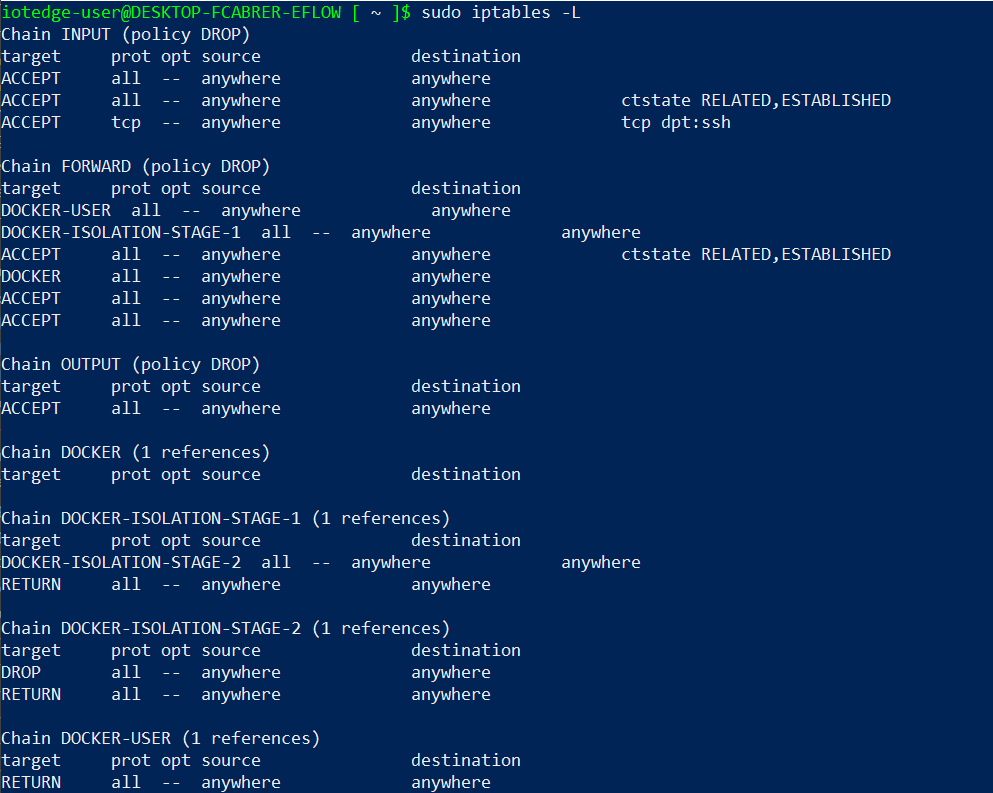

Firewall

بشكل افتراضي، يستخدم الجهاز الظاهري EFLOW الأداة المساعدة iptables لتكوينات جدار الحماية. يتم استخدام Iptables لإعداد جداول قواعد تصفية حزمة IP وصيانتها وفحصها في نواة Linux. يسمح التنفيذ الافتراضي فقط بنسبة استخدام الشبكة الواردة على المنفذ 22 (خدمة SSH) ويحظر حركة المرور بخلاف ذلك. يمكنك التحقق من تكوين iptables بالخطوات التالية:

فتح جلسة عمل PowerShell غير مقيدة

الاتصال بجهاز EFLOW الظاهري

Connect-EflowVmسرد جميع قواعد iptables

sudo iptables -L

التمهيد الذي تم التحقق منه

يدعم الجهاز الظاهري EFLOW التمهيد الذي تم التحقق منه من خلال ميزة النواة المضمنة device-mapper-verity (dm-verity)، والتي توفر التحقق من التكامل الشفاف لأجهزة الكتلة. يساعد dm-verity على منع rootkits المستمرة التي يمكن أن تحتفظ بامتيازات الجذر والأجهزة المخترقة. تضمن هذه الميزة صورة البرنامج الأساسي للجهاز الظاهري وهي نفسها ولم يتم تغييرها. يستخدم الجهاز الظاهري ميزة dm-verity للتحقق من جهاز كتلة معين، وطبقة التخزين الأساسية لنظام الملفات، وتحديد ما إذا كان يطابق التكوين المتوقع.

بشكل افتراضي، يتم تعطيل هذه الميزة في الجهاز الظاهري، ويمكن تشغيلها أو إيقاف تشغيلها. لمزيد من المعلومات، راجع dm-verity.

وحدة النظام الأساسي الموثوق بها (TPM)

تم تصميم تقنية وحدة النظام الأساسي الموثوق بها (TPM) لتوفير وظائف متعلقة بالأمان تستند إلى الأجهزة. شريحة TPM هي معالج تشفير آمن مصمم لتنفيذ عمليات التشفير. تتضمن الشريحة آليات أمان مادية متعددة لجعلها مقاومة للعبث، والبرامج الضارة غير قادرة على العبث بوظائف الأمان الخاصة ب TPM.

لا يدعم الجهاز الظاهري EFLOW vTPM. ومع ذلك، يمكن للمستخدم تمكين/تعطيل ميزة المرور TPM التي تسمح للجهاز الظاهري EFLOW باستخدام نظام التشغيل Windows المضيف TPM. يتيح ذلك سيناريوهين رئيسيين:

- استخدم تقنية TPM لتوفير جهاز IoT Edge باستخدام Device Provision Service (DPS). لمزيد من المعلومات، راجع إنشاء وتوفير IoT Edge ل Linux على جهاز Windows على نطاق واسع باستخدام TPM.

- الوصول للقراءة فقط إلى مفاتيح التشفير المخزنة داخل TPM. لمزيد من المعلومات، راجع Set-EflowVmFeature لتمكين TPM passthrough.

اتصال المضيف الآمن والجهاز الظاهري

يوفر EFLOW طرقا متعددة للتفاعل مع الجهاز الظاهري من خلال الكشف عن تنفيذ وحدة PowerShell النمطية الغنية. لمزيد من المعلومات، راجع وظائف PowerShell ل IoT Edge ل Linux على Windows. تتطلب هذه الوحدة جلسة عمل غير مقيدة للتشغيل، ويتم توقيعها باستخدام شهادة Microsoft Corporation.

تتم جميع الاتصالات بين نظام التشغيل مضيف Windows والجهاز الظاهري EFLOW المطلوب من قبل أوامر PowerShell cmdlets باستخدام قناة SSH. بشكل افتراضي، لن تسمح خدمة SSH للجهاز الظاهري بالمصادقة عبر اسم المستخدم وكلمة المرور، وتقتصر على مصادقة الشهادة. يتم إنشاء الشهادة أثناء عملية نشر EFLOW، وهي فريدة لكل تثبيت EFLOW. علاوة على ذلك، لمنع هجمات القوة الغاشمة SSH، يحظر الجهاز الظاهري عنوان IP إذا حاول أكثر من ثلاثة اتصالات في الدقيقة لخدمة SSH.

في إصدار EFLOW Continuous Release (CR)، قدمنا تغييرا في قناة النقل المستخدمة لإنشاء اتصال SSH. في الأصل، تعمل خدمة SSH على منفذ TCP 22، والذي يمكن الوصول إليه من قبل جميع الأجهزة الخارجية في نفس الشبكة باستخدام مأخذ توصيل TCP إلى هذا المنفذ المحدد. لأسباب أمنية، يقوم EFLOW CR بتشغيل خدمة SSH عبر مآخذ Hyper-V بدلا من مآخذ TCP العادية. يتم تشغيل جميع الاتصالات عبر مآخذ Hyper-V بين نظام التشغيل المضيف ل Windows والجهاز الظاهري EFLOW، دون استخدام الشبكات. هذا يحد من الوصول إلى خدمة SSH، ما يقيد الاتصالات إلى نظام التشغيل المضيف ل Windows فقط. لمزيد من المعلومات، راجع مآخذ Hyper-V.

الخطوات التالية

اقرأ المزيد حول أماكن أمان Windows IoT

ابق على اطلاع بأحدث IoT Edge لنظام التشغيل Linux على تحديثات Windows.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ