التحكم في الوصول إلى IoT Hub باستخدام توقيعات الوصول المشتركة

يستخدم IoT Hub رموز توقيع الوصول المشترك (SAS) المميزة لمصادقة الأجهزة والخدمات لتجنب إرسال المفاتيح على السلك. يمكنك استخدام رموز SAS المميزة لمنح الوصول المحدد زمنيًا إلى الأجهزة والخدمات إلى وظائف محددة في مركز IoT. للحصول على إذن للاتصال بخدمة التزويد، يجب على الخدمات إرسال رموز أمان مميزة موقعة إما بوصول مشترك أو مفتاح متماثل. يتم تخزين المفاتيح المتماثلة مع هوية جهاز في سجل الهوية.

يقدم هذا المقال:

- الأذونات المختلفة التي يمكنك منحها للعميل للوصول إلى مركز IoT الخاص بك.

- تستخدم الرموز المميزة مركز IoT للتحقق من الأذونات.

- كيفية تحديد نطاق بيانات الاعتماد للحد من الوصول إلى موارد معينة.

- آليات مصادقة الجهاز المخصصة التي تستخدم سجلات هوية الجهاز الموجودة أو أنظمة المصادقة.

إشعار

تتوفر بعض الميزات المذكورة في هذه المقالة، مثل المراسلة من السحابة إلى الجهاز والجهاز المزدوج وإدارة الجهاز، في الطبقة القياسية لـ IoT Hub فقط. لمزيد من المعلومات حول مستويات IoT Hub الأساسية والقياسية/المجانية، راجع اختيار طبقة IoT Hub المناسبة للحل الخاص بك.

يستخدم مركز IoT الأذونات لمنح إمكانية الوصول إلى كل نقطة نهاية لمركز IoT. تحد الأذونات من الوصول إلى مركز IoT استنادا إلى الوظائف. يجب أن يكون لديك الأذونات المناسبة للوصول إلى أي من نقاط نهاية مركز IoT. على سبيل المثال، يجب أن يتضمن الجهاز رمزًا مميزًا يحتوي على بيانات اعتماد الأمان مع كل رسالة يرسلها إلى مركز IoT. ومع ذلك، لا يتم إرسال مفاتيح التوقيع، مثل مفاتيح الجهاز المتماثلة، عبر السلك.

المصادقة والتخويل

المصادقة هي عملية إثبات أنك الشخص الذي تدعيه. تتحقق المصادقة من هوية مستخدم أو جهاز إلى IoT Hub. في بعض الأحيان، يشار إليها اختصارًا بـ AuthN. التخويل هو عملية تأكيد الأذونات لمستخدم أو جهاز مصادق عليه على IoT Hub. وهو يحدد الموارد والأوامر المسموح لك بالوصول إليها، وما يمكنك فعله بهذه الموارد والأوامر. في بعض الأحيان، يشار إليه اختصارًا بـ AuthZ.

توضح هذه المقالة المصادقة والتخويل باستخدام توقيعات الوصول المشترك، ما يتيح لك تجميع الأذونات ومنحها للتطبيقات باستخدام مفاتيح الوصول ورمز الأمان المميزة الموقعة. يمكنك أيضا استخدام مفاتيح متماثلة أو مفاتيح وصول مشتركة لمصادقة جهاز باستخدام IoT Hub. توفر رموز SAS المميزة مصادقة لكل مكالمة يتم إجراؤها بواسطة الجهاز إلى IoT Hub عن طريق ربط المفتاح المتماثل بكل مكالمة.

التحكم بالوصول والأذونات

استخدم نهج الوصول المشتركة للوصول إلى IoT hub على مستوى لوحة الوصل، واستخدم بيانات اعتماد الجهاز الفردي لتوسيع نطاق الوصول إلى هذا الجهاز فقط.

نهج الوصول المشترك على مستوى مركز IoT

يمكن أن تمنح سياسات الوصول المشترك أي مجموعة من الأذونات. يمكنك تحديد النهج في مدخل Microsoft Azure، برمجيا باستخدام واجهات برمجة تطبيقات REST لمورد IoT Hub، أو باستخدام الأمر Azure CLI az iot hub policy . يحتوي IoT Hub المنشأ حديثا على النهج الافتراضية التالية:

| نهج الوصول المشترك | الأذونات |

|---|---|

| Iothubowner | كافة الأذونات |

| service | أذونات ServiceConnect |

| device | أذونات DeviceConnect |

| قراءة السجل | أذونات RegistryRead |

| كتابة قراءة السجل | أذونات RegistryRead وRegistryWrite |

يمكنك استخدام الأذونات التالية للتحكم في الوصول إلى مركز IoT الخاص بك:

يتم استخدام إذن ServiceConnect من قبل الخدمات السحابية الخلفية ومنح الوصول التالي:

- الوصول إلى نقاط نهاية الاتصال والمراقبة المواجهة للخدمة السحابية.

- تلقي رسائل من جهاز إلى سحابة، وإرسال رسائل من السحابة إلى الجهاز، واسترداد إعلامات التسليم المقابلة.

- استرداد إقرارات التسليم لتحميلات الملفات.

- الوصول إلى التوائم لتحديث العلامات والخصائص المطلوبة، واسترداد الخصائص المبلغ عنها، وتشغيل الاستعلامات.

يتم استخدام إذن DeviceConnect من قبل الأجهزة ويمنح الوصول التالي:

- الوصول إلى نقاط النهاية المواجهة للجهاز.

- إرسال رسائل من جهاز إلى سحابة وتلقي رسائل من السحابة إلى الجهاز.

- تنفيذ تحميل الملف.

- تلقي إعلامات الخصائص المطلوبة للجهاز المزدوج وتحديث خصائص الجهاز المزدوج المبلغ عنها.

يتم استخدام إذن RegistryRead من قبل الخدمات السحابية الخلفية ويمنح الوصول التالي:

- قراءة الوصول إلى سجل الهوية. لمزيد من المعلومات، راجع سجل الهوية.

يتم استخدام إذن RegistryReadWrite بواسطة الخدمات السحابية الخلفية ومنح الوصول التالي:

- الوصول للقراءة والكتابة إلى سجل الهوية. لمزيد من المعلومات، راجع سجل الهوية.

بيانات اعتماد أمان لكل جهاز

يحتوي كل مركز IoT على سجل هوية يخزن معلومات حول الأجهزة والوحدات المسموح لها بالاتصال بها. قبل توصيل جهاز أو وحدة نمطية، يجب أن يكون هناك إدخال لهذا الجهاز أو الوحدة النمطية في سجل هوية مركز إنترنت الأشياء. يصادق جهاز أو وحدة نمطية مع IoT Hub استناداً إلى معلومات تسجيل الدخول المخزنة في سجل الهوية.

عند تسجيل جهاز لاستخدام مصادقة رمز SAS المميز، يحصل هذا الجهاز على مفتاحين متماثلين. تمنح المفاتيح المتماثلة إذن DeviceConnect لهوية الجهاز المقترنة.

استخدام رموز SAS المميزة من الخدمات

يمكن للخدمات إنشاء رموز SAS المميزة باستخدام نهج وصول مشترك يحدد الأذونات المناسبة كما هو موضح سابقا في قسم التحكم في الوصول والأذونات .

على سبيل المثال، خدمة تستخدم نهج الوصول المشترك الذي تم إنشاؤه مسبقا يسمى registryRead ستنشئ رمزا مميزا مع المعلمات التالية:

- URI للمورد:

{IoT hub name}.azure-devices.net، - مفتاح التوقيع: أحد مفاتيح سياسة

registryRead، - اسم السياسة:

registryRead، - أي وقت انتهاء صلاحية.

على سبيل المثال، تنشئ التعليمات البرمجية التالية رمز SAS مميزا في Node.js:

var endpoint = "myhub.azure-devices.net";

var policyName = 'registryRead';

var policyKey = '...';

var token = generateSasToken(endpoint, policyKey, policyName, 60);

ستكون النتيجة، التي تمنح حق الوصول لقراءة جميع هويات الجهاز في سجل الهوية:

SharedAccessSignature sr=myhub.azure-devices.net&sig=JdyscqTpXdEJs49elIUCcohw2DlFDR3zfH5KqGJo4r4%3D&se=1456973447&skn=registryRead

لمزيد من الأمثلة، راجع إنشاء رموز SAS المميزة.

بالنسبة للخدمات، تمنح رموز SAS المميزة الأذونات فقط على مستوى IoT Hub. أي أن الخدمة التي تتم مصادقتها برمز مميز استنادا إلى نهج الخدمة ستكون قادرة على تنفيذ جميع العمليات الممنوحة من قبل إذن ServiceConnect. تتضمن هذه العمليات تلقي رسائل من جهاز إلى سحابة، وإرسال رسائل من السحابة إلى الجهاز، وما إلى ذلك. إذا كنت ترغب في منح وصول أكثر دقة إلى خدماتك، على سبيل المثال، تقييد خدمة بإرسال رسائل من سحابة إلى جهاز فقط، يمكنك استخدام معرف Microsoft Entra. لمعرفة المزيد، راجع المصادقة باستخدام معرف Microsoft Entra.

استخدام رموز SAS المميزة من الأجهزة

هناك طريقتان للحصول على أذونات DeviceConnect باستخدام مركز IoT مع رموز SAS المميزة: استخدام مفتاح جهاز متماثل من سجل الهوية، أو استخدام مفتاح وصول مشترك.

يتم عرض جميع الوظائف التي يمكن الوصول إليها من الأجهزة حسب التصميم على نقاط النهاية بالبادئة /devices/{deviceId}.

نقاط النهاية المواجهة للجهاز هي (بغض النظر عن البروتوكول):

| نقطة النهاية | الدالات |

|---|---|

{iot hub name}/devices/{deviceId}/messages/events |

إرسال رسائل من جهاز إلى شبكة سحابية . |

{iot hub name}/devices/{deviceId}/messages/devicebound |

تلقي رسائل من شبكة إلى جهاز. |

استخدام مفتاح متماثل في سجل الهوية

عند استخدام مفتاح متماثل لهوية الجهاز لإنشاء رمز مميز، يتم حذف عنصر policyName (skn) للرمز المميز.

على سبيل المثال، يجب أن يحتوي الرمز المميز الذي تم إنشاؤه للوصول إلى جميع وظائف الجهاز على المعلمات التالية:

- URI للمورد:

{IoT hub name}.azure-devices.net/devices/{device id}، - مفتاح التوقيع: أي مفتاح متماثل للهوية

{device id}، - لا يوجد اسم نهج،

- أي وقت انتهاء صلاحية.

على سبيل المثال، تنشئ التعليمات البرمجية التالية رمز SAS مميزا في Node.js:

var endpoint ="myhub.azure-devices.net/devices/device1";

var deviceKey ="...";

var token = generateSasToken(endpoint, deviceKey, null, 60);

ستكون النتيجة، التي تمنح الوصول إلى جميع وظائف device1:

SharedAccessSignature sr=myhub.azure-devices.net%2fdevices%2fdevice1&sig=13y8ejUk2z7PLmvtwR5RqlGBOVwiq7rQR3WZ5xZX3N4%3D&se=1456971697

لمزيد من الأمثلة، راجع إنشاء رموز SAS المميزة.

استخدام نهج وصول مشترك للوصول نيابة عن جهاز

عند إنشاء رمز مميز من نهج وصول مشترك، قم بتعيين skn الحقل إلى اسم النهج. يجب أن يمنح هذا النهج إذن DeviceConnect.

السيناريوهان الرئيسيان لاستخدام نهج الوصول المشترك للوصول إلى وظائف الجهاز هما:

- بوابات بروتوكول السحابة،

- خدمات الرمز المميز المستخدمة لتنفيذ أنظمة المصادقة المخصصة.

نظرا لأن نهج الوصول المشترك يمكن أن يمنح الوصول للاتصال كأي جهاز، فمن المهم استخدام URI المورد الصحيح عند إنشاء رموز SAS المميزة. هذا الإعداد مهم بشكل خاص لخدمات الرمز المميز، والتي يجب أن تحدد نطاق الرمز المميز لجهاز معين باستخدام URI للمورد. هذه النقطة أقل صلة ببوابات البروتوكول لأنها تقوم بالفعل بالتوسط في نسبة استخدام الشبكة لجميع الأجهزة.

على سبيل المثال، قد تنشئ خدمة الرمز المميز التي تستخدم نهج الوصول المشترك الذي تم إنشاؤه مسبقا يسمى الجهاز رمزا مميزا بالمعلمات التالية:

- URI للمورد:

{IoT hub name}.azure-devices.net/devices/{device id}، - مفتاح التوقيع: أحد مفاتيح سياسة

device، - اسم السياسة:

device، - أي وقت انتهاء صلاحية.

على سبيل المثال، تنشئ التعليمات البرمجية التالية رمز SAS مميزا في Node.js:

var endpoint ="myhub.azure-devices.net/devices/device1";

var policyName = 'device';

var policyKey = '...';

var token = generateSasToken(endpoint, policyKey, policyName, 60);

ستكون النتيجة، التي تمنح الوصول إلى جميع وظائف device1:

SharedAccessSignature sr=myhub.azure-devices.net%2fdevices%2fdevice1&sig=13y8ejUk2z7PLmvtwR5RqlGBOVwiq7rQR3WZ5xZX3N4%3D&se=1456971697&skn=device

يمكن لبوابة البروتوكول استخدام نفس الرمز المميز لجميع الأجهزة عن طريق تعيين URI المورد إلى myhub.azure-devices.net/devices.

لمزيد من الأمثلة، راجع إنشاء رموز SAS المميزة.

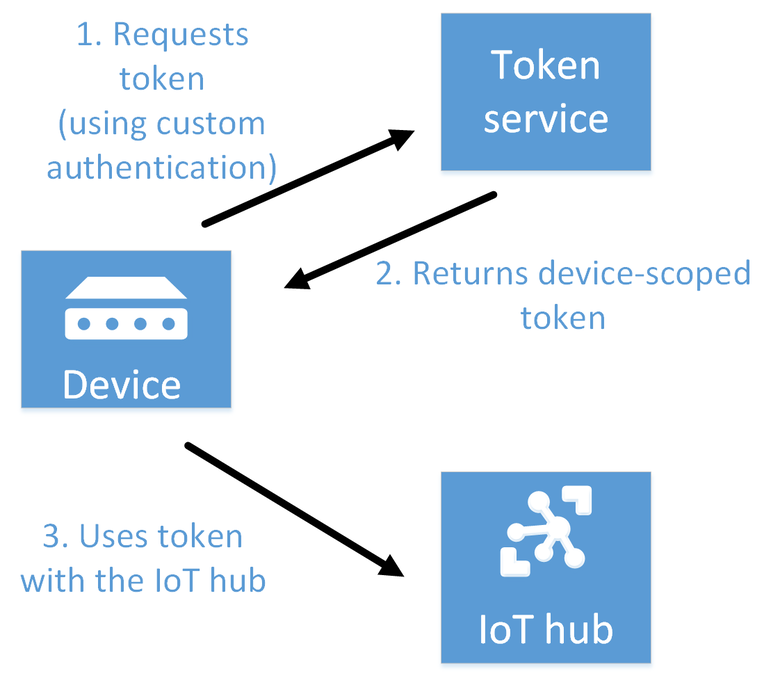

إنشاء خدمة رمز مميز لدمج الأجهزة الموجودة

يمكنك استخدام سجل هوية IoT Hub لتكوين بيانات اعتماد الأمان لكل جهاز أو لكل وحدة نمطية والتحكم في الوصول باستخدام الرموز المميزة. إذا كان حل IoT يحتوي بالفعل على سجل هوية مخصص و/أو نظام مصادقة، ففكر في إنشاء خدمة رمز مميز لدمج هذه البنية الأساسية مع مركز IoT. وبهذه الطريقة، يمكنك استخدام ميزات IoT الأخرى في الحل الخاص بك.

خدمة الرمز المميز هي خدمة سحابية مخصصة. يستخدم نهج الوصول المشترك لمركز IoT مع إذن DeviceConnect لإنشاء رموز مميزة محددة النطاق أو ذات نطاق وحدة نمطية. تمكن هذه الرموز المميزة جهازا أو وحدة نمطية من الاتصال بمركز IoT.

فيما يلي الخطوات الرئيسية لنمط خدمة الرمز المميز:

إنشاء نهج وصول مشترك لـ IoT Hub باستخدام إذن DeviceConnect لمركز IoT الخاص بك. يمكنك إنشاء نهجًا في مدخل Microsoft Azure أو برمجيًا. تستخدم خدمة الرمز المميز هذا النهج لتوقيع الرموز المميزة التي تنشئها.

عندما يحتاج جهاز أو وحدة نمطية إلى الوصول إلى مركز IoT الخاص بك، فإنه يطلب رمزا مميزا موقعا من خدمة الرمز المميز. يمكن للجهاز المصادقة مع سجل الهوية المخصص/نظام المصادقة لتحديد هوية الجهاز/الوحدة النمطية التي تستخدمها خدمة الرمز المميز لإنشاء الرمز المميز.

ترجع خدمة الرمز المميز رمزًا مميزًا. يتم إنشاء الرمز المميز باستخدام

/devices/{deviceId}أو/devices/{deviceId}/modules/{moduleId}كresourceURI، معdeviceIdالجهاز الذي تتم مصادقته وكوحدةmoduleIdنمطية يتم مصادقتها. تستخدم خدمة الرمز المميز نهج الوصول المشترك لإنشاء الرمز المميز.يستخدم الجهاز/الوحدة النمطية الرمز المميز مباشرة مع مركز IoT.

إشعار

يمكنك استخدام فئة .NET SharedAccessSignatureBuilder أو فئة Java IotHubServiceSasToken لإنشاء رمز مميز في خدمة الرمز المميز.

يمكن لخدمة الرمز المميز تعيين انتهاء صلاحية الرمز المميز كما هو مطلوب. عند انتهاء صلاحية الرمز المميز، يقطع مركز IoT اتصال الجهاز/الوحدة النمطية. بعد ذلك، يجب أن يطلب الجهاز/الوحدة النمطية رمزًا مميزًا جديدًا من خدمة الرمز المميز. يؤدي وقت انتهاء الصلاحية القصير إلى زيادة الحمل على كل من الجهاز/الوحدة النمطية وخدمة الرمز المميز.

لكي يتصل جهاز/وحدة نمطية بمركزك، لا يزال يتعين عليك إضافته إلى سجل هوية IoT Hub - على الرغم من أنه يستخدم رمزا مميزا وليس مفتاحا للاتصال. لذلك، يمكنك الاستمرار في استخدام التحكم في الوصول لكل جهاز/لكل وحدة نمطية عن طريق تمكين هويات الجهاز/الوحدة النمطية أو تعطيلها في سجل الهوية. يخفف هذا الأسلوب من مخاطر استخدام الرموز المميزة مع أوقات انتهاء الصلاحية الطويلة.

مقارنة مع بوابة مخصصة

نمط خدمة الرمز المميز هو الطريقة الموصى بها لتنفيذ سجل هوية مخصص/ نظام مصادقة مع مركز IoT. يوصى بهذا النمط لأن مركز IoT يستمر في معالجة معظم نسبة استخدام الشبكة للحل. ومع ذلك، إذا كان نظام المصادقة المخصص متداخلا جدا مع البروتوكول، فقد تحتاج إلى بوابة مخصصة لمعالجة جميع حركة المرور. مثال على مثل هذا السيناريو هو استخدام بروتوكول أمان طبقة النقل (TLS) والمفاتيح المشتركة مسبقا (PSKs). لمزيد من المعلومات راجع كيف يمكن استخدام جهاز IoT Edge كبوابة.

إنشاء رموز SAS المميزة

تقوم Azure IoT SDKs تلقائيا بإنشاء الرموز المميزة، ولكن تتطلب منك بعض السيناريوهات إنشاء واستخدام رموز SAS المميزة مباشرة، بما في ذلك:

الاستخدام المباشر للأسطح MQTT أو AMQP أو HTTPS.

تنفيذ نمط خدمة الرمز المميز، كما هو موضح في قسم إنشاء خدمة رمز مميز.

الرمز المميز الموقع مع مفتاح وصول مشترك يمنح حق الوصول إلى كافة الوظائف المقترنة بأذونات سياسة الوصول المشترك. يمنح الرمز المميز الموقع باستخدام المفتاح المتماثل لهوية الجهاز إذن DeviceConnect لهوية الجهاز المقترنة فقط.

يوفر هذا القسم أمثلة لإنشاء رموز SAS المميزة بلغات التعليمات البرمجية المختلفة. يمكنك أيضا إنشاء رموز SAS المميزة باستخدام الأمر ملحق CLI az iot hub generate-sas-token، أو ملحق Azure IoT Hub ل Visual Studio Code.

بنية رمز SAS المميز

يحتوي رمز SAS المميز على التنسيق التالي:

SharedAccessSignature sig={signature-string}&se={expiry}&skn={policyName}&sr={URL-encoded-resourceURI}

فيما يأتي القيم المتوقعة:

| قيمة | الوصف |

|---|---|

| {signature} | سلسلة توقيع HMAC-SHA256 من النموذج: {URL-encoded-resourceURI} + "\n" + expiry. مهم: يتم فك ترميز المفتاح من base64 ويستخدم كمفتاح لإجراء حساب التعليمة البرمجية لمصادقة الرسالة المستندة إلى التجزئة SHA256. |

| {resourceURI} | بادئة عنوان موقع الويب (حسب المقطع) لنقاط النهاية التي يمكن الوصول إليها باستخدام هذا الرمز المميز، بدءا من اسم المضيف لمركز IoT (لا يوجد بروتوكول). يتم تحديد نطاق رموز SAS المميزة الممنوحة لخدمات الواجهة الخلفية على مستوى مركز IoT؛ على سبيل المثال، myHub.azure-devices.net. يجب تحديد نطاق رموز SAS المميزة الممنوحة للأجهزة على جهاز فردي؛ على سبيل المثال، myHub.azure-devices.net/devices/device1. |

| {expiry} | سلاسل UTF8 لعدد الثواني منذ 00:00:00 للتوقيت العالمي المتفق عليه في 1 يناير 1970. |

| {URL-encoded-resourceURI} | ترميز عنوان URL بأحرف صغيرة لمورد URI بالأحرف الصغيرة |

| {policyName} | اسم نهج الوصول المشترك الذي يوضح هذا الرمز المميز. غائب إذا كان الرمز المميز يشير إلى بيانات اعتماد سجل الجهاز. |

يتم حساب بادئة عنوان موقع الويب حسب القطعة وليس حسب الحرف. على سبيل المثال، /a/b هي بادئة ل /a/b/c وليس ل /a/bc.

تنشئ التعليمات البرمجية التالية رمز SAS المميز باستخدام URI للمورد ومفتاح التوقيع واسم النهج وفترة انتهاء الصلاحية. توضح الأقسام التالية بالتفصيل كيفية تهيئة المدخلات المختلفة لحالات استخدام الرموز المميزة المختلفة.

var generateSasToken = function(resourceUri, signingKey, policyName, expiresInMins) {

resourceUri = encodeURIComponent(resourceUri);

// Set expiration in seconds

var expires = (Date.now() / 1000) + expiresInMins * 60;

expires = Math.ceil(expires);

var toSign = resourceUri + '\n' + expires;

// Use crypto

var hmac = crypto.createHmac('sha256', Buffer.from(signingKey, 'base64'));

hmac.update(toSign);

var base64UriEncoded = encodeURIComponent(hmac.digest('base64'));

// Construct authorization string

var token = "SharedAccessSignature sr=" + resourceUri + "&sig="

+ base64UriEncoded + "&se=" + expires;

if (policyName) token += "&skn="+policyName;

return token;

};

تفاصيل البروتوكول

ينقل كل بروتوكول مدعوم، مثل MQTT وAMQP وHTTPS، الرموز المميزة بطرق مختلفة.

عند استخدام MQTT، تحتوي حزمة CONNECT على معرف الجهاز كمعرف العميل، {iothubhostname}/{deviceId} في حقل اسم المستخدم، ورمز SAS المميز في حقل كلمة المرور. {iothubhostname} يجب أن يكون CName الكامل لمركز IoT (على سبيل المثال، myhub.azure-devices.net).

عند استخدام AMQP، يدعم مركز IoT SASL PLAINوAMQP Claims-Based-Security.

إذا كنت تستخدم الأمان المستند إلى مطالبات AMQP، يحدد المعيار كيفية إرسال هذه الرموز المميزة.

بالنسبة إلى SASL PLAIN، يمكن أن يكون اسم المستخدم:

{policyName}@sas.root.{iothubName}إذا كنت تستخدم رموزا مميزة على مستوى مركز IoT.{deviceId}@sas.{iothubname}إذا كنت تستخدم الرموز المميزة ذات نطاق الجهاز.

في كلتا الحالتين، يحتوي حقل كلمة المرور على الرمز المميز، كما هو موضح في بنية رمز SAS المميز.

يقوم HTTPS بتنفيذ المصادقة عن طريق تضمين رمز مميز صالح في عنوان طلب التخويل.

على سبيل المثال، اسم المستخدم (DeviceId حساس لحالة الأحرف): iothubname.azure-devices.net/DeviceId

كلمة المرور (يمكنك إنشاء رمز SAS مميز باستخدام أمر ملحق CLI az iot hub generate-sas-token، أو ملحق Azure IoT Hub ل Visual Studio Code):

SharedAccessSignature sr=iothubname.azure-devices.net%2fdevices%2fDeviceId&sig=kPszxZZZZZZZZZZZZZZZZZAhLT%2bV7o%3d&se=1487709501

إشعار

تقوم Azure IoT SDKs تلقائيًا بإنشاء رموز مميزة عند الاتصال بالخدمة. في بعض الحالات، لا تدعم Azure IoT SDKs جميع البروتوكولات أو جميع أساليب المصادقة.

اعتبارات خاصة لـSASL PLAIN

عند استخدام SASL PLAIN مع AMQP، يمكن للعميل المتصل بمركز IoT استخدام رمز مميز واحد لكل اتصال TCP. عند انتهاء صلاحية الرمز المميز، يتم قطع اتصال TCP عن الخدمة وتشغيل إعادة الاتصال. هذا السلوك، على الرغم من أنه ليس مشكلة لتطبيق خلفي، فهو ضار لتطبيق جهاز للأسباب التالية:

عادة ما تتصل البوابات نيابة عن العديد من الأجهزة. عند استخدام SASL PLAIN، يجب عليهم إنشاء اتصال TCP مميز لكل جهاز يتصل بمركز IoT. يزيد هذا السيناريو بشكل كبير من استهلاك موارد الطاقة والشبكات، ويزيد من زمن انتقال كل اتصال جهاز.

تتأثر الأجهزة المقيدة بالموارد سلبا بزيادة استخدام الموارد لإعادة الاتصال بعد انتهاء صلاحية كل رمز مميز.

الخطوات التالية

الآن بعد أن تعلمت كيفية التحكم في الوصول إلى IoT Hub، قد تكون مهتما بمواضيع دليل مطور IoT Hub التالية: