مصادقة الهويات باستخدام شهادات X.509

يستخدم IoT Hub شهادات X.509 لمصادقة الأجهزة. تسمح مصادقة X.509 بمصادقة جهاز إنترنت الأشياء في الطبقة المادية كجزء من إنشاء اتصال قياسي لأمان طبقة النقل (TLS).

شهادة X.509 CA هي شهادة رقمية يمكنها التوقيع على شهادات أخرى. تعتبر الشهادة الرقمية شهادة X.509 إذا كانت تتوافق مع معيار تنسيق الشهادة الذي يحدده معيار RFC 5280 ل IETF. يعني المرجع المصدق (CA) أنه يمكن لحامله توقيع شهادات أخرى.

توضح هذه المقالة كيفية استخدام شهادات المرجع المصدق X.509 (CA) لمصادقة الأجهزة المتصلة ب IoT Hub، والتي تتضمن الخطوات التالية:

- كيفية الحصول على شهادة X.509 CA

- كيفية تسجيل شهادة X.509 CA في IoT Hub

- كيفية توقيع الأجهزة باستخدام شهادات X.509 CA

- كيفية مصادقة الأجهزة الموقعة باستخدام X.509 CA

هام

الوظائف التالية للأجهزة التي تستخدم مصادقة المرجع المصدق (CA) X.509 ليست متاحة بعد بشكل عام، ويجب تمكين وضع المعاينة:

- HTTPS وMQTT عبر WebSockets وAMQP عبر بروتوكولات WebSockets.

- تحميلات الملف (كل البروتوكولات).

تتوفر هذه الميزات بشكل عام على الأجهزة التي تستخدم مصادقة X.509 thumbprint. لمعرفة المزيد حول مصادقة X.509 مع IoT Hub، راجع شهادات X.509 المدعومة.

تتيح ميزة X.509 CA مصادقة الجهاز على مركز إنترنت الأشياء باستخدام مرجع مصدق (CA). إنه يبسط عملية تسجيل الجهاز الأولية والخدمات اللوجستية لسلسلة التوريد أثناء تصنيع الأجهزة.

المصادقة والتخويل

المصادقة هي عملية إثبات أنك الشخص الذي تدعيه. تتحقق المصادقة من هوية مستخدم أو جهاز إلى IoT Hub. في بعض الأحيان، يشار إليها اختصارًا بـ AuthN. التخويل هو عملية تأكيد الأذونات لمستخدم أو جهاز مصادق عليه على IoT Hub. وهو يحدد الموارد والأوامر المسموح لك بالوصول إليها، وما يمكنك فعله بهذه الموارد والأوامر. في بعض الأحيان، يشار إليه اختصارًا بـ AuthZ.

توضح هذه المقالة المصادقة باستخدام شهادات X.509. يمكنك استخدام أي شهادة X.509 لمصادقة جهاز مع IoT Hub عن طريق تحميل بصمة شهادة أو مرجع مصدق إلى Azure IoT Hub.

يتم استخدام شهادات X.509 للمصادقة في IoT Hub، وليس التخويل. على عكس معرف Microsoft Entra وتوقيعات الوصول المشتركة، لا يمكنك تخصيص الأذونات باستخدام شهادات X.509.

فرض مصادقة X.509

لمزيد من الأمان، يمكن تكوين مركز IoT لعدم السماح بمصادقة SAS للأجهزة والوحدات النمطية، مع ترك X.509 كخيار المصادقة الوحيد المقبول. حاليًا، هذه الميزة غير متوفرة في مدخل Microsoft Azure. لتكوين خصائص مورد مركز IoT وتعيينها disableDeviceSAS وdisableModuleSAS إلى true:

az resource update -n <iothubName> -g <resourceGroupName> --resource-type Microsoft.Devices/IotHubs --set properties.disableDeviceSAS=true properties.disableModuleSAS=true

مزايا مصادقة شهادة المرجع المصدق X.509

تُعد مصادقة المرجع المصدق (CA) X.509 أسلوبًا لمصادقة الأجهزة إلى مركز إنترنت الأشياء باستخدام طريقة تبسّط بشكل كبير إنشاء هوية الجهاز وإدارة دورة الحياة في سلسلة التوريد.

السمة المميزة لمصادقة X.509 CA هي علاقة رأس بأطراف بين شهادة CA وأجهزتها المتلقية للمعلومات. تتيح هذه العلاقة تسجيل أي عدد من الأجهزة في مركز إنترنت الأشياء عن طريق تسجيل شهادة X.509 CA مرة واحدة. وإلا، يجب تسجيل الشهادات الفريدة مسبقًا لكل جهاز قبل أن يتمكن الجهاز من الاتصال. تعمل علاقة رأس بأطراف أيضًا على تبسيط عمليات إدارة دورة حياة شهادات الجهاز.

سمة مهمة أخرى لمصادقة X.509 CA هي تبسيط لوجستيات سلسلة التوريد. تتطلب المصادقة الآمنة للأجهزة أن يحتفظ كل جهاز بسر فريد مثل مفتاح كأساس للثقة. في المصادقة المستندة إلى الشهادة، هذا السر هو مفتاح خاص. يتضمن التدفق النموذجي لتصنيع الجهاز عدة خطوات وأوصياء. تعد الإدارة الآمنة للمفاتيح الخاصة للجهاز عبر عدة أمناء والحفاظ على الثقة أمراً صعباً ومكلفاً. يؤدي استخدام المراجع المصدقة إلى حل هذه المشكلة عن طريق توقيع كل أمين حفظ في سلسلة تشفير ثقة بدلاً من تكليفه بمفاتيح خاصة للجهاز. يقوم كل وصي بالتوقيع على الأجهزة في الخطوة الخاصة به في تدفق التصنيع. والنتيجة الإجمالية هي سلسلة توريد مثالية ذات مساءلة مضمنة من خلال استخدام سلسلة الثقة المشفرة.

هذه العملية توفر أكبر قدر من الأمان عندما تحمي الأجهزة مفاتيحها الخاصة الفريدة. لهذه الغاية، نوصي باستخدام الوحدات النمطية الآمنة للأجهزة (HSM) القادرة على إنشاء مفاتيح خاصة داخليا.

تسهّل خدمة توفير جهاز (DPS) مركز إنترنت الأشياء من Azure توفير مجموعات من الأجهزة إلى المراكز. لمزيد من المعلومات، راجع البرنامج التعليمي: تكوين إعدادات تشغيل أجهزة X.509 متعددة باستخدام مجموعات التسجيل.

الحصول على شهادة X.509 CA

شهادة المرجع المصدق X.509 هي أعلى سلسلة الشهادات لكل جهاز من أجهزتك. يمكنك شراء أو إنشاء واحدة حسب الطريقة التي تنوي استخدامها.

بالنسبة لبيئات الإنتاج، نوصي بشراء شهادة المرجع المصدق X.509 من موفر خدمات شهادات احترافي. شراء شهادة CA له ميزة أن الجذر CA يعمل كطرف ثالث موثوق به لضمان شرعية أجهزتك. ضع في اعتبارك هذا الخيار إذا كانت أجهزتك جزءا من شبكة IoT مفتوحة حيث تتفاعل مع منتجات أو خدمات تابعة لجهة خارجية.

يمكنك أيضا إنشاء شهادة المرجع المصدق X.509 موقعة ذاتيا لأغراض الاختبار. لمزيد من المعلومات حول إنشاء شهادات للاختبار، راجع إنشاء الشهادات وتحميلها للاختبار.

إشعار

لا نوصي باستخدام الشهادات الموقعة ذاتيا لبيئات الإنتاج.

بغض النظر عن كيفية الحصول على شهادة المرجع المصدق X.509، تأكد من الاحتفاظ بسر المفتاح الخاص المقابل الخاص به وحمايته دائما. هذا الاحتياطات ضرورية لبناء الثقة في مصادقة المرجع المصدق X.509.

تسجيل الأجهزة في سلسلة شهادات الثقة

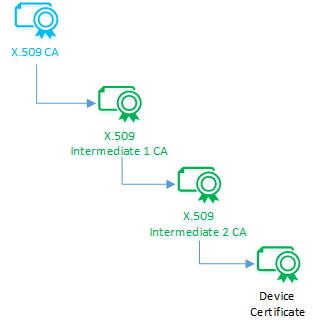

يمكن لمالك شهادة X.509 CA التوقيع بشكل مشفر على مرجع مصدق وسيط يمكنه بدوره التوقيع على مرجع مصدق وسيط آخر، وما إلى ذلك، حتى ينهي المرجع المصدق الوسيط الأخير هذه العملية عن طريق توقيع شهادة جهاز. والنتيجة هي سلسلة متتالية من الشهادات تُعرف باسم سلسلة شهادات الثقة. هذا التفويض للثقة مهم لأنه ينشئ سلسلة احتجاز متغيرة مشفرا ويتجنب مشاركة مفاتيح التوقيع.

يجب أن يكون لشهادة الجهاز (تسمى أيضا شهادة طرفية) اسمها الشائع (CN) معينا على معرف الجهاز (CN=deviceId) الذي تم استخدامه عند تسجيل جهاز IoT في Azure IoT Hub. هذا الإعداد مطلوب للمصادقة.

بالنسبة للوحدات النمطية التي تستخدم مصادقة X.509، يجب أن يكون اسم شهادة الوحدة النمطية (CN) منسقا مثل CN=deviceId/moduleId.

تعرّف على كيفية إنشاء سلسلة شهادات كما يحدث عند توقيع الأجهزة.

تسجيل شهادة X.509 CA في مركز إنترنت الأشياء

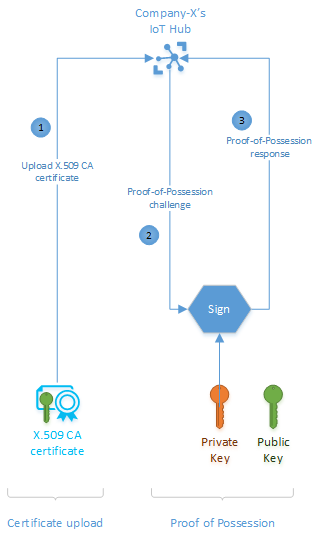

سجل شهادة المرجع المصدق X.509 إلى IoT Hub، والتي تستخدمها لمصادقة أجهزتك أثناء التسجيل والاتصال. يعد تسجيل شهادة X.509 CA عملية من خطوتين تشمل تحميل ملف الشهادة ثم إنشاء إثبات الحيازة.

تستلزم عملية التحميل تحميل ملف يحتوي على شهادتك. يجب ألا يحتوي هذا الملف على أي مفاتيح خاصة.

تتضمن خطوة إثبات الحيازة تحدياً مشفراً وعملية استجابة بينك وبين IoT Hub. نظرًا لأن محتويات الشهادة الرقمية عامة وبالتالي فهي عرضة للتنصت، يتعين على مركز إنترنت الأشياء التحقق من أنك تمتلك بالفعل شهادة CA. يمكنك اختيار التحقق من الملكية تلقائيا أو يدويا. للتحقق اليدوي، ينشئ Azure IoT Hub تحديا عشوائيا تقوم بتسجيله باستخدام المفتاح الخاص المقابل لشهادة المرجع المصدق. إذا احتفظت بسر المفتاح الخاص وحمايته كما هو موصى به، فأنت الوحيد الذي يمتلك المعرفة لإكمال هذه الخطوة. سرية المفاتيح الخاصة هي مصدر الثقة في هذه الطريقة. بعد توقيع التحدي، يمكنك إكمال هذه الخطوة والتحقق يدويا من شهادتك عن طريق تحميل ملف يحتوي على النتائج.

تعرف على كيفية تسجيل شهادة المرجع المصدق.

مصادقة الأجهزة الموقّعة بشهادات X.509 CA

يحتوي كل مركز IoT على سجل هوية يخزن معلومات حول الأجهزة والوحدات المسموح لها بالاتصال بها. قبل توصيل جهاز أو وحدة نمطية، يجب أن يكون هناك إدخال لهذا الجهاز أو الوحدة النمطية في سجل هوية مركز إنترنت الأشياء. يصادق جهاز أو وحدة نمطية مع IoT Hub استناداً إلى معلومات تسجيل الدخول المخزنة في سجل الهوية.

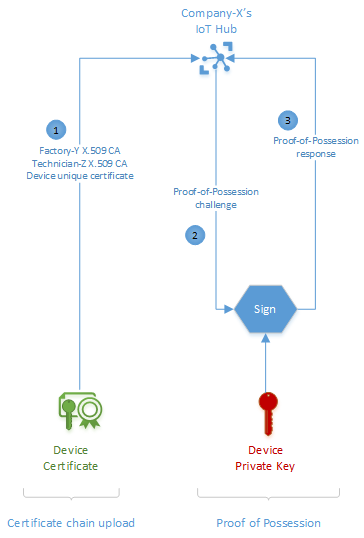

مع تسجيل شهادة X.509 CA وتسجيل الأجهزة في سلسلة شهادات ثقة، الخطوة النهائية هي مصادقة الجهاز عند اتصال الجهاز. عندما يتصل جهاز موقَّع من قِبل X.509 CA، فإنه يقوم بتحميل سلسلة الشهادات الخاصة به للتحقق من صحتها. تتضمن السلسلة جميع شهادات CA الوسيطة والجهاز. باستخدام هذه المعلومات، يصادق IoT Hub الجهاز في عملية من خطوتين. يتحقق IoT Hub من خلال التشفير من صحة سلسلة الشهادات من أجل الاتساق الداخلي، ثم يصدر تحدي إثبات حيازة الجهاز. يعلن IoT Hub أن الجهاز أصلي بناءً على استجابة ناجحة لإثبات الحيازة من الجهاز. يفترض هذا الإعلان أن المفتاح الخاص للجهاز محمي وأن الجهاز وحده يمكنه الاستجابة بنجاح لهذا التحدي. نوصي باستخدام شرائح آمنة مثل وحدات تأمين الأجهزة (HSM) في الأجهزة لحماية المفاتيح الخاصة.

يكمل اتصال الجهاز الناجح بـ IoT Hub عملية المصادقة ويشير أيضاً إلى الإعداد الصحيح. في كل مرة يتصل فيها أحد الأجهزة، يعيد IoT Hub التفاوض على جلسة TLS ويتحقق من شهادة X.509 للجهاز.

إبطال شهادة جهاز

لا يتحقق IoT Hub من قوائم إبطال الشهادات من المرجع المصدق عند مصادقة الأجهزة ذات المصادقة المستندة إلى الشهادة. إذا كان لديك جهاز يحتاج إلى حظر الاتصال ب IoT Hub بسبب شهادة يحتمل اختراقها، فيجب عليك تعطيل الجهاز في سجل الهوية. لمزيد من المعلومات، راجع تعطيل جهاز أو حذفه في مركز IoT.

سيناريو مثال

تعمل شركة Company-X على إنشاء عناصر واجهة المستخدم Smart-X-Widgets المصممة للتثبيت الاحترافي. شركة- X تستعين بمصادر خارجية للتصنيع والتركيب. يقوم Factory-Y بتصنيع Smart-X-Widgets ويقوم Technician-Z بتثبيتها. تريد Company-X شحن Smart-X-Widget مباشرة من Factory-Y إلى Technician-Z للتثبيت ثم للاتصال مباشرة بمثيل Company-X من مركز إنترنت الأشياء. لتحقيق ذلك، تحتاج شركة X إلى إكمال بعض عمليات الإعداد لمرة واحدة لتشغيل Smart-X-Widget للاتصال التلقائي. يتضمن هذا السيناريو الشامل الخطوات التالية:

الحصول على شهادة X.509 CA

تسجيل شهادة X.509 CA في مركز إنترنت الأشياء

قم بتسجيل الأجهزة في سلسلة شهادات الثقة

توصيل الأجهزة

يتم توضيح هذه الخطوات في البرنامج التعليمي: إنشاء الشهادات وتحميلها للاختبار.

الحصول على الشهادة

يمكن لشركة Company-X شراء شهادة X.509 CA من مرجع عام لشهادة الجذر أو إنشاء واحدة من خلال عملية موقعة ذاتيًا. يستلزم أي من الخيارين على خطوتين أساسيتين، إنشاء زوج مفاتيح عام/خاص وتوقيع المفتاح العام في شهادة.

تختلف التفاصيل حول كيفية تنفيذ هذه الخطوات باختلاف مقدمي الخدمة.

شراء شهادة

يتمتع شراء شهادة CA بميزة وجود مرجع مصدق جذر معروف جيداً كطرف ثالث موثوق به لضمان شرعية أجهزة إنترنت الأشياء عند اتصال الأجهزة. حدد هذا الخيار إذا كانت أجهزتك تتفاعل مع منتجات أو خدمات تابعة لجهة خارجية.

لشراء شهادة المرجع المصدق X.509، اختر موفر خدمة شهادة الجذر. سيوجهك موفر المرجع المصدق الجذر حول كيفية إنشاء زوج المفاتيح العام/الخاص وكيفية إنشاء طلب توقيع الشهادة (CSR) لخدماته. CSR هي العملية الرسمية للتقدم للحصول على شهادة من هيئة إصدار الشهادات. نتيجة هذا الشراء هي شهادة للاستخدام كشهادة تفويض. نظراً لوجود شهادات X.509 في كل مكان، فمن المحتمل أن تكون الشهادة قد تم تنسيقها بشكل صحيح وفقاً لمعيار IETF RFC 5280.

إنشاء شهادة موقَّعة ذاتيًا

تشبه عملية إنشاء شهادة X.509 CA موقعة ذاتيًا عملية شراء واحدة، باستثناء أنها لا تتضمن موقّعًا تابعًا لجهة خارجية مثل مرجع الشهادة الجذر. في مثالنا، ستقوم الشركة X بتوقيع شهادة التفويض الخاصة بها بدلاً من مرجع شهادة الجذر.

قد تختار هذا الخيار للاختبار حتى تكون جاهزًا لشراء شهادة تفويض. يمكنك أيضا استخدام شهادة المرجع المصدق X.509 الموقعة ذاتيا في الإنتاج إذا لم تتصل أجهزتك بأي خدمات تابعة لجهة خارجية خارج IoT Hub.

تسجيل الشهادة في مركز إنترنت الأشياء

تحتاج Company-X إلى تسجيل المرجع المصدق X.509 في مركز IoT حيث تعمل على مصادقة Smart-X-Widgets أثناء اتصالها. هذه عملية لمرة واحدة تتيح القدرة على مصادقة وإدارة أي عدد من أجهزة Smart-X-Widget. تعد علاقة واحد لأكثر بين شهادة المرجع المصدق وشهادات الجهاز واحدة من المزايا الرئيسية لاستخدام أسلوب مصادقة المرجع المصدق X.509. سيكون البديل هو تحميل بصمات إبهام شهادة فردية لكل جهاز Smart-X-Widget وبالتالي زيادة تكاليف التشغيل.

يعد تسجيل شهادة X.509 CA عملية من خطوتين: تحميل الشهادة ثم توفير إثبات الحيازة.

حمّل الشهادة

عملية تحميل شهادة X.509 CA هي مجرد: تحميل شهادة CA إلى مركز إنترنت الأشياء. يتوقع IoT Hub الشهادة في ملف.

يجب ألا يحتوي ملف الشهادة تحت أي ظرف من الظروف على أي مفاتيح خاصة. تنص أفضل الممارسات من المعايير التي تحكم البنية الأساسية للمفتاح العام (PKI) على أن المعرفة الخاصة بالمفتاح الخاص لشركة X موجودة حصرياً داخل الشركة X.

إثبات الحيازة

شهادة X.509 CA، مثلها مثل أي شهادة رقمية، هي معلومات عامة عرضة للتنصت. على هذا النحو، قد يعترض متنصت شهادة ويحاول تحميلها على أنها خاصة به. في مثالنا، يتعين على مركز إنترنت الأشياء التأكد من أن شهادة CA التي يتم تحميلها من Company-X تنتمي حقًا إلى Company-X. تقوم بذلك عن طريق تحدي الشركة X لإثبات أنها تمتلك الشهادة من خلال تدفق إثبات الحيازة (PoP).

لتدفق إثبات الحيازة، ينشئ مركز إنترنت الأشياء رقمًا عشوائيًا ليتم توقيعه من قِبَل الشركة X باستخدام مفتاحها الخاص. إذا اتبعت الشركة X أفضل ممارسات البنية الأساسية للمفتاح العام وحمت مفتاحها الخاص، فعندئذٍ ستكون فقط قادرة على الاستجابة بشكل صحيح لتحدي إثبات الحيازة. يواصل IoT Hub تسجيل شهادة X.509 CA عند الاستجابة الناجحة لتحدي إثبات الحيازة.

الرد الناجح على تحدي إثبات الحيازة من IoT Hub يكمل تسجيل X.509 CA.

قم بتسجيل الأجهزة في سلسلة شهادات الثقة

يتطلب إنترنت الأشياء هوية فريدة لكل جهاز يتصل. بالنسبة للمصادقة المستندة إلى الشهادة، تكون هذه الهويات في شكل شهادات. في مثالنا، تعني المصادقة المستندة إلى الشهادة أن كل Smart-X-Widget يجب أن يمتلك شهادة جهاز فريدة.

هناك طريقة صالحة ولكنها غير فعالة لتوفير شهادات فريدة على كل جهاز وهي إنشاء شهادات مسبقا ل Smart-X-Widgets والثقة في شركاء سلسلة التوريد بالمفاتيح الخاصة المقابلة. بالنسبة لشركة X، فهذا يعني تكليف كل من Factory-Y وTechnician-Z. تأتي هذه الطريقة مع تحديات يجب التغلب عليها لضمان الثقة، كما يلي:

إن الاضطرار إلى مشاركة المفاتيح الخاصة للجهاز مع شركاء سلسلة التوريد، بالإضافة إلى تجاهل أفضل ممارسات البنية الأساسية للمفاتيح العمومية لعدم مشاركة المفاتيح الخاصة مطلقاً، يجعل بناء الثقة في سلسلة التوريد مكلفاً. ويتطلب هذا أنظمة مثل الغرف الآمنة لإيواء المفاتيح الخاصة للجهاز، وعمليات مثل عمليات تدقيق الأمان الدورية. كلاهما يضيف تكلفة إلى سلسلة التوريد.

تصبح المحاسبة الآمنة للأجهزة في سلسلة التوريد وإدارتها لاحقًا أثناء التوزيع مهمة فردية لكل زوج من مفتاح إلى جهاز من نقطة إنشاء الشهادة الفريدة للجهاز (والمفتاح الخاص) إلى إيقاف الجهاز. هذا يستبعد إدارة المجموعة للأجهزة ما لم يتم تضمين مفهوم المجموعات بشكل صريح في العملية بطريقة أو بأخرى. وبالتالي، تصبح المحاسبة الآمنة وإدارة دورة حياة الجهاز عبئاً ثقيلاً للعمليات.

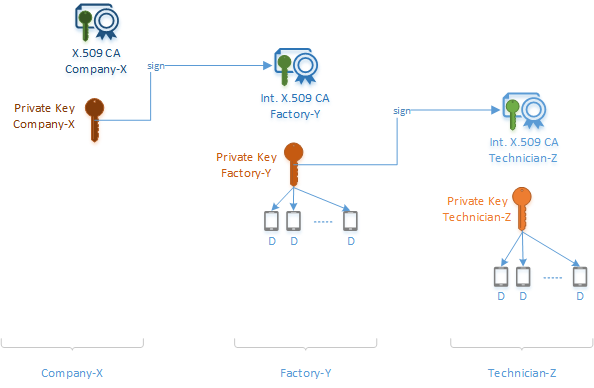

توفر مصادقة شهادة X.509 CA حلولاً أنيقة لهذه التحديات من خلال استخدام سلاسل الشهادات. تنتج سلسلة الشهادات من توقيع المرجع المصدق على مرجع مصدق وسيط يقوم بدوره بالتوقيع على مرجع مصدق وسيط آخر، وهكذا، حتى يوقع المرجع المصدق الوسيط النهائي على الجهاز. في مثالنا، توقع الشركة X Factory-Y، والتي بدورها توقع Technician-Z الذي يوقع أخيراً Smart-X-Widget.

تمثل سلسلة الشهادات هذه في السلسلة التسليم المنطقي للمرجع. تتبع العديد من سلاسل التوريد هذا التسليم المنطقي حيث يتم تسجيل دخول كل مرجع مصدق وسيط إلى السلسلة أثناء تلقي جميع شهادات CA الأوَّلية، ويقوم المرجع المصدق الوسيط الأخير بالتوقيع أخيرًا على كل جهاز وبإدخال جميع شهادات التفويض من السلسلة في الجهاز. هذا التسليم شائع عندما تقوم شركة التصنيع المتعاقدة ذات التسلسل الهرمي للمصانع بتكليف مصنع معين للقيام بالتصنيع. في حين أن التسلسل الهرمي قد يكون عميقاً بعدة مستويات (على سبيل المثال، حسب المنطقة الجغرافية/نوع المنتج/خط التصنيع)، فإن المصنع في النهاية فقط يمكنه التفاعل مع الجهاز ولكن يتم الاحتفاظ بالسلسلة من أعلى التسلسل الهرمي.

قد تحتوي السلاسل البديلة على مراجع مصدقة وسيطة مختلفة تتفاعل مع الجهاز وفي هذه الحالة يقوم المرجع المصدق الذي يتفاعل مع الجهاز بإدخال محتوى سلسلة الشهادات في تلك المرحلة. النماذج المختلطة ممكنة أيضاً حيث يكون لبعض CA فقط تفاعل مادي مع الجهاز.

يوضح الرسم التخطيطي التالي كيف تأتي سلسلة شهادات الثقة معًا في مثال Smart-X-Widget لدينا.

- لا تتفاعل شركة Company-X فعليًا أبدًا مع أي من Smart-X-Widgets. تبدأ سلسلة الشهادات للثقة عن طريق توقيع شهادة المرجع المصدق المتوسطة لـ Factory-Y.

- يحتوي Factory-Y الآن على شهادة المرجع المصدق الوسيط الخاصة به وتوقيع من Company-X. يقوم بتمرير نُسخ من هذه العناصر إلى الجهاز. كما يستخدم شهادة المرجع المصدق الوسيط الخاصة به لتوقيع شهادة المرجع المصدق الوسيط الخاصة بـ Technician-Z وشهادة جهاز Smart-X-Widget.

- يحتوي Technician-Z الآن على شهادة المرجع المصدق الوسيط الخاصة به وتوقيع من Factory-Y. يقوم بتمرير نُسخ من هذه العناصر إلى الجهاز. كما يستخدم شهادة CA المتوسطة الخاصة به لتوقيع شهادة جهاز Smart-X-Widget.

- يحتوي كل جهاز Smart-X-Widget الآن على شهادة الجهاز الفريدة الخاصة به ونُسخ من المفاتيح والتوقيعات العامة من كل شهادة CA وسيطة تفاعل معها في جميع أنحاء سلسلة التوريد. يمكن تتبع هذه الشهادات والتوقيعات مرة أخرى إلى جذر Company-X الأصلي.

تضفي طريقة المصادقة CA مسؤولية آمنة في سلسلة توريد تصنيع الجهاز. بسبب عملية سلسلة الشهادات، يتم تسجيل تصرفات كل عضو في السلسلة بشكل مشفر والتحقق منها.

تعتمد هذه العملية على افتراض أن زوج المفاتيح العامة/الخاصة للجهاز الفريد يتم إنشاؤه بشكل مستقل وأن المفتاح الخاص محمي داخل الجهاز دائمًا. لحسن الحظ، توجد رقائق سليكون آمنة في شكل وحدات تأمين الأجهزة (HSM) القادرة على إنشاء مفاتيح داخليًا وحماية المفاتيح الخاصة. تحتاج شركة X فقط إلى إضافة واحدة من هذه الرقائق الآمنة إلى فاتورة مواد مكونات Smart-X-Widget.

مصادقة الأجهزة

بمجرد تسجيل شهادة المرجع المصدق ذات المستوى الأعلى في مركز إنترنت الأشياء، ويكون لدى الأجهزة شهاداتها الفريدة، كيف تتصل؟ من خلال تسجيل شهادة المرجع المصدق X.509 إلى IoT Hub مرة واحدة، كيف يمكن توصيل ملايين الأجهزة المحتملة والحصول على مصادقتها من المرة الأولى؟ من خلال نفس تحميل الشهادة وتدفق إثبات الحيازة الذي واجهناه سابقا مع تسجيل شهادة المرجع المصدق X.509.

الأجهزة المصنعة لمصادقة X.509 CA مزوّدة بشهادات فريدة للجهاز وسلسلة شهادات من سلسلة التوريد التصنيعية الخاصة بها. يحدث اتصال الجهاز، حتى لأول مرة، في عملية من خطوتين: تحميل سلسلة الشهادات وإثبات الحيازة.

أثناء تحميل سلسلة الشهادات، يقوم الجهاز بتحميل الشهادة الفريدة الخاصة به وسلسلة الشهادات إلى مركز إنترنت الأشياء. باستخدام شهادة X.509 CA المسجلة مسبقًا، يتحقق مركز إنترنت الأشياء من أن سلسلة الشهادات التي تم تحميلها متسقة داخليًا، وأن السلسلة قد تم إنشاؤها بواسطة المالك الصالح لشهادة X.509 CA. كما هو الحال مع عملية تسجيل X.509 CA، يستخدم مركز إنترنت الأشياء عملية الاستجابة لتحدي إثبات الملكية للتأكد من أن السلسلة ومن ثم شهادة الجهاز تنتمي بالفعل إلى الجهاز الذي يقوم بتحميلها. تؤدي الاستجابة الناجحة إلى تشغيل IoT Hub لقبول الجهاز على أنه أصلي ومنحه الاتصال.

في مثالنا، ستقوم كل Smart-X-Widget بتحميل شهادة فريدة لجهازها مع شهادات Factory-Y وTechnician-Z X.509 CA ثم الاستجابة لتحدي إثبات الحيازة من IoT Hub.

أساس الثقة يكمن في حماية المفاتيح الخاصة بما في ذلك المفاتيح الخاصة للجهاز. لذلك لا يمكننا التأكيد بشكل كافٍ على أهمية رقائق السيليكون الآمنة في شكل وحدات تأمين الأجهزة (HSM) لحماية المفاتيح الخاصة للجهاز، وأفضل الممارسات العامة المتمثلة في عدم مشاركة أي مفاتيح خاصة، مثل أن يعهد أحد المصانع إلى الآخر بمفتاحه الخاص.

الخطوات التالية

استخدم خدمة توفير الأجهزة لتوفير أجهزة X.509 متعددة باستخدام مجموعات التسجيل.

لمعرفة المزيد حول الحقول التي تشكل شهادة X.509، راجع شهادات X.509.

إذا كان لديك شهادة المرجع المصدق الجذر أو شهادة المرجع المصدق التابع وتريد تحميلها إلى مركز IoT الخاص بك، يجب التحقق من أنك تملك تلك الشهادة. لمزيد من المعلومات، راجع البرنامج التعليمي: إنشاء الشهادات وتحميلها للاختبار.