البدء باستخدام شهادات Key Vault

يساعدك هذا التوجيه على البدء في إدارة الشهادات في Key Vault.

قائمة السيناريوهات المغطاة هنا:

- إنشاء أول شهادة Key Vault الخاصة بك

- إنشاء شهادة مع المرجع المصدق الذي يشارك مع Key Vault

- إنشاء شهادة بمرجع مصدق غير مشترك مع Key Vault

- استيراد شهادة

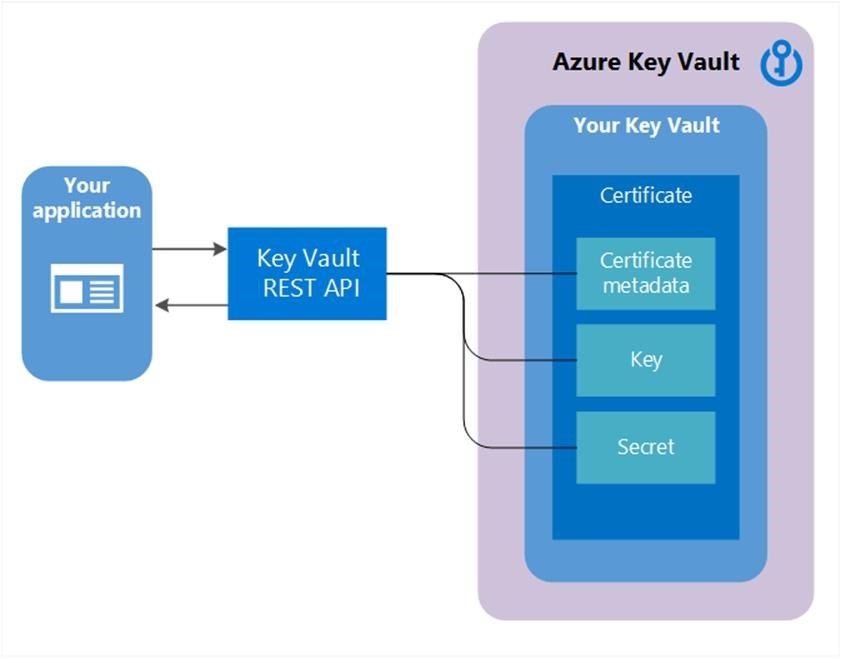

الشهادات هي عناصر معقدة

تتكون الشهادات من ثلاثة موارد مترابطة؛ مرتبطة معاً كشهادة Key Vault؛ بيانات التعريف للشهادة ومفتاح وسر.

إنشاء أول شهادة Key Vault الخاصة بك

قبل أن يتم إنشاء شهادة في Key Vault (KV)، يجب إتمام الخطوتين 1 و2 بنجاح، ويجب وجود مخزن مفاتيح لهذا المستخدم/ المؤسسة.

الخطوة 1: موفرو المرجع المصدق (CA)

- يعد الالتحاق بصفتك IT Admin أو PKI Admin أو أي شخص يدير حسابات مع مراجع مصدقة (CAs) لشركة معينة (مثل شركة Contoso) شرطاً أساسياً لاستخدام شهادات Key Vault.

المراجع المصدقة (CA) التالية هي الموفرات الحالية المشتركة مع Key Vault. تعرَّف على المزيد من هنا- تقدم DigiCert - Key Vault شهادات OV TLS / SSL مع DigiCert.

- تقدم GlobalSign - Key Vault شهادات OV TLS / SSL مع GlobalSign.

الخطوة 2: يقوم مسؤول الحساب لموفر CA بإنشاء بيانات اعتماد لاستخدامها من قبل Key Vault لتسجيل شهادات TLS/SSL وتجديدها واستخدامها عبر Key Vault.

الخطوة 3أ: يمكن لمسؤول Contoso، جنبا إلى جنب مع موظف Contoso (مستخدم Key Vault) الذي يمتلك الشهادات، اعتمادا على المرجع المصدق، الحصول على شهادة من المسؤول أو مباشرة من الحساب مع المرجع المصدق.

- ابدأ عملية إضافة بيانات اعتماد إلى خزنة مفاتيح عن طريق تعيين مصدر شهادة. مُصدر الشهادة هو كيان ممثل في Azure Key Vault (KV) كمورد CertificateIssuer. يتم استخدامه لتوفير معلومات حول مصدر شهادة KV؛ اسم المُصدر والموفر وبيانات الاعتماد والتفاصيل الإدارية الأخرى.

على سبيل المثال، MyDigiCertIssuer

- الموفر

- بيانات الاعتماد - بيانات اعتماد حساب CA. كل مرجع مصدق لديه بياناته الخاصة.

لمزيد من المعلومات حول إنشاء حسابات مع موفري CA، راجع المنشور ذا الصلة على مدونة Key Vault.

الخطوة 3 ب: إعداد جهات اتصال الشهادة للإعلامات. هذه هي جهة الاتصال الخاصة بمستخدم Key Vault. Key Vault لا يفرض هذه الخطوة.

ملاحظة - هذه العملية، من خلال الخطوة 3b، هي عملية لفترة واحدة.

إنشاء شهادة مع المرجع المصدق (CA) بالشراكة مع Key Vault

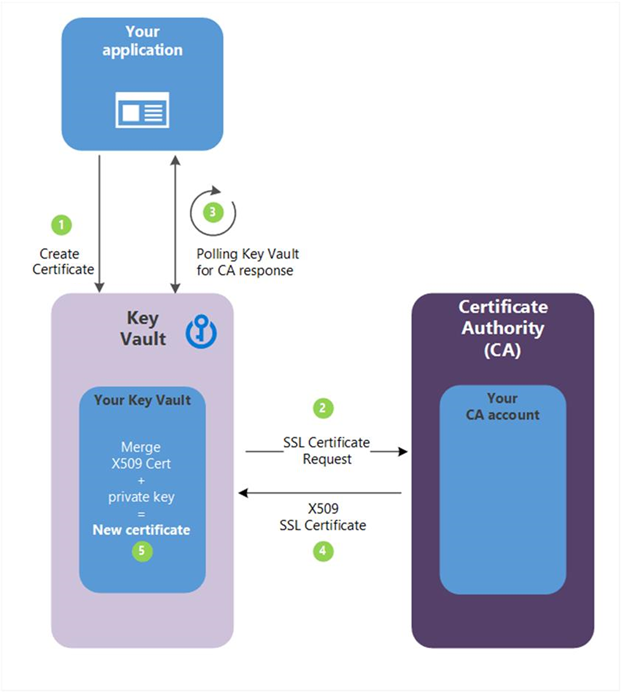

الخطوة 4: تتوافق الأوصاف التالية مع الخطوات ذات التعداد الرقمي الأخضر في الرسم التخطيطي السابق.

(1) - في الرسم البياني أعلاه، يقوم التطبيق الخاص بك بإنشاء شهادة تبدأ داخلياً بإنشاء مفتاح في خزينة المفاتيح الخاصة بك.

(2) - يرسل Key Vault طلب شهادة TLS / SSL إلى CA.

(3) - يستطلع التطبيق الخاص بك، في حلقة وعملية انتظار، من أجل Key Vault الخاص بك لإكمال الشهادة. يكتمل إنشاء الشهادة عندما يتلقى Key Vault رد المرجع المصدق بشهادة x509.

(4) - يستجيب المرجع المصدق لطلب شهادةTLS / SSL الخاص بـ Key Vault بشهادة X509 TLS / SSL.

(5) - يكتمل إنشاء شهادتك الجديدة بدمج شهادة X509 الخاصة بشهادة CA.

مستخدم Key Vault - يُنشئ شهادة عن طريق تحديد نهج

كرر حسب الحاجة

قيود النهج

- خصائص X509

- الخصائص الرئيسية

- مرجع الموفر - > على سبيل المثال. MyDigiCertIssure

- معلومات التجديد - > على سبيل، 90 يوماً قبل انتهاء الصلاحية

عادة ما تكون عملية إنشاء الشهادة عملية غير متزامنة، وتتضمن استقصاء خزينة المفاتيح الخاصة بك عن حالة عملية إنشاء الشهادة.

الحصول على عملية الشهادة- الحالة: مكتمل أو فشل مع وجود معلومات خطأ أو تم إلغاؤه

- بسبب التأخير في الإنشاء، يمكن بدء عملية إلغاء. قد يكون الإلغاء ساري المفعول، وقد لا يكون كذلك.

نُهج أمان الشبكة والوصول المرتبطة بالمرجع المصدق المتكامل

ترسل خدمة Key Vault الطلبات إلى CA (نسبة استخدام الشبكة الصادرة). لذلك، فهو متوافق تماماً مع خزائن المفاتيح التي تم تمكين جدار الحماية بها. لا يشارك Key Vault نُهج الوصول مع CA. يجب تكوين المرجع المصدق لقبول طلبات التوقيع بشكل مستقل. دليل حول دمج المرجع المصدق (CA) الموثوق به

استيراد شهادة

بدلاً من ذلك -يمكن استيراد الشهادة إلىKey Vault - PFX أو PEM.

شهادة الاستيراد- تتطلب وجود PEM أو PFX على القرص ولديك مفتاح خاص.

يجب تحديد: اسم المخزن واسم الشهادة (النهج اختيارية)

تحتوي ملفات PEM / PFX على سمات يمكن لـ KV تحليلها واستخدامها لتعبئة نهج الشهادة. في حالة تحديد نهج الشهادة بالفعل، سيحاول KV مطابقة البيانات من ملف PFX / PEM.

بمجرد أن يصبح الاستيراد نهائياً، ستستخدم العمليات اللاحقة النهج الجديدة (الإصدارات الجديدة).

إذا لم تكن هناك عمليات أخرى، فإن أول شيء يفعله Key Vault هو إرسال إشعار انتهاء الصلاحية.

يمكن أيضاً للمستخدم تحرير النهج الذي يعمل في وقت الاستيراد ولكنه يحتوي على الإعدادات الافتراضية حيث لم يتم تحديد أي معلومات عند الاستيراد، على سبيل عدم وجود معلومات المُصدر

تنسيقات الاستيراد التي ندعمها

يدعم Azure Key Vault ملفات شهادات .pem و.pfx لاستيراد الشهادات إلى خزنة المفاتيح. نحن ندعم النوع التالي من الاستيراد لتنسيق ملف PEM. شهادة واحدة مشفرة من PEM مع مفتاح PKCS#8 مشفر وغير مشفر بالتنسيق التالي:

شهادة -----BEGIN-----

شهادة -----END-----

-----مفتاح خاص-----

-----مفتاح خاص-----

عندما تقوم باستيراد الشهادة، فأنت بحاجة إلى التأكد من تضمين المفتاح في الملف نفسه. إذا كان لديك المفتاح الخاص بشكل منفصل بتنسيق مختلف، فستحتاج إلى دمج المفتاح مع الشهادة. توفر بعض المراجع المصدقة شهادات بتنسيقات مختلفة، لذلك قبل استيراد الشهادة، تأكد من أنها إما بتنسيق .pem أو .pfx.

إشعار

تأكد من عدم وجود بيانات وصفية أخرى في ملف الشهادة، وأن المفتاح الخاص لا يظهر على أنه مشفر.

تنسيقات Merge CSR التي ندعمها

يدعم Azure Key Vault شهادة PKCS#8 المشفرة مع العناوين أدناه:

شهادة -----BEGIN-----

شهادة -----END-----

إشعار

يتم دعم سلسلة الشهادات الموقعة P7B (PKCS#7)، شائعة الاستخدام من قبل المراجع المصدقة (CAs)، طالما تم ترميز base64. يمكنك استخدام certutil -encode للتحويل إلى تنسيق مدعوم.

إنشاء شهادة مع المرجع المصدق (CA) ليس في شراكة مع Key Vault

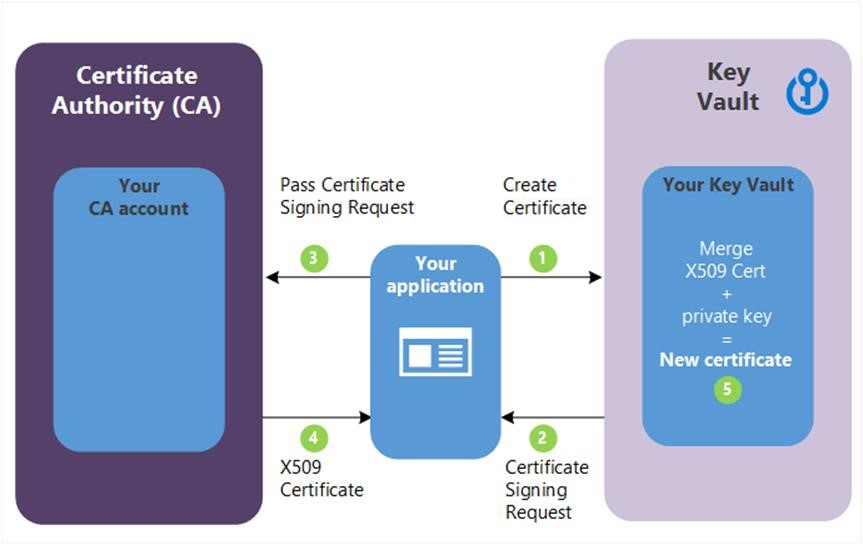

تسمح هذه الطريقة بالعمل مع CAs أخرى غير موفري Key Vault الشركاء، ما يعني أن مؤسستك يمكنها العمل مع CA من اختيارها.

تتوافق أوصاف الخطوة التالية مع الخطوات ذات الأحرف الخضراء في الرسم التخطيطي السابق.

(1) - في الرسم التخطيطي أعلاه، يقوم التطبيق الخاص بك بإنشاء شهادة، والتي تبدأ داخلياً بإنشاء مفتاح في خزينة المفاتيح الخاصة بك.

(2) - يقوم Key Vault بإعادة طلب توقيع الشهادة (CSR) إلى تطبيقك.

(3) - يمرر طلبك CSR إلى CA الذي اخترته.

(4) - المرجع المصدق الذي اخترته يستجيب بشهادة X509.

(5) - يكمل طلبك إنشاء الشهادة الجديدة بدمج شهادة X509 من المرجع المصدق الخاص بك.