إدارة مهام سير عمل التطبيق المنطقي في مدخل Microsoft Azure

ينطبق على: Azure Logic Apps (الاستهلاك + قياسي)

يوضح هذا الدليل كيفية إدارة مهام سير عمل تطبيق المنطق القياسي أو الاستهلاك من خلال مدخل Microsoft Azure وتنفيذ مهام مثل تحرير مهام سير العمل وتعطيلها وتمكينها وحذفها. كما يمكنك إدارة تطبيقات منطق الاستهلاك في Visual Studio.

المتطلبات الأساسية

حساب واشتراك Azure. إذا لم يكن لديك اشتراك، فقم بالتسجيل للحصول على حساب Azure مجاني.

سير عمل تطبيق منطق قياسي أو استهلاكي موجود

البحث عن مورد تطبيق منطقي وفتحه

في مربع البحث في مدخل Microsoft Azure، أدخل logic apps، وحدد Logic apps.

من قائمة تطبيقات المنطق، ابحث عن مورد تطبيق المنطق الخاص بك عن طريق استعراض القائمة أو تصفيتها.

لفتح مورد تطبيق المنطق، حدد التطبيق الذي تريد إدارته.

عرض خصائِص تطبيق المنطق

في مدخل Microsoft Azure، ابحث عن مورد تطبيق المنطق وافتحه.

من قائمة تطبيق المنطق الخاص بك، ضمن Settings، حدد Properties.

في جزء Properties، يمكنك عرض ونسخ المعلومات التالية حول مورد تطبيق المنطق الخاص بك، على سبيل المثال:

قياسي

- الحالة

- عنوان URL

- عنوان IP الظاهري

- طريقة

- عنوان IP الصادر

- عناوين IP الصادرة الإضافية

- مستخدم FTP/التوزيع

- اسم مضيف FTP

- سجلات تشخيص FTP

- اسم مضيف FTP

- سجلات تشخيص FTPS

- معرف المورد

- Location

- مجموعة الموارد

- اسم الاشتراك

- مُعرّف الاشتراك

استهلاك

- الاسم

- معرف المورد

- مجموعة الموارد

- Location

- النوع

- اسم الاشتراك

- مُعرّف الاشتراك

- نقطة نهاية الوصول

- عناوين IP الصادرة لوقت التشغيل

- عناوين IP لنقطة نهاية الوصول

- عناوين IP الصادرة للموصل

عرض الاتصالات

عند إنشاء اتصالات في سير عمل باستخدام الموصلات التي تديرها Microsoft، تكون هذه الاتصالات في الواقع منفصلة عن موارد Azure بتعريفات الموارد الخاصة بها وتتم استضافتها في Azure العمومي متعدد المستأجرين. يمكن أن تستخدم مهام سير عمل تطبيق المنطق القياسي أيضا موصلات موفر الخدمة المضمنة التي تعمل في الأصل ويتم تشغيلها بواسطة وقت تشغيل Azure Logic Apps أحادي المستأجر. لعرض هذه الاتصالات وإدارتها، اتبع هذه الخطوات، استنادا إلى نوع مورد تطبيق المنطق:

في مدخل Microsoft Azure، ابحث عن مورد تطبيق المنطق وافتحه.

من قائمة logic app، ضمن Workflows، حدد Connections.

استنادا إلى نوع الاتصال الذي تريد عرضه، حدد أحد الخيارات التالية:

خيار الوصف اتصالات واجهة برمجة التطبيقات الاتصالات التي تم إنشاؤها بواسطة موصلات Azure متعددة المستأجرين والمستضافة عالميا. لعرض تعريف مورد الاتصال الأساسي، قم بتحديدJSON View. اتصالات موفر الخدمة الاتصالات التي تم إنشاؤها بواسطة موصلات موفر الخدمة المضمنة، استنادا إلى تنفيذ واجهة موفر الخدمة. لعرض مزيد من المعلومات حول مثيل اتصال معين، في العمود عرض التفاصيل ، حدد أيقونة العين. لعرض تعريف المورد الأساسي للاتصال المحدد، حدد JSON View. اتصالات الدالة الاتصالات بالوظائف في تطبيق وظائف مقترن. لعرض مزيد من المعلومات حول دالة، في العمود عرض التفاصيل ، حدد أيقونة العين. طريقة عرض JSON تعريفات الموارد الأساسية لجميع الاتصالات عبر مهام سير العمل في مورد تطبيق المنطق

تعطيل موارد تطبيق المنطق أو تمكينها

بينما يمكن أن يكون لمورد تطبيق المنطق القياسي مهام سير عمل متعددة، فإن تطبيق منطق الاستهلاك يحتوي على سير عمل واحد فقط. لذلك، لكلا نوعي موارد التطبيق المنطقي طرق مختلفة لتعطيل نشاطهما وتمكينه.

يمكنك إيقاف أو بدء تشغيل تطبيق منطق قياسي واحد أو متعدد. يمكنك أيضا إعادة تشغيل تطبيق منطق واحد دون الإيقاف أولا. يمكن أن يتضمن تطبيق المنطق المستند إلى المستأجر الفردي مهام سير عمل متعددة، بحيث يمكنك إما إيقاف تطبيق المنطق بأكمله أو تعطيل مهام سير العمل القياسية فقط.

إشعار

يكون لتطبيق منطق الإيقاف وتعطيل عمليات سير العمل تأثيرات مختلفة. لمزيد من المعلومات، راجع اعتبارات إيقاف تطبيقات المنطق القياسي واعتبارات تعطيل مهام سير العمل القياسية.

اعتبارات إيقاف تطبيقات المنطق القياسية

يؤثر إيقاف تطبيق المنطق القياسي على مستوى المورد على مثيلات سير العمل بالطرق التالية:

يلغي Azure Logic Apps أحادي المستأجر جميع عمليات التشغيل قيد التقدم والمعلقة على الفور.

لا تنشئ Azure Logic Apps أحادية المستأجر مثيلات سير عمل جديدة أو تشغلها.

لن يتم إطلاق المشغلات في المرة التالية التي يتم فيها استيفاء شروطها. ومع ذلك، تذكر حالات المشغل النقاط التي تم إيقاف تطبيق المنطق فيها. لذلك، إذا قمت بإعادة تشغيل التطبيق المنطق، تعمل مشغلات لجميع العناصر غير المجهزة منذ آخر تشغيل.

لإيقاف تشغيل كل سير عمل على العناصر غير المعالجة منذ التشغيل الأخير، قم بإلغاء تحديد حالة المشغل قبل إعادة تشغيل تطبيق المنطق باتباع الخطوات التالية:

- في مدخل Microsoft Azure، افتح logic app الخاص بك.

- في قائمة logic app، ضمن Workflows، حدد Workflows.

- افتح سير عمل، وقم بتحرير أي جزء من مشغل سير العمل هذا.

- احفظ تغييراتك. تُعيد هذه الخطوة تعيين الحالة الحالية للمشغل.

- كرر ذلك لكل سير عمل.

- عند الانتهاء، أعد تشغيل تطبيق المنطق القياسي.

تعطيل تطبيقات المنطق القياسية أو تمكينها

يمكنك إيقاف أو بدء تشغيل تطبيقات منطقية قياسية متعددة في نفس الوقت، ولكن لا يمكنك إعادة تشغيل تطبيقات منطقية قياسية متعددة دون إيقافها أولا.

في مربع البحث في مدخل Microsoft Azure، أدخل logic apps، وحدد Logic apps.

في صفحة Logic apps ، اعرض تطبيقات المنطق القياسية فقط باستخدام عامل تصفية الخطة .

عرض تطبيقات المنطق ممكنة أو معطلة فقط باستخدام عامل تصفية الحالة، والذي يمكنك إضافته إذا لزم الأمر.

في عمود خانة الاختيار، حدد تطبيقات المنطق التي ترغب في إيقافها أو بدء تشغيلها.

- لإيقاف تشغيل تطبيقات المنطق المحددة، حدد تعطيل/إيقاف. أكّد تحديدك.

- لبدء تشغيل تطبيقات المنطق المتوقفة المحددة، حدد تمكين/بدء.

لتأكيد نجاح العملية أو فشلها، في شريط أدوات Azure الرئيسي، افتح قائمة Notifications (أيقونة الجرس).

إعادة تشغيل تطبيق منطق قياسي دون إيقاف

يمكنك إعادة تشغيل تطبيق المنطق القياسي في أي وقت.

في مدخل Microsoft Azure، افتح مورد تطبيق المنطق القياسي.

من قائمة تطبيقك المنطقي، اختر Overview.

في شريط أدوات صفحة نظرة عامة ، حدد إعادة التشغيل.

لتأكيد نجاح العملية أو فشلها، في شريط أدوات Azure الرئيسي، افتح قائمة Notifications (أيقونة الجرس).

إيقاف مهام سير العمل القياسية أو بدء تشغيلها

لإيقاف تشغيل المُشغل في المرة التالية عند استيفاء شرط المشغل، قم بتعطيل سير العمل الخاص بك.

إشعار

تعطيل سير العمل وإيقاف عمليات تطبيق المنطق لها تأثيرات مختلفة. لمزيد من المعلومات، راجع اعتبارات إيقاف تطبيقات المنطق القياسي واعتبارات تعطيل سير عمل قياسي.

اعتبارات تعطيل سير عمل قياسي

يؤثر تعطيل سير العمل على مثيلات سير العمل بالطرق التالية:

تستمر تطبيقات Azure Logic Apps أحادية المستأجر في جميع عمليات سير العمل قيد التقدم والمعلقة حتى تنتهي. استنادًا إلى وحدة التخزين أو تراكم، قد تستغرق هذه العملية وقتًا لتكتمل.

تلميح

لتقليل التكاليف الناتجة عن الموارد ومثيلات سير العمل التي قد تستغرق وقتا أطول في البيئات غير المنتجة لاختبار التحميل والأداء، يمكنك إيقاف سير العمل يدويا. يلغي هذا الإجراء مثيلات سير العمل قيد التقدم والمعلقة. لهذه المهمة، يجب إضافة الإعدادات التالية إلى إعدادات مضيف مورد تطبيق المنطق القياسي.

هام: تأكد من استخدام الإعدادات التالية فقط في البيئات غير المنتجة. اتبع كل معرف سير عمل باستخدام علامة النقطتين (:)، وافصل معرفات سير العمل بفواصل منقوطة (؛):

"Jobs.SuspendedJobPartitionPrefixes": "<workflow-ID>:;<workflow-ID>:","Jobs.CleanupJobPartitionPrefixes": "<workflow-ID>:;<workflow-ID>:"لمزيد من المعلومات، راجع تحرير إعدادات المضيف والتطبيق لتطبيقات المنطق القياسية.

لا تنشئ Azure Logic Apps أحادية المستأجر مثيلات سير عمل جديدة أو تشغلها.

لن يتم إطلاق الزناد في المرة التالية التي يتم فيها استيفاء شروطه. ومع ذلك، تذكر حالة المشغل النقطة التي تم تعطيل سير العمل. لذلك، إذا قمت بإعادة تمكين سير العمل، يتم تشغيل المشغل لكافة العناصر غير المعالجة منذ آخر تشغيل.

لإيقاف المشغل من التشغيل على العناصر غير المجهزة منذ آخر تشغيل، قم بإلغاء تحديد حالة المشغل قبل إعادة تنشيط سير العمل:

- في سير العمل، قم بتحرير أي جزء من مشغل سير العمل.

- احفظ تغييراتك. تُعيد هذه الخطوة تعيين الحالة الحالية للمشغل الخاص بك.

- إعادة تنشيط سير العمل.

عند تعطيل سير عمل، ما زال بإمكانك إعادة إرسال عمليات التشغيل.

تعطيل مهام سير العمل القياسية أو تمكينها

في مدخل Microsoft Azure، افتح مورد تطبيق المنطق القياسي.

في قائمة logic app، ضمن Workflows، حدد Workflows.

في عمود خانة الاختيار، حدد سير العمل لتعطيله أو تمكينه.

في شريط أدوات جزء مهام سير العمل ، حدد تعطيل أو تمكين.

لتأكيد نجاح العملية أو فشلها، في شريط أدوات Azure الرئيسي، افتح قائمة Notifications (أيقونة الجرس).

حذف تطبيقات المنطق

يمكنك حذف تطبيقات منطقية قياسية واحدة أو متعددة في نفس الوقت. يمكن أن يتضمن تطبيق المنطق المستند إلى المستأجر الفردي مهام سير عمل متعددة، بحيث يمكنك إما حذف تطبيق المنطق بأكمله أو حذف مهام سير العمل فقط.

حذف تطبيقات المنطق القياسية

يؤدي حذف مورد تطبيق المنطق القياسي إلى إلغاء قيد التقدم ويتم تشغيله معلق على الفور، ولكنه لا يقوم بتشغيل مهام التنظيف على التخزين الذي يستخدمه التطبيق.

إشعار

على الرغم من أنه يمكنك استرداد تطبيقات المنطق القياسية المحذوفة يدويا، فإن استخدام التحكم بالمصادر لإدارة تطبيقات المنطق القياسية يجعل الاسترداد وإعادة التوزيع أسهل بكثير.

في مربع البحث في مدخل Microsoft Azure، أدخل logic apps، وحدد Logic apps.

في صفحة Logic apps ، اعرض تطبيقات المنطق القياسية فقط باستخدام عامل تصفية الخطة .

في عمود خانة الاختيار، حدد تطبيقات منطقية واحدة أو متعددة لحذفها. في شريط الأدوات، حدد حذف.

عند ظهور مربع التأكيد، أدخل نعم، وحدد حذف.

لتأكيد نجاح العملية أو فشلها، في شريط أدوات Azure الرئيسي، افتح قائمة Notifications (أيقونة الجرس).

حذف مهام سير العمل القياسية

يؤثر حذف سير عمل قياسي على مثيلات سير العمل بالطرق التالية:

يقوم Azure Logic Apps بإلغاء قيد التقدم وتشغيل معلق على الفور، ولكنه يقوم بتشغيل مهام التنظيف على التخزين الذي يستخدمه سير العمل.

لا تنشئ Azure Logic Apps مثيلات سير عمل جديدة أو تقوم بتشغيلها.

إذا قمت بحذف سير عمل ثم أعدت إنشاء نفس سير العمل، فلن يكون لسير العمل المعاد إنشاؤه نفس بيانات التعريف مثل سير العمل المحذوف. لتحديث بيانات التعريف، يجب إعادة حفظ أي سير عمل يسمى سير العمل المحذوف. بهذه الطريقة، يحصل المتصل على المعلومات الصحيحة لسير العمل المعاد إنشاؤه. وإلا، تفشل الاستدعاءات إلى سير العمل المعاد إنشاؤه مع خطأ غير مصرح به . ينطبق هذا السلوك أيضًا على مهام سير العمل التي تستخدم النتائج الواردة في حسابات التكامل وسير العمل التي تستدعي وظائف Azure.

في مدخل Microsoft Azure، افتح مورد تطبيق المنطق القياسي.

في قائمة logic app، ضمن Workflows، حدد Workflows. في عمود خانة الاختيار، حدد مهام سير عمل واحدة أو متعددة لحذفها.

في شريط الأدوات، حدد حذف.

لتأكيد نجاح العملية أو فشلها، في شريط أدوات Azure الرئيسي، افتح قائمة Notifications (أيقونة الجرس).

استرداد تطبيقات المنطق القياسية المحذوفة

إذا كنت تستخدم التحكم بالمصادر، يمكنك إعادة نشر مورد تطبيق منطقي قياسي محذوف بسلاسة إلى Azure Logic Apps أحادي المستأجر. إذا كنت لا تستخدم التحكم بالمصادر، فجرب الخطوات التالية لاسترداد تطبيق المنطق المحذوف:

قبل محاولة استرداد تطبيق المنطق المحذوف، راجع الاعتبارات التالية:

يمكنك استرداد موارد تطبيق المنطق القياسي المحذوفة فقط التي تستخدم خطة استضافة Workflow Standard .

محفوظات التشغيل من تطبيق المنطق المحذوف غير متوفرة في تطبيق المنطق المسترد.

إذا كان سير العمل يبدأ بمشغل الطلب، فإن عنوان URL لرد الاتصال لتطبيق المنطق المسترد يختلف عن عنوان URL لتطبيق المنطق المحذوف.

تأكد من أن حساب تخزين تطبيق المنطق الخاص بك لا يزال موجودًا. إذا تم حذف حساب التخزين، يجب أولًا استرداد حساب التخزين المحذوف.

في قائمة حساب التخزين، ضمن الأمان + الشبكات، حدد مفاتيح Access.

في صفحة مفاتيح الوصول، انسخ سلسلة الاتصال الأساسية للحساب، واحفظ لاستخدامها لاحقًا، على سبيل المثال:

DefaultEndpointsProtocol=https; AccountName=<storage-account-name>; AccountKey=<access-key>; EndpointSuffix=core.windows.net

في قائمة حساب التخزين، ضمن تخزين البيانات، حدد مشاركات الملفات، وانسخ اسم مشاركة الملف المقترن بتطبيق المنطق الخاص بك، واحفظه للاستخدام لاحقًا.

إنشاء مورد تطبيق منطق قياسي جديد باستخدام نفس خطة الاستضافة ومستوى التسعير. يمكنك إما استخدام اسم جديد أو إعادة استخدام الاسم من تطبيق المنطق المحذوف.

قبل المتابعة، أوقف تطبيق المنطق. من قائمة تطبيقك المنطقي، اختر Overview. في شريط أدوات صفحة النظرة العامة، حدد إيقاف.

في قائمة logic app، ضمن الإعدادات، حدد تكوين.

في صفحة التكوين، قم بتحديث قيم إعداد التطبيق التالية، وتذكر حفظ التغييرات عند الانتهاء.

إعداد التطبيق قيمة الاستبدال AzureWebJobsStorage استبدل القيمة الموجودة بسلسلة الاتصال المنسوخة مسبقًا من حساب التخزين الخاص بك. WEBSITE_CONTENTAZUREFILECONNECTIONSTRING استبدل القيمة الموجودة بالسلسلة المنسوخة مسبقًا من حساب التخزين الخاص بك. WEBSITE_CONTENTSHARE استبدل القيمة الموجودة باسم مشاركة الملف الذي تم نسخه مسبقًا. هام

عندما يكون لديك معلومات حساسة، مثل سلسلة الاتصال التي تتضمن أسماء المستخدمين وكلمات المرور، تأكد من استخدام تدفق المصادقة الأكثر أمانا المتوفرة. على سبيل المثال، في مهام سير عمل تطبيق المنطق القياسي، أنواع البيانات الآمنة، مثل

securestringوsecureobject، غير مدعومة. توصي Microsoft بمصادقة الوصول إلى موارد Azure بهوية مدارة عندما يكون ذلك ممكنا، وتعيين دور له أقل امتياز ضروري.إذا كانت هذه الإمكانية غير متوفرة، فتأكد من تأمين سلسلة الاتصال من خلال مقاييس أخرى، مثل Azure Key Vault، والتي يمكنك استخدامها مع إعدادات التطبيق. يمكنك بعد ذلكالعودة مباشرة إلى سلاسل آمنة، مثل سلاسل الاتصال والمفاتيح. على غرار قوالب ARM، حيث يمكنك تحديد متغيرات البيئة في وقت التوزيع، يمكنك تحديد إعدادات التطبيق ضمن تعريف سير عمل التطبيق المنطقي. يمكنك بعد ذلك تسجيل قيم البنية الأساسية التي تم إنشاؤها ديناميكياً، مثل نقاط نهاية الاتصال وسلاسل التخزين والمزيد. لمزيد من المعلومات، راجع أنواع التطبيقات النظام الأساسي للهويات في Microsoft.

في قائمة logic app، ضمن Workflows، حدد Connections.

افتح كل اتصال وضمن الإعدادات، حدد نهج الوصول.

احذف نهج الوصول لتطبيق المنطق المحذوف، ثم أضف نهج وصول جديدًا لتطبيق منطق الاستبدال.

ارجع إلى صفحة تكوين تطبيق المنطق، وأضف أي إعدادات مخصصة موجودة على تطبيق المنطق المحذوف.

عند الانتهاء من ذلك، أعد تشغيل تطبيق المنطق.

إدارة إصدارات تطبيق المنطق

بالنسبة لتطبيقات منطق الاستهلاك، يمكنك استخدام مدخل Azure للتحكم في الإصدار. على سبيل المثال، يمكنك العثور على محفوظات إصدارات تطبيق المنطق ونشر الإصدارات السابقة، إن وجدت.

البحث عن الإصدارات السابقة وعرضها

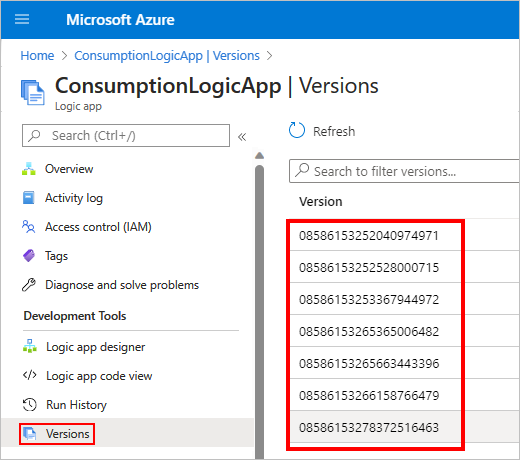

في قائمة logic app، ضمن Development Tools، حدد Versions.

من قائمة الإصدار، حدد إصدار التطبيق المنطقي لإدارته.

لتصفية القائمة، في شريط البحث في صفحة الإصدارات ، أدخل معرف الإصدار.

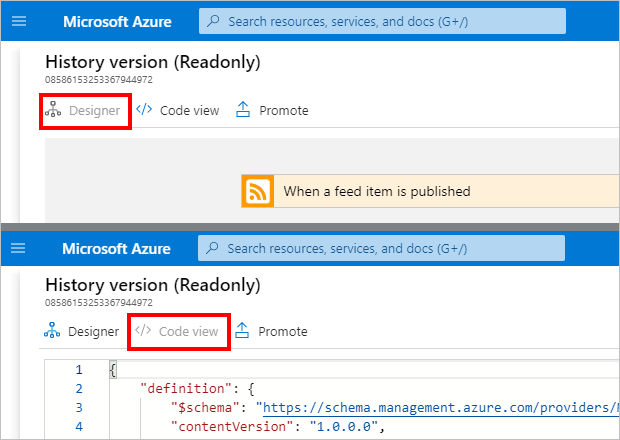

تعرض صفحة إصدار المحفوظات تفاصيل الإصدار السابق في وضع القراءة فقط. يمكنك التحديد بين طريقة عرض المصمم وطريقة عرض التعليمات البرمجية.

ترقية الإصدارات السابقة

لنشر إصدار سابق من تطبيق منطق الاستهلاك، يمكنك ترقية هذا الإصدار عبر الإصدار الحالي.

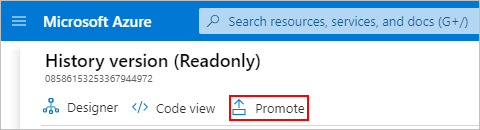

في محفوظات إصدار تطبيق المنطق، ابحث عن الإصدار الذي ترغب في ترقيته وحدده.

في صفحة History version، حدد Promote.

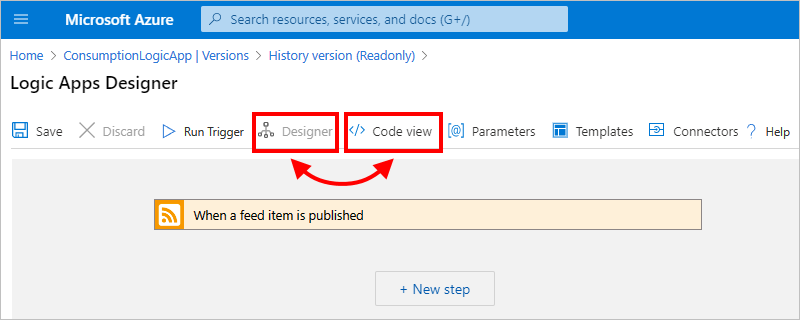

بعد فتح مصمم سير العمل، قم بإجراء أي تعديلات ضرورية على الإصدار الذي تريد ترقيته.

يمكنك التبديل بين وضعي عرضي Designer و Code view. يمكنك أيضًا تحديث Parameters و Templates و Connectors.

لحفظ أي تحديثات وإنهاء الترقية، على شريط أدوات المصمم، حدد حفظ. لإلغاء تغييراتك، حدد تجاهل.

عند عرض محفوظات إصدار تطبيق المنطق التالي، يظهر الإصدار الذي تمت ترقيته في أعلى القائمة ويحتوي على معرف جديد.