إعداد الشبكات في Azure Modeling and Simulation Workbench

في Azure Modeling and Simulation Workbench، يمكنك تخصيص الشبكات لتلبية متطلبات الأمان والأعمال. يمكنك الاتصال ب workbench باستخدام إحدى هذه الطرق:

- عناوين IP العامة المدرجة في القائمة المسموح بها

- شبكة ظاهرية خاصة (VPN) و/أو Azure ExpressRoute

تحتوي كل غرفة على موصل مخصص. يمكن لكل موصل دعم أي من البروتوكولات المذكورة سابقا لإنشاء الوصول إلى الشبكة بين بيئة العميل المحلية أو السحابية ومنضدة العمل.

إضافة اتصال VPN أو ExpressRoute

إذا كان لدى مؤسستك وجود في Azure أو تتطلب أن تكون الاتصالات ب Workbench عبر VPN، يجب استخدام موصل VPN أو ExpressRoute.

عند إنشاء موصل، يمكن لمالك Workbench (مالك الاشتراك) ربط شبكة ظاهرية موجودة ببوابة VPN و/أو بوابة ExpressRoute. يوفر هذا الارتباط اتصالا آمنا بين شبكتك المحلية والغرفة.

إنشاء موصل VPN أو ExpressRoute

قبل إنشاء موصل لشبكة IP خاصة عبر VPN أو ExpressRoute، يحتاج Workbench إلى تعيين دور. يتطلب Azure Modeling and Simulation Workbench تعيين دور Network Contributor لمجموعة الموارد التي تستضيف فيها شبكتك الظاهرية المتصلة ب ExpressRoute أو VPN.

الإعداد القيمة الدور مساهم في الشبكة تعيين حق الوصول إلى المستخدم أو المجموعة أو كيان الخدمة الأعضاء منضدة عمل نمذجة ومحاكاة Azure هام

قد يكون لدى بعض المستخدمين Azure Modeling and Simulation Workbench مسجلا باسمه السابق في المستأجر الخاص بهم. إذا لم تتمكن من العثور على Azure Modeling and Simulation Workbench كتطبيق، فجرب Azure HPC Workbench بدلا من ذلك.

عند إنشاء الموصل، حدد VPN أو ExpressRoute كطريقة للاتصال بشبكتك المحلية.

تظهر قائمة بالشبكات الفرعية للشبكة الظاهرية المتوفرة داخل اشتراكك. حدد شبكة فرعية أخرى غير الشبكة الفرعية للبوابة داخل نفس الشبكة الظاهرية لبوابة VPN أو بوابة ExpressRoute.

تحرير عناوين IP العامة المسموح بها

يمكن السماح لعناوين IP في مدخل Microsoft Azure بالسماح بالاتصالات بغرفة. يمكن تحديد عنوان IP واحد فقط لموصل IP عام عند إنشاء منضدة عمل جديدة. بعد إنشاء الموصل، يمكنك تحديد عناوين IP أخرى. يمكن استخدام رمز إخفاء CIDR القياسي (توجيه بين المجالات بدون فئة) للسماح لنطاقات عناوين IP عبر شبكة فرعية.

يمكن لمالكي منضدة العمل ومسؤولي الغرفة إضافة العناوين العامة المدرجة في القائمة المسموح بها للموصل وتحريرها بعد إنشاء كائن الموصل.

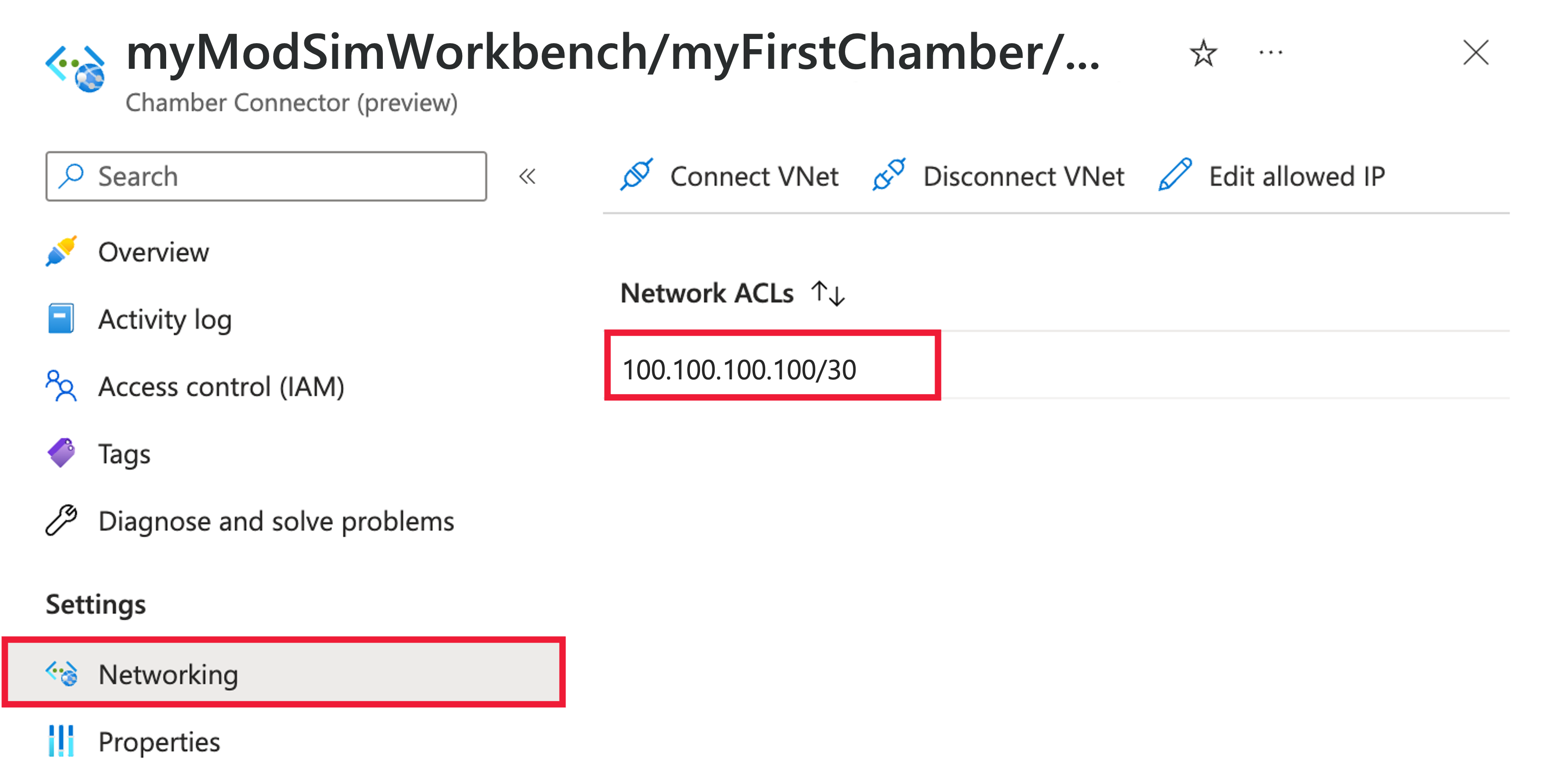

لتحرير قائمة عناوين IP المسموح بها:

في مدخل Microsoft Azure، انتقل إلى جزء Networking لكائن الموصل.

حدد Edit allowed IP. من هنا، يمكنك حذف عناوين IP الموجودة أو إضافة عناوين جديدة.

حدد إرسال لحفظ تغييراتك.

قم بتحديث طريقة العرض لشبكة الموصل وتأكد من ظهور التغييرات.

إعادة توجيه عناوين URL

عنوان URI لإعادة التوجيه هو الموقع الذي يعيد فيه النظام الأساسي للهويات في Microsoft توجيه عميل المستخدم ويرسل رموز الأمان المميزة بعد المصادقة. في كل مرة تقوم فيها بإنشاء موصل جديد، تحتاج إلى تسجيل عناوين URI لإعادة التوجيه لتسجيل التطبيق الخاص بك في معرف Microsoft Entra.

للعثور على عناوين URI لإعادة التوجيه:

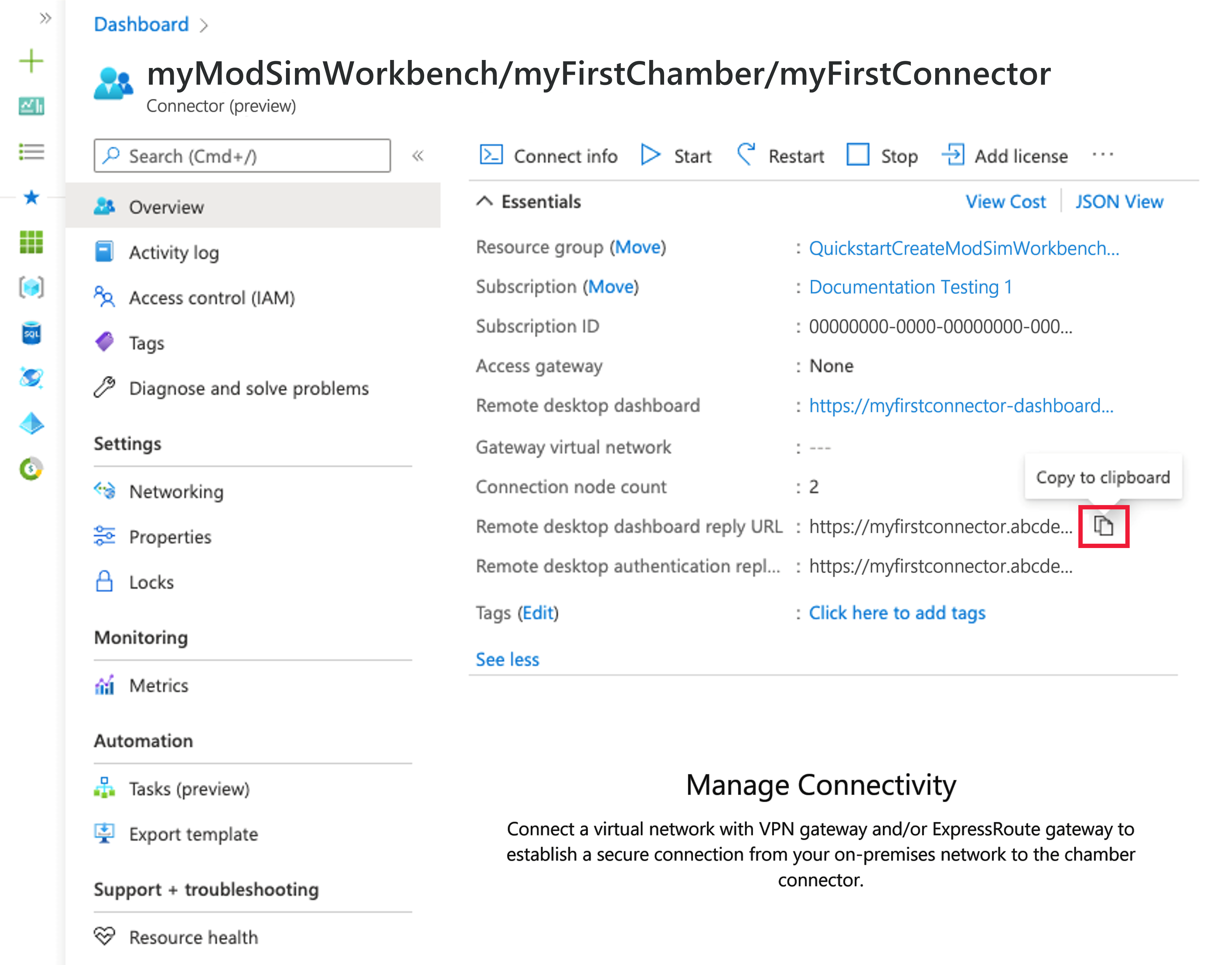

في صفحة منضدة العمل الجديدة في Azure Modeling and Simulation Workbench، حدد Connector في القائمة اليسرى. ثم حدد الموصل في قائمة الموارد.

في صفحة Overview ، حدد موقع الخاصيتين التاليتين للموصل وقم بتوثيقهما باستخدام أيقونة Copy to clipboard . إذا لم تكن هذه الخصائص مرئية، فحدد الزر مشاهدة المزيد لتوسيع النافذة.

- عنوان URL للرد على لوحة المعلومات: على سبيل المثال، https://< dashboardFqdn>/etx/oauth2/code

- عنوان URL للرد على المصادقة: على سبيل المثال، https://< authenticationFqdn>/otdsws/login?authhandler=AzureOIDC

يجب تسجيل عناوين URI لإعادة التوجيه مع تسجيل التطبيق لمصادقة المستخدمين وإعادة توجيههم بشكل صحيح إلى منضدة العمل. لمعرفة كيفية إضافة عناوين URI لإعادة التوجيه، راجع كيفية إضافة عناوين URI لإعادة التوجيه.

المنافذ وعناوين IP

منافذ

يتطلب Azure Modeling and Simulation Workbench منافذ معينة يمكن الوصول إليها من محطة عمل المستخدمين. قد تمنع جدران الحماية والشبكات الظاهرية الخاصة الوصول إلى هذه المنافذ إلى وجهات معينة، عند الوصول إليها من تطبيقات معينة، أو عند الاتصال بشبكات مختلفة. تحقق مع مسؤول النظام للتأكد من أن عميلك يمكنه الوصول إلى الخدمة من جميع مواقع العمل الخاصة بك.

- 53/TCP و53 /UDP: استعلامات DNS.

- 443/TCP: منفذ https القياسي للوصول إلى لوحة معلومات الجهاز الظاهري وأي صفحة مدخل Azure.

- 5510/TCP: يستخدمه عميل ETX لتوفير وصول VDI لكل من العميل الأصلي والمستند إلى الويب.

- 8443/TCP: يستخدمه عميل ETX للتفاوض والمصادقة على عقد إدارة ETX.

عناوين IP

بالنسبة إلى موصل IP العام، يتم أخذ عناوين IP Azure من نطاقات IP الخاصة ب Azure للموقع الذي تم نشر Workbench فيه. تتوفر قائمة بجميع عناوين IP Azure وعلامات الخدمة في نطاقات IP Azure وعلامات الخدمة - السحابة العامة. لا يمكن سرد جميع عناوين IP منضدة العمل عند تنفيذ موصل IP العام.

تنبيه

يمكن زيادة تجمع عناوين IP ليس فقط عن طريق إضافة الأجهزة الظاهرية، ولكن المستخدمين أيضا. يتم تحجيم عقد الاتصال عند إضافة المزيد من المستخدمين إلى الغرفة. قد يكون اكتشاف عناوين IP لنقطة النهاية غير مكتمل بمجرد زيادة قاعدة المستخدم.

لمزيد من التحكم في عناوين IP الوجهة وتقليل التغييرات على جدران حماية الشركة، يقترح موصل VPN وExpressRoute. عند استخدام بوابة VPN، تقتصر نقطة الوصول منضدة العمل فقط على عنوان IP للبوابة.