تكوين مصادقة Microsoft Entra لنظام مجموعة Azure Red Hat OpenShift 4 (المدخل)

إذا اخترت تثبيت CLI واستخدامه محليًّا، فإن هذا البرنامج التعليمي يتطلب تشغيل الإصدار 2.6.0 من Azure CLI أو إصدار لاحق. قم بتشغيل az --version للعثور على الإصدار. إذا كنت بحاجة إلى التثبيت أو الترقية، فراجع تثبيت Azure CLI.

قبل البدء

أنشئ عنوان URL لرد اتصال OAuth الخاص بالمجموعة وقم بتدوينه. تأكد من استبدال aro-rg باسم مجموعة الموارد الخاصة بك و aro-cluster باسم مجموعتك.

إشعار

يجب أن يتطابق AAD القسم في عنوان URL لرد اتصال OAuth مع اسم موفر هوية OAuth الذي ستقوم بإعداده لاحقا.

domain=$(az aro show -g aro-rg -n aro-cluster --query clusterProfile.domain -o tsv)

location=$(az aro show -g aro-rg -n aro-cluster --query location -o tsv)

echo "OAuth callback URL: https://oauth-openshift.apps.$domain.$location.aroapp.io/oauth2callback/AAD"

إنشاء تطبيق Microsoft Entra للمصادقة

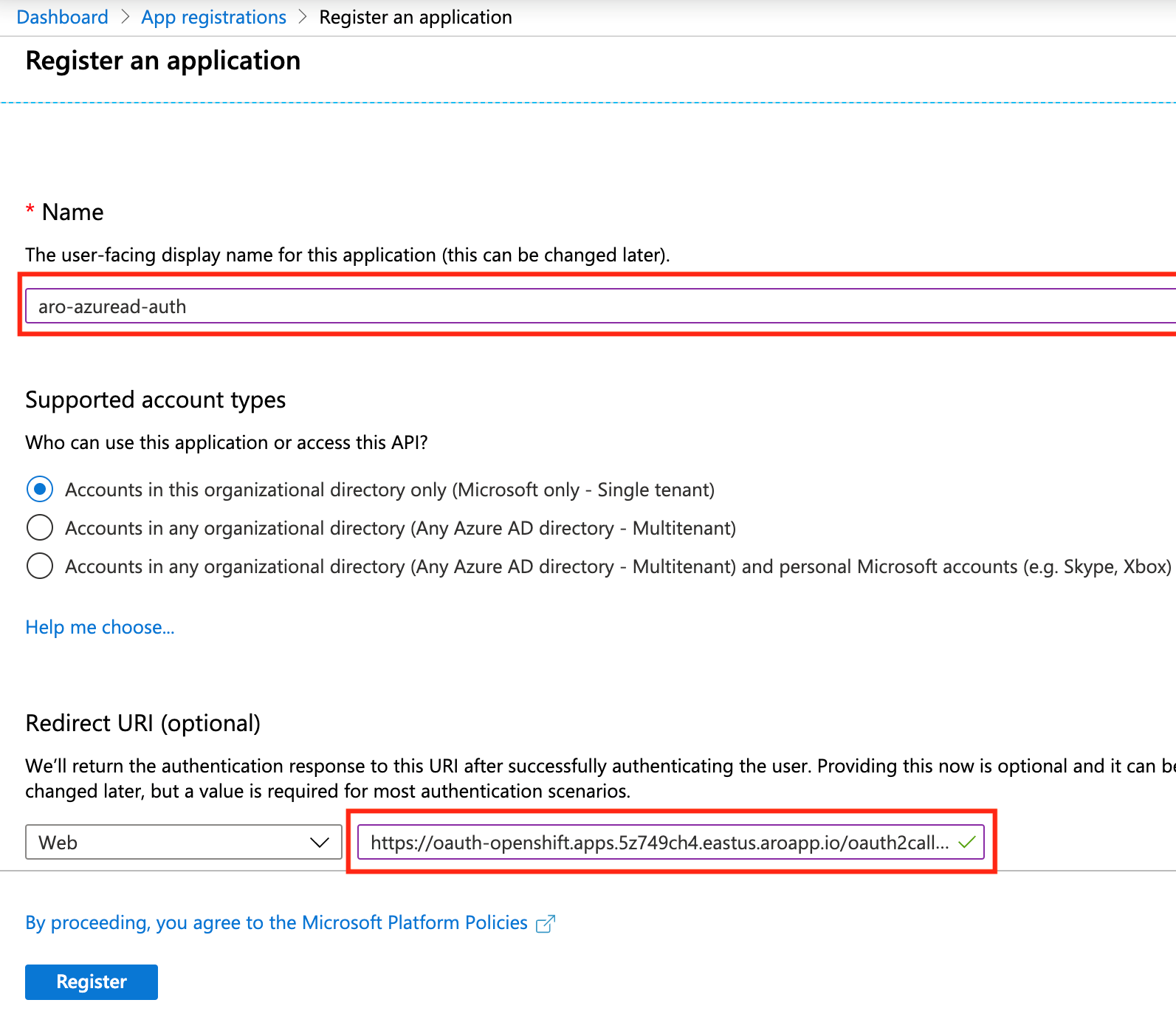

سجل الدخول إلى مدخل Microsoft Azure، وانتقل إلى شفرة تسجيلات التطبيق، ثم انقر فوق تسجيل جديد لإنشاء تطبيق جديد.

أدخل اسما للتطبيق، على سبيل المثال aro-azuread-auth، واملأ عنوان URI لإعادة التوجيه باستخدام قيمة عنوان URL لرد اتصال OAuth الذي قمت باسترداده سابقا.

انتقل إلى الشهادات والأسرار وانقر على New client secret واملأ التفاصيل. دون قيمة المفتاح، حيث ستستخدمها في مرحلة لاحقة. لن تتمكن من استرداده مرة أخرى.

انتقل إلى نظرة عامة ودون معرف التطبيق (العميل) ومعرف الدليل (المستأجر). ستحتاج إليها في مرحلة لاحقة.

تكوين المطالبات الاختيارية

يمكن لمطوري التطبيقات استخدام المطالبات الاختيارية في تطبيقات Microsoft Entra الخاصة بهم لتحديد المطالبات التي يريدونها في الرموز المميزة المرسلة إلى تطبيقهم.

يمكنك استخدام المطالبات الاختيارية لأجل:

- اختيار مطالبات إضافية لتضمينها في الرموز المميزة للتطبيق.

- تغيير سلوك مطالبات معينة يرجعها معرف Microsoft Entra في الرموز المميزة.

- إضافة المطالبات المخصصة للتطبيق والوصول إليها.

سنقوم بتكوين OpenShift لاستخدام المطالبة email ونعود إلى upn لتعيين اسم المستخدم المفضل عن طريق إضافة upn كجزء من الرمز المميز للمعرف الذي تم إرجاعه بواسطة معرف Microsoft Entra.

انتقل إلى تكوين الرمز المميز وانقر على إضافة مطالبة اختيارية. حدد المعرف ثم تحقق من البريد الإلكتروني ومطالبات upn .

تعيين المستخدمين والمجموعات إلى نظام المجموعة (اختياري)

التطبيقات المسجلة في مستأجر Microsoft Entra متاحة بشكل افتراضي لجميع مستخدمي المستأجر الذين يصادقون بنجاح. يسمح معرف Microsoft Entra لمسؤولي المستأجرين والمطورين بتقييد تطبيق لمجموعة معينة من المستخدمين أو مجموعات الأمان في المستأجر.

اتبع الإرشادات الموجودة في وثائق Microsoft Entra لتعيين المستخدمين والمجموعات إلى التطبيق.

تكوين مصادقة OpenShift OpenID

kubeadmin استرداد بيانات الاعتماد. شغّل الأمر التالي للعثور على كلمة المرور للمستخدم kubeadmin.

az aro list-credentials \

--name aro-cluster \

--resource-group aro-rg

يظهر إخراج المثال التالي أن كلمة المرور ستكون في kubeadminPassword.

{

"kubeadminPassword": "<generated password>",

"kubeadminUsername": "kubeadmin"

}

يمكنك العثور على عنوان URL لوحدة تحكم نظام المجموعة عن طريق تشغيل الأمر التالي، والذي سيبدو مثل https://console-openshift-console.apps.<random>.<region>.aroapp.io/

az aro show \

--name aro-cluster \

--resource-group aro-rg \

--query "consoleProfile.url" -o tsv

شغّل عنوان "URL" الخاص بوحدة التحكم في أي مستعرض وسجّل الدخول باستخدام بيانات اعتماد kubeadmin.

انتقل إلى مسؤول istration، وانقر على Cluster الإعدادات، ثم حدد علامة التبويب Configuration. قم بالتمرير لتحديد OAuth.

مرر لأسفل لتحديد Add ضمن Identity Providers وحدد OpenID الاتصال.

املأ الاسم كمعرف Microsoft Entra ومعرف العميل كمعرف التطبيق وسر العميل. تم تنسيق عنوان URL المصدر على هذا النحو: https://login.microsoftonline.com/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/v2.0. استبدل العنصر النائب بمعرف المستأجر الذي قمت باسترداده سابقا.

مرر لأسفل إلى قسم Claims وقم بتحديث Preferred Username لاستخدام القيمة من المطالبة upn .

التحقق من تسجيل الدخول من خلال معرف Microsoft Entra

إذا قمت الآن بتسجيل الخروج من OpenShift Web Console وحاولت تسجيل الدخول مرة أخرى، فسيتم تقديم خيار جديد لتسجيل الدخول باستخدام معرف Microsoft Entra. قد تحتاج إلى الانتظار لبضع دقائق.

إشعار

إذا واجهت خطأ مثل "AAD (دليل Azure النشط)STS50011: لا يتطابق عنوان URI https://oauth-openshift.apps.xxxxxxxxxx.xxxxxxx.aroapp.io/oauth2callback/xxxx لإعادة التوجيه المحدد في الطلب مع معرفات الموارد المنتظمة لإعادة التوجيه التي تم تكوينها"، يمكنك اتباع تسجيل الدخول إلى دليل استكشاف الأخطاء وإصلاحها في Azure AD (OIDC) عند عدم تعيين إعادة توجيه URI بشكل صحيح لحل المشكلة.