تكامل Azure Private Endpoint DNS

تُعد نقطة النهاية الخاصة في Azure هي واجهة شبكة تربطك بشكل خاص وآمن بخدمة مدعومة من Azure Private Link. تستخدم نقطة النهاية الخاصة عنوان بروتوكول إنترنت خاصًا من شبكتك الظاهرية، ما يجعل الخدمة في شبكتك الافتراضية تعمل بشكل فعال. يمكن أن تكون الخدمة خدمة Azure مثل Azure Storage أو Azure Cosmos DB أو SQL وما إلى ذلك أو خدمة Private Link Service الخاصة بك. توضح هذه المقالة سيناريوهات تكوين DNS لنقطة نهاية Azure الخاصة.

للحصول على إعدادات منطقة DNS الخاصة لخدمات Azure التي تدعم نقطة نهاية خاصة، راجع قيم منطقة DNS الخاصة بنقطة النهاية الخاصة ل Azure.

سيناريوهات تكوين DNS

يتم حل FQDN للخدمات تلقائيًا إلى عنوان IP عام. لحل عنوان IP الخاص بنقطة النهاية الخاصة، قم بتغيير تكوين DNS.

يعد DNS مكونًا هامًا لجعل التطبيق يعمل بشكل صحيح عن طريق حل عنوان IP نقطة النهاية الخاصة بنجاح.

استنادًا إلى تفضيلاتك، تتوفر السيناريوهات التالية مع دمج دقة DNS:

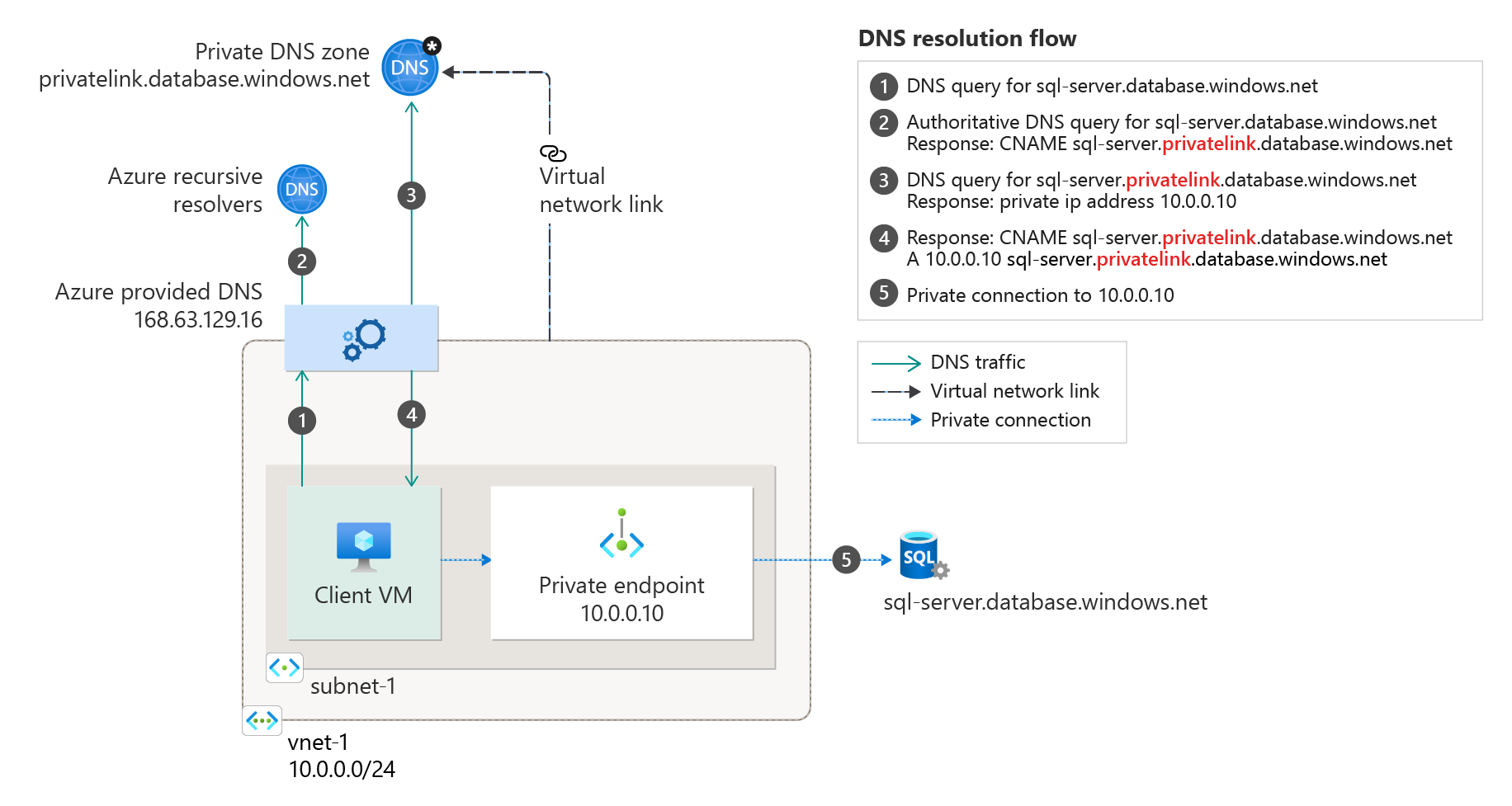

أحمال عمل الشبكة الظاهرية بدون Azure Private Resolver

هذا التكوين مناسب لأحمال عمل الشبكة الظاهرية بدون خادم DNS مخصص. في هذا السيناريو، استعلامات العميل عن عنوان IP نقطة النهاية الخاصة إلى خدمة DNS الذي توفره Azure168.63.129.16. Azure DNS مسؤول عن دقة DNS لمناطق DNS الخاصة.

إشعار

يستخدم هذا السيناريو منطقة DNS الخاصة الموصى بها من قاعدة بيانات Azure SQL. بالنسبة إلى الخدمات الأخرى، يمكنك ضبط الطراز باستخدام المرجع التالي: تكوين منطقة DNS لخدمات Azure.

للتكوين بشكل صحيح، تحتاج إلى الموارد التالية:

شبكة اتصال العميل الظاهرية

منطقة DNS الخاصة privatelink.database.windows.net مع سجل من النوع A

معلومات نقطة النهاية الخاصة (اسم سجل FQDN وعنوان IP خاص)

توضح لقطة الشاشة التالية تسلسل دقة DNS من أحمال عمل الشبكة الظاهرية باستخدام منطقة DNS الخاصة:

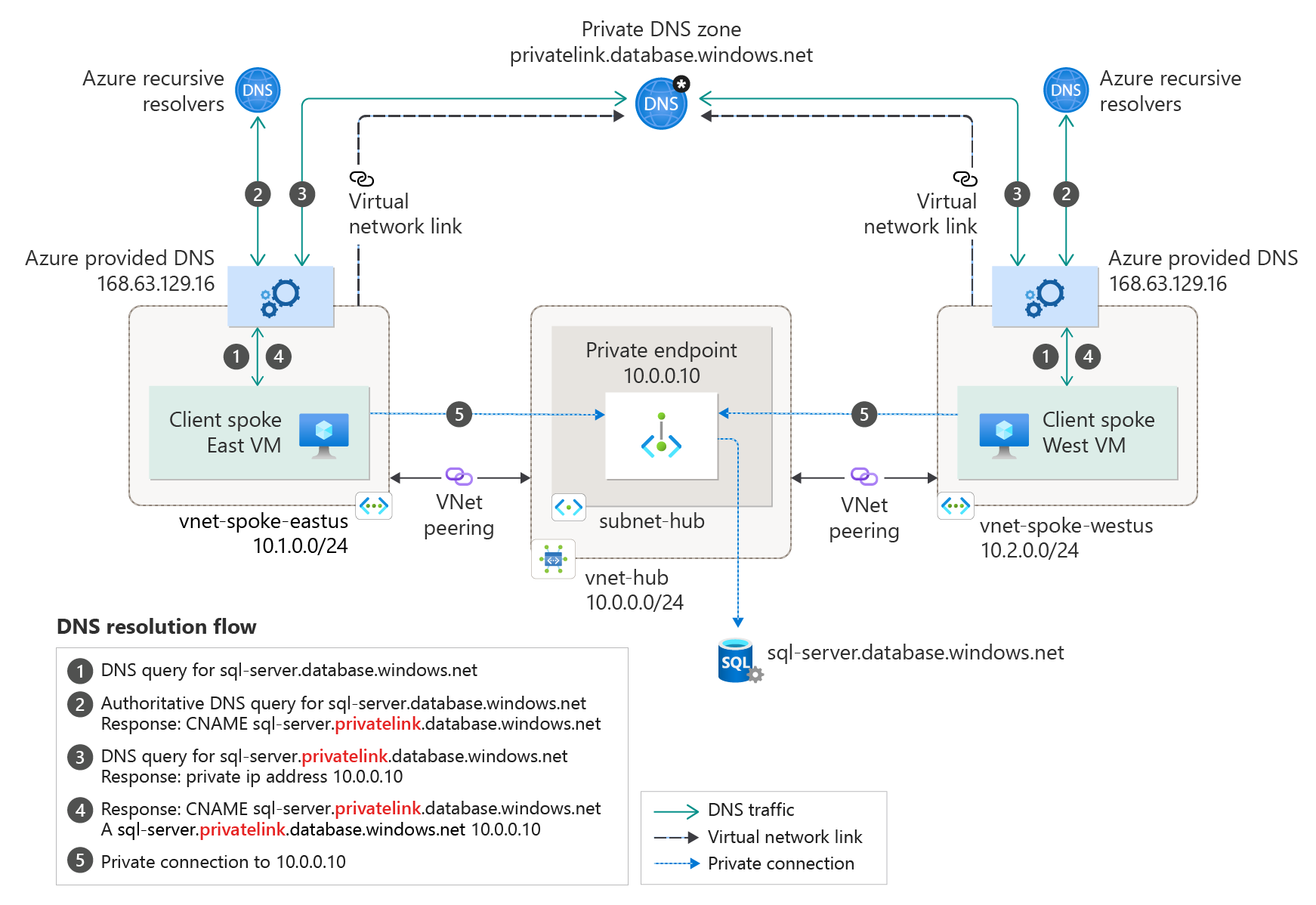

أحمال عمل الشبكة الظاهرية المتناظرة دون Azure Private Resolver

يمكنك توسيع هذا النموذج إلى شبكات ظاهرية نظيرة مقترنة بنفس نقطة النهاية الخاصة. إضافة ارتباطات شبكة ظاهرية جديدة إلى منطقة DNS الخاصة لكافة الشبكات الظاهرية النظيرة.

هام

مطلوب منطقة DNS خاصة واحدة لهذا التكوين. قد تحتاج إنشاء مناطق متعددة بنفس الاسم لشبكات ظاهرية مختلفة إلى عمليات يدوية لدمج سجلات DNS.

إذا كنت تستخدم نقطة نهاية خاصة في نموذج النظام المحوري من اشتراك مختلف أو حتى ضمن نفس الاشتراك، فاربط نفس مناطق DNS الخاصة بجميع الشبكات الظاهرية للنظام المحوري التي تحتوي على عملاء يحتاجون إلى دقة DNS من المناطق.

في هذا السيناريو، هناك تخطيط الشبكةللنظام المحوري . تشترك الشبكات الفرعية في نقطة نهاية خاصة. ترتبط الشبكات الافتراضية الفرعية بنفس منطقة DNS الخاصة.

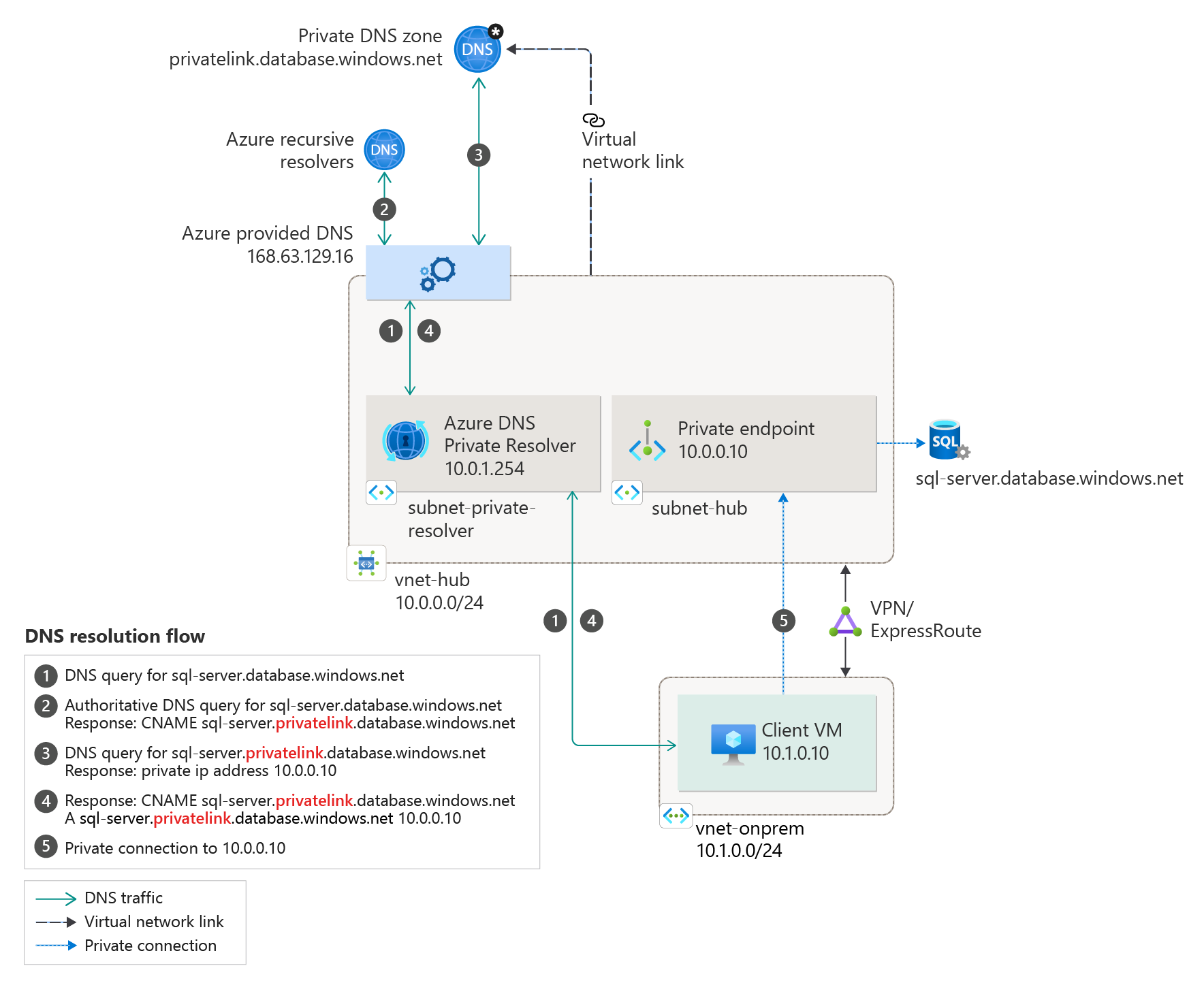

Azure Private Resolver لأحمال العمل المحلية

بالنسبة لأحمال العمل المحلية لحل FQDN لنقطة نهاية خاصة، استخدم Azure Private Resolver لحل منطقة DNS العامة لخدمة Azure في Azure. Azure Private Resolver هي خدمة مدارة من Azure يمكنها حل استعلامات DNS دون الحاجة إلى جهاز ظاهري يعمل كمحول توجيه DNS.

السيناريو التالي هو لشبكة محلية تم تكوينها لاستخدام Azure Private Resolver. يقوم الحل الخاص بإعادة توجيه طلب نقطة النهاية الخاصة إلى Azure DNS.

إشعار

يستخدم هذا السيناريو منطقة DNS الخاصة الموصى بها من قاعدة بيانات Azure SQL. بالنسبة للخدمات الأخرى، يمكنك ضبط النموذج باستخدام المرجع التالي: قيم منطقة DNS لخدمات Azure.

الموارد التالية مطلوبة لتكوين مناسب:

شبكة داخلي

شبكة ظاهرية متصلة بشبكة محلية

privatelink.database.windows.net مناطق DNS خاصة مع نوع سجل A

معلومات نقطة النهاية الخاصة (اسم سجل FQDN وعنوان IP خاص)

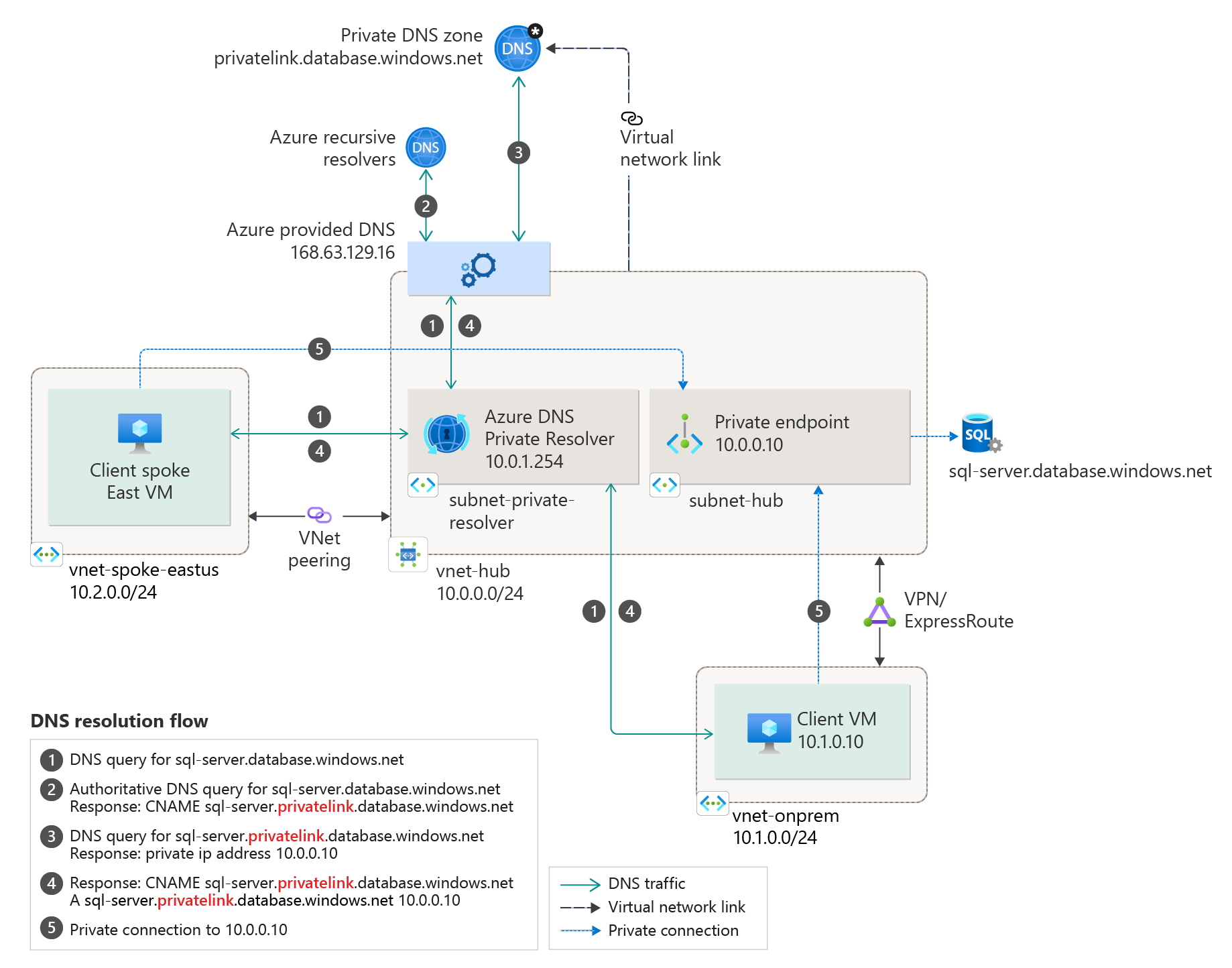

يوضح الرسم التخطيطي التالي تسلسل دقة DNS من شبكة محلية. يستخدم التكوين محلل خاص تم نشره في Azure. يتم إجراء الدقة بواسطة منطقة DNS خاصة مرتبطة بشبكة ظاهرية:

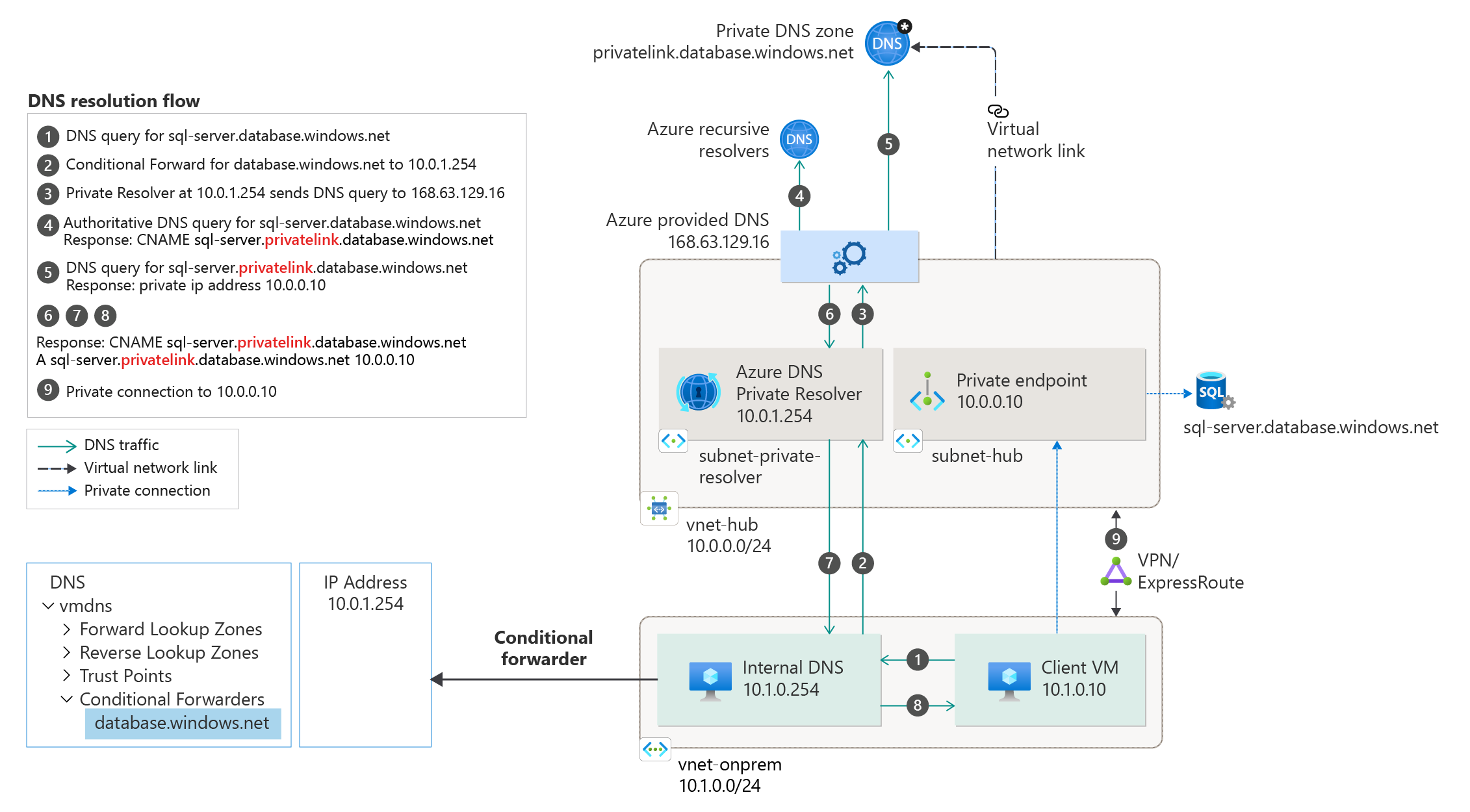

Azure Private Resolver مع معاد توجيه DNS المحلي

يمكن توسيع هذا التكوين لشبكة محلية لديها بالفعل حل DNS بديل.

تم تكوين حل DNS المحلي لإعادة توجيه نسبة استخدام DNS إلى Azure DNS عبر معبر إعادة توجيه شرطي. يشير معاد التوجيه الشرطي إلى محلل خاص تم نشره في Azure.

إشعار

يستخدم هذا السيناريو منطقة DNS الخاصة الموصى بها من قاعدة بيانات Azure SQL. بالنسبة للخدمات الأخرى، يمكنك ضبط النموذج باستخدام المرجع التالي: قيم منطقة DNS لخدمات Azure

للتكوين بشكل صحيح، تحتاج إلى الموارد التالية:

شبكة محلية مزودة بحل DNS مخصص

شبكة ظاهرية متصلة بشبكة محلية

privatelink.database.windows.net مناطق DNS خاصة مع نوع سجل A

معلومات نقطة النهاية الخاصة (اسم سجل FQDN وعنوان IP خاص)

يوضح الرسم التخطيطي التالي دقة DNS من شبكة محلية. تتم إعادة توجيه دقة DNS بشكل مشروط إلى Azure. يتم إجراء الدقة بواسطة منطقة DNS خاصة مرتبطة بشبكة ظاهرية.

هام

يجب إجراء إعادة التوجيه الشرطي إلى معبر إعادة توجيه منطقة DNS العامةالموصى بها. على سبيل المثال: database.windows.net بدلا من privatelink.database.windows.net.

Azure Private Resolver للشبكة الظاهرية وأحمال العمل المحلية

بالنسبة لأحمال العمل التي تصل إلى نقطة نهاية خاصة من الشبكات الظاهرية والشبكات المحلية، استخدم Azure Private Resolver لحل منطقة DNS العامة لخدمة Azure المنشورة في Azure.

السيناريو التالي هو لشبكة محلية مع الشبكات الظاهرية في Azure. تصل كلتا الشبكتين إلى نقطة النهاية الخاصة الموجودة في شبكة اتصال مشتركة.

الحل الخاص مسؤول عن حل جميع استعلامات DNS عبر خدمة DNS المقدمة من Azure 168.63.129.16.

هام

مطلوب منطقة DNS خاصة واحدة لهذا التكوين. يجب أيضا أن يستخدم كافة اتصالات العميل التي تم إجراؤها محليًا وشبكات ظاهرية نظيرة نفس منطقة DNS الخاصة.

إشعار

يستخدم هذا السيناريو منطقة DNS الخاصة الموصى بها من قاعدة بيانات Azure SQL. بالنسبة إلى الخدمات الأخرى، يمكنك ضبط الطراز باستخدام المرجع التالي: تكوين منطقة DNS لخدمات Azure.

للتكوين بشكل صحيح، تحتاج إلى الموارد التالية:

شبكة داخلي

شبكة ظاهرية متصلة بشبكة محلية

محلل Azure الخاص

privatelink.database.windows.net مناطق DNS خاصة مع نوع سجل A

معلومات نقطة النهاية الخاصة (اسم سجل FQDN وعنوان IP خاص)

يوضح الرسم التخطيطي التالي دقة DNS لكل من الشبكات والشبكات المحلية والشبكات الظاهرية. تستخدم الدقة Azure Private Resolver.

يتم إجراء الدقة بواسطة منطقة DNS خاصة مرتبطة بشبكة ظاهرية:

مجموعة مناطق DNS خاصة

في حالة اخترت دمج نقطة النهاية الخاصة بك مع منطقة DNS خاصة، ستنشئ أيضا مجموعة منطقة DNS خاصة. تحتوي مجموعة منطقة DNS على اقتران قوي بين منطقة DNS الخاصة ونقطة النهاية الخاصة. يساعد في إدارة سجلات منطقة DNS الخاصة عند وجود تحديث على نقطة النهاية الخاصة. على سبيل المثال، عند إضافة مناطق أو إزالتها، يتم تحديث منطقة DNS الخاصة تلقائيا بالعدد الصحيح من السجلات.

في السابق، تم إنشاء سجلات DNS لنقطة النهاية الخاصة عبر البرمجة النصية (استرداد معلومات معينة حول نقطة النهاية الخاصة ثم إضافتها على منطقة DNS). مع مجموعة منطقة DNS، ليست هناك حاجة لكتابة أي خطوط CLI/PowerShell إضافية لكل منطقة DNS. أيضا، عند حذف نقطة النهاية الخاصة، يتم حذف جميع سجلات DNS داخل مجموعة منطقة DNS.

في تخطيط الشبكة المحورية، يسمح السيناريو الشائع بإنشاء مناطق DNS خاصة مرة واحدة فقط في المركز. يسمح هذا الإعداد للمتحدثين بالتسجيل فيه، بدلا من إنشاء مناطق مختلفة في كل محور.

إشعار

- يمكن أن تدعم كل مجموعة منطقة DNS ما يصل إلى 5 مناطق DNS.

- تعد إضافة مجموعات مناطق DNS متعددة إلى نقطة نهاية خاصة واحدة غير مدعومة.

- يمكن رؤية عمليات الحذف والتحديث لسجلات DNS التي يتم تنفيذها بواسطة Azure Traffic Manager وDNS. هذه عملية نظام أساسي عادية ضرورية لإدارة سجلات DNS.