تخطيط توزيع إطار عمل أتمتة SAP

هناك اعتبارات متعددة لتخطيط عمليات توزيع SAP باستخدام إطار عمل أتمتة توزيع SAP. وتشمل هذه التخطيط للاشتراك، وتصميم الشبكة الظاهرية لإدارة بيانات الاعتماد.

للحصول على اعتبارات تصميم SAP العامة على Azure، راجع مقدمة لسيناريو اعتماد SAP.

إشعار

يستخدم توزيع Terraform قوالب Terraform التي توفرها Microsoft من مستودع SAP Deployment Automation Framework. تستخدم القوالب ملفات المعلمات مع المعلومات الخاصة بالنظام لتنفيذ النشر.

تخطيط الاشتراك

يجب نشر مستوى التحكم ومناطق حمل العمل في اشتراكات مختلفة. يجب أن تتواجد وحدة التحكم في اشتراك مركز يستخدم لاستضافة مكونات الإدارة لإطار عمل أتمتة SAP.

يجب استضافة أنظمة SAP في الاشتراكات المحورية، والمخصصة لأنظمة SAP. ومن الأمثلة على تقسيم الأنظمة استضافة أنظمة التطوير في اشتراك منفصل مع شبكة ظاهرية مخصصة وستستضاف أنظمة الإنتاج في اشتراكها الخاص بشبكة ظاهرية مخصصة.

ويوفر هذا النهج حدودا أمنية ويسمح بفصل واضح بين الواجبات والمسؤوليات. على سبيل المثال، يمكن لفريق SAP Basis نشر الأنظمة في مناطق حمل العمل، ويمكن لفريق البنية الأساسية إدارة وحدة التحكم.

تخطيط وحدة التحكم

يمكنك تنفيذ أنشطة النشر والتكوين إما من Azure Pipelines أو باستخدام البرامج النصية shell المتوفرة مباشرة من أجهزة Linux الظاهرية المستضافة من Azure. يشار إلى هذه البيئة على أنها وحدة التحكم. لإعداد Azure DevOps لإطار عمل التوزيع، راجع إعداد Azure DevOps لإطار عمل أتمتة توزيع SAP. لإعداد أجهزة Linux الظاهرية كموزع، راجع إعداد أجهزة Linux الظاهرية لإطار عمل أتمتة توزيع SAP.

قبل تصميم وحدة التحكم الخاصة بك، ضع في اعتبارك الأسئلة التالية:

- في أي المناطق تحتاج إلى نشر أنظمة SAP؟

- هل هناك اشتراك مخصص لمستوى التحكم؟

- هل هناك بيانات اعتماد نشر مخصصة (كيان الخدمة) لمستوى التحكم؟

- هل هناك شبكة ظاهرية موجودة أم أن هناك حاجة إلى شبكة ظاهرية جديدة؟

- كيف يتم توفير الإنترنت الصادر للأجهزة الظاهرية؟

- هل ستقوم بنشر Azure Firewall للاتصال بالإنترنت الصادر؟

- هل نقاط النهاية الخاصة مطلوبة لحسابات التخزين وخزنة المفاتيح؟

- هل ستستخدم منطقة DNS خاصة موجودة للأجهزة الظاهرية أو تستخدم مستوى التحكم لاستضافة DNS الخاص؟

- هل ستستخدم Azure Bastion للوصول الآمن عن بعد إلى الأجهزة الظاهرية؟

- هل ستستخدم تطبيق ويب تكوين SAP Deployment Automation Framework لتنفيذ أنشطة التكوين والتوزيع؟

وحدة التحكم

توفر وحدة التحكم الخدمات التالية:

- توزيع الأجهزة الظاهرية، التي تقوم بنشر Terraform وتكوين Ansible. يعمل كوكلاء مستضافين ذاتيا في Azure DevOps.

- مخزن رئيسي، يحتوي على بيانات اعتماد التوزيع (أساسيات الخدمة) المستخدمة من قبل Terraform عند تنفيذ عمليات التوزيع.

- جدار حماية Azure لتوفير اتصال إنترنت صادر.

- Azure Bastion لتوفير وصول آمن عن بعد إلى الأجهزة الظاهرية المنشورة.

- تطبيق ويب Azure لتكوين SAP Deployment Automation Framework لتنفيذ أنشطة التكوين والتوزيع.

يتم تعريف مستوى التحكم باستخدام ملفي تكوين، أحدهما للموزع والآخر لمكتبة SAP.

يحدد ملف تكوين النشر المنطقة واسم البيئة ومعلومات الشبكة الظاهرية. على سبيل المثال:

# Deployer Configuration File

environment = "MGMT"

location = "westeurope"

management_network_logical_name = "DEP01"

management_network_address_space = "10.170.20.0/24"

management_subnet_address_prefix = "10.170.20.64/28"

firewall_deployment = true

management_firewall_subnet_address_prefix = "10.170.20.0/26"

bastion_deployment = true

management_bastion_subnet_address_prefix = "10.170.20.128/26"

use_webapp = true

webapp_subnet_address_prefix = "10.170.20.192/27"

deployer_assign_subscription_permissions = true

deployer_count = 2

use_service_endpoint = false

use_private_endpoint = false

public_network_access_enabled = true

اعتبارات DNS

عند تخطيط تكوين DNS لإطار عمل الأتمتة، ضع في اعتبارك الأسئلة التالية:

- هل هناك DNS خاص موجود يمكن للحلول دمجه مع أو هل تحتاج إلى استخدام منطقة DNS خاصة مخصصة لبيئة النشر؟

- هل ستستخدم عناوين IP المعرفة مسبقا للأجهزة الظاهرية أو تسمح ل Azure بتعيينها ديناميكيا؟

يمكنك التكامل مع منطقة DNS خاصة موجودة من خلال توفير القيم التالية في ملفاتك tfvars :

management_dns_subscription_id = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx"

#management_dns_resourcegroup_name = "RESOURCEGROUPNAME"

use_custom_dns_a_registration = false

بدون هذه القيم، يتم إنشاء منطقة DNS خاصة في مجموعة موارد مكتبة SAP.

لمزيد من المعلومات، راجع الشرح المتعمق لكيفية تكوين الموزع.

تكوين مكتبة SAP

توفر مجموعة موارد مكتبة SAP تخزينا لوسائط تثبيت SAP وملفات Bill of Material وملفات حالة Terraform ومناطق DNS الخاصة اختياريا. يحدد ملف التكوين اسم المنطقة والبيئة لمكتبة SAP. للحصول على معلومات المعلمات والأمثلة، راجع تكوين مكتبة SAP للأتمتة.

تخطيط منطقة حمل العمل

يتم تقسيم معظم المناظر الطبيعية لتطبيق SAP في مستويات مختلفة. في SAP Deployment Automation Framework، تسمى هذه المستويات مناطق حمل العمل. على سبيل المثال، قد يكون لديك مناطق حمل عمل مختلفة للتطوير وضمان الجودة وأنظمة الإنتاج. لمزيد من المعلومات، راجع مناطق حمل العمل.

توفر منطقة حمل العمل الخدمات المشتركة التالية لتطبيقات SAP:

- شبكة Azure الظاهرية، للشبكات الظاهرية والشبكات الفرعية ومجموعات أمان الشبكة.

- Azure Key Vault، لتخزين بيانات اعتماد الجهاز الظاهري ونظام SAP.

- حسابات Azure Storage لتشخيصات التمهيد ومراقب السحابة.

- التخزين المشترك لأنظمة SAP، إما ملفات Azure أو Azure NetApp Files.

قبل تصميم تخطيط منطقة حمل العمل، ضع في اعتبارك الأسئلة التالية:

- في أي المناطق تحتاج إلى نشر أحمال العمل؟

- كم عدد مناطق حمل العمل التي يتطلبها السيناريو الخاص بك (التطوير وضمان الجودة والإنتاج)؟

- هل تقوم بالنشر في شبكات ظاهرية جديدة أم أنك تستخدم شبكات ظاهرية موجودة؟

- ما نوع التخزين الذي تحتاجه للتخزين المشترك (Azure Files NFS أو Azure NetApp Files)؟

اصطلاح التسمية الافتراضي لمناطق حمل العمل هو [ENVIRONMENT]-[REGIONCODE]-[NETWORK]-INFRASTRUCTURE. على سبيل المثال، DEV-WEEU-SAP01-INFRASTRUCTURE هو لبيئة تطوير مستضافة في منطقة غرب أوروبا باستخدام الشبكة الظاهرية SAP01. PRD-WEEU-SAP02-INFRASTRUCTURE هو لبيئة إنتاج مستضافة في منطقة غرب أوروبا باستخدام شبكة SAP02 الظاهرية.

SAP01 تحدد التعيينات و SAP02 الأسماء المنطقية لشبكات Azure الظاهرية. يمكن استخدامها لتقسيم البيئات بشكل أكبر. لنفترض أنك بحاجة إلى شبكتين ظاهريتين ل Azure لنفس منطقة حمل العمل. على سبيل المثال، قد يكون لديك سيناريو متعدد الاشتراكات حيث تستضيف بيئات التطوير في اشتراكين. يمكنك استخدام الأسماء المنطقية المختلفة لكل شبكة ظاهرية. على سبيل المثال، يمكنك استخدام DEV-WEEU-SAP01-INFRASTRUCTURE و DEV-WEEU-SAP02-INFRASTRUCTURE.

لمزيد من المعلومات، راجع تكوين توزيع منطقة حمل العمل للأتمتة.

عمليات النشر المستندة إلى Windows

عند إجراء عمليات النشر المستندة إلى Windows، يجب أن تكون الأجهزة الظاهرية في الشبكة الظاهرية لمنطقة حمل العمل قادرة على الاتصال ب Active Directory للانضمام إلى أجهزة SAP الظاهرية إلى مجال Active Directory. يجب أن يكون اسم DNS المتوفر قابلا للحل بواسطة Active Directory.

لا يقوم SAP Deployment Automation Framework بإنشاء حسابات في Active Directory، لذلك يجب إنشاء الحسابات مسبقا وتخزينها في مخزن مفاتيح منطقة حمل العمل.

| بيانات اعتماد | الاسم | مثال |

|---|---|---|

| الحساب الذي يمكنه تنفيذ أنشطة الانضمام إلى المجال | [IDENTIFIER]-ad-svc-account | DEV-WEEU-SAP01-ad-svc-account |

| كلمة المرور للحساب الذي يقوم بالانضمام إلى المجال | [IDENTIFIER]-ad-svc-account-password | DEV-WEEU-SAP01-ad-svc-account-password |

sidadm كلمة مرور الحساب |

[IDENTIFIER]-[SID]-win-sidadm_password_id | DEV-WEEU-SAP01-W01-winsidadm_password_id |

| كلمة مرور حساب خدمة SID | [IDENTIFIER]-[SID]-svc-sidadm-password | DEV-WEEU-SAP01-W01-svc-sidadm-password |

| حساب خدمة SQL Server | [IDENTIFIER]-[SID]-sql-svc-account | DEV-WEEU-SAP01-W01-sql-svc-account |

| كلمة مرور حساب SQL Server Service | [IDENTIFIER]-[SID]-sql-svc-password | DEV-WEEU-SAP01-W01-sql-svc-password |

| حساب SQL Server Agent Service | [IDENTIFIER]-[SID]-sql-agent-account | DEV-WEEU-SAP01-W01-sql-agent-account |

| كلمة مرور حساب SQL Server Agent Service | [IDENTIFIER]-[SID]-sql-agent-password | DEV-WEEU-SAP01-W01-sql-agent-password |

إعدادات DNS

بالنسبة للسيناريوهات عالية التوفر، يلزم وجود سجل DNS في Active Directory لنظام مجموعة خدمات SAP المركزية. يجب إنشاء سجل DNS في منطقة Active Directory DNS. يتم تعريف اسم سجل DNS على أنه [sid]>scs[scs instance number]cl1. على سبيل المثال، w01scs00cl1 يستخدم لنظام المجموعة، مع W01 ل SID و 00 لرقم المثيل.

إدارة بيانات الاعتماد

يستخدم إطار عمل الأتمتة أساسيات الخدمة لنشر البنية الأساسية. نوصي باستخدام بيانات اعتماد توزيع مختلفة (أساسيات الخدمة) لكل منطقة حمل عمل. يخزن إطار العمل بيانات الاعتماد هذه في مخزن مفاتيح الموزع . بعد ذلك، يقوم إطار العمل باسترداد بيانات الاعتماد هذه ديناميكيًا في أثناء عملية النشر.

SAP وإدارة بيانات اعتماد الجهاز الظاهري

يستخدم إطار عمل الأتمتة مخزن مفاتيح منطقة حمل العمل لتخزين كل من بيانات اعتماد مستخدم التنفيذ التلقائي وبيانات اعتماد نظام SAP. يسرد الجدول التالي أسماء بيانات اعتماد الجهاز الظاهري.

| بيانات اعتماد | الاسم | مثال |

|---|---|---|

| المفتاح الخاص | [IDENTIFIER]-sshkey | DEV-WEEU-SAP01-sid-sshkey |

| المفتاح العام | [IDENTIFIER]-sshkey-pub | DEV-WEEU-SAP01-sid-sshkey-pub |

| اسم مستخدم | [IDENTIFIER]-username | DEV-WEEU-SAP01-sid-username |

| كلمة المرور | [IDENTIFIER]-password | DEV-WEEU-SAP01-sid-password |

sidadm كلمه المرور |

[IDENTIFIER]-[SID]-sap-password | DEV-WEEU-SAP01-X00-sap-password |

sidadm كلمة مرور الحساب |

[المعرف]-[SID]-winsidadm_password_id | DEV-WEEU-SAP01-W01-winsidadm_password_id |

| كلمة مرور حساب خدمة SID | [IDENTIFIER]-[SID]-svc-sidadm-password | DEV-WEEU-SAP01-W01-svc-sidadm-password |

إنشاء الخدمة الرئيسية

لإنشاء كيان الخدمة:

تسجيل الدخول إلى Azure CLI باستخدام حساب لديه أذونات لإنشاء كيان خدمة

إنشاء كيان خدمة جديد عن طريق تشغيل الأمر

az ad sp create-for-rbac. تأكد من استخدام اسم وصف لـ--name. على سبيل المثال:az ad sp create-for-rbac --role="Contributor" --scopes="/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" --name="DEV-Deployment-Account"لاحظ الإخراج. تحتاج إلى معرف التطبيق (

appId) وكلمة المرور (password) ومعرف المستأجر (tenant) للخطوة التالية. على سبيل المثال:{ "appId": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx", "displayName": "DEV-Deployment-Account", "name": "http://DEV-Deployment-Account", "password": "xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx", "tenant": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" }تعيين دور المستخدم Access مسؤول istrator إلى كيان الخدمة. على سبيل المثال:

az role assignment create --assignee <your-application-ID> --role "User Access Administrator" --scope /subscriptions/<your-subscription-ID>/resourceGroups/<your-resource-group-name>

لمزيد من المعلومات، راجع وثائق Azure CLI لإنشاء كيان خدمة.

هام

إذا لم تقم بتعيين دور المستخدم Access مسؤول istrator إلى كيان الخدمة، فلا يمكنك تعيين أذونات باستخدام التشغيل التلقائي.

إدارة الأذونات

في بيئة مؤمنة، قد تحتاج إلى تعيين إذن آخر لكيانات الخدمة. على سبيل المثال، قد تحتاج إلى تعيين دور المستخدم Access مسؤول istrator إلى كيان الخدمة.

الأذونات المطلوبة

يعرض الجدول التالي الأذونات المطلوبة لكيانات الخدمة.

| بيانات اعتماد | المنطقة | الأذونات المطلوبة | المدة |

|---|---|---|---|

| وحدة التحكم SPN | اشتراك وحدة التحكم | مساهم | |

| وحدة التحكم SPN | مجموعة موارد Deployer | مساهم | |

| وحدة التحكم SPN | مجموعة موارد Deployer | المسؤول عن وصول المستخدم | أثناء الإعداد |

| وحدة التحكم SPN | مجموعة موارد مكتبة SAP | مساهم | |

| وحدة التحكم SPN | مجموعة موارد مكتبة SAP | المسؤول عن وصول المستخدم | |

| SPN منطقة حمل العمل | الاشتراك الهدف | مساهم | |

| SPN منطقة حمل العمل | مجموعة موارد منطقة حمل العمل | Contributor, User Access مسؤول istrator | |

| SPN منطقة حمل العمل | اشتراك وحدة التحكم | القارئ | |

| SPN منطقة حمل العمل | الشبكة الظاهرية لمستوى التحكم | مساهم الشبكة | |

| SPN منطقة حمل العمل | حساب تخزين مكتبة tfstate SAP |

مساهم حساب التخزين | |

| SPN منطقة حمل العمل | حساب تخزين مكتبة sapbits SAP |

القارئ | |

| SPN منطقة حمل العمل | منطقة DNS خاصة | مساهم منطقة DNS الخاصة | |

| هوية تطبيق ويب | الاشتراك الهدف | القارئ | |

| هوية الجهاز الظاهري لنظام المجموعة | مجموعة الموارد | دور التسييج |

تكوين جدار الحماية

| المكون | العناوين | المدة | ملاحظات |

|---|---|---|---|

| SDAF | github.com/Azure/sap-automation، ، github.com/Azure/sap-automation-samplesgithubusercontent.com |

إعداد أداة التوزيع | |

| Terraform | releases.hashicorp.com، ، registry.terraform.iocheckpoint-api.hashicorp.com |

إعداد أداة التوزيع | راجع تثبيت Terraform. |

| Azure CLI | تثبيت Azure CLI | إعداد الموزع وأثناء عمليات التوزيع | يتم تعريف متطلبات جدار الحماية لتثبيت Azure CLI في تثبيت Azure CLI. |

| PIP | bootstrap.pypa.io |

إعداد أداة التوزيع | راجع تثبيت Ansible. |

| Ansible | pypi.org، pythonhosted.org، files.pythonhosted.org، galaxy.ansible.com، 'https://ansible-galaxy-ng.s3.dualstack.us-east-1.amazonaws.com' |

إعداد أداة التوزيع | |

| معرض PowerShell | onegetcdn.azureedge.net، ، psg-prod-centralus.azureedge.netpsg-prod-eastus.azureedge.net |

إعداد الأنظمة المستندة إلى Windows | راجع معرض PowerShell. |

| مكونات Windows | download.visualstudio.microsoft.com، ، download.visualstudio.microsoft.comdownload.visualstudio.com |

إعداد الأنظمة المستندة إلى Windows | راجع مكونات Visual Studio. |

| تنزيلات SAP | softwaredownloads.sap.com |

تنزيل برامج SAP | راجع تنزيلات SAP. |

| عامل Azure DevOps | https://vstsagentpackage.azureedge.net |

إعداد Azure DevOps |

يمكنك اختبار الاتصال بعناوين URL من جهاز Linux الظاهري في Azure باستخدام برنامج PowerShell النصي الذي يستخدم ميزة "أمر التشغيل" في Azure لاختبار الاتصال بعناوين URL.

يوضح المثال التالي كيفية اختبار الاتصال بعناوين URL باستخدام برنامج PowerShell نصي تفاعلي.

$sdaf_path = Get-Location

if ( $PSVersionTable.Platform -eq "Unix") {

if ( -Not (Test-Path "SDAF") ) {

$sdaf_path = New-Item -Path "SDAF" -Type Directory

}

}

else {

$sdaf_path = Join-Path -Path $Env:HOMEDRIVE -ChildPath "SDAF"

if ( -not (Test-Path $sdaf_path)) {

New-Item -Path $sdaf_path -Type Directory

}

}

Set-Location -Path $sdaf_path

git clone https://github.com/Azure/sap-automation.git

cd sap-automation

cd deploy

cd scripts

if ( $PSVersionTable.Platform -eq "Unix") {

./Test-SDAFURLs.ps1

}

else {

.\Test-SDAFURLs.ps1

}

هيكل DevOps

يستخدم إطار عمل التوزيع ثلاثة مستودعات منفصلة للبيانات الاصطناعية للتوزيع. بالنسبة لملفات المعلمات الخاصة بك، من أفضل الممارسات الاحتفاظ بهذه الملفات في مستودع التحكم في المصدر الذي تديره.

المستودع الرئيسي

يحتوي هذا المستودع على ملفات معلمات Terraform والملفات المطلوبة لدلائل المبادئ Ansible لجميع منطقة حمل العمل وتوزيع النظام.

يمكنك إنشاء هذا المستودع عن طريق نسخ مستودع إطار تشغيل SAP Deployment Automation Framework في مستودع التحكم بالمصادر.

هام

يجب أن يكون هذا المستودع هو المستودع الافتراضي لمشروع Azure DevOps.

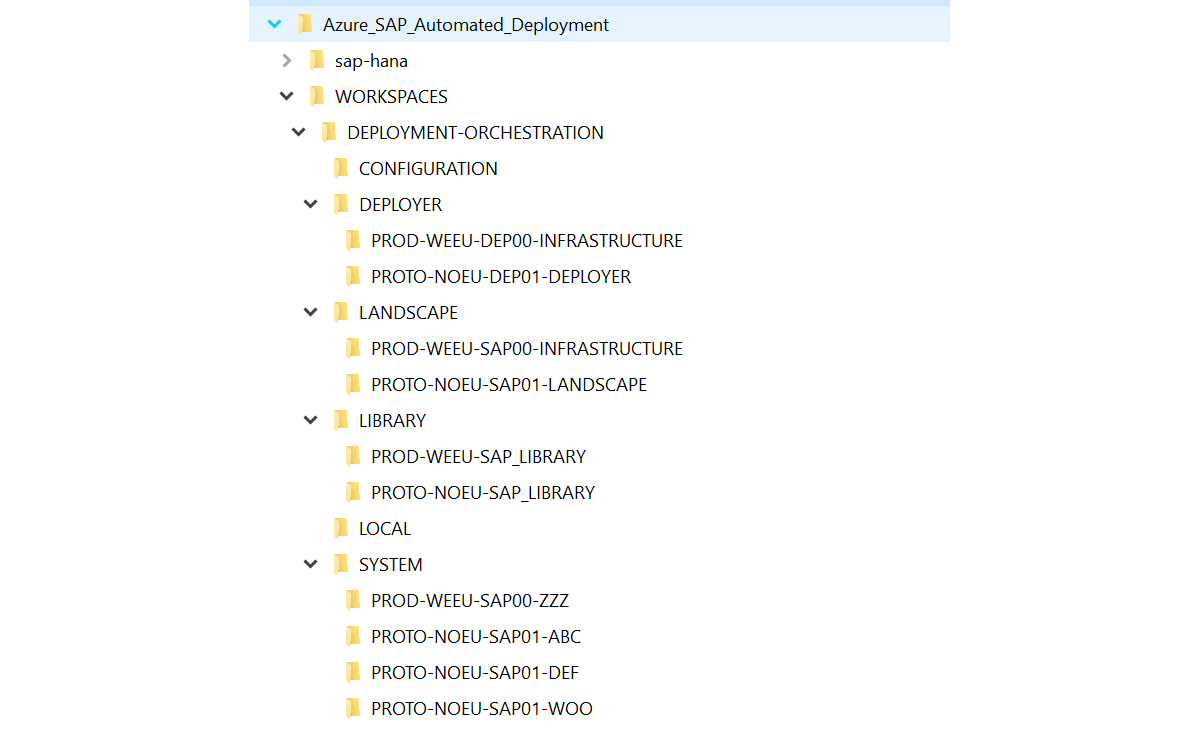

بنية المجلد

يوضح نموذج التدرج الهرمي للمجلدات التالي كيفية هيكلة ملفات التكوين إلى جانب ملفات إطار عمل التشغيل التلقائي.

| اسم المجلد | المحتويات | الوصف |

|---|---|---|

| Bom | ملفات BoM | يستخدم للتنزيل اليدوي ل BoM |

| الموزع | ملفات التكوين للموزع | مجلد يحتوي على ملفات تكوين الموزع لكافة عمليات النشر التي تديرها البيئة. قم بتسمية كل مجلد فرعي باصطلاح تسمية البيئة - المنطقة - الشبكة الافتراضية. على سبيل المثال، PROD-WEEU-DEP00-INFRASTRUCTURE. |

| المكتبة | ملفات التكوين لمكتبة SAP | مجلد يحتوي على ملفات تكوين مكتبة SAP لجميع عمليات النشر التي تديرها البيئة. قم بتسمية كل مجلد فرعي باصطلاح تسمية البيئة - المنطقة - الشبكة الافتراضية. على سبيل المثال، PROD-WEEU-SAP-LIBRARY. |

| عرضي | ملفات التكوين لمنطقة حمل العمل | مجلد يحتوي على ملفات تكوين لكافة مناطق أحمال العمل التي تديرها البيئة. قم بتسمية كل مجلد فرعي حسب اصطلاح التسمية البيئة - المنطقة - الشبكة الظاهرية. على سبيل المثال، PROD-WEEU-SAP00-INFRASTRUCTURE. |

| النظام | ملفات التكوين لأنظمة SAP | مجلد يحتوي على ملفات تكوين لجميع عمليات نشر تعريف نظام SAP (SID) التي تديرها البيئة. قم بتسمية كل مجلد فرعي حسب اصطلاح التسمية البيئة - المنطقة - الشبكة الافتراضية - SID. على سبيل المثال، PROD-WEEU-SAPO00-ABC. |

يصبح اسم ملف المعلمة اسم ملف حالة Terraform. تأكد من استخدام اسم ملف معلمة فريد لهذا السبب.

مستودع التعليمات البرمجية

يحتوي هذا المستودع على قوالب أتمتة Terraform ودلائل المبادئ Ansible وتدفقات التوزيع والبرامج النصية. بالنسبة لمعظم حالات الاستخدام، اعتبر هذا المستودع للقراءة فقط ولا تعدله.

لإنشاء هذا المستودع، قم باستنساخ مستودع SAP Deployment Automation Framework في مستودع التحكم بالمصادر.

قم بتسمية هذا المستودع sap-automation.

مستودع العينة

يحتوي هذا المستودع على نموذج ملفات Bill of Materials وعينة ملفات تكوين Terraform.

لإنشاء هذا المستودع، قم باستنساخ مستودع نماذج إطار عمل أتمتة توزيع SAP في مستودع التحكم بالمصادر.

قم بتسمية هذا المستودع samples.

سيناريوهات النشر المدعومة

يدعم إطار التشغيل الآلي النشر في كل من السيناريوهات الجديدة والحالية.

مناطق Azure

قبل نشر حل، من المهم مراعاة مناطق Azure التي تريد استخدامها. قد تكون مناطق Azure مختلفة في النطاق وفقا للسيناريو المحدد الخاص بك.

يدعم إطار عمل التشغيل التلقائي عمليات النشر في مناطق Azure متعددة. تستضيف كل منطقة:

- البنية الأساسية للتوزيع.

- مكتبة SAP مع ملفات الحالة ووسائط التثبيت.

- مناطق حمل العمل 1-N.

- أنظمة SAP 1-N في مناطق حمل العمل.

بيئات النشر

إذا كنت تدعم مناطق حمل عمل متعددة في منطقة ما، فاستخدم معرفاً فريداً لبيئة النشر ومكتبة SAP. لا تستخدم المعرف لمنطقة حمل العمل. على سبيل المثال، استخدم MGMT لأغراض الإدارة.

يدعم إطار التشغيل الآلي أيضاً وجود بيئة النشر ومكتبة SAP في اشتراكات منفصلة عن مناطق حمل العمل.

توفر بيئة النشر الخدمات التالية:

- واحد أو أكثر من الأجهزة الظاهرية للتوزيع، والتي تقوم بنشر البنية الأساسية باستخدام Terraform وتنفيذ تكوين النظام وتثبيت SAP باستخدام أدلة مبادئ Ansible.

- قبو رئيسي، يحتوي على معلومات الهوية الرئيسية للخدمة لاستخدامها من قبل عمليات نشر Terraform.

- مكون جدار حماية Azure، والذي يوفر اتصالاً بالإنترنت الصادر.

يحدد ملف تكوين النشر المنطقة واسم البيئة ومعلومات الشبكة الظاهرية. على سبيل المثال:

# The environment value is a mandatory field, it is used for partitioning the environments, for example (PROD and NP)

environment = "MGMT"

# The location/region value is a mandatory field, it is used to control where the resources are deployed

location = "westeurope"

# management_network_address_space is the address space for management virtual network

management_network_address_space = "10.10.20.0/25"

# management_subnet_address_prefix is the address prefix for the management subnet

management_subnet_address_prefix = "10.10.20.64/28"

# management_firewall_subnet_address_prefix is the address prefix for the firewall subnet

management_firewall_subnet_address_prefix = "10.10.20.0/26"

# management_bastion_subnet_address_prefix is a mandatory parameter if bastion is deployed and if the subnets are not defined in the workload or if existing subnets are not used

management_bastion_subnet_address_prefix = "10.10.20.128/26"

deployer_enable_public_ip = false

firewall_deployment = true

bastion_deployment = true

لمزيد من المعلومات، راجع الشرح المتعمق لكيفية تكوين الموزع.

هيكل منطقة حمل العمل

تحتوي معظم تكوينات SAP على مناطق حمل عمل متعددة لطبقات التطبيقات المختلفة. على سبيل المثال، قد يكون لديك مناطق حمل عمل مختلفة للتطوير وضمان الجودة والإنتاج.

يمكنك إنشاء أو منح حق الوصول إلى الخدمات التالية في كل منطقة حمل عمل:

- شبكات Azure الظاهرية، للشبكات الظاهرية والشبكات الفرعية ومجموعات أمان الشبكة.

- Azure Key Vault، لبيانات اعتماد النظام ومدير خدمة التوزيع.

- حسابات Azure Storage، لتشخيصات التمهيد ومراقب السحابة.

- التخزين المشترك لأنظمة SAP، إما ملفات Azure أو Azure NetApp Files.

قبل تصميم تخطيط منطقة حمل العمل، ضع في اعتبارك الأسئلة التالية:

- كم عدد مناطق حمل العمل التي يتطلبها السيناريو الخاص بك؟

- في أي المناطق تحتاج إلى نشر أحمال العمل؟

- ما هو سيناريو النشر الخاص بك؟

لمزيد من المعلومات، راجع تكوين توزيع منطقة حمل العمل للأتمتة.

إعداد نظام SAP

يحتوي نظام SAP على جميع مكونات Azure المطلوبة لاستضافة تطبيق SAP.

قبل تكوين نظام SAP، ضع في اعتبارك الأسئلة التالية:

- ما هي الواجهة الخلفية لقاعدة البيانات التي تريد استخدامها؟

- كم عدد خوادم قواعد البيانات التي تحتاج إليها؟

- هل يتطلب السيناريو الخاص بك توافرًا عاليًا؟

- كم عدد خوادم التطبيق التي تحتاج إليها؟

- كم عدد مرسلي الويب الذين تحتاج إليهم، إن وجدوا؟

- كم عدد مثيلات الخدمات المركزية التي تحتاج إليها؟

- ما حجم الجهاز الظاهري الذي تحتاجه؟

- ما هي صورة الجهاز الظاهري التي تريد استخدامها؟ هل الصورة على Azure Marketplace أم مخصصة؟

- هل تقوم بالنشر إلى سيناريو نشر جديد أو موجود؟

- ما هي استراتيجية تخصيص IP الخاصة بك؟ هل تريد أن يقوم Azure بتعيين عناوين IP أو استخدام إعدادات مخصصة؟

لمزيد من المعلومات، راجع تكوين نظام SAP للأتمتة.

تدفق النشر

عند التخطيط للنشر، من المهم مراعاة التدفق الكلي. هناك ثلاث خطوات رئيسية لنشر SAP على Azure باستخدام إطار التشغيل التلقائي.

توزيع وحدة التحكم. تقوم هذه الخطوة بنشر المكونات لدعم إطار عمل أتمتة SAP في منطقة Azure محددة.

- إنشاء بيئة النشر.

- إنشاء تخزين مشترك لملفات حالة Terraform.

- إنشاء تخزين مشترك لوسائط تثبيت SAP.

يوزع منطقة حمل العمل. تنشر هذه الخطوة مكونات منطقة حمل العمل، مثل الشبكة الظاهرية والخزائن الرئيسية.

وزّع النظام. تتضمن هذه الخطوة البنية الأساسية لتوزيع نظام SAP وتكوين SAP وتثبيت SAP.

تقاليد التسمية

يستخدم إطار عمل التشغيل التلقائي اصطلاحاً افتراضياً للتسمية. إذا كنت تريد استخدام اصطلاح تسمية مخصص، فخطط وأعرف الأسماء المخصصة قبل النشر. لمزيد من المعلومات، راجع تكوين اصطلاح التسمية.

تغيير حجم القرص

إذا كنت ترغب في تكوين أحجام أقراص مخصصة، فتأكد من تخطيط الإعداد المخصص قبل النشر.

الخطوة التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ