تكوين قواعد الوصول إلى الشبكة وجدار الحماية ل Azure الذكاء الاصطناعي Search

توضح هذه المقالة كيفية تقييد الوصول إلى الشبكة إلى نقطة النهاية العامة لخدمة البحث. لحظر جميع الوصول إلى مستوى البيانات إلى نقطة النهاية العامة، استخدم نقاط النهاية الخاصة وشبكة Azure الظاهرية.

تفترض هذه المقالة مدخل Microsoft Azure لتكوين خيارات الوصول إلى الشبكة. يمكنك أيضا استخدام Management REST API أو Azure PowerShell أو Azure CLI.

المتطلبات الأساسية

خدمة بحث، أي منطقة، في المستوى الأساسي أو أعلى

أذونات المالك أو المساهم

متى يتم تكوين الوصول إلى الشبكة

بشكل افتراضي، يتم تكوين Azure الذكاء الاصطناعي Search للسماح بالاتصالات عبر نقطة نهاية عامة. الوصول إلى خدمة بحث من خلال نقطة النهاية العامة محمي بواسطة بروتوكولات المصادقة والتخويل، ولكن نقطة النهاية نفسها مفتوحة على الإنترنت في طبقة الشبكة لطلبات مستوى البيانات.

إذا كنت لا تستضيف موقعا عاما على الويب، فقد ترغب في تكوين الوصول إلى الشبكة لرفض الطلبات تلقائيا ما لم تنشأ من مجموعة معتمدة من الأجهزة والخدمات السحابية.

هناك آليتان لتقييد الوصول إلى نقطة النهاية العامة:

- القواعد الواردة التي تسرد عناوين IP أو النطاقات أو الشبكات الفرعية التي يتم قبول الطلبات منها

- استثناءات قواعد الشبكة، حيث يتم قبول الطلبات بدون عمليات فحص، طالما أن الطلب ينشأ من خدمة موثوق بها

قواعد الشبكة غير مطلوبة، ولكن من أفضل ممارسات الأمان إضافتها إذا كنت تستخدم Azure الذكاء الاصطناعي Search لعرض محتوى الشركة الخاص أو الداخلي.

يتم تحديد نطاق قواعد الشبكة لعمليات مستوى البيانات مقابل نقطة النهاية العامة لخدمة البحث. تتضمن عمليات مستوى البيانات إنشاء الفهارس أو الاستعلام عنها، وجميع الإجراءات الأخرى الموضحة بواسطة واجهات برمجة تطبيقات REST للبحث. تستهدف عمليات وحدة التحكم إدارة الخدمة. تحدد هذه العمليات نقاط نهاية موفر الموارد، والتي تخضع لحماية الشبكة التي يدعمها Azure Resource Manager.

القيود

هناك بعض العيوب لتأمين نقطة النهاية العامة.

يستغرق الأمر وقتا لتحديد نطاقات IP بالكامل وإعداد جدران الحماية، وإذا كنت في مراحل مبكرة من اختبار إثبات المفهوم والتحقيق فيه واستخدام بيانات العينة، فقد تحتاج إلى تأجيل عناصر التحكم في الوصول إلى الشبكة حتى تحتاج إليها بالفعل.

تتطلب بعض مهام سير العمل الوصول إلى نقطة نهاية عامة. على وجه التحديد، تتصل معالجات الاستيراد في مدخل Microsoft Azure ببيانات العينة المضمنة (المستضافة) وتضمين النماذج عبر نقطة النهاية العامة. يمكنك التبديل إلى التعليمات البرمجية أو البرنامج النصي لإكمال نفس المهام عند تطبيق قواعد جدار الحماية، ولكن إذا كنت تريد تشغيل المعالجات، يجب أن تكون نقطة النهاية العامة متوفرة. لمزيد من المعلومات، راجع تأمين الاتصالات في معالجات الاستيراد.

تكوين الوصول إلى الشبكة في مدخل Microsoft Azure

سجل الدخول إلى مدخل Microsoft Azure وابحث عن خدمة البحث.

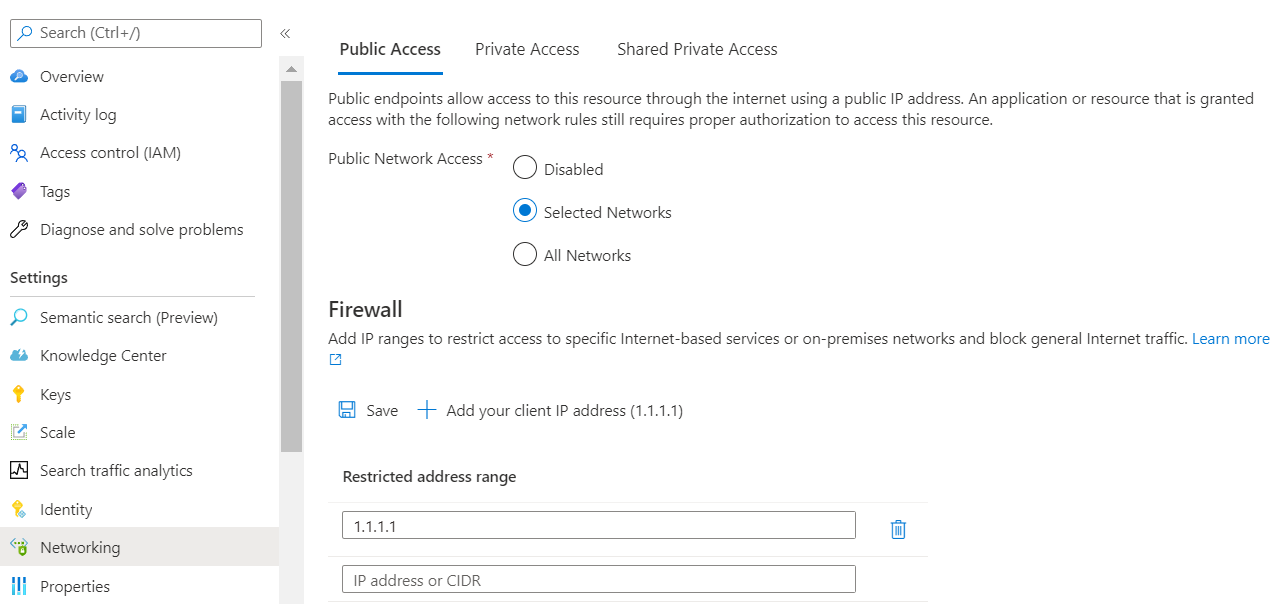

ضمن Settings، حدد Networking في الجزء الموجود في أقصى اليسار. إذا لم يظهر هذا الخيار، فتحقق من مستوى الخدمة. تتوفر خيارات الشبكات على المستوى الأساسي وأعلى.

اختر عناوين IP المحددة. تجنب الخيار معطل ما لم تكن تقوم بتكوين نقطة نهاية خاصة.

تتوفر المزيد من الإعدادات عند اختيار هذا الخيار.

ضمن جدار حماية IP، حدد إضافة عنوان IP للعميل لإنشاء قاعدة واردة لعنوان IP العام لجهازك الشخصي. راجع السماح بالوصول من عنوان IP لمدخل Microsoft Azure للحصول على التفاصيل.

أضف عناوين IP للعميل الأخرى للأجهزة والخدمات الأخرى التي ترسل طلبات إلى خدمة بحث.

عناوين IP والنطاقات بتنسيق CIDR. مثال على تدوين CIDR هو 8.8.8.0/24، والذي يمثل عناوين IP التي تتراوح بين 8.8.8.0 و8.8.8.255.

إذا كان عميل البحث تطبيق ويب ثابتا على Azure، فشاهد عناوين IP الواردة والصادرة في Azure App Service. بالنسبة إلى وظائف Azure، راجع عناوين IP في Azure Functions.

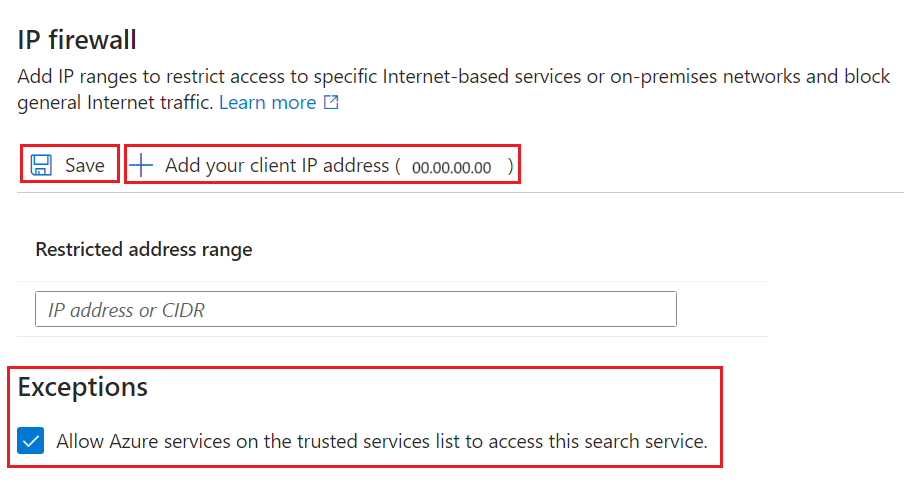

ضمن استثناءات، حدد السماح لخدمات Azure في قائمة الخدمات الموثوق بها بالوصول إلى خدمة البحث هذه. تتضمن قائمة الخدمة الموثوق بها ما يلي:

Microsoft.CognitiveServicesلخدمات Azure OpenAI وAzure الذكاء الاصطناعيMicrosoft.MachineLearningServicesل Azure التعلم الآلي

عند تمكين هذا الاستثناء، فإنك تعتمد على مصادقة معرف Microsoft Entra والهويات المدارة وتعيينات الأدوار. يمكن لأي خدمة Azure الذكاء الاصطناعي أو ميزة AML لها تعيين دور صالح في خدمة البحث الخاصة بك تجاوز جدار الحماية. راجع منح حق الوصول إلى الخدمات الموثوق بها لمزيد من التفاصيل.

احفظ تغييراتك.

بعد تمكين نهج التحكم في الوصول إلى IP الذكاء الاصطناعي خدمة البحث Azure، يتم رفض جميع الطلبات إلى مستوى البيانات من الأجهزة خارج القائمة المسموح بها لنطاقات عناوين IP.

عندما تنشأ الطلبات من عناوين IP غير الموجودة في القائمة المسموح بها، يتم إرجاع استجابة عامة 403 ممنوعة دون أي تفاصيل أخرى.

هام

قد يستغرق الأمر عدة دقائق حتى تصبح التغييرات سارية المفعول. انتظر 15 دقيقة على الأقل قبل استكشاف أي مشكلات متعلقة بتكوين الشبكة وإصلاحها.

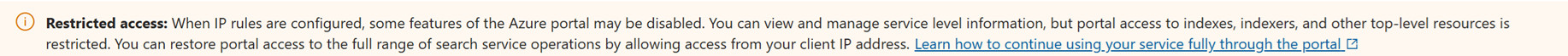

السماح بالوصول من عنوان IP لمدخل Azure

عند تكوين قواعد IP، يتم تعطيل بعض ميزات مدخل Azure. يمكنك عرض معلومات مستوى الخدمة وإدارتها، ولكن يتم تقييد وصول المدخل إلى معالجات الاستيراد والفهارس والمفهرسات وموارد المستوى الأعلى الأخرى.

يمكنك استعادة وصول المدخل إلى النطاق الكامل لعمليات خدمة البحث عن طريق إضافة عنوان IP للمدخل.

للحصول على عنوان IP للمدخل، قم بتنفيذ nslookup (أو ping) على stamp2.ext.search.windows.net، وهو مجال مدير حركة المرور. بالنسبة إلى nslookup، يكون عنوان IP مرئيا في جزء "الإجابة غير الموثوقة" من الاستجابة.

في المثال التالي، عنوان IP الذي يجب نسخه هو 52.252.175.48.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

عند تشغيل الخدمات في مناطق مختلفة، فإنها تتصل بمديري حركة مرور مختلفين. بغض النظر عن اسم المجال، فإن عنوان IP الذي تم إرجاعه من اختبار الاتصال هو العنوان الصحيح الذي يجب استخدامه عند تعريف قاعدة جدار حماية واردة لمدخل Azure في منطقتك.

بالنسبة إلى ping، انتهت مهلة الطلب، ولكن عنوان IP مرئي في الاستجابة. على سبيل المثال، في الرسالة "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]"، عنوان IP هو 52.252.175.48.

يعلمك الشعار بأن قواعد IP تؤثر على تجربة المدخل. يظل هذا الشعار مرئيا حتى بعد إضافة عنوان IP الخاص بالمدخل. تذكر الانتظار عدة دقائق حتى تصبح قواعد الشبكة سارية المفعول قبل الاختبار.

منح حق الوصول إلى خدمات Azure الموثوق بها

هل حددت استثناء الخدمات الموثوق بها؟ إذا كانت الإجابة بنعم، فإن خدمة البحث الخاصة بك تقبل الطلبات والاستجابات من مورد Azure موثوق به دون التحقق من عنوان IP. يجب أن يكون للمورد الموثوق به هوية مدارة (إما النظام أو المعين من قبل المستخدم، ولكن عادة النظام). يجب أن يكون للمورد الموثوق به تعيين دور على Azure الذكاء الاصطناعي Search يمنحه الإذن للبيانات والعمليات.

تتضمن قائمة الخدمة الموثوق بها ل Azure الذكاء الاصطناعي Search ما يلي:

Microsoft.CognitiveServicesلخدمات Azure OpenAI وAzure الذكاء الاصطناعيMicrosoft.MachineLearningServicesل Azure التعلم الآلي

مهام سير العمل الخاصة باستثناء الشبكة هذا هي طلبات تنشأ من Azure الذكاء الاصطناعي Studio أو Azure OpenAI Studio أو ميزات AML الأخرى إلى Azure الذكاء الاصطناعي Search، عادة في سيناريوهات Azure OpenAI On Your Data للجيل المعزز للاسترداد (RAG) وبيئات الملعب.

يجب أن يكون للموارد الموثوق بها هوية مدارة

لإعداد الهويات المدارة ل Azure OpenAI وAzure التعلم الآلي:

- كيفية تكوين خدمة Azure OpenAI مع الهويات المدارة

- كيفية إعداد المصادقة بين Azure التعلم الآلي والخدمات الأخرى.

لإعداد هوية مدارة لخدمة Azure الذكاء الاصطناعي:

- ابحث عن حساب الخدمات المتعددة.

- في الجزء الموجود في أقصى اليسار، ضمن Resource management، حدد Identity.

- تعيين النظام المعين إلى تشغيل.

يجب أن يكون للموارد الموثوق بها تعيين دور

بمجرد أن يكون لمورد Azure هوية مدارة، قم بتعيين أدوار على Azure الذكاء الاصطناعي Search لمنح أذونات للبيانات والعمليات.

يتم استخدام الخدمات الموثوق بها لأحمال عمل المتجهات: إنشاء متجهات من محتوى النص والصورة، وإرسال الحمولات مرة أخرى إلى خدمة البحث لتنفيذ الاستعلام أو الفهرسة. يتم استخدام الاتصالات من خدمة موثوق بها لتسليم حمولات إلى بحث Azure الذكاء الاصطناعي.

ابحث عن خدمة البحث.

في الجزء الموجود في أقصى اليسار، ضمن Access control (IAM)، حدد Identity.

انقر فوق إضافة، ثم حدد إضافة تعيين الدور.

في صفحة الأدوار :

- حدد Search Index Data Contributor لتحميل فهرس بحث باستخدام المتجهات التي تم إنشاؤها بواسطة نموذج تضمين. اختر هذا الدور إذا كنت تنوي استخدام المتجهات المتكاملة أثناء الفهرسة.

- أو حدد Search Index Data Reader لتوفير الاستعلامات مع متجه تم إنشاؤه بواسطة نموذج تضمين. لا تتم كتابة التضمين المستخدم في استعلام إلى فهرس، لذلك لا يلزم الحصول على أذونات الكتابة.

حدد التالي.

في صفحة الأعضاء ، حدد الهوية المدارة وحدد الأعضاء.

قم بالتصفية حسب الهوية المدارة من قبل النظام ثم حدد الهوية المدارة لحساب Azure الذكاء الاصطناعي متعدد الخدمات.

إشعار

تتناول هذه المقالة الاستثناء الموثوق به لقبول الطلبات إلى خدمة البحث، ولكن Azure الذكاء الاصطناعي Search هو نفسه في قائمة الخدمات الموثوق بها لموارد Azure الأخرى. على وجه التحديد، يمكنك استخدام استثناء الخدمة الموثوق به للاتصالات من Azure الذكاء الاصطناعي Search إلى Azure Storage.

الخطوات التالية

بمجرد السماح بالطلب من خلال جدار الحماية، يجب مصادقته والتصريح به. لديك خياران:

المصادقة المستندة إلى المفتاح، حيث يتم توفير مفتاح API مسؤول أو استعلام عند الطلب. هذا الخيار هو الخيار الافتراضي.

التحكم في الوصول المستند إلى الدور باستخدام معرف Microsoft Entra، حيث يكون المتصل عضوا في دور أمان في خدمة بحث. هذا هو الخيار الأكثر أمانا. ويستخدم معرف Microsoft Entra للمصادقة وتعيينات الأدوار على Azure الذكاء الاصطناعي البحث عن أذونات للبيانات والعمليات.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ