نماذج تشفير البيانات

يعد فهم نماذج التشفير المختلفة وإيجابياتها وسلبياتها أمراً ضرورياً لفهم كيفية تنفيذ موفري الموارد المتنوعين في Azure للتشفير في Rest. تتم مشاركة هذه التعريفات عبر كافة موفري الموارد في Azure لضمان اللغة الشائعة والتسمم.

يوجد ثلاثة سيناريوهات للتشفير من جانب الخادم:

تشفير من جانب الخادم باستخدام مفاتيح مدارة من خلال الخدمة

- يعمل موفرو موارد Azure على إجراء عمليات التشفير وفك التشفير

- تُدير Microsoft المفاتيح

- الوظائف الخاصة بالسحابة الكاملة

التشفير من جانب الخادم باستخدام المفاتيح التي يديرها العميل في Azure Key Vault

- يعمل موفرو موارد Azure على إجراء عمليات التشفير وفك التشفير

- يتحكم العميل في المفاتيح باستخدام Azure Key Vault

- الوظائف الخاصة بالسحابة الكاملة

تشفير من جانب الخادم باستخدام مفاتيح يديرها العميل على أجهزة يتحكم فيها العميل

- يعمل موفرو موارد Azure على إجراء عمليات التشفير وفك التشفير

- يتحكم العميل في مفاتيح الأجهزة التي يتحكم بها العميل

- الوظائف الخاصة بالسحابة الكاملة

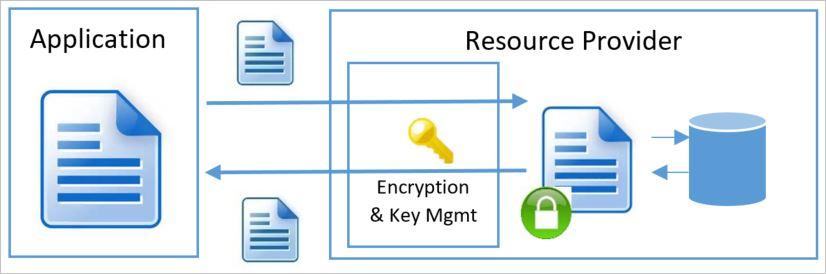

تشير نماذج التشفير من جانب الخادم إلى التشفير الذي يتم إجراؤه بواسطة خدمة Azure. في هذا النموذج، يقوم موفر الموارد بإجراء عمليات التشفير وفك التشفير. على سبيل المثال، قد يتلقى Azure Storage البيانات في عمليات النص العادي وسينفذ التشفير وفك التشفير داخليا. قد يستخدم موفر الموارد مفاتيح التشفير المُدارة من قِبل Microsoft أو العميل اعتماداً على التكوين المتوفر.

كل من نماذج التشفير من جانب الخادم في حالة الثبات يتضمن خصائص مميزة لإدارة المفاتيح. يتضمن ذلك مكان وكيف يمكن إنشاء مفاتيح التشفير وتخزينها بالإضافة إلى نماذج الوصول وإجراءات تدوير المفاتيح.

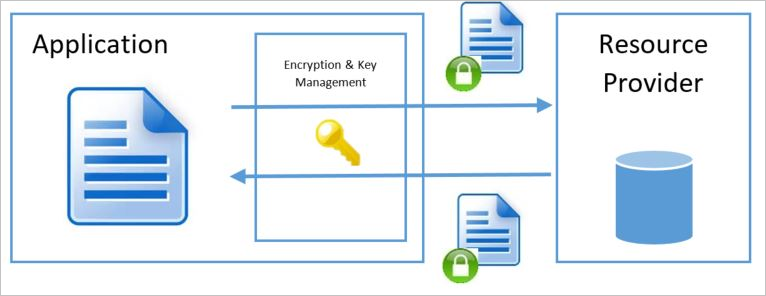

بالنسبة إلى التشفير من جانب العميل، يُرجى الوضع في الاعتبار ما يلي:

- لا يمكن لخدمات Azure رؤية البيانات المفكوك تشفيرها

- يقوم العملاء بإدارة وتخزين المفاتيح في أماكن العمل (أو في متاجر آمنة أخرى). المفاتيح غير متوفرة فيما يتعلق بخدمات Azure

- تقليل وظائف السحابة

تقسيم نماذج التشفير المدعومة في Azure إلى مجموعتين رئيسيتين: "تشفير العميل" و"التشفير من جانب الخادم" كما ذكر سابقاً. بشكل مستقل عن نموذج التشفير الثابت المستخدم، توصي خدمات Azure دائماً باستخدام نقل آمن مثل TLS أو HTTPS. لذلك، ينبغي أن يعالج بروتوكول النقل التشفير في النقل ولا ينبغي أن يكون عاملاً رئيسياً في تحديد نموذج التشفير الثابت الذي يجب استخدامه.

النموذج الخاص بتشفير العميل

يُشير نموذج تشفير العميل إلى التشفير الذي يتم تنفيذه خارج موفر الموارد أو Azure بواسطة الخدمة أو تطبيق الاستدعاء. يمكن تنفيذ التشفير باستخدام تطبيق الخدمة في Azure، أو بواسطة تطبيق يعمل في مركز بيانات العميل. في كلتا الحالتين، عند الاستفادة من نموذج التشفير هذا، يتلقى موفر موارد Azure كائناً ثنائياً كبير الحجم مشفراً من البيانات دون القدرة على فك تشفير البيانات بأي شكل من الأشكال أو الوصول إلى مفاتيح التشفير. في هذا النموذج، تتم إدارة المفاتيح باستخدام خدمة/تطبيق الاستدعاء وهي مبهمة لخدمة Azure.

تشفير من جانب الخادم باستخدام مفاتيح مُدارة من خلال الخدمة

بالنسبة للعديد من العملاء، فإن المطلب الأساسي هو التأكد من أن البيانات مشفرة متى كانت في حالة راحة. يُتيح التشفير من جانب الخادم باستخدام المفاتيح المدارة باستخدام الخدمة هذا النموذج من خلال السماح للعملاء بوضع علامة على المورد المحدد (حساب التخزين وقاعدة بيانات SQL وما إلى ذلك) للتشفير وترك جميع جوانب إدارة المفاتيح مثل إصدار المفاتيح والاستدارة والنسخ الاحتياطي إلى Microsoft. عادةً ما تدعم معظم خدمات Azure التي تدعم التشفير أثناء الراحة هذا النموذج الخاص بإلغاء تحميل إدارة مفاتيح التشفير إلى Azure. ينشئ موفر موارد Azure المفاتيح ويضعها في مخزن آمن ويستردها عند الحاجة. وهذا يعني أن الخدمة تتمتع بوصول كامل إلى المفاتيح وأن الخدمة لها سيطرة كاملة على إدارة دورة حياة بيانات الاعتماد.

وبالتالي، فإن التشفير من جانب الخادم باستخدام المفاتيح المُدارة بواسطة الخدمة يلبي بسرعة الحاجة إلى وجود تشفير في حالة سكون مع تكلفة منخفضة للعميل. عندما يكون العميل متاحًا، يفتح عادةً مدخل Microsoft Azure للاشتراك الهدف وموفر المورد ويتحقق من المربع الذي يشير إلى أنه يرغب في تشفير البيانات. في بعض مديري الموارد، يكون التشفير من جانب الخادم باستخدام مفاتيح مُدارة بواسطة الخدمة قيد التشغيل افتراضيًا.

يشير التشفير من جانب الخادم باستخدام المفاتيح المُدارة من Microsoft إلى أن الخدمة تتمتع بوصول كامل لتخزين المفاتيح وإدارتها. في حين أن بعض العملاء قد يرغبون في إدارة المفاتيح لأنهم يشعرون بأنهم يكتسبون أمانا أكبر، يجب مراعاة التكلفة والمخاطر المرتبطة بحل تخزين مفتاح مخصص عند تقييم هذا النموذج. في كثير من الحالات، قد تحدد المؤسسة أن قيود الموارد أو مخاطر الحل المحلي قد تكون أكبر من خطر إدارة السحابة للتشفير في مفاتيح الثبات. ومع ذلك، قد لا يكون هذا النموذج كافيًا للمؤسسات التي لديها متطلبات للتحكم في إنشاء أو دورة حياة مفاتيح التشفير أو جعل موظفين مختلفين يديرون مفاتيح تشفير الخدمة أكثر من أولئك الذين يديرون الخدمة (أي فصل إدارة المفاتيح عن الإدارة العامة نموذج للخدمة).

الوصول إلى المفتاح

عند استخدام التشفير من جانب الخادم باستخدام المفاتيح المُدارة بواسطة الخدمة، تتم إدارة إنشاء المفتاح والتخزين والوصول إلى الخدمة بواسطة الخدمة. عادةً ما يقوم موفرو موارد Azure الأساسيون بتخزين مفاتيح تشفير البيانات في متجر قريب من البيانات ومتوفر سريعًا ويمكن الوصول إليه أثناء تخزين مفاتيح تشفير المفاتيح في متجر داخلي آمن.

مزايا

- إعداد بسيط

- تُدير Microsoft تدوير المفتاح والنسخ الاحتياطي والتكرار

- العميل غير مسؤول عن التكلفة المرتبطة بالتنفيذ أو مخاطر مخطط إدارة المفاتيح المخصص.

مساوئ

- لا يَتحكم العميل في مفاتيح التشفير (مواصفات المفتاح ودورة الحياة والإبطال وما إلى ذلك)

- لا توجد القدرة على فصل الإدارة الرئيسية عن نموذج الإدارة العام للخدمة

التشفير من جانب الخادم باستخدام المفاتيح التي يديرها العميل في Azure Key Vault

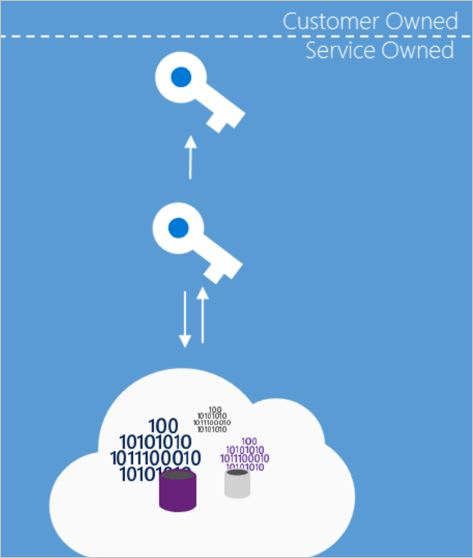

بالنسبة إلى السيناريوهات التي يكون فيها المطلب هو تشفير البيانات الثابتة والتحكم في مفاتيح التشفير، يمكن للعملاء استخدام التشفير من جانب الخادم باستخدام المفاتيح التي يديرها العميل في Key Vault. قد تقوم بعض الخدمات بتخزين مفتاح تشفير مفتاح الجذر فقط في Azure Key Vault وتخزين مفتاح تشفير البيانات المشفرة في موقع داخلي أقرب إلى البيانات. في هذا السيناريو، يمكن للعملاء إحضار مفاتيحهم الخاصة إلى Key Vault (BYOK – إحضار مفتاحك الخاص)، أو إنشاء مفاتيح جديدة، واستخدامها من أجل تشفير الموارد المطلوبة. بينما ينفذ موفر الموارد عمليات التشفير وفك التشفير، فإنه يستخدم مفتاح تشفير المفتاح المكون كمفتاح جذر لكافة عمليات التشفير.

يعني فقدان مفاتيح تشفير المفاتيح فقدان البيانات. لهذا السبب، ينبغي عدم حذف المفاتيح. يجب إجراء نسخ احتياطي للمفاتيح متى تم إنشاؤها أو تدويرها. يتعين تمكين الحماية من الحذف المبدئي والمسح على أي مخزن يخزن مفاتيح تشفير المفاتيح للحماية من مسح التشفير العرضي أو الضار. بدلاً من حذف مفتاح، يوصى بضبط تمكين على خطأ على مفتاح تشفير المفتاح. قم باستخدام عناصر التحكم في الوصول لإبطال الوصول إلى المستخدمين أو الخدمات الفردية في Azure Key Vault أو HSM المدار.

مفتاح الوصول

يحتوي على نموذج التشفير من جانب الخادم مع مفاتيح يديرها العميل في Azure Key Vault الخدمة التي تصل إلى المفاتيح للتشفير وفك التشفير حسب الحاجة. يتم الوصول إلى مفاتيح التشفير في حالة الثبات من خلال خدمة باستخدام نهج التحكم في الوصول. يمنح هذا النهج الوصول إلى هوية الخدمة من أجل تلقي المفتاح. يُمكن تكوين خدمة Azure التي تعمل نيابة عن اشتراك مقترن بهوية في هذا الاشتراك. يمكن للخدمة إجراء مصادقة Microsoft Entra وتلقي رمز مميز للمصادقة يحدد نفسه على أنه تلك الخدمة التي تعمل نيابة عن الاشتراك. يُمكن بعد ذلك تقديم هذا الرمز المميز إلى Key Vault للحصول على مفتاح مُنح حق الوصول إليه.

بالنسبة للعمليات التي تستخدم مفاتيح التشفير، يُمكن منح هوية الخدمة حق الوصول إلى أي من العمليات التالية: فك التشفير، والتشفير، وفك تشفير المفتاح، والتفاف المفتاح، والتحقق، والتوقيع، والحصول، والسرد، والتحديث، وإنشاء، واستيراد، وحذف، والنسخ الاحتياطي، والاستعادة.

للحصول على مفتاح للاستخدام في تشفير البيانات الثابتة أو فك تشفيرها في بقية هوية الخدمة التي سيتم تشغيل مثيل خدمة Resource Manager كما يجب أن يكون UnwrapKey (للحصول على المفتاح لفك التشفير) و WrapKey (لإدراج مفتاح في مخزن المفاتيح عند إنشاء مفتاح جديد).

إشعار

لمزيد من التفاصيل حول Key Vault التخويل، قم بمراجعة صفحة المخزن الرئيسي الآمنة في وثائق Azure Key Vault.

مزايا

- تحكم كامل في المفاتيح المستخدمة- تتم إدارة مفاتيح التشفير في Key Vault الخاص بالعميل تحت سيطرة العميل.

- القدرة على تشفير خدمات متعددة فيما يتعلق بخادم رئيسي

- يمكن فصل الإدارة الرئيسية عن نموذج الإدارة العام للخدمة

- يُمكن تحديد الخدمة والموقع الرئيسي عبر المناطق

مساوئ

- يتحمل العميل المسؤولية الكاملة بشأن إدارة الوصول الرئيسية

- يتحمل العميل المسؤولية الكاملة بشأن إدارة دورة الحياة الرئيسية

- حمل إضافي للإعداد والتكوين

تشفير من جانب الخادم باستخدام مفاتيح يديرها العميل في أجهزة يتحكم فيها العميل

تمكّن بعض خدمات Azure نموذج إدارة مفتاح Host Your Own Key (HYOK). يعد وضع الإدارة هذا مفيداً في السيناريوهات التي تكون فيها هناك حاجة إلى تشفير البيانات الثابتة وإدارة المفاتيح في مستودع خاص خارج سيطرة Microsoft. في هذا النموذج، يجب أن تستخدم الخدمة المفتاح من موقع خارجي لفك تشفير مفتاح تشفير البيانات (DEK). تتأثر ضمانات الأداء والتوافر، والتكوين أكثر تعقيدا. بالإضافة إلى ذلك، نظراً لأن الخدمة لديها حق الوصول إلى DEK أثناء عمليات التشفير وفك التشفير، فإن ضمانات الأمان الإجمالية لهذا النموذج مشابهة عندما تتم إدارة المفاتيح من قبل العميل في Azure Key Vault. نتيجة لذلك، لا يكون هذا النموذج مناسبًا لمعظم المؤسسات ما لم يكن لديها متطلبات إدارة رئيسية محددة. نظرا لهذه القيود، لا تدعم معظم خدمات Azure التشفير من جانب الخادم باستخدام المفاتيح التي يديرها العميل في الأجهزة التي يتحكم فيها العميل. يتبع أحد المفتاحين في تشفير المفتاح المزدوج هذا النموذج.

مفتاح الوصول

عند استخدام التشفير من جانب الخادم باستخدام المفاتيح المدارة من قبل العميل في الأجهزة التي يتحكم فيها العميل، يتم الاحتفاظ بمفاتيح تشفير المفاتيح على نظام تم تكوينه بواسطة العميل. توفر خدمات Azure التي تدعم هذا النموذج وسيلة من أجل إنشاء اتصال آمن بمخزن مفاتيح يوفره العميل.

مزايا

- تحكم كامل في مفتاح الجذر المستخدم- تتم إدارة مفاتيح التشفير باستخدام مخزن يوفره العميل

- القدرة على تشفير خدمات متعددة فيما يتعلق بخادم رئيسي

- يمكن فصل الإدارة الرئيسية عن نموذج الإدارة العام للخدمة

- يُمكن تحديد الخدمة والموقع الرئيسي عبر المناطق

مساوئ

- المسؤولية الكاملة فيما يتعلق بتخزين المفاتيح والأمان والأداء والتوافر

- المسؤولية الكاملة بشأن إدارة الوصول الرئيسية

- يتحمل العميل المسؤولية الكاملة بشأن دورة الحياة الرئيسية

- تكاليف كبيرة للإعداد والتكوين والصيانة المستمرة

- زيادة الاعتماد فيما يتعلق بتوفر الشبكة بين مركز بيانات العميل ومراكز بيانات Azure.

الخدمات الخاصة بالدعم

خدمات Azure التي تقوم بدعم كل نموذج تشفير:

| المُنتج أو الميزة أو الخدمة | جانب الخادم باستخدام مفتاح مُدار الخدمة | من جانب الخادم باستخدام مفتاح يديره العميل | من جانب العميل باستخدام المفتاح المُدار بواسطة العميل |

|---|---|---|---|

| الذكاء الاصطناعي والتعلم الآلي | |||

| البحث باستخدام الذكاء الاصطناعي في Azure | نعم | نعم | - |

| خدماتالذكاء الاصطناعي في Azure | نعم | نعم، بما في ذلك HSM المدار | - |

| Azure Machine Learning | نعم | نعم | - |

| مشرف المحتوى | نعم | نعم، بما في ذلك HSM المدار | - |

| وجه | نعم | نعم، بما في ذلك HSM المدار | - |

| فهم اللغة | نعم | نعم، بما في ذلك HSM المدار | - |

| Azure OpenAI | نعم | نعم، بما في ذلك HSM المدار | - |

| Personalizer | نعم | نعم، بما في ذلك HSM المدار | - |

| QnA Maker | نعم | نعم، بما في ذلك HSM المدار | - |

| خدمات الكلام | نعم | نعم، بما في ذلك HSM المدار | - |

| نص Translator | نعم | نعم، بما في ذلك HSM المدار | - |

| Power Platform | نعم | نعم، بما في ذلك HSM المدار | - |

| Dataverse | نعم | نعم، بما في ذلك HSM المدار | - |

| Dynamics 365 | نعم | نعم، بما في ذلك HSM المدار | - |

| التحليلات | |||

| Azure Stream Analytics | نعم | نعم**، بما في ذلك HSM المدار | - |

| مراكز الأحداث | نعم | نعم | - |

| الوظائف | نعم | نعم | - |

| Azure Analysis Services | نعم | - | - |

| "Azure Data Catalog" | نعم | - | - |

| Azure HDInsight | نعم | نعم | - |

| Azure Monitor Application Insights | نعم | نعم | - |

| Azure Monitor Log Analytics | نعم | نعم، بما في ذلك HSM المدار | - |

| Azure Data Explorer (Kusto) | نعم | نعم | - |

| Azure Data Factory | نعم | نعم، بما في ذلك HSM المدار | - |

| Azure Data Lake Store | نعم | نعم، RSA 2048 بت | - |

| الحاويات | |||

| Azure Kubernetes Service | نعم | نعم، بما في ذلك HSM المدار | - |

| Container Instances | نعم | نعم | - |

| Container Registry | نعم | نعم | - |

| حسب | |||

| الأجهزة الظاهرية | نعم | نعم، بما في ذلك HSM المدار | - |

| مجموعة مقياس الآلة الافتراضية | نعم | نعم، بما في ذلك HSM المدار | - |

| SAP HANA | نعم | نعم | - |

| App Service | نعم | نعم**، بما في ذلك HSM المدار | - |

| Automation | نعم | نعم | - |

| دالات Azure | نعم | نعم**، بما في ذلك HSM المدار | - |

| مدخل Azure | نعم | نعم**، بما في ذلك HSM المدار | - |

| حل Azure VMware | نعم | نعم، بما في ذلك HSM المدار | - |

| Logic Apps | نعم | نعم | - |

| تطبيقات Azure المُدارة | نعم | نعم**، بما في ذلك HSM المدار | - |

| ناقل الخدمة | نعم | نعم | - |

| استرداد الموقع | نعم | نعم | - |

| قواعد البيانات | |||

| SQL Server على الأجهزة الظاهرية | نعم | نعم | نعم |

| قاعدة بيانات Azure SQL | نعم | نعم، RSA 3072 بت، بما في ذلك HSM المدار | نعم |

| مثيل Azure SQL المُدار | نعم | نعم، RSA 3072 بت، بما في ذلك HSM المدار | نعم |

| قاعدة بيانات Azure SQL لـ MariaDB | نعم | - | - |

| قاعدة بيانات Azure SQL لـ MySQL | نعم | نعم | - |

| قاعدة بيانات Azure SQL لـ PostgreSQL | نعم | نعم، بما في ذلك HSM المدار | - |

| Azure Synapse Analytics (تجمع SQL مخصص (المعروف سابقا ب SQL DW) فقط) | نعم | نعم، RSA 3072 بت، بما في ذلك HSM المدار | - |

| قاعدة بيانات SQL Server الممتدة | نعم | نعم، RSA 3072 بت | نعم |

| مخزن الجداول | نعم | نعم | نعم |

| Azure Cosmos DB | نعم ( اعرف المزيد ) | نعم، بما في ذلك HSM المدار (تعرف على المزيد وتعرف على المزيد) | - |

| Azure Databricks | نعم | نعم، بما في ذلك HSM المدار | - |

| خدمة ترحيل قاعدة البيانات في Azure | نعم | غير متوفر | - |

| الهوية | |||

| Microsoft Entra ID | نعم | - | - |

| خدمات مجال Microsoft Entra | نعم | نعم | - |

| التكامل | |||

| ناقل الخدمة | نعم | نعم | - |

| Event Grid | نعم | - | - |

| API Management | نعم | - | - |

| خدمات IoT | |||

| IoT Hub | نعم | نعم | نعم |

| توفير جهاز IoT Hub | نعم | نعم | - |

| الإدارة والحوكمة | |||

| Azure Managed Grafana | نعم | - | غير متوفر |

| استرداد موقع Azure | نعم | - | - |

| Azure Migrate | نعم | نعم | - |

| الوسائط | |||

| Media Services | نعم | نعم | نعم |

| الأمان | |||

| Microsoft Defender لإنترنت الأشياء | نعم | نعم | - |

| Microsoft Sentinel | نعم | نعم، بما في ذلك HSM المدار | - |

| التخزين | |||

| مخزن البيانات الثنائية الكبيرة | نعم | نعم، بما في ذلك HSM المدار | نعم |

| تخزين كائن ثنائي كبير الحجم متميز | نعم | نعم، بما في ذلك HSM المدار | نعم |

| تخزين على القرص | نعم | نعم، بما في ذلك HSM المدار | - |

| Ultra Disk Storage | نعم | نعم، بما في ذلك HSM المدار | - |

| تخزين القرص المُدار | نعم | نعم، بما في ذلك HSM المدار | - |

| تخزين الملفات | نعم | نعم، بما في ذلك HSM المدار | - |

| ملف التخزين المتميز | نعم | نعم، بما في ذلك HSM المدار | - |

| مزامنة الملف | نعم | نعم، بما في ذلك HSM المدار | - |

| مخزن قائمة الانتظار | نعم | نعم، بما في ذلك HSM المدار | نعم |

| Data Lake Storage Gen2 | نعم | نعم، بما في ذلك HSM المدار | نعم |

| Avere vFXT | نعم | - | - |

| ذاكرة التخزين المؤقت في Azure لـ Redis | نعم | نعم***، بما في ذلك HSM المدار | - |

| ملفات Azure NetApp | نعم | نعم | نعم |

| تخزين الأرشيف | نعم | نعم | - |

| StorSimple | نعم | نعم | نعم |

| النسخ الاحتياطي في Azure | نعم | نعم، بما في ذلك HSM المدار | نعم |

| Data Box | نعم | - | نعم |

| Data Box Edge | نعم | نعم | - |

| آخر | |||

| Azure Data Manager for Energy | نعم | نعم | نعم |

* هذه الخدمة لا تحتفظ في البيانات. يتم تشفير ذاكرات التخزين المؤقت المؤقتة، إن وجدت، باستخدام مفتاح Microsoft.

** تدعم هذه الخدمة تخزين البيانات في Key Vault أو حساب التخزين أو خدمة احتفاظ البيانات الأخرى التي تدعم بالفعل تشفير Server-Side باستخدام مفتاح Customer-Managed.

يتم تشفير أي بيانات عابرة مخزنة مؤقتا على القرص مثل ملفات الصفحات أو ملفات التبديل باستخدام مفتاح Microsoft (جميع المستويات) أو مفتاح مدار من قبل العميل (باستخدام طبقات Enterprise وEnterprise Flash). لمزيد من المعلومات، راجع تكوين تشفير القرص في ذاكرة التخزين المؤقت Azure ل Redis.

المحتوى ذو الصلة

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ