استيعاب رسائل syslog وCEF إلى Microsoft Sentinel باستخدام عامل Azure Monitor

توضح هذه المقالة كيفية استخدام Syslog عبر AMA وتنسيق الحدث المشترك (CEF) عبر موصلات AMA لتصفية رسائل syslog واستيعابها بسرعة، بما في ذلك الرسائل بتنسيق الحدث المشترك (CEF)، ومن أجهزة Linux ومن أجهزة وأجهزة وأجهزة الشبكة والأمان. لمعرفة المزيد حول موصلات البيانات هذه، راجع Syslog و Common Event Format (CEF) عبر موصلات AMA ل Microsoft Sentinel.

إشعار

تدعم Container Insights الآن المجموعة التلقائية لأحداث Syslog من عقد Linux في مجموعات AKS الخاصة بك. لمعرفة المزيد، راجع مجموعة Syslog باستخدام Container Insights.

المتطلبات الأساسية

قبل البدء، يجب أن يكون لديك الموارد المكونة والأذونات المناسبة المعينة، كما هو موضح في هذا القسم.

متطلبات Microsoft Sentinel

قم بتثبيت حل Microsoft Sentinel المناسب وتأكد من أن لديك الأذونات لإكمال الخطوات الواردة في هذه المقالة.

قم بتثبيت الحل المناسب من مركز المحتوى في Microsoft Sentinel. لمزيد من المعلومات، راجع اكتشاف المحتوى الجاهز من Microsoft Sentinel وإدارته.

حدد موصل البيانات الذي يتطلبه حل Microsoft Sentinel — Syslog عبر AMA أو Common Event Format (CEF) عبر AMA وما إذا كنت بحاجة إلى تثبيت حل Syslog أو Common Event Format . للوفاء بهذا الشرط الأساسي،

في مركز المحتوى، حدد إدارة على الحل المثبت وراجع موصل البيانات المدرج.

إذا لم يتم تثبيت Syslog عبر AMA أو Common Event Format (CEF) عبر AMA مع الحل، فحدد ما إذا كنت بحاجة إلى تثبيت حل Syslog أو Common Event Format عن طريق العثور على الجهاز أو الجهاز من إحدى المقالات التالية:

- CEF عبر موصل بيانات AMA - تكوين جهاز أو جهاز معين لاستيعاب بيانات Microsoft Sentinel

- Syslog عبر موصل بيانات AMA - تكوين جهاز أو جهاز معين لاستيعاب بيانات Microsoft Sentinel

ثم قم بتثبيت إما حل Syslog أو Common Event Format من مركز المحتوى للحصول على موصل بيانات AMA ذي الصلة.

لديك حساب Azure مع أدوار التحكم في الوصول المستندة إلى الدور (Azure RBAC) التالية:

الدور مدمج النطاق السبب - مساهم الجهاز الظاهري

- Azure Connected Machine

مسؤول المورد- الأجهزة الظاهرية (VM)

- مجموعات توسيع الجهاز الظاهري

- الخوادم الممكنة بواسطة Azure Arc

لتوزيع العامل أي دور يتضمن الإجراء

Microsoft.Resources/deployments/*- الاشتراك

- مجموعة الموارد

- قاعدة تجميع البيانات الموجودة

لنشر قوالب Azure Resource Manager المساهم في المراقبة - الاشتراك

- مجموعة الموارد

- قاعدة تجميع البيانات الموجودة

لإنشاء أو تحرير قواعد جمع البيانات

متطلبات معاد توجيه السجل

إذا كنت تجمع رسائل من معاد توجيه السجل، يتم تطبيق المتطلبات الأساسية التالية:

يجب أن يكون لديك جهاز Linux ظاهري معين كمحول سجل لتجميع السجلات.

إذا لم يكن معيد توجيه السجل الخاص بك جهازا ظاهريا ل Azure، فيجب أن يكون عامل Azure Arc Connected Machine مثبتا عليه.

يجب أن يكون الجهاز الظاهري لمحول سجل Linux مثبتا عليه Python 2.7 أو 3. قم باستخدام الأمر

python --versionأوpython3 --versionللتحقق. إذا كنت تستخدم Python 3، فتأكد من تعيينه كأمر افتراضي على الجهاز، أو قم بتشغيل البرامج النصية باستخدام الأمر "python3" بدلا من "python".يجب أن يكون لدى معاد توجيه السجل إما البرنامج الخفي

syslog-ngأوrsyslogممكن.للحصول على متطلبات المساحة لمحول السجل الخاص بك، راجع معيار أداء عامل Azure Monitor. يمكنك أيضا مراجعة منشور المدونة هذا، والذي يتضمن تصميمات لاستيعاب قابل للتطوير.

يجب تكوين مصادر السجل وأجهزة الأمان والأجهزة لإرسال رسائل السجل الخاصة بهم إلى البرنامج الخفي لسجل معاد توجيه السجل بدلا من برنامج syslog الخفي المحلي الخاص بهم.

إشعار

عند نشر AMA إلى مجموعة مقياس الجهاز الظاهري (VMSS)، يتم تشجيعك بشدة على استخدام موازن تحميل يدعم أسلوب round-robin لضمان توزيع التحميل عبر جميع المثيلات المنشورة.

متطلبات أمان الجهاز

قم بتكوين أمان الجهاز وفقا لنهج أمان مؤسستك. على سبيل المثال، قم بتكوين شبكتك لتتوافق مع نهج أمان شبكة الشركة وتغيير المنافذ والبروتوكولات في البرنامج الخفي لتتوافق مع متطلباتك. لتحسين تكوين أمان الجهاز، أو تأمين الجهاز الظاهري في Azure، أو مراجعة أفضل الممارسات هذه لأمان الشبكة.

إذا كانت أجهزتك ترسل سجلات syslog وCEF عبر TLS؛ على سبيل المثال، معيد توجيه السجل الخاص بك في السحابة، فأنت بحاجة إلى تكوين البرنامج الخفي syslog (rsyslog أو syslog-ng) للاتصال في TLS. لمزيد من المعلومات، راجع:

تكوين موصل البيانات

تتضمن عملية إعداد Syslog عبر AMA أو Common Event Format (CEF) عبر موصلات بيانات AMA الخطوات التالية:

- تثبيت عامل Azure Monitor وإنشاء قاعدة تجميع البيانات (DCR) باستخدام أي من الطرق التالية:

- إذا كنت تجمع سجلات من أجهزة أخرى باستخدام معاد توجيه السجل، فقم بتشغيل البرنامج النصي "التثبيت" على معاد توجيه السجل لتكوين البرنامج الخفي syslog للاستماع إلى الرسائل من الأجهزة الأخرى، ولفتح المنافذ المحلية الضرورية.

حدد علامة التبويب المناسبة للحصول على الإرشادات.

إنشاء قاعدة جمع البيانات (DCR)

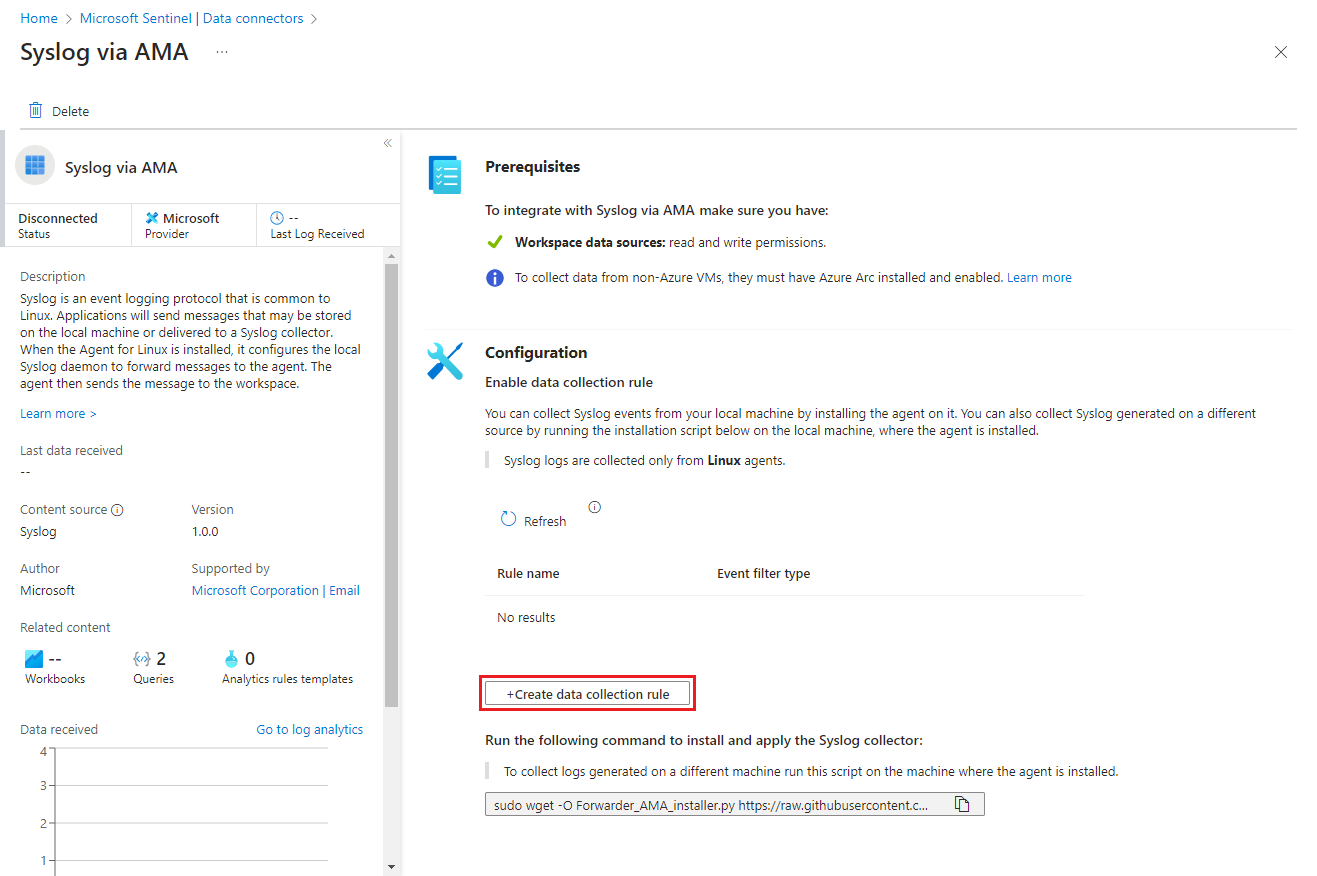

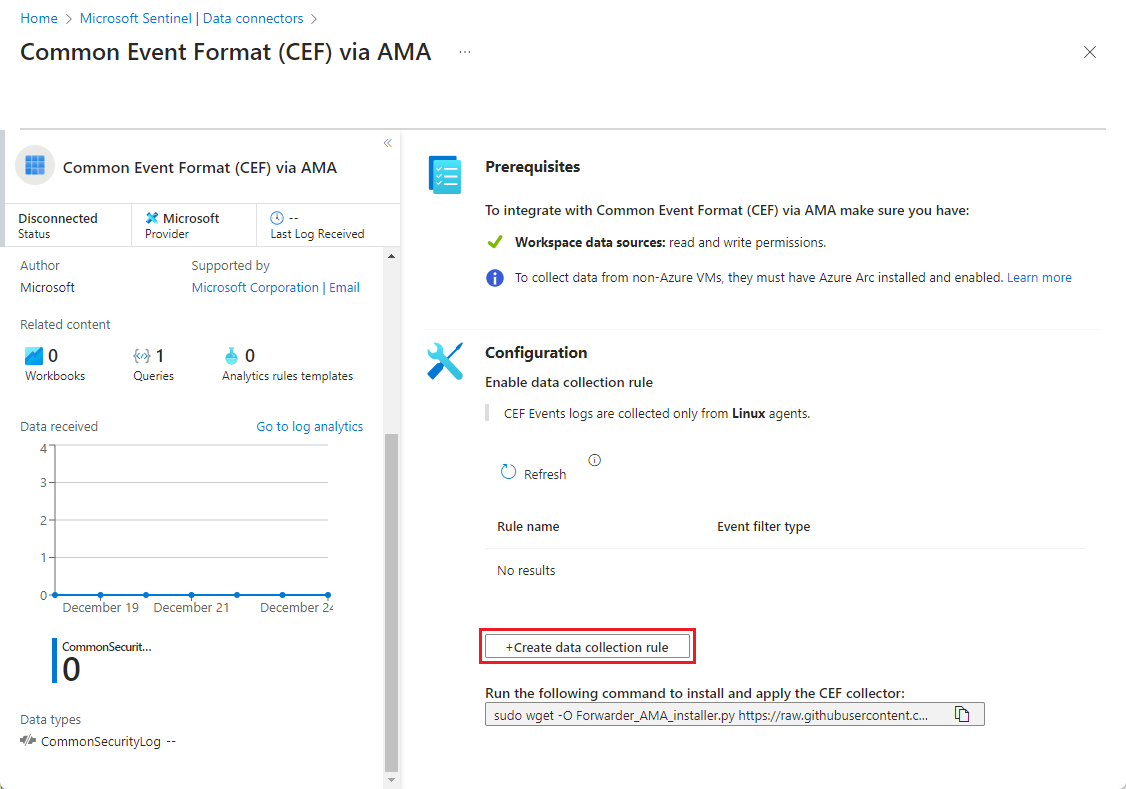

للبدء، افتح إما Syslog عبر AMA أو Common Event Format (CEF) عبر موصل بيانات AMA في Microsoft Sentinel وأنشئ قاعدة تجميع بيانات (DCR).

بالنسبة إلى Microsoft Sentinel في مدخل Microsoft Azure، ضمن Configuration، حدد Data connectors.

بالنسبة إلى Microsoft Sentinel في مدخل Defender، حدد موصلات بيانات تكوين>Microsoft Sentinel>.بالنسبة إلى syslog، اكتب Syslog في مربع البحث . من النتائج، حدد Syslog عبر موصل AMA .

بالنسبة إلى CEF، اكتب CEF في مربع البحث . من النتائج، حدد Common Event Format (CEF) عبر موصل AMA .حدد فتح صفحة الموصل في جزء التفاصيل.

في منطقة التكوين ، حدد +Create data collection rule.

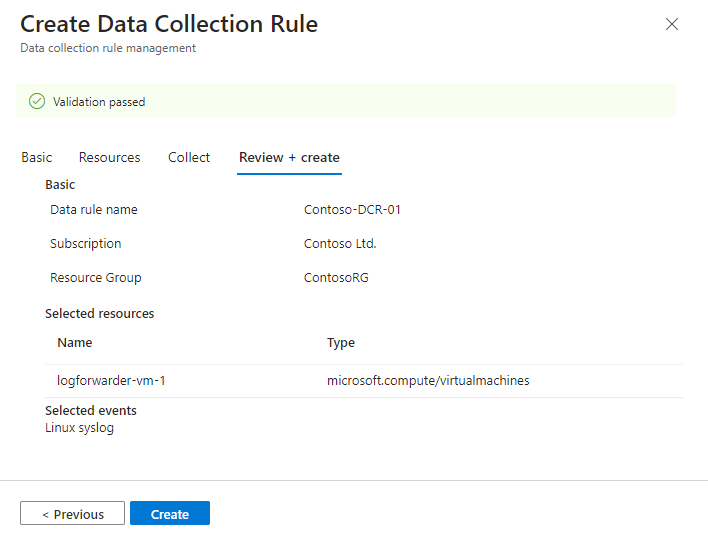

في علامة التبويب Basic :

- اكتب اسم DCR.

- حدد Subscription الخاص بك.

- حدد مجموعة الموارد حيث تريد تحديد موقع DCR الخاص بك.

حدد Next : Resource>.

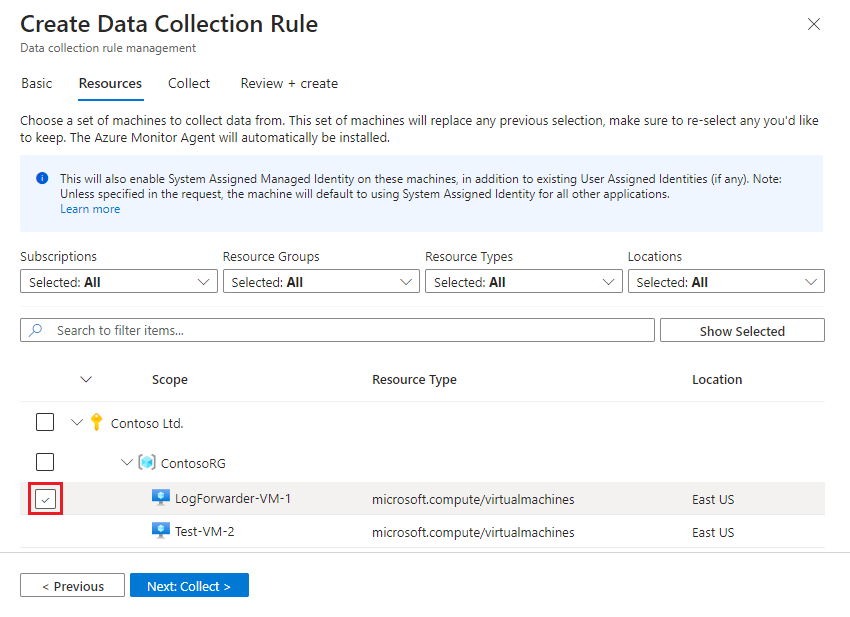

تعريف موارد الجهاز الظاهري

في علامة التبويب الموارد ، حدد الأجهزة التي تريد تثبيت AMA عليها - في هذه الحالة، جهاز معاد توجيه السجل. إذا لم يظهر معيد توجيه السجل في القائمة، فقد لا يكون عامل Azure Connected Machine مثبتا عليه.

استخدم عوامل التصفية المتوفرة أو مربع البحث للعثور على الجهاز الظاهري لإعادة توجيه السجل. قم بتوسيع اشتراك في القائمة لمشاهدة مجموعات الموارد الخاصة به، ومجموعة موارد لمشاهدة الأجهزة الظاهرية الخاصة بها.

حدد الجهاز الظاهري لإعادة توجيه السجل الذي تريد تثبيت AMA عليه. تظهر خانة الاختيار بجوار اسم الجهاز الظاهري عند المرور فوقه.

راجع تغييراتك وحدد Next: Collect >.

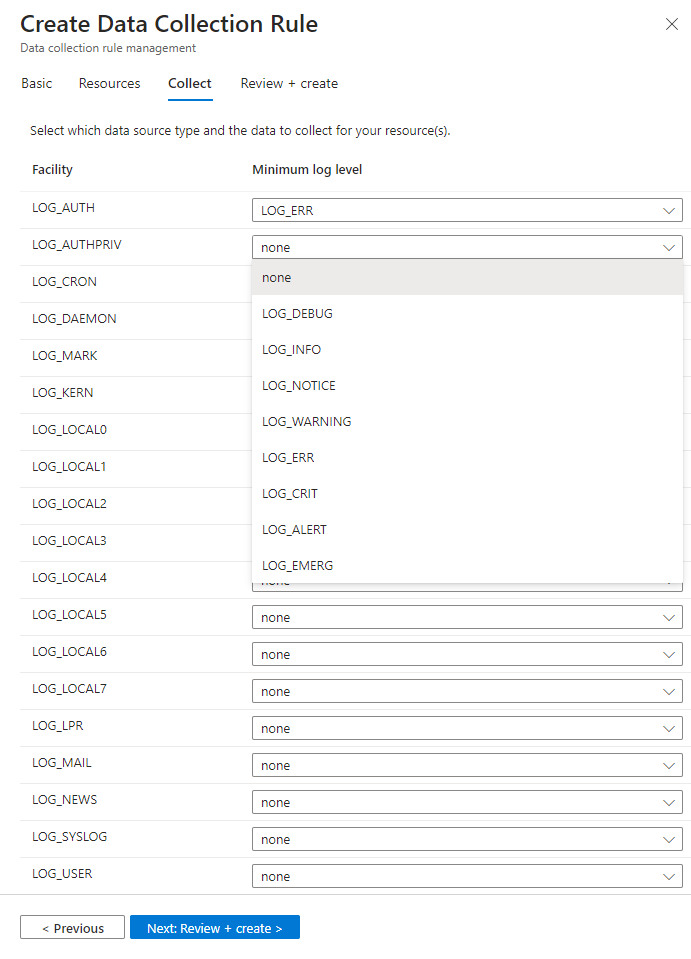

تحديد المرافق والخطورة

يجب أن تدرك أن استخدام نفس المرفق لكل من syslog ورسائل CEF قد يؤدي إلى تكرار استيعاب البيانات. لمزيد من المعلومات، راجع تجنب تكرار استيعاب البيانات.

في علامة التبويب Collect ، حدد الحد الأدنى لمستوى السجل لكل مرفق. عند تحديد مستوى سجل، يجمع Microsoft Sentinel سجلات للمستوى المحدد والمستويات الأخرى ذات الخطورة الأعلى. على سبيل المثال، إذا حددت LOG_ERR، يجمع Microsoft Sentinel سجلات لمستويات LOG_ERR LOG_CRIT LOG_ALERT LOG_EMERG.

راجع التحديدات وحدد Next: Review + create.

مراجعة القاعدة وإنشاءها

بعد إكمال جميع علامات التبويب، راجع ما أدخلته وأنشئ قاعدة تجميع البيانات.

في علامة التبويب مراجعة وإنشاء ، حدد إنشاء.

يقوم الموصل بتثبيت عامل Azure Monitor على الأجهزة التي حددتها عند إنشاء DCR الخاص بك.

تحقق من الإعلامات في مدخل Microsoft Azure أو مدخل Microsoft Defender لمعرفة وقت إنشاء DCR وتثبيت العامل.

حدد تحديث في صفحة الموصل لمشاهدة DCR المعروض في القائمة.

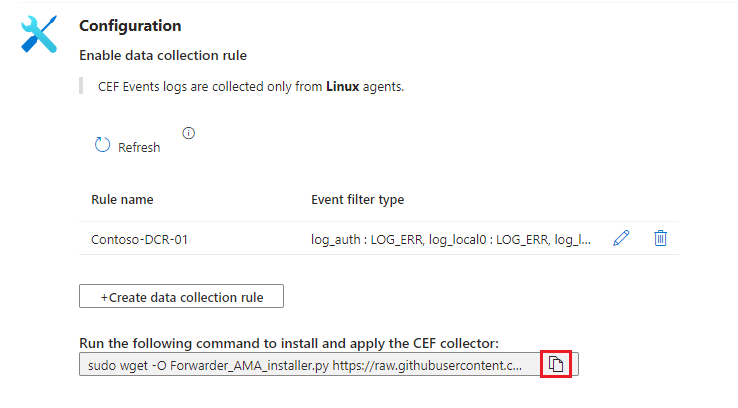

تشغيل البرنامج النصي "التثبيت"

إذا كنت تستخدم معاد توجيه السجل، فكون البرنامج الخفي syslog للاستماع إلى الرسائل الواردة من أجهزة أخرى، وافتح المنافذ المحلية الضرورية.

من صفحة الموصل، انسخ سطر الأوامر الذي يظهر ضمن تشغيل الأمر التالي لتثبيت مجمع CEF وتطبيقه:

أو انسخه من هنا:

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python Forwarder_AMA_installer.pyسجل الدخول إلى جهاز إعادة توجيه السجل حيث قمت بتثبيت AMA للتو.

الصق الأمر الذي نسخته في الخطوة الأخيرة لتشغيل البرنامج النصي للتثبيت.

يقوم البرنامج النصي بتكوينrsyslogالبرنامج الخفي أوsyslog-ngلاستخدام البروتوكول المطلوب وإعادة تشغيل البرنامج الخفي. يفتح البرنامج النصي المنفذ 514 للاستماع إلى الرسائل الواردة في كل من بروتوكولات UDP وTCP. لتغيير هذا الإعداد، راجع ملف تكوين البرنامج الخفي syslog وفقا لنوع البرنامج الخفي الذي يعمل على الجهاز:- Rsyslog:

/etc/rsyslog.conf - Syslog-ng:

/etc/syslog-ng/syslog-ng.conf

إذا كنت تستخدم Python 3، ولم يتم تعيينه كأمر افتراضي على الجهاز، فاستبدل

python3pythonفي الأمر الملصق. راجع متطلبات معاد توجيه السجل.إشعار

لتجنب سيناريوهات القرص الكامل حيث لا يمكن للعامل العمل، نوصي بتعيين

syslog-ngأوrsyslogالتكوين لعدم تخزين السجلات غير الضرورية. يعطل سيناريو "القرص الكامل" وظيفة AMA المثبتة. لمزيد من المعلومات، راجع RSyslog أو Syslog-ng.- Rsyslog:

تكوين جهاز الأمان أو الجهاز

احصل على إرشادات محددة لتكوين جهاز الأمان أو الجهاز بالانتقال إلى إحدى المقالات التالية:

- CEF عبر موصل بيانات AMA - تكوين أجهزة وأجهزة معينة لاستيعاب بيانات Microsoft Sentinel

- Syslog عبر موصل بيانات AMA - تكوين أجهزة وأجهزة معينة لاستيعاب بيانات Microsoft Sentinel

اتصل بموفر الحل للحصول على مزيد من المعلومات أو إذا كانت المعلومات غير متوفرة للجهاز أو الجهاز.

اختبار الموصل

تحقق من استيعاب الرسائل من جهاز Linux أو أجهزة الأمان والأجهزة في Microsoft Sentinel.

للتحقق من أن البرنامج الخفي syslog قيد التشغيل على منفذ UDP وأن AMA يستمع، قم بتشغيل هذا الأمر:

netstat -lnptvيجب أن تشاهد البرنامج الخفي

rsyslogأوsyslog-ngيستمع على المنفذ 514.لالتقاط الرسائل المرسلة من مسجل أو جهاز متصل، قم بتشغيل هذا الأمر في الخلفية:

tcpdump -i any port 514 -A -vv &بعد إكمال التحقق من الصحة، نوصي بإيقاف

tcpdump: اكتبfgثم حدد Ctrl+C.لإرسال رسائل تجريبية، أكمل الخطوات التالية:

استخدم الأداة المساعدة netcat. في هذا المثال، تقرأ الأداة المساعدة البيانات المنشورة

echoمن خلال الأمر مع إيقاف تشغيل مفتاح سطر جديد. ثم تكتب الأداة المساعدة البيانات إلى منفذ514UDP على المضيف المحلي دون مهلة. لتنفيذ الأداة المساعدة netcat، قد تحتاج إلى تثبيت حزمة أخرى.echo -n "<164>CEF:0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time" | nc -u -w0 localhost 514استخدم المسجل. يكتب هذا المثال الرسالة إلى

local 4المرفق، على مستوىWarningالخطورة ، إلى المنفذ514، على المضيف المحلي، بتنسيق CEF RFC.-tيتم استخدام العلامتين و--rfc3164للامتثال لتنسيق RFC المتوقع.logger -p local4.warn -P 514 -n 127.0.0.1 --rfc3164 -t CEF "0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time"

للتحقق من تثبيت الموصل بشكل صحيح، قم بتشغيل البرنامج النصي لاستكشاف الأخطاء وإصلاحها باستخدام أحد هذه الأوامر:

بالنسبة لسجلات CEF، قم بتشغيل:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --cefبالنسبة لسجلات Cisco Adaptive Security Appliance (ASA)، قم بتشغيل:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --asaبالنسبة لسجلات Cisco Firepower Threat Defense (FTD)، قم بتشغيل:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --ftd