توصيل البيانات من Microsoft Defender XDR ب Microsoft Sentinel

يسمح لك موصل Microsoft Defender XDR ل Microsoft Sentinel ببث جميع أحداث Microsoft Defender XDR والتنبيهات وأحداث التتبع المتقدمة إلى Microsoft Sentinel. يحافظ هذا الموصل على مزامنة الحوادث بين كلا المدخلين. تتضمن أحداث Microsoft Defender XDR تنبيهات وكيانات ومعلومات أخرى ذات صلة من جميع منتجات وخدمات Microsoft Defender. لمزيد من المعلومات، راجع تكامل Microsoft Defender XDR مع Microsoft Sentinel.

موصل Defender XDR، وخاصة ميزة تكامل الحادث الخاص به، هو أساس النظام الأساسي لعمليات الأمان الموحدة. إذا كنت تقوم بإلحاق Microsoft Sentinel بمدخل Microsoft Defender، يجب أولا تمكين هذا الموصل مع تكامل الحدث.

هام

يتوفر Microsoft Sentinel الآن بشكل عام داخل النظام الأساسي لعمليات الأمان الموحدة من Microsoft في مدخل Microsoft Defender. لمزيد من المعلومات، راجع Microsoft Sentinel في مدخل Microsoft Defender.

المتطلبات الأساسية

قبل البدء، يجب أن يكون لديك الترخيص والوصول والموارد المكونة المناسبة الموضحة في هذا القسم.

- يجب أن يكون لديك ترخيص صالح ل Microsoft Defender XDR، كما هو موضح في متطلبات Microsoft Defender XDR الأساسية.

- يجب أن يكون لدى المستخدم دور مسؤول الأمان على المستأجر الذي تريد دفق السجلات منه، أو الأذونات المكافئة.

- يجب أن يكون لديك أذونات القراءة والكتابة على مساحة عمل Microsoft Sentinel.

- لإجراء أي تغييرات على إعدادات الموصل، يجب أن يكون حسابك عضوا في نفس مستأجر Microsoft Entra الذي ترتبط به مساحة عمل Microsoft Sentinel.

- تثبيت الحل ل Microsoft Defender XDR من مركز المحتوى في Microsoft Sentinel. لمزيد من المعلومات، راجع اكتشاف المحتوى الجاهز من Microsoft Sentinel وإدارته.

- منح حق الوصول إلى Microsoft Sentinel حسب الاقتضاء لمؤسستك. لمزيد من المعلومات، راجع الأدوار والأذونات في Microsoft Sentinel.

للمزامنة Active Directory محلي عبر Microsoft Defender for Identity:

- يجب إلحاق المستأجر الخاص بك Microsoft Defender for Identity.

- يجب أن يكون لديك مستشعر Microsoft Defender for Identity مثبتا.

الاتصال ب Microsoft Defender XDR

في Microsoft Sentinel، حدد موصلات البيانات. حدد Microsoft Defender XDR من المعرض وصفحة Open connector.

يحتوي قسم التكوين على ثلاثة أجزاء:

يتيح الاتصال بالحوادث والتنبيهات التكامل الأساسي بين Microsoft Defender XDR وMicrosoft Sentinel، ومزامنة الحوادث وتنبيهاتها بين النظامين الأساسيين.

تتيح كيانات الاتصالدمج هويات مستخدمي Active Directory الداخلي في Microsoft Sentinel من خلال Microsoft Defender for Identity.

تمكن أحداث الاتصال تجميع أحداث الصيد المتقدمة الأولية من مكونات Defender.

لمزيد من المعلومات، راجع تكامل Microsoft Defender XDR مع Microsoft Sentinel.

توصيل الحوادث والتنبيهات

لاستيعاب أحداث Microsoft Defender XDR ومزامنتها مع جميع تنبيهاتها إلى قائمة انتظار أحداث Microsoft Sentinel، أكمل الخطوات التالية.

ضع علامة على خانة الاختيار المسماة إيقاف تشغيل جميع قواعد إنشاء أحداث Microsoft لهذه المنتجات. موصى به، لتجنب تكرار الحوادث. لا تظهر خانة الاختيار هذه بمجرد توصيل موصل Microsoft Defender XDR.

حدد الزر Connect incidents &s.

تحقق من أن Microsoft Sentinel يجمع بيانات حادث Microsoft Defender XDR. في سجلات Microsoft Sentinel في مدخل Microsoft Azure، قم بتشغيل العبارة التالية في نافذة الاستعلام:

SecurityIncident | where ProviderName == "Microsoft 365 Defender"

عند تمكين موصل Microsoft Defender XDR، يتم قطع اتصال أي موصلات لمكونات Microsoft Defender تم توصيلها مسبقا تلقائيا في الخلفية. على الرغم من استمرار ظهورها متصلة، لا تتدفق أي بيانات عبرها.

توصيل الكيانات

استخدم Microsoft Defender for Identity لمزامنة كيانات المستخدمين من Active Directory محلي إلى Microsoft Sentinel.

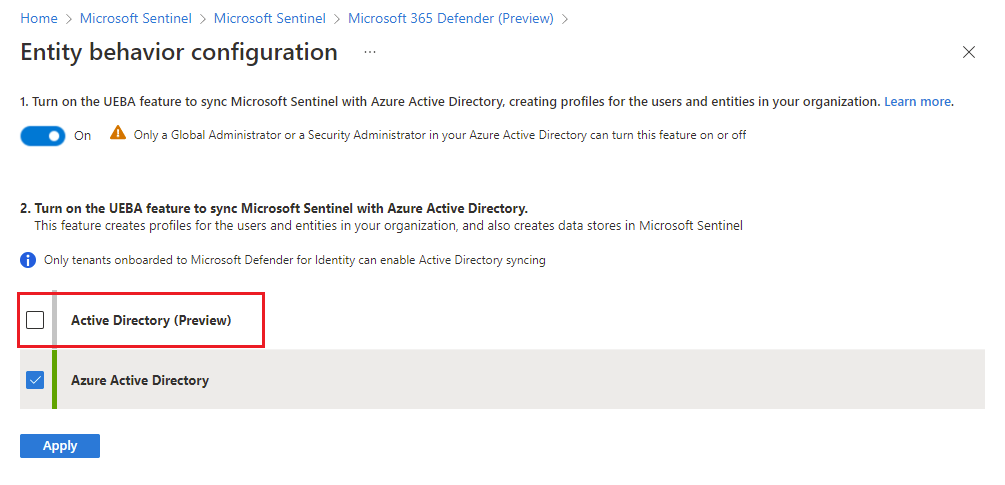

حدد الرابطGo the UEBA configuration page.

في صفحة تكوين سلوك الكيان، إذا لم تقم بتمكين UEBA، ثم في أعلى الصفحة، انقل مفتاح التبديل إلى تشغيل.

ضع علامة على خانة الاختيار Active Directory (Preview) وحدد تطبيق.

أحداث الاتصال

إذا كنت ترغب في جمع أحداث التتبع المتقدمة من Microsoft Defender لنقطة النهاية أو Microsoft Defender لـ Office 365، يمكن جمع الأنواع التالية من الأحداث من جداول التتبع المتقدمة المقابلة.

ضع علامة على خانات الاختيار للجداول باستخدام أنواع الأحداث التي ترغب في جمعها:

- Defender لنقطة النهاية

- Defender لـ Office 365

- Defender for Identity

- Defender for Cloud Apps

- تنبيهات Defender

اسم الجدول نوع الأحداث معلومات الجهاز معلومات عن الجهاز، بما في ذلك معلومات نظام التشغيل معلومات شبكة الجهاز خصائص الشبكة للأجهزة، بما في ذلك المهايئات الفعلية، وعناوين IP وMAC، بالإضافة إلى الشبكات المتصلة والمجالات أحداث معالجة الجهاز إنشاء العملية والأحداث ذات الصلة أحداث شبكة الجهاز اتصال الشبكة والأحداث ذات الصلة أحداث ملفات الأجهزة إنشاء الملف وتعديله وأحداث نظام الملفات الأخرى أحداث تسجيل الجهاز إنشاء إدخالات التسجيل وتعديلها أحداث سجل الجهاز تسجيل الدخول وأحداث المصادقة الأخرى على الأجهزة DeviceImageLoadEvents أحداث تحميل مكتبة ارتباطات ديناميكية أحداث الجهاز أنواع أحداث متعددة، بما في ذلك الأحداث التي يتم إطلاقها بواسطة عناصر التحكم في الأمان، مثل برنامج الحماية من الفيروسات من Windows Defender والحماية من الهجمات DeviceFileCertificateInfo معلومات الشهادة للملفات الموقعة التي تم الحصول عليها من أحداث التحقق من الشهادة في نقاط النهاية حدد تطبيق التغييرات.

لتشغيل استعلام في جداول التتبع المتقدمة في Log Analytics، أدخل اسم الجدول في نافذة الاستعلام.

التحقق من استيعاب البيانات

يشير الرسم البياني للبيانات في صفحة الموصل إلى أنك تقوم ب استيعاب البيانات. لاحظ أنه يعرض سطرا واحدا لكل من الحوادث والتنبيهات والأحداث، وخط الأحداث هو تجميع لحجم الحدث عبر جميع الجداول الممكنة. بعد تمكين الموصل، استخدم استعلامات KQL التالية لإنشاء رسوم بيانية أكثر تحديدا.

استخدم استعلام KQL التالي للحصول على رسم بياني لحوادث Microsoft Defender XDR الواردة:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

استخدم استعلام KQL التالي لإنشاء رسم بياني لحجم الحدث لجدول واحد (قم بتغيير جدول DeviceEvents إلى الجدول المطلوب الذي تختاره):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

الخطوات التالية

في هذا المستند، تعلمت كيفية دمج أحداث Microsoft Defender XDR والتنبيهات وبيانات أحداث التتبع المتقدمة من خدمات Microsoft Defender، في Microsoft Sentinel، باستخدام موصل Microsoft Defender XDR.

لاستخدام Microsoft Sentinel المتكامل مع Defender XDR في النظام الأساسي لعمليات الأمان الموحدة، راجع توصيل Microsoft Sentinel ب Microsoft Defender XDR.