تصور البيانات المجمعة في صفحة نظرة عامة

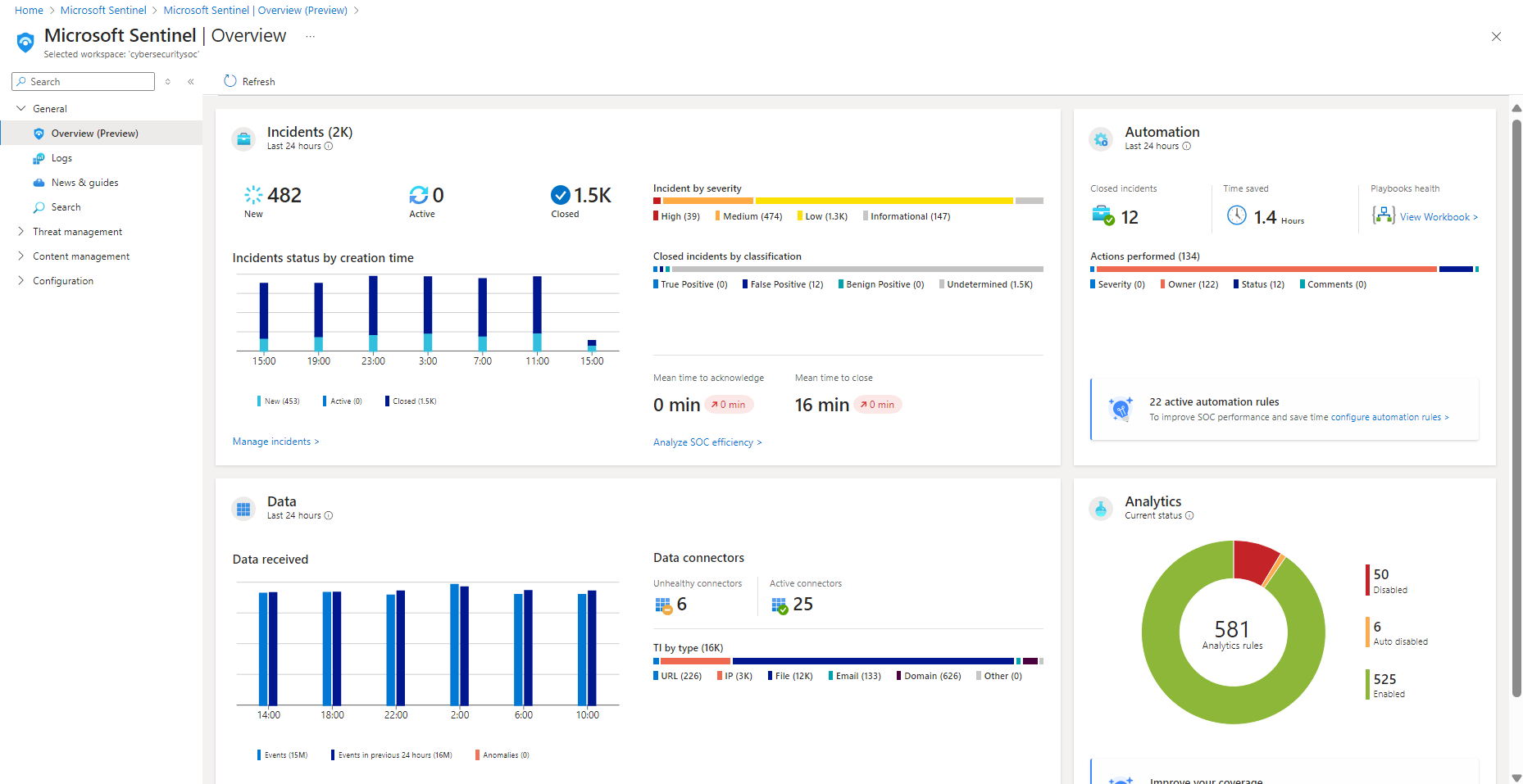

بعد توصيل مصادر البيانات الخاصة بك ب Microsoft Sentinel، استخدم صفحة نظرة عامة لعرض الأنشطة ومراقبتها وتحليلها عبر بيئتك. توضح هذه المقالة عناصر واجهة المستخدم والرسوم البيانية المتوفرة على لوحة معلومات نظرة عامة على Microsoft Sentinel.

هام

يتوفر Microsoft Sentinel الآن بشكل عام داخل النظام الأساسي لعمليات الأمان الموحدة من Microsoft في مدخل Microsoft Defender. لمزيد من المعلومات، راجع Microsoft Sentinel في مدخل Microsoft Defender.

المتطلبات الأساسية

- تأكد من أن لديك حق وصول القارئ إلى موارد Microsoft Sentinel. لمزيد من المعلومات، راجع الأدوار والأذونات في Microsoft Sentinel.

الوصول إلى صفحة نظرة عامة

إذا تم إلحاق مساحة العمل الخاصة بك بالنظام الأساسي لعمليات الأمان الموحدة، فحدد نظرة > عامة. بخلاف ذلك، حدد نظرة عامة مباشرة. على سبيل المثال:

يتم حساب البيانات الخاصة بكل مقطع من لوحة المعلومات مسبقا، ويتم عرض وقت التحديث الأخير في أعلى كل قسم. حدد تحديث في أعلى الصفحة لتحديث الصفحة بأكملها.

عرض بيانات الحادث

للمساعدة في تقليل الضوضاء وتقليل عدد التنبيهات التي تحتاج إلى مراجعتها والتحقيق فيها، يستخدم Microsoft Sentinel تقنية دمج لربط التنبيهات بالحوادث. الحوادث هي مجموعات قابلة للتنفيذ من التنبيهات ذات الصلة للتحقيق فيها وحلها.

تعرض الصورة التالية مثالا لقسم الحوادث في لوحة معلومات النظرة العامة :

يسرد قسم الحوادث البيانات التالية:

- عدد الحوادث الجديدة والنشطة والمغلقة على مدار ال 24 ساعة الماضية.

- العدد الإجمالي للحوادث من كل خطورة.

- عدد الحوادث المغلقة لكل نوع من أنواع تصنيف الإغلاق.

- حالات الحدث حسب وقت الإنشاء، في فواصل زمنية أربع ساعات.

- متوسط الوقت للإقرار بالحادث ووقت إغلاق الحادث، مع ارتباط إلى مصنف كفاءة SOC.

حدد إدارة الحوادث للانتقال إلى صفحة أحداث Microsoft Sentinel للحصول على مزيد من التفاصيل.

عرض بيانات الأتمتة

بعد نشر الأتمتة باستخدام Microsoft Sentinel، راقب أتمتة مساحة العمل في قسم التنفيذ التلقائي في لوحة معلومات النظرة العامة .

ابدأ بملخص لنشاط قواعد التشغيل التلقائي: الحوادث التي تم إغلاقها بواسطة الأتمتة، ووقت حفظ الأتمتة، وصحة أدلة المبادئ ذات الصلة.

يحسب Microsoft Sentinel الوقت المحفوظ بواسطة الأتمتة من خلال العثور على متوسط الوقت الذي حفظته أتمتة واحدة، مضروبا في عدد الحوادث التي تم حلها بواسطة الأتمتة. وتكون الصيغة على النحو التالي:

(avgWithout - avgWith) * resolvedByAutomationالمكان:

- avgWithout هو متوسط الوقت الذي يستغرقه حل الحادث دون أتمتة.

- avgWith هو متوسط الوقت الذي يستغرقه حل الحادث عن طريق الأتمتة.

- resolvedByAutomation هو عدد الحوادث التي يتم حلها عن طريق التشغيل التلقائي.

أسفل الملخص، يلخص الرسم البياني عدد الإجراءات التي يتم تنفيذها بواسطة التشغيل التلقائي، حسب نوع الإجراء.

في أسفل القسم، ابحث عن عدد قواعد الأتمتة النشطة مع ارتباط إلى صفحة التنفيذ التلقائي .

حدد ارتباط تكوين قواعد التنفيذ التلقائي إلى صفحة الانتقال السريع إلى التنفيذ التلقائي، حيث يمكنك تكوين المزيد من الأتمتة.

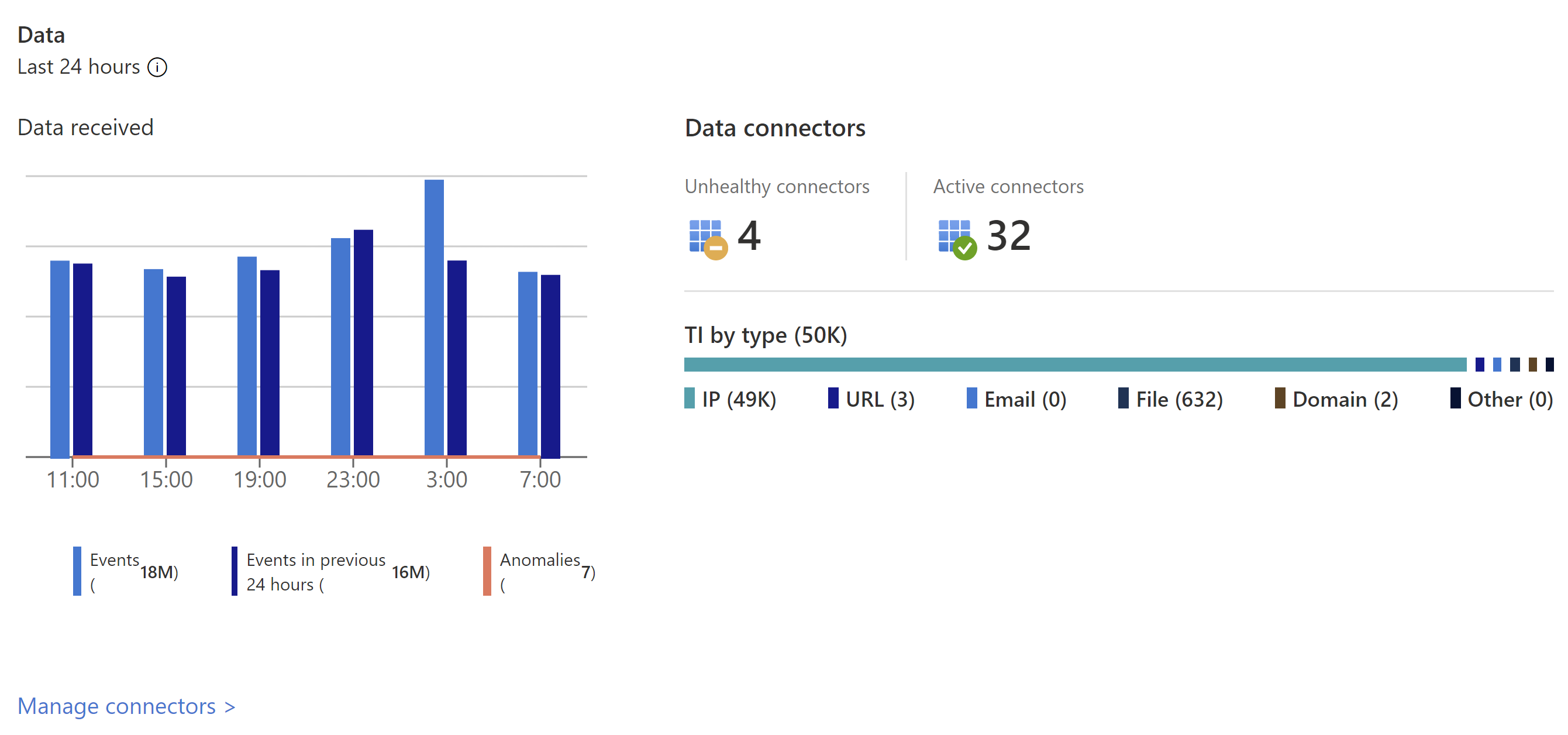

عرض حالة سجلات البيانات وجامعي البيانات وتحليل ذكي للمخاطر

في قسم البيانات في لوحة معلومات نظرة عامة ، تعقب المعلومات حول سجلات البيانات وجامعي البيانات وذكاء التهديدات.

عرض التفاصيل التالية:

عدد السجلات التي جمعتها Microsoft Sentinel في آخر 24 ساعة، مقارنة بال 24 ساعة السابقة، والشذوذ الذي تم اكتشافه في تلك الفترة الزمنية.

ملخص لحالة موصل البيانات، مقسوما على موصلات غير صحية ونشطة. تشير الموصلات غير السليمة إلى عدد الموصلات التي بها أخطاء. الموصلات النشطة هي موصلات مع تدفق البيانات إلى Microsoft Sentinel، كما يتم قياسها بواسطة استعلام مضمن في الموصل.

سجلات التحليل الذكي للمخاطر في Microsoft Sentinel، حسب مؤشر التسوية.

حدد إدارة الموصلات للانتقال إلى صفحة موصلات البيانات، حيث يمكنك عرض موصلات البيانات وإدارتها.

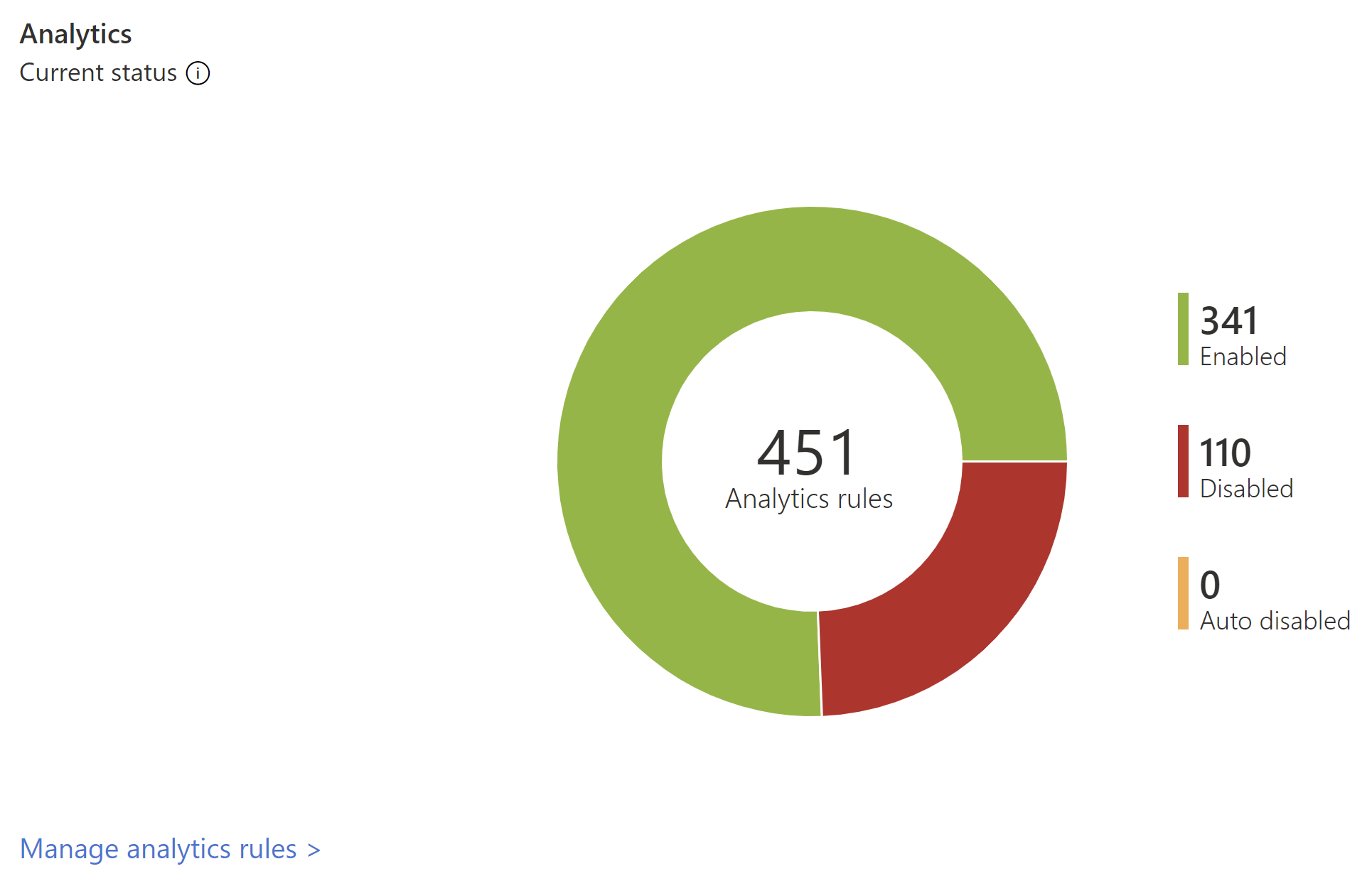

عرض بيانات التحليلات

تعقب البيانات لقواعد التحليلات في قسم التحليلات في لوحة معلومات النظرة العامة .

يتم عرض عدد قواعد التحليلات في Microsoft Sentinel حسب الحالة، بما في ذلك تمكينها وتعطيلها وقابلة للتجزئة التلقائية.

حدد ارتباط طريقة عرض MITRE للانتقال إلى MITRE ATT&CK، حيث يمكنك عرض كيفية حماية بيئتك من تكتيكات وتقنيات MITRE ATT&CK. حدد ارتباط إدارة قواعد التحليلات للانتقال إلى صفحة التحليلات، حيث يمكنك عرض القواعد التي تقوم بتكوين كيفية تشغيل التنبيهات وإدارتها.

الخطوات التالية

استخدم قوالب المصنفات للتعمق في الأحداث التي تم إنشاؤها عبر بيئتك. لمزيد من المعلومات، راجع تصور بياناتك ومراقبتها باستخدام المصنفات في Microsoft Sentinel.

قم بتشغيل سجلات استعلام Log Analytics لتشغيل جميع الاستعلامات من مساحة العمل الخاصة بك. لمزيد من المعلومات، راجع تدقيق استعلامات Microsoft Azure Sentinel وأنشطته.

تعرف على الاستعلامات المستخدمة خلف عناصر واجهة مستخدم لوحة معلومات النظرة العامة . لمزيد من المعلومات، راجع التعمق في لوحة معلومات النظرة العامة الجديدة من Microsoft Sentinel.