ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

بصفتك من المحللين والمحققين الأمنيين، فأنت تريد أن تكون استباقياً في البحث عن تهديدات أمنية، ولكن الأنظمة والأجهزة الأمنية المختلفة لديك تولد كميات هائلة من البيانات التي قد يكون من الصعب تحليلها وتصفيتها في أحداث ذات مغزى. يحتوي Microsoft Sentinel على أدوات بحث واستعلام قوية للبحث عن تهديدات الأمان عبر مصادر بيانات مؤسستك. لمساعدة محللي الأمان على البحث بشكل استباقي عن الحالات الشاذة الجديدة التي لم تكتشفها تطبيقات الأمان الخاصة بك أو حتى من خلال قواعد التحليلات المجدولة، ترشدك استعلامات التتبع إلى طرح الأسئلة الصحيحة للعثور على المشكلات في البيانات التي لديك بالفعل على شبكتك.

على سبيل المثال، يوفر استعلام واحد من خارج المربع بيانات حول العمليات الأكثر شيوعا التي تعمل على البنية الأساسية الخاصة بك. لا تريد تنبيها في كل مرة يتم تشغيلها. يمكن أن يكونوا أبرياء تماما. ولكن قد ترغب في إلقاء نظرة على الاستعلام في بعض الأحيان لمعرفة ما إذا كان هناك أي شيء غير عادي.

Important

يتوفر Microsoft Sentinel بشكل عام في مدخل Microsoft Defender، بما في ذلك للعملاء الذين ليس لديهم Microsoft Defender XDR أو ترخيص E5.

Starting in July 2026, all customers using Microsoft Sentinel in the Azure portal will be redirected to the Defender portal and will use Microsoft Sentinel in the Defender portal only. Starting in July 2025, many new customers are automatically onboarded and redirected to the Defender portal.

إذا كنت لا تزال تستخدم Microsoft Sentinel في مدخل Microsoft Azure، نوصيك بالبدء في التخطيط للانتقال إلى مدخل Defender لضمان انتقال سلس والاستفادة الكاملة من تجربة عمليات الأمان الموحدة التي يقدمها Microsoft Defender. لمزيد من المعلومات، راجع حان الوقت للنقل: إيقاف مدخل Microsoft Sentinel Azure لمزيد من الأمان.

عمليات البحث في Microsoft Sentinel (معاينة)

مع عمليات التتبع في Microsoft Sentinel، ابحث عن التهديدات والسلوكيات الضارة غير المكتشفة من خلال إنشاء فرضية والبحث في البيانات والتحقق من صحة هذه الفرضية والعمل عند الحاجة. قم بإنشاء قواعد تحليلية جديدة وتحليل ذكي للمخاطر والحوادث بناء على النتائج التي توصلت إليها.

| Capabilities | Description |

|---|---|

| تعريف فرضية | لتحديد فرضية، ابحث عن مصدر إلهام من خريطة MITRE، أو نتائج استعلام التتبع الأخيرة، أو حلول مركز المحتوى، أو إنشاء عمليات البحث المخصصة الخاصة بك. |

| التحقيق في الاستعلامات ونتائج الإشارة المرجعية | After you define a hypothesis, go to the Hunting page Queries tab. Select the queries related to your hypothesis and New hunt to get started. قم بتشغيل استعلامات البحث ذات الصلة وتحقق من النتائج باستخدام تجربة السجلات. ضع إشارة مرجعية على النتائج مباشرة إلى البحث الخاص بك لإضافة تعليق توضيحي على النتائج، واستخراج معرفات الكيان، والاحتفاظ بالاستعلامات ذات الصلة. |

| التحقيق واتخاذ إجراء | تحقق بشكل أعمق باستخدام صفحات كيان UEBA. تشغيل أدلة مبادئ خاصة بالكيانات على كيانات ذات إشارة مرجعية. استخدم الإجراءات المضمنة لإنشاء قواعد تحليلية جديدة ومؤشرات التهديد والحوادث استنادا إلى النتائج. |

| تعقب النتائج | سجل نتائج البحث الخاص بك. تعقب ما إذا تم التحقق من صحة فرضيتك أم لا. اترك ملاحظات مفصلة في التعليقات. تربط عمليات التتبع تلقائيا القواعد والحوادث التحليلية الجديدة. تعقب التأثير العام لبرنامج التتبع الخاص بك باستخدام شريط القياس. |

للبدء، راجع إجراء تتبع استباقي للمخاطر من طرف إلى طرف في Microsoft Sentinel.

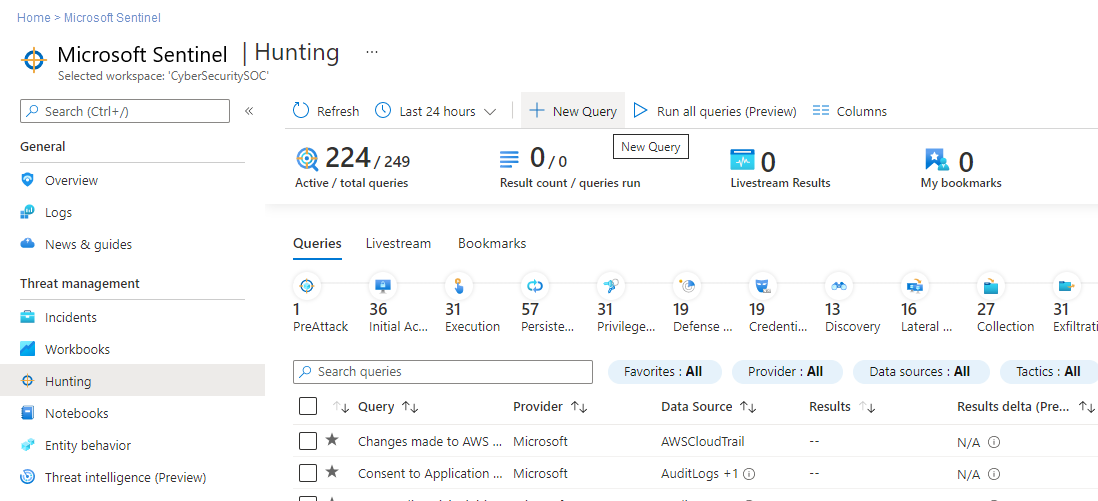

Hunting queries

In Microsoft Sentinel, select Hunting>Queries tab to run all your queries, or a selected subset. The Queries tab lists all the hunting queries installed with security solutions from the Content hub, and any extra query you created or modified. يوفر كل استعلام وصفاً لما يتتبعه، ونوع البيانات التي يتم تشغيله عليها. These queries are grouped by their MITRE ATT&CK tactics. تصنف الأيقونات الموجودة على اليسار نوع التهديد، مثل الوصول الأولي والمثابرة والاختراق. MITRE ATT&CK techniques are shown in the Techniques column and describe the specific behavior identified by the hunting query.

استخدم علامة تبويب الاستعلامات لتحديد مكان بدء التتبع، من خلال النظر إلى عدد النتائج أو الارتفاعات المفاجئة أو التغيير في عدد النتائج على مدى فترة 24 ساعة. الفرز والتصفية حسب المفضلة أو مصدر البيانات أو أسلوب MITRE ATT&CK أو النتائج أو دلتا النتائج أو نسبة دلتا النتائج. عرض الاستعلامات التي لا تزال بحاجة إلى مصادر بيانات متصلة، والحصول على توصيات حول كيفية تمكين هذه الاستعلامات.

يصف الجدول التالي الإجراءات التفصيلية المتوفرة من لوحة معلومات التتبع:

| Action | Description |

|---|---|

| تعرف على كيفية تطبيق الاستعلامات على البيئة الخاصة بك | حدد الزر Run all queries ، أو حدد مجموعة فرعية من الاستعلامات باستخدام خانات الاختيار إلى يسار كل صف وحدد الزر Run selected queries . قد يستغرق تشغيل الاستعلامات في أي مكان من بضع ثوانٍ إلى عدة دقائق، اعتماداً على عدد الاستعلامات المحددة والنطاق الزمني ومقدار البيانات التي يتم الاستعلام فيها. |

| عرض الاستعلامات التي أرجعت النتائج | After your queries are done running, view the queries that returned results using the Results filter: - فرز لمعرفة الاستعلامات التي لها أكبر أو أقل النتائج. - View the queries that aren't at all active in your environment by selecting N/A in the Results filter. - Hover over the info icon (i) next to the N/A to see which data sources are required to make this query active. |

| تحديد الارتفاعات الحادة في بياناتك | Identify spikes in the data by sorting or filtering on Results delta or Results delta percentage. مقارنة نتائج آخر 24 ساعة مقابل نتائج الساعات 24-48 السابقة، مع تمييز أي اختلافات كبيرة أو اختلاف نسبي في الحجم. |

| عرض الاستعلامات المعينة إلى تكتيك MITRE ATT&CK | يسرد شريط تكتيك MITRE ATT&CK، في أعلى الجدول، عدد الاستعلامات التي تم تعيينها لكل تكتيك MITRE ATT&CK. يتم تحديث شريط التكتيك ديناميكياً استناداً إلى المجموعة الحالية من عوامل التصفية المطبقة. Enables you to see which MITRE ATT&CK tactics show up when you filter by a given result count, a high result delta, N/A results, or any other set of filters. |

| عرض الاستعلامات المعينة لتقنيات MITRE ATT&CK | يمكن أيضا تعيين الاستعلامات إلى تقنيات MITRE ATT&CK. You can filter or sort by MITRE ATT&CK techniques using the Technique filter. من خلال فتح استعلام، يمكنك تحديد التقنية لرؤية وصف MITRE ATT&CK للتقنية. |

| حفظ استعلام إلى المفضلة | Queries saved to your favorites automatically run each time the Hunting page is accessed. يمكنك إنشاء استعلام التتبع الخاص بك أو استنساخ وتخصيص قالب استعلام تتبع موجود. |

| Run queries | Select Run Query in the hunting query details page to run the query directly from the hunting page. The number of matches is displayed within the table, in the Results column. راجع قائمة استعلامات التتبع ومطابقاتها. |

| مراجعة استعلام أساسي | قم بإجراء مراجعة سريعة للاستعلام الأساسي في جزء «تفاصيل الاستعلام». يمكنك رؤية النتائج بالنقر فوق الارتباط عرض نتائج الاستعلام (أسفل نافذة الاستعلام) أو الزر عرض النتائج (في أسفل الجزء). The query opens the Logs (Log Analytics) page, and below the query, you can review the matches for the query. |

استخدم الاستعلامات قبل التسوية وأثنائها وبعدها لاتخاذ الإجراءات التالية:

قبل وقوع حادث: انتظار عمليات الكشف غير كاف. اتخذ إجراء استباقياً عن طريق تشغيل أي استعلامات تتبع المخاطر المتعلقة بالبيانات التي تقوم باستيعابها في مساحة العمل الخاصة بك مرة واحدة على الأقل في الأسبوع.

توفر النتائج من التتبع الاستباقي نظرة ثاقبة مبكرة للأحداث التي قد تؤكد أن الحل الوسط قيد التنفيذ، أو على الأقل تظهر مناطق أضعف في بيئتك معرضة للخطر وتحتاج إلى الاهتمام.

أثناء التسوية: استخدم البث المباشر لتشغيل استعلام معين باستمرار، وتقديم النتائج عند ظهورها. استخدم البث المباشر عندما تحتاج إلى مراقبة أحداث المستخدم بنشاط، مثل ما إذا كنت بحاجة إلى التحقق مما إذا كان لا يزال يحدث حل وسط معين، للمساعدة في تحديد الإجراء التالي لممثل التهديد، وقرب نهاية التحقيق للتأكد من أن الحل الوسط قد انتهى بالفعل.

بعد حل وسط: بعد حدوث حل وسط أو حدث، تأكد من تحسين التغطية والرؤى لمنع وقوع حوادث مماثلة في المستقبل.

قم بتعديل الاستعلامات الموجودة أو إنشاء استعلامات جديدة للمساعدة في الكشف المبكر، استنادا إلى الرؤى المكتسبة من التسوية أو الحادث.

إذا اكتشفت أو أنشأت استعلام تتبع يوفر رؤى عالية القيمة في الهجمات المحتملة، فبادر بإنشاء قواعد الكشف المخصصة استنادا إلى هذا الاستعلام، وقم بإيجاد هذه الرؤى كتنبيهات لمستجيبي حوادث الأمان.

اعرض نتائج الاستعلام، وحدد New alert rule>Create Microsoft Sentinel alert. استخدم معالج قاعدة التحليلات لإنشاء قاعدة جديدة استنادا إلى استعلامك. لمزيد من المعلومات، راجع إنشاء قواعد تحليلات مخصصة للكشف عن التهديدات.

يمكنك أيضا إنشاء استعلامات التتبع والبث المباشر عبر البيانات المخزنة في Azure Data Explorer. لمزيد من المعلومات، راجع تفاصيل إنشاء استعلامات عبر الموارد في وثائق Azure Monitor.

To find more queries and data sources, go to the Content hub in Microsoft Sentinel or refer to community resources like Microsoft Sentinel GitHub repository.

استعلامات التتبع خارج الصندوق

تتضمن العديد من حلول الأمان استعلامات التتبع خارج الصندوق. After you install a solution that includes hunting queries from the Content hub, the out of the box queries for that solution show on the hunting Queries tab. Queries run on data stored in log tables, such as for process creation, DNS events, or other event types.

يتم تطوير العديد من استعلامات التتبع المتوفرة من قبل باحثي أمان Microsoft بشكل مستمر. يضيفون استعلامات جديدة إلى حلول الأمان ويضبطون الاستعلامات الموجودة لتزويدك بنقطة إدخال للبحث عن اكتشافات وهجمات جديدة.

استعلامات التتبع المخصصة

قم بإنشاء استعلام أو تحريره وحفظه كتعلام خاص بك أو مشاركته مع المستخدمين الموجودين في نفس المستأجر. In Microsoft Sentinel, create a custom hunting query from the Hunting>Queries tab.

لمزيد من المعلومات، راجع إنشاء استعلامات تتبع مخصصة في Microsoft Sentinel.

Livestream sessions

إنشاء جلسات عمل تفاعلية تتيح لك اختبار الاستعلامات التي تم إنشاؤها حديثا عند حدوث الأحداث، والحصول على إعلامات من الجلسات عند العثور على تطابق، وتشغيل التحقيقات إذا لزم الأمر. يمكنك إنشاء جلسة مباشرة بسرعة باستخدام أي استعلام Log Analytics.

اختبار الاستعلامات التي تم إنشاؤها حديثا عند حدوث الأحداث

يمكنك اختبار الاستعلامات وضبطها دون أي تعارضات مع القواعد الحالية التي يتم تطبيقها بنشاط على الأحداث. بعد تأكيد عمل هذه الاستعلامات الجديدة كما هو متوقع، من السهل ترقيتها إلى قواعد التنبيه المخصصة عن طريق تحديد خيار يرفع جلسة العمل إلى تنبيه.

الحصول على إعلام عند حدوث تهديدات

يمكنك مقارنة موجزات بيانات التهديد ببيانات السجل المجمعة ويتم إعلامك عند حدوث تطابق. موجزات بيانات التهديد هي تدفقات مستمرة من البيانات المتعلقة بالتهديدات المحتملة أو الحالية، لذلك قد يشير الإعلام إلى تهديد محتمل لمؤسستك. إنشاء جلسة عمل البث المباشر بدلا من قاعدة تنبيه مخصصة ليتم إعلامك بمشكلة محتملة دون النفقات العامة للحفاظ على قاعدة تنبيه مخصصة.

Launch investigations

إذا كان هناك تحقيق نشط يتضمن أصلا مثل مضيف أو مستخدم، فعرض نشاطا محددا (أو أي نشاط) في بيانات السجل أثناء حدوثه على هذا الأصل. يتم إعلامك عند حدوث هذا النشاط.

لمزيد من المعلومات، راجع الكشف عن التهديدات باستخدام التتبع المباشر في Microsoft Sentinel.

الإشارات المرجعية لتتبع البيانات

يتطلب البحث عن التهديدات عادةً مراجعة جبال من بيانات السجل بحثاً عن دليل على السلوك الضار. خلال هذه العملية، يجد المحققون الأحداث التي يريدون تذكرها وإعادة النظر فيها وتحليلها كجزء من التحقق من صحة الفرضيات المحتملة وفهم القصة الكاملة للتسوية.

أثناء عملية التتبع والتحقيق، قد تصادف نتائج الاستعلام التي تبدو غير عادية أو مريبة. ضع إشارة مرجعية على هذه العناصر للرجوع إليها في المستقبل، مثل عند إنشاء حادث أو إثرائه للتحقيق فيه. يجب رفع أحداث، مثل الأسباب الجذرية المحتملة أو مؤشرات التسوية أو الأحداث البارزة الأخرى كإشارة مرجعية. إذا كان الحدث الرئيسي الذي قمت بإشارة مرجعية شديد بما يكفي لتبرير إجراء تحقيق، فصعده إلى حدث.

In your results, mark the checkboxes for any rows you want to preserve, and select Add bookmark. يؤدي هذا إلى إنشاء سجل لكل صف تم وضع علامة عليه، وإشارة مرجعية، يحتوي على نتائج الصف والاستعلام الذي أنشأ النتائج. يمكنك إضافة العلامات والملاحظات الخاصة بك إلى كل إشارة مرجعية.

- كما هو الحال مع قواعد التحليلات المجدولة، يمكنك إثراء الإشارات المرجعية الخاصة بك مع تعيينات الكيان لاستخراج أنواع ومعرفات متعددة للكيانات، وتعيينات MITRE ATT&CK لربط تكتيكات وتقنيات معينة.

- الإشارات المرجعية الافتراضية لاستخدام نفس الكيان وتعيينات تقنية MITRE ATT&CK مثل استعلام التتبع الذي نتج عنه النتائج المرجعية.

View all the bookmarked findings by clicking on the Bookmarks tab in the main Hunting page. أضف علامات إلى الإشارات المرجعية لتصنيفها للتصفية. على سبيل المثال، إذا كنت تحقق في حملة هجوم، يمكنك إنشاء علامة للحملة، وتطبيق العلامة على أي إشارات مرجعية ذات صلة، ثم تصفية جميع الإشارات المرجعية استنادًا إلى الحملة.

Investigate a single bookmarked finding by selecting the bookmark and then clicking Investigate in the details pane to open the investigation experience. عرض النتائج والتحقيق فيها وإبلاغها بصريا باستخدام رسم تخطيطي وجدول زمني تفاعليين للرسم البياني للكيان. يمكنك أيضاً تحديد كيان مدرج مباشرة لعرض صفحة الكيان المقابل لذلك الكيان.

يمكنك أيضا إنشاء حادث من إشارة مرجعية واحدة أو أكثر، أو إضافة إشارة مرجعية واحدة أو أكثر إلى حدث موجود. Select a checkbox to the left of any bookmarks you want to use, and then select Incident actions>Create new incident or Add to existing incident. فرز الحادث والتحقيق فيه، مثل أي حادث آخر.

View your bookmarked data directly in the HuntingBookmark table in your Log Analytics workspace. For example:

يتيح لك عرض الإشارات المرجعية من الجدول تصفية البيانات ذات الإشارات المرجعية وتلخيصها ودمجها مع مصادر البيانات الأخرى، ما يسهل البحث عن الأدلة المؤيدة.

لبدء استخدام الإشارات المرجعية، راجع تعقب البيانات أثناء التتبع باستخدام Microsoft Sentinel.

دفاتر الملاحظات لتشغيل التحقيقات

عندما تصبح عمليات التتبع والتحقيقات أكثر تعقيداً، استخدم دفاتر ملاحظات Microsoft Sentinel لتحسين نشاطك من خلال التعلم الآلي والتصورات وتحليل البيانات.

توفر دفاتر الملاحظات نوعاً من بيئة الاختبار المعزولة الظاهرية، كاملة مع نواة خاصة بها، حيث يمكنك إجراء تحقيق كامل. يمكن أن يتضمن دفتر الملاحظات البيانات الأولية، والتعليمة البرمجية التي تقوم بتشغيلها على تلك البيانات، والنتائج، وتصوراتها. احفظ دفاتر الملاحظات بحيث يمكنك مشاركتها مع الآخرين لإعادة استخدامها في مؤسستك.

قد تكون دفاتر الملاحظات مفيدة عندما يصبح البحث أو التحقيق كبيرا جدا بحيث يتعذر تذكره بسهولة أو عرض التفاصيل أو عندما تحتاج إلى حفظ الاستعلامات والنتائج. To help you create and share notebooks, Microsoft Sentinel provides Jupyter Notebooks, an open-source, interactive development, and data manipulation environment, integrated directly in the Microsoft Sentinel Notebooks page.

لمزيد من المعلومات، راجع:

- استخدام Jupyter Notebook للبحث عن تهديدات الأمان

- وثائق مشروع Jupyter

- وثائق Jupyter التمهيدية.

- كتاب Infosec Jupyter

- برامج Python التعليمية الحقيقية

يصف الجدول التالي بعض أساليب استخدام دفاتر ملاحظات Jupyter لمساعدة عملياتك في Microsoft Sentinel:

| Method | Description |

|---|---|

| استمرارية البيانات وقابلية التكرار والتراجع | إذا كنت تعمل مع العديد من الاستعلامات ومجموعات النتائج، من المحتمل أن يكون لديك بعض النهايات المهلكة. تحتاج إلى تحديد الاستعلامات والنتائج التي يجب الاحتفاظ بها، وكيفية تجميع النتائج المفيدة في تقرير واحد. استخدم دفاتر Jupyter Notebook لحفظ الاستعلامات والبيانات أثناء التنقل، أو استخدم المتغيرات لإعادة تشغيل الاستعلامات بقيم أو تواريخ مختلفة، أو حفظ الاستعلامات لإعادة تشغيل التحقيقات المستقبلية. |

| البرمجة النصية والبرمجة | استخدم Jupyter Notebooks لإضافة برمجة إلى استعلاماتك، بما في ذلك: - Declarative languages like Kusto Query Language (KQL) or SQL, to encode your logic in a single, possibly complex, statement. - Procedural programming languages, to run logic in a series of steps. قم بتقسيم المنطق إلى خطوات لمساعدتك في رؤية النتائج الوسيطة وتصحيحها، وإضافة وظائف قد لا تكون متوفرة في لغة الاستعلام، وإعادة استخدام النتائج الجزئية في خطوات المعالجة اللاحقة. |

| ارتباطات إلى بيانات خارجية | بينما تحتوي جداول Microsoft Sentinel على معظم بيانات تتبع الاستخدام وبيانات الحدث، يمكن لدفاتر Jupyter Notebook الارتباط بأي بيانات يمكن الوصول إليها عبر شبكتك أو من ملف. يسمح لك استخدام Jupyter Notebooks بتضمين بيانات مثل: - البيانات في الخدمات الخارجية التي لا تملكها، مثل بيانات الموقع الجغرافي أو مصادر التحليل الذكي للمخاطر - البيانات الحساسة المخزنة فقط داخل مؤسستك، مثل قواعد بيانات الموارد البشرية أو قوائم الأصول عالية القيمة - البيانات التي لم تقم بترحيلها بعد إلى السحابة. |

| أدوات معالجة البيانات المتخصصة والتعلم الآلي والتصور | توفر Jupyter Notebooks المزيد من المرئيات ومكتبات التعلم الآلي وميزات معالجة البيانات وتحويلها. For example, use Jupyter Notebooks with the following Python capabilities: - pandas for data processing, cleanup, and engineering - Matplotlib, HoloViews, and Plotly for visualization - NumPy and SciPy for advanced numerical and scientific processing - scikit-learn for machine learning - TensorFlow, PyTorch, and Keras for deep learning Tip: Jupyter Notebooks supports multiple language kernels. Use magics to mix languages within the same notebook, by allowing the execution of individual cells using another language. على سبيل المثال، يمكنك استرداد البيانات باستخدام خلية برنامج PowerShell النصي، ومعالجة البيانات في Python، واستخدام JavaScript لعرض مرئيات. |

أدوات أمان MSTIC وJupyter وPython

مركز التحليل الذكي للمخاطر من Microsoft (MSTIC) هو فريق من محللي الأمان والمهندسين من Microsoft الذين يؤلفون عمليات الكشف عن الأمان للعديد من الأنظمة الأساسية ل Microsoft ويعملون على تحديد التهديدات والتحقيق فيها.

MSTIC built MSTICPy, a library for information security investigations and hunting in Jupyter Notebooks. توفر MSTICPy وظائف قابلة لإعادة الاستخدام تهدف إلى تسريع إنشاء دفتر الملاحظات، وتسهيل قراءة المستخدمين لدفاتر الملاحظات في Microsoft Sentinel.

على سبيل المثال، يمكن MSTICPy إجراء ما يلي:

- الاستعلام عن بيانات السجل من مصادر متعددة.

- إثراء البيانات باستخدام التحليل الذكي للمخاطر، وتحديد المواقع الجغرافية، وبيانات موارد Azure.

- استخراج مؤشرات النشاط (IoA) من السجلات، وفك البيانات المشفرة.

- إجراء تحليلات متطورة، مثل الكشف عن الجلسة الشاذة وتحلل السلاسل الزمنية.

- تصور البيانات باستخدام المخططات الزمنية التفاعلية وأشجار المعالجة ومخططات التحويل التدريجي متعددة الأبعاد.

تتضمن MSTICPy أيضاً بعض أدوات دفتر الملاحظات الموفرة للوقت، مثل عناصر واجهة المستخدم التي تعين حدود وقت الاستعلام، وتحديد العناصر وعرضها من القوائم، وتكوين بيئة دفتر الملاحظات.

لمزيد من المعلومات، راجع:

- MSTICPy documentation

- دفاتر ملاحظات Jupyter مع قدرات تتبع Microsoft Sentinel

- التكوينات المتقدمة لدفاتر ملاحظات Jupyter وMSTICPy في Microsoft Sentinel

عوامل التشغيل والوظائف المفيدة

تم إنشاء استعلامات التتبع بلغة استعلام Kusto (KQL)، وهي لغة استعلام قوية مع لغة IntelliSense تمنحك القوة والمرونة التي تحتاجها لأخذ التتبع إلى المستوى التالي.

إنها نفس اللغة المستخدمة من قبل الاستعلامات في قواعد التحليلات الخاصة بك وفي أي مكان آخر في Microsoft Sentinel. لمزيد من المعلومات، راجع مرجع لغة الاستعلام.

عوامل التشغيل التالية مفيدة بشكل خاص في استعلامات تتبع Microsoft Sentinel:

where - Filter a table to the subset of rows that satisfy a predicate.

summarize - Produce a table that aggregates the content of the input table.

join - Merge the rows of two tables to form a new table by matching values of the specified columns from each table.

count - Return the number of records in the input record set.

top - Return the first N records sorted by the specified columns.

limit - Return up to the specified number of rows.

project - Select the columns to include, rename or drop, and insert new computed columns.

extend - Create calculated columns and append them to the result set.

makeset - Return a dynamic (JSON) array of the set of distinct values that Expr takes in the group

find - Find rows that match a predicate across a set of tables.

adx() - This function performs cross-resource queries of Azure Data Explorer data sources from the Microsoft Sentinel hunting experience and Log Analytics. لمزيد من المعلومات، راجع الاستعلام عبر الموارد Azure Data Explorer باستخدام Azure Monitor.

Related articles

- دفاتر ملاحظات Jupyter مع قدرات تتبع Microsoft Sentinel

- تعقب البيانات أثناء التتبع باستخدام Microsoft Sentinel

- الكشف عن التهديدات باستخدام التتبع المباشر في Microsoft Sentinel

- Learn from an example of using custom analytics rules when monitoring Zoom with a custom connector.