حماية ملكية MSSP الفكرية في Microsoft Sentinel

توضح هذه المقالة الأساليب التي يمكن لموفري خدمات الأمان المدارة (MSSPs) استخدامها لحماية الملكية الفكرية التي طوروها في Microsoft Azure Sentinel، مثل قواعد تحليلات Microsoft Azure Sentinel واستعلامات التتبع ودلائل المبادئ والمصنفات.

تعتمد الطريقة التي تختارها على كيفية شراء كل عميل من عملائك ل Azure؛ سواء كنت تعمل كموفر حلول سحابية (CSP)، أو أن العميل لديه حساب اتفاقية Enterprise (EA)/Pay-as-you-go (PAYG). تصف الأقسام التالية كل من هذه الأساليب بشكل منفصل.

مزودي الحلول السحابية (CSP)

إذا كنت تعيد بيع Azure كموفر حلول سحابية (CSP)، فأنت تدير اشتراك Azure الخاص بالعميل. بفضل الإدارة المباشرة (AOBO)، يتم منح المستخدمين في مجموعة الوكلاء الإداريين من مستأجر MSSP خاصتك وصول المالك إلى اشتراك Azure الخاص بالعميل، ولا يمكن للعميل الوصول بشكل افتراضي.

إذا كان المستخدمون الآخرون من مستأجر MSSP، خارج مجموعة مسؤول Agents، بحاجة إلى الوصول إلى بيئة العميل، نوصي باستخدام Azure Lighthouse. يمكنك Azure Lighthouse من منح المستخدمين أو المجموعات إمكانية الوصول إلى نطاق معين، مثل مجموعة موارد أو اشتراك، باستخدام أحد الأدوار المضمنة.

إذا كنت بحاجة إلى تزويد مستخدمي العملاء بإمكانية الوصول إلى بيئة Azure، فإننا نوصي بمنحهم إمكانية الوصول على مستوى مجموعة الموارد ، بدلاً من الاشتراك بأكمله، حتى تتمكن من إظهار / إخفاء أجزاء من البيئة حسب الحاجة.

على سبيل المثال:

قد تمنح العميل حق الوصول إلى العديد من مجموعات الموارد حيث توجد تطبيقاته، ولكن مع الاحتفاظ بمساحة عمل Microsoft Azure Sentinel في مجموعة موارد منفصلة، حيث لا يستطيع العميل الوصول إليها.

استخدم هذه الطريقة لتمكين العملاء من عرض مصنفات وكتب تشغيل محددة، وهي موارد منفصلة يمكن أن توجد في مجموعة الموارد الخاصة بهم.

حتى مع منح الوصول على مستوى مجموعة الموارد، يمكن للعملاء الوصول إلى بيانات السجل للموارد التي يمكنهم الوصول إليها، مثل السجلات من جهاز ظاهري، حتى دون الوصول إلى Microsoft Sentinel. لمزيد من المعلومات، راجع إدارة الوصول إلى بيانات Microsoft Azure Sentinel حسب المورد.

تلميح

إذا كنت بحاجة إلى تزويد عملائك بإمكانية الوصول إلى الاشتراك بأكمله، فقد ترغب في الاطلاع على الإرشادات في اتفاقيات المؤسسة (EA )/ الدفع أولاً بأول (PAYG ).

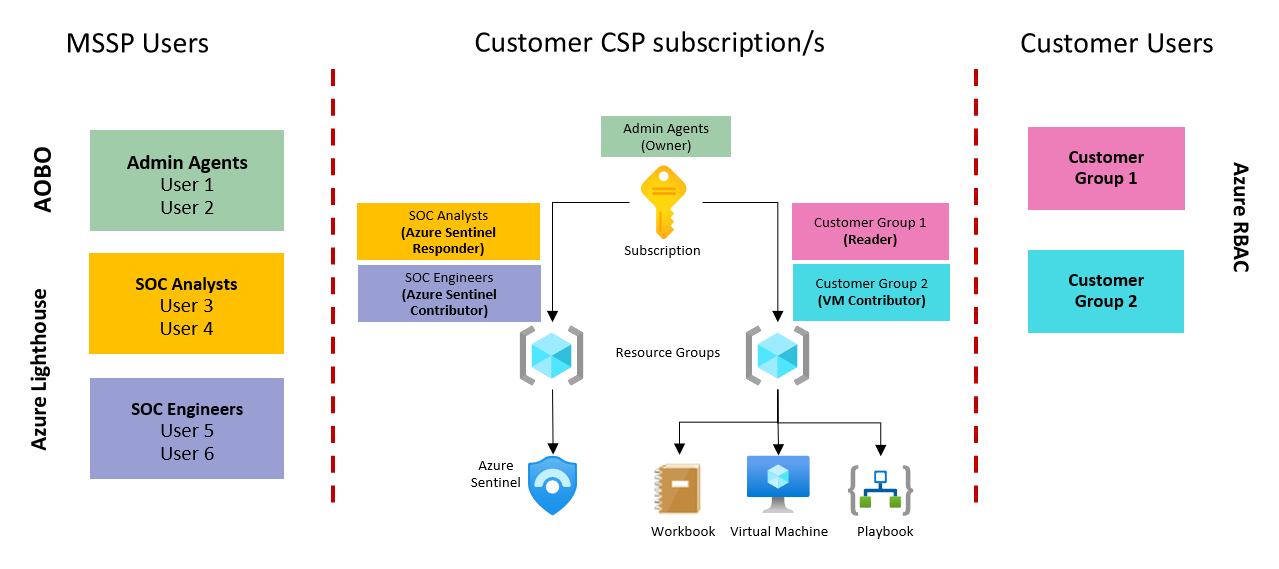

نموذج هندسة CSP لـ Microsoft Azure Sentinel

توضح الصورة التالية كيفية عمل الأذونات الموضحة في القسم السابق عند توفير الوصول إلى عملاء CSP:

في هذه الصورة:

المستخدمون الذين تم منحهم حق وصول المالك إلى اشتراك CSP هم المستخدمون في مجموعة مسؤول Agents، في مستأجر MSSP Microsoft Entra.

تحصل المجموعات الأخرى من MSSP على حق الوصول إلى بيئة العميل عبر Azure Lighthouse.

تتم إدارة وصول العميل إلى موارد Azure بواسطة Azure RBAC على مستوى مجموعة الموارد.

ويسمح ذلك لمقدمي خدمات MSSP بإخفاء مكونات Microsoft Azure Sentinel حسب الحاجة، مثل قواعد Analytics واستعلامات التتبع.

لمزيد من المعلومات، راجع أيضاً وثائق Azure Lighthouse.

اتفاقيات المؤسسة (EA) / الدفع أولاً بأول (PAYG)

إذا كان عميلك يشتري مباشرة من Microsoft، فإن العميل لديه بالفعل حق الوصول الكامل إلى بيئة Azure، ولا يمكنك إخفاء أي شيء موجود في اشتراك Azure الخاص بالعميل.

بدلاً من ذلك، قم بحماية الملكية الفكرية التي طورتها في Microsoft Azure Sentinel على النحو التالي، اعتمادًا على نوع المورد الذي تحتاج إلى حمايته:

قواعد التحليلات واستعلامات التتبع

يتم تضمين كل من قواعد التحليلات واستعلامات التتبع داخل Microsoft Sentinel، وبالتالي لا يمكن فصلها عن مساحة عمل Microsoft Sentinel.

حتى إذا كان لدى المستخدم أذونات Microsoft Sentinel Reader فقط، يمكنه عرض الاستعلام. في هذه الحالة، نوصي باستضافة قواعد التحليلات واستعلامات التتبع في مستأجر MSSP خاصتك، بدلاً من مستأجر العميل.

للقيام بذلك، تحتاج إلى مساحة عمل في المستأجر الخاص بك مع تمكين Microsoft Sentinel، وتحتاج أيضا إلى رؤية مساحة عمل العميل عبر Azure Lighthouse.

لإنشاء قاعدة تحليلية أو استعلام عن التتبع في مستأجر MSSP الذي يشير إلى البيانات في مستأجر العميل، يجب عليك استخدام عبارة workspace على النحو التالي:

workspace('<customer-workspace>').SecurityEvent

| where EventID == ‘4625’

عند إضافة بيان workspace إلى قواعد التحليلات، ضع في اعتبارك ما يلي:

لا توجد تنبيهات في مساحة عمل العميل . القواعد التي تم إنشاؤها بهذه الطريقة، لا تنشئ تنبيهات أو حوادث في مساحة عمل العميل. توجد كل من التنبيهات والحوادث في مساحة عمل MSSP فقط.

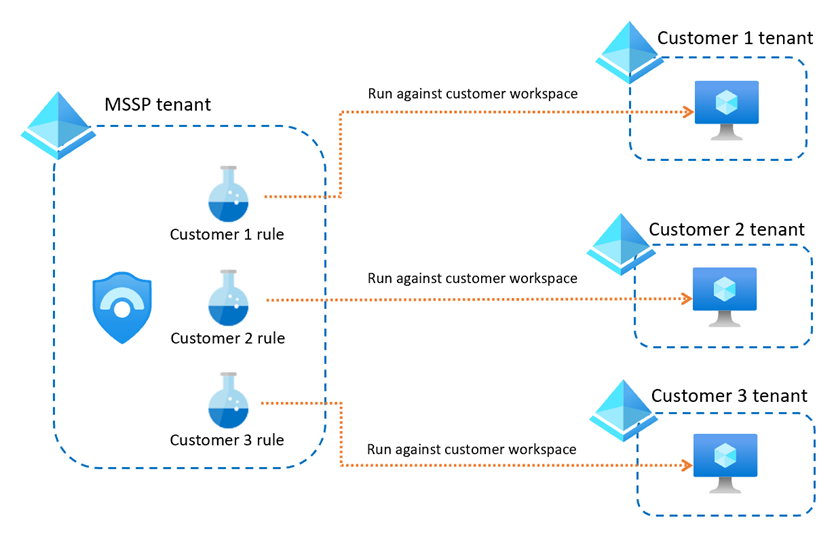

إنشاء تنبيهات منفصلة لكل عميل. عند استخدام هذا الأسلوب، نوصي أيضا باستخدام قواعد تنبيه منفصلة لكل عميل والكشف، حيث تختلف عبارة مساحة العمل في كل حالة.

يمكنك إضافة اسم العميل إلى اسم قاعدة التنبيه لتحديد العميل بسهولة حيث يتم تشغيل التنبيه. قد تؤدي التنبيهات المنفصلة إلى عدد كبير من القواعد، والتي قد ترغب في إدارتها باستخدام البرمجة النصية، أو Microsoft Azure Sentinel كشفرة.

على سبيل المثال:

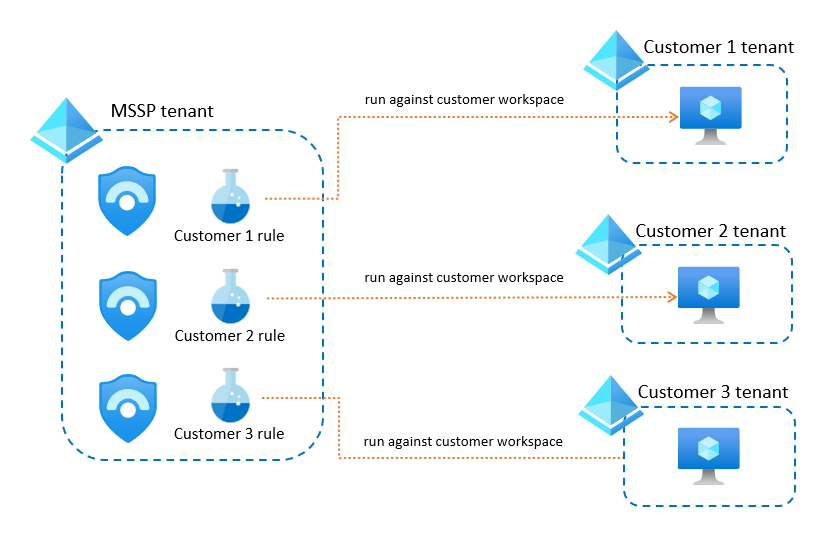

إنشاء مساحات عمل MSSP منفصلة لكل عميل. قد يتسبب إنشاء قواعد منفصلة لكل عميل واكتشافه في وصولك إلى الحد الأقصى من قواعد التحليلات لمساحة العمل خاصتك (512). إذا كان لديك العديد من العملاء وتتوقع الوصول إلى هذا الحد، فقد ترغب في إنشاء مساحة عمل MSSP منفصلة لكل عميل.

على سبيل المثال:

هام

مفتاح استخدام هذا الأسلوب بنجاح هو استخدام التنفيذ التلقائي لإدارة مجموعة كبيرة من القواعد عبر مساحات العمل خاصتك.

لمزيد من المعلومات، راجع قواعد التحليلات عبر مساحة العمل

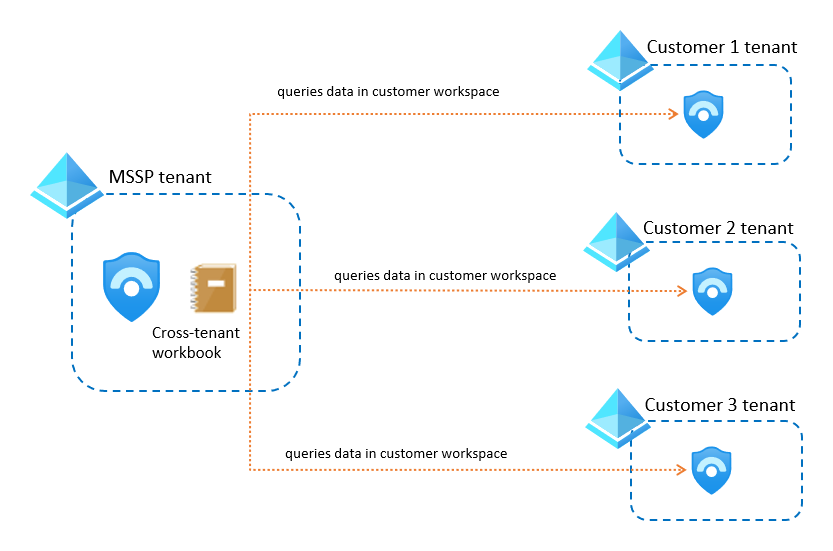

مصنفات

إذا قمت بتطوير مصنف Microsoft Azure Sentinel لا تريد أن يقوم العميل بنسخه، فاستضيف المصنف في مستأجر MSSP. تأكد من وصولك إلى مساحات عمل عملائك عبر Azure Lighthouse، ثم تأكد من تعديل المصنف لاستخدام مساحات عمل العملاء هذه.

على سبيل المثال:

لمزيد من المعلومات، راجع المصنفات عبر مساحات العمل.

إذا كنت تريد أن يتمكن العميل من عرض تصورات المصنف، مع الحفاظ على سرية التعليمات البرمجية، نوصي بتصدير المصنف إلى Power BI.

تصدير المصنف إلى Power BI:

- تسهيل مشاركة مرئيات المصنف. يمكنك إرسال ارتباط للعميل إلى لوحة معلومات Power BI، حيث يمكنهم عرض البيانات المبلغ عنها، دون الحاجة إلى أذونات وصول Azure.

- تمكين الجدولة. تكوين Power BI لإرسال رسائل البريد الإلكتروني بشكل دوري التي تحتوي على لقطة من لوحة المعلومات لذلك الوقت.

لمزيد من المعلومات، راجع استيراد بيانات سجل Azure Monitor إلى Power BI.

أدلة التشغيل

يمكنك حماية أدلة التشغيل خاصتك على النحو التالي، اعتماداً على مكان إنشاء القواعد التحليلية التي تؤدي إلى دليل التشغيل:

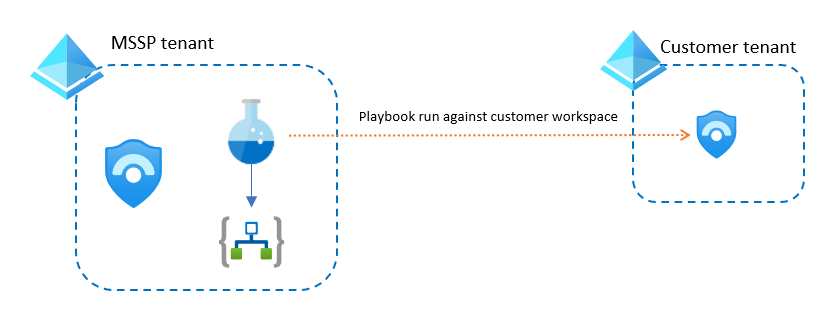

قواعد التحليلات التي تم إنشاؤها في مساحة عمل MSSP . تأكد من إنشاء دفاتر التشغيل خاصتك في مستأجر MSSP، وأنك تحصل على جميع بيانات الحوادث والتنبيه من مساحة عمل MSSP. يمكنك إرفاق أدلة التشغيل كلما قمت بإنشاء قاعدة جديدة في مساحة العمل خاصتك.

على سبيل المثال:

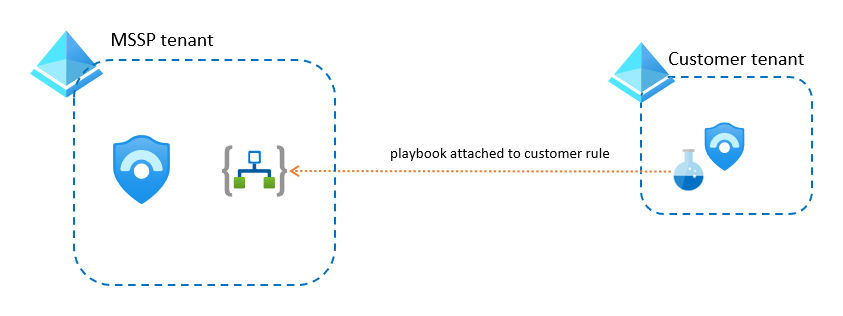

قواعد التحليلات التي تم إنشاؤها في مساحة عمل العميل. استخدم Azure Lighthouse لإرفاق قواعد التحليلات من مساحة عمل العميل إلى دليل التشغيل المستضاف في مساحة عمل MSSP. في هذه الحالة، يحصل دليل التشغيل على بيانات التنبيه والحادث، وأي معلومات أخرى للعملاء، من مساحة عمل العميل.

على سبيل المثال:

في كلتا الحالتين، إذا كان دليل اللعب بحاجة إلى الوصول إلى بيئة Azure الخاصة بالعميل، فاستخدم مستخدمًا أو مدير خدمة لديه هذا الوصول عبر المنارة.

ومع ذلك، إذا كان دليل المبادئ يحتاج إلى الوصول إلى الموارد غير التابعة ل Azure في مستأجر العميل، مثل معرف Microsoft Entra أو Office 365 أو Microsoft Defender XDR، فأنشئ كيان خدمة بأذونات مناسبة في مستأجر العميل، ثم أضف هذه الهوية في دليل المبادئ.

إشعار

إذا كنت تستخدم قواعد التشغيل التلقائي مع أدلة التشغيل خاصتك، فيجب عليك تعيين أذونات قاعدة التشغيل التلقائي على مجموعة الموارد حيث توجد أدلة التشغيل. لمزيد من المعلومات، راجع أذونات قواعد التشغيل التلقائي لتشغيل أدلة التشغيل.

الخطوات التالية

لمزيد من المعلومات، راجع:

- دليل التشغيل الفني لـ Microsoft Azure Sentinel لـ MSSPs

- إدارة مستأجرين متعددين في Microsoft Azure Sentinel ك MSSP

- قم بتوسيع Microsoft Azure Sentinel عبر مساحات العمل والمستأجرين

- البرنامج التعليمي: الرسوم المرئية لبياناتك ومراقبتها

- برنامج تعليمي: إعداد استجابات تلقائية للتهديدات في Microsoft Azure Sentinel