ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

لكي يعمل حل Microsoft Sentinel لتطبيقات SAP بشكل صحيح، يجب أولا الحصول على بيانات SAP الخاصة بك في Microsoft Sentinel. قم بذلك إما عن طريق نشر عامل موصل بيانات Microsoft Sentinel SAP، أو عن طريق توصيل موصل البيانات بدون عامل Microsoft Sentinel ل SAP. حدد الخيار في أعلى الصفحة الذي يتطابق مع بيئتك.

توضح هذه المقالة الخطوة الثالثة في نشر أحد حلول Microsoft Sentinel لتطبيقات SAP.

المحتوى في هذه المقالة ذو صلة بفرق الأمانوالبنية الأساسيةوSAP BASIS . تأكد من تنفيذ الخطوات الواردة في هذه المقالة بالترتيب الذي يتم تقديمها به.

المحتوى الوارد في هذه المقالة ذو صلة بفريق الأمان .

هام

موصل البيانات بدون عامل ل Microsoft Sentinel ل SAP موجود حاليا في LIMITED PREVIEW. تتضمن الشروط التكميلية لمعاينة Azure شروطا قانونية إضافية تنطبق على ميزات Azure الموجودة في الإصدار التجريبي أو المعاينة أو التي لم يتم إصدارها بعد في التوفر العام.

المتطلبات الأساسية

قبل توصيل نظام SAP الخاص بك ب Microsoft Sentinel:

تأكد من أن جميع متطلبات التوزيع الأساسية في مكانها. لمزيد من المعلومات، راجع المتطلبات الأساسية لنشر حل Microsoft Sentinel لتطبيقات SAP.

هام

إذا كنت تعمل مع موصل البيانات بدون عامل، فأنت بحاجة إلى دور مطور تطبيق معرف إنترا أو أعلى لنشر موارد Azure ذات الصلة بنجاح. إذا لم يكن لديك هذا الإذن، فاعمل مع زميل لديه الإذن لإكمال العملية. للحصول على الإجراء الكامل، راجع خطوة توصيل موصل البيانات بدون عامل .

تأكد من تثبيت حل Microsoft Sentinel لتطبيقات SAPفي مساحة عمل Microsoft Sentinel

تأكد من أن نظام SAP الخاص بك جاهز بالكامل للنشر.

إذا كنت تقوم بنشر عامل موصل البيانات للاتصال ب Microsoft Sentinel عبر SNC، فتأكد من إكمال تكوين النظام لاستخدام SNC للاتصالات الآمنة.

مشاهدة فيديو تجريبي

شاهد أحد عروض الفيديو التوضيحية التالية لعملية النشر الموضحة في هذه المقالة.

تعمق في خيارات المدخل:

يتضمن المزيد من التفاصيل حول استخدام Azure KeyVault. لا صوت، العرض التوضيحي فقط مع التسميات التوضيحية:

إنشاء جهاز ظاهري وتكوين الوصول إلى بيانات الاعتماد الخاصة بك

نوصي بإنشاء جهاز ظاهري مخصص لحاوية عامل موصل البيانات لضمان الأداء الأمثل وتجنب التعارضات المحتملة. لمزيد من المعلومات، راجع متطلبات النظام الأساسية لحاوية عامل موصل البيانات.

نوصي بتخزين SAP وأسرار المصادقة في Azure Key Vault. تعتمد كيفية الوصول إلى خزنة المفاتيح الخاصة بك على مكان نشر الجهاز الظاهري (VM):

| أسلوب النشر | طريقة الوصول |

|---|---|

| حاوية على جهاز Azure الظاهري | نوصي باستخدام هوية مدارة معينة من قبل نظام Azure للوصول إلى Azure Key Vault. إذا تعذر استخدام هوية مدارة معينة من قبل النظام، يمكن للحاوية أيضا المصادقة على Azure Key Vault باستخدام أساس خدمة التطبيق المسجل لمعرف Microsoft Entra، أو كملف تكوين كملاذ أخير. |

| حاوية على جهاز ظاهري محلي أو جهاز ظاهري في بيئة سحابية تابعة لجهة خارجية | المصادقة على Azure Key Vault باستخدام Microsoft Entra ID registered-application service principal. |

إذا لم تتمكن من استخدام تطبيق مسجل أو كيان خدمة، فاستخدم ملف تكوين لإدارة بيانات الاعتماد الخاصة بك، على الرغم من أن هذا الأسلوب غير مفضل. لمزيد من المعلومات، راجع نشر موصل البيانات باستخدام ملف تكوين.

لمزيد من المعلومات، راجع:

- المصادقة في Azure Key Vault

- ما هي الهويات المدارة لموارد Azure؟

- الكائنات الأساسية للتطبيق والخدمة في معرف Microsoft Entra

عادة ما يتم إنشاء جهازك الظاهري بواسطة فريق البنية الأساسية . عادة ما يتم تكوين الوصول إلى بيانات الاعتماد وإدارة خزائن المفاتيح من قبل فريق الأمان الخاص بك.

إنشاء هوية مدارة باستخدام Azure VM

قم بتشغيل الأمر التالي لإنشاء جهاز ظاهري في Azure، واستبدال الأسماء الفعلية من البيئة الخاصة بك ل

<placeholders>:az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>لمزيد من المعلومات، راجع التشغيل السريع: إنشاء جهاز ظاهري Linux باستخدام Azure CLI.

هام

بعد إنشاء الجهاز الظاهري، تأكد من تطبيق أي متطلبات أمان وإجراءات تقوية قابلة للتطبيق في مؤسستك.

ينشئ هذا الأمر مورد الجهاز الظاهري، وينتج إخراجا يبدو كما يلي:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }انسخ SYSTEMAssignedIdentity GUID، كما سيتم استخدامه في الخطوات القادمة. هذه هي هويتك المدارة.

إنشاء مخزن رئيسي

يصف هذا الإجراء كيفية إنشاء مخزن مفاتيح لتخزين معلومات تكوين العامل، بما في ذلك أسرار مصادقة SAP. إذا كنت تستخدم مخزن مفاتيح موجود، فانتقل مباشرة إلى الخطوة 2.

لإنشاء خزنة المفاتيح الخاصة بك:

قم بتشغيل الأوامر التالية، واستبدال الأسماء الفعلية للقيم

<placeholder>.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>انسخ اسم مخزن المفاتيح واسم مجموعة الموارد الخاصة به. ستحتاج إلى هذه عند تعيين أذونات الوصول إلى مخزن المفاتيح وتشغيل البرنامج النصي للتوزيع في الخطوات التالية.

تعيين أذونات الوصول إلى مخزن المفاتيح

في مخزن المفاتيح الخاص بك، قم بتعيين دور قارئ أسرار Azure Key Vault إلى الهوية التي قمت بإنشائها ونسخها سابقا.

في نفس مخزن المفاتيح، قم بتعيين أدوار Azure التالية للمستخدم الذي يقوم بتكوين عامل موصل البيانات:

- Key Vault Contributor، لنشر العامل

- Key Vault Secrets Officer، لإضافة أنظمة جديدة

نشر عامل موصل البيانات من المدخل (معاينة)

الآن بعد أن قمت بإنشاء جهاز ظاهري وKey Vault، فإن خطوتك التالية هي إنشاء عامل جديد والاتصال بأحد أنظمة SAP الخاصة بك. بينما يمكنك تشغيل عوامل موصل بيانات متعددة على جهاز واحد، نوصي بالبدء بواحد فقط، ومراقبة الأداء، ثم زيادة عدد الموصلات ببطء.

يصف هذا الإجراء كيفية إنشاء عامل جديد وتوصيله بنظام SAP الخاص بك باستخدام مداخل Azure أو Defender. نوصي بأن يقوم فريق الأمان الخاص بك بتنفيذ هذا الإجراء بمساعدة من فريق SAP BASIS .

يتم دعم نشر عامل موصل البيانات من المدخل من كل من مدخل Microsoft Azure، ومدخل Defender عند إلحاق Microsoft Sentinel بمدخل Defender.

بينما يتم دعم النشر أيضا من سطر الأوامر، نوصي باستخدام المدخل لإجراء عمليات توزيع نموذجية. يمكن إدارة عوامل موصل البيانات المنشورة باستخدام سطر الأوامر فقط عبر سطر الأوامر، وليس عبر المدخل. لمزيد من المعلومات، راجع نشر عامل موصل بيانات SAP من سطر الأوامر.

هام

نشر الحاوية وإنشاء اتصالات بأنظمة SAP من المدخل حاليا في PREVIEW. تتضمن الشروط التكميلية لمعاينة Azure شروطا قانونية إضافية تنطبق على ميزات Azure الموجودة في الإصدار التجريبي أو المعاينة أو التي لم يتم إصدارها بعد في التوفر العام.

المتطلبات الأساسية:

لنشر عامل موصل البيانات عبر المدخل، تحتاج إلى:

- المصادقة عبر هوية مدارة أو تطبيق مسجل

- بيانات الاعتماد المخزنة في Azure Key Vault

إذا لم يكن لديك هذه المتطلبات الأساسية، فوزع عامل موصل بيانات SAP من سطر الأوامر بدلا من ذلك.

لنشر عامل موصل البيانات، تحتاج أيضا إلى امتيازات sudo أو الجذر على جهاز عامل موصل البيانات.

إذا كنت ترغب في استيعاب سجلات Netweaver/ABAP عبر اتصال آمن باستخدام اتصالات الشبكة الآمنة (SNC)، فأنت بحاجة إلى:

- المسار إلى المكتبة

sapgenpseالثنائيةlibsapcrypto.so - تفاصيل شهادة العميل

لمزيد من المعلومات، راجع تكوين النظام لاستخدام SNC للاتصالات الآمنة.

- المسار إلى المكتبة

لنشر عامل موصل البيانات:

سجل الدخول إلى الجهاز الظاهري الذي تم إنشاؤه حديثا والذي تقوم بتثبيت العامل عليه، كمستخدم لديه امتيازات sudo.

قم بتنزيل و/أو نقل SAP NetWeaver SDK إلى الجهاز.

في Microsoft Sentinel، حدد > بيانات التكوين.

في شريط البحث، أدخل SAP. حدد Microsoft Sentinel ل SAP - المستند إلى العامل من نتائج البحث ثم افتح صفحة الموصل.

في منطقة التكوين ، حدد إضافة عامل جديد (معاينة).

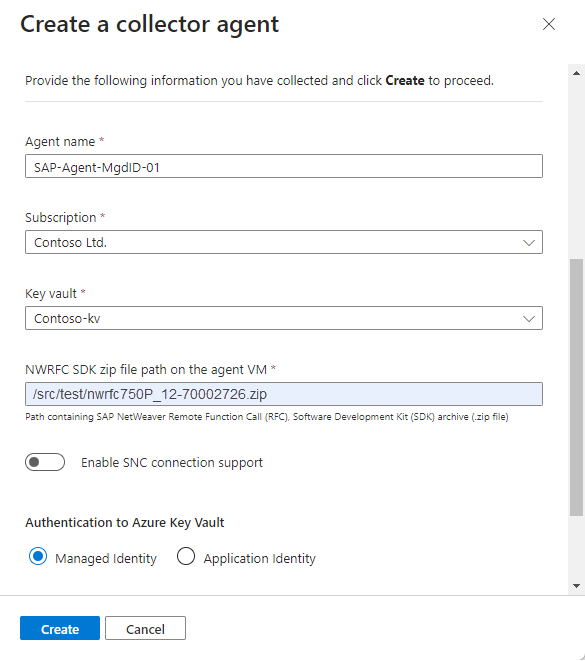

في جزء Create a collector agent أدخل تفاصيل العامل التالية:

الاسم الوصف اسم العامل أدخل اسم عامل ذي معنى لمؤسستك. لا نوصي بأي اصطلاح تسمية محدد، باستثناء أن الاسم يمكن أن يتضمن فقط الأنواع التالية من الأحرف: - a-z

- A-Z

- 0-9

- _ (شرطة سفلية)

- . (الفترة)

- - (شرطة)

اكتتاب / Key vault حدد SubscriptionوKey vault من القوائم المنسدلة الخاصة بهم. مسار ملف مضغوط NWRFC SDK على الجهاز الظاهري للعامل أدخل المسار في الجهاز الظاهري الذي يحتوي على أرشيف SAP NetWeaver Remote Function Call (RFC) Software Development Kit (SDK) (ملف .zip).

تأكد من أن هذا المسار يتضمن رقم إصدار SDK في بناء الجملة التالي:<path>/NWRFC<version number>.zip. على سبيل المثال:/src/test/nwrfc750P_12-70002726.zip.تمكين دعم اتصال SNC حدد لاستيعاب سجلات NetWeaver/ABAP عبر اتصال آمن باستخدام SNC.

إذا قمت بتحديد هذا الخيار، أدخل المسار الذي يحتوي علىsapgenpseالثنائي والمكتبةlibsapcrypto.so، ضمن مسار مكتبة تشفير SAP على الجهاز الظاهري للعامل.

إذا كنت تريد استخدام اتصال SNC، فتأكد من تحديد تمكين دعم اتصال SNC في هذه المرحلة حيث لا يمكنك العودة وتمكين اتصال SNC بعد الانتهاء من نشر العامل. إذا كنت تريد تغيير هذا الإعداد بعد ذلك، نوصي بإنشاء عامل جديد بدلا من ذلك.المصادقة على Azure Key Vault للمصادقة على مخزن المفاتيح الخاص بك باستخدام هوية مدارة، اترك خيار الهوية المدارة الافتراضي محددا. للمصادقة على مخزن المفاتيح الخاص بك باستخدام تطبيق مسجل، حدد هوية التطبيق.

يجب أن يكون لديك الهوية المدارة أو التطبيق المسجل الذي تم إعداده مسبقا. لمزيد من المعلومات، راجع إنشاء جهاز ظاهري وتكوين الوصول إلى بيانات الاعتماد الخاصة بك.على سبيل المثال:

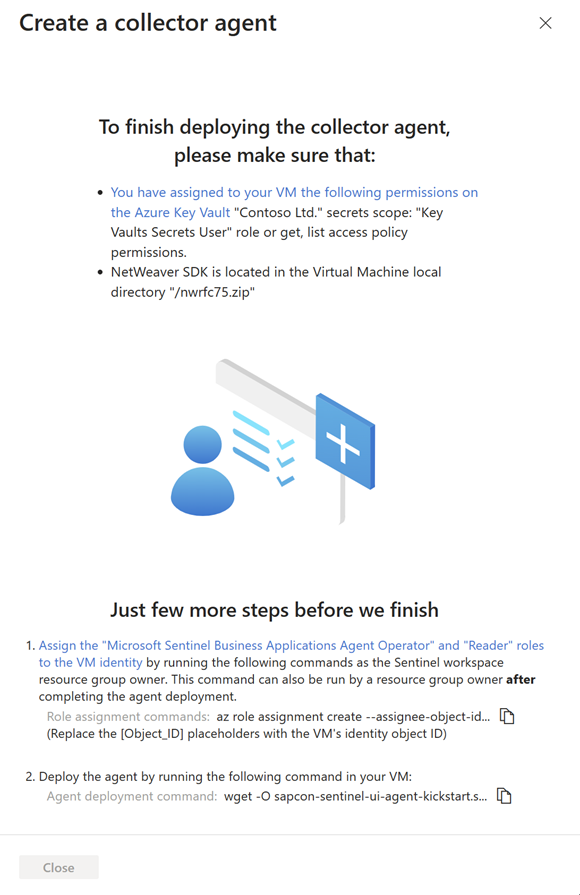

حدد Create وراجع التوصيات قبل إكمال النشر:

يتطلب نشر عامل موصل بيانات SAP منح هوية الجهاز الظاهري للعامل الخاص بك بأذونات محددة لمساحة عمل Microsoft Sentinel، باستخدام أدوار عامل عامل تطبيقات الأعمال Microsoft Sentinel وأدوار القارئ .

لتشغيل الأوامر في هذه الخطوة، يجب أن تكون مالك مجموعة موارد على مساحة عمل Microsoft Sentinel. إذا لم تكن مالك مجموعة موارد في مساحة العمل الخاصة بك، يمكن أيضا تنفيذ هذا الإجراء بعد اكتمال نشر العامل.

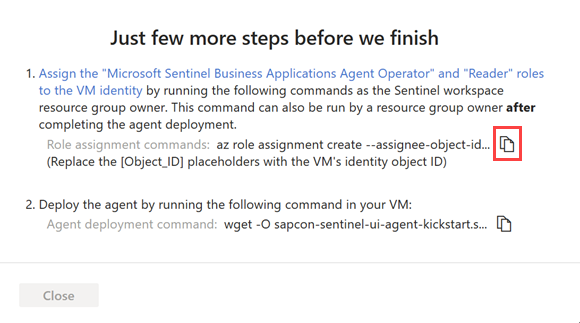

ضمن بضع خطوات إضافية فقط قبل أن ننتهي، انسخ أوامر تعيين الدور من الخطوة 1 وقم بتشغيلها على الجهاز الظاهري للعامل الخاص بك، واستبدال

[Object_ID]العنصر النائب بمعرف كائن هوية الجهاز الظاهري. على سبيل المثال:

للعثور على معرف كائن هوية الجهاز الظاهري في Azure:

بالنسبة للهوية المدارة، يتم سرد معرف الكائن في صفحة هوية الجهاز الظاهري.

بالنسبة إلى كيان الخدمة، انتقل إلى تطبيق المؤسسة في Azure. حدد جميع التطبيقات ثم حدد الجهاز الظاهري الخاص بك. يتم عرض معرف الكائن في صفحة نظرة عامة .

تعين هذه الأوامر عامل Microsoft Sentinel Business Applications Agent وأدوار Reader Azure إلى هوية الجهاز الظاهري المدارة أو التطبيق، بما في ذلك نطاق بيانات العامل المحدد فقط في مساحة العمل.

هام

تعيين عامل Microsoft Sentinel Business Applications Agent وأدوار القارئ عبر CLI يعين الأدوار فقط على نطاق بيانات العامل المحدد في مساحة العمل. هذا هو الخيار الأكثر أمانا، وبالتالي يوصى به.

إذا كان يجب تعيين الأدوار عبر مدخل Microsoft Azure، نوصي بتعيين الأدوار على نطاق صغير، مثل مساحة عمل Microsoft Sentinel فقط.

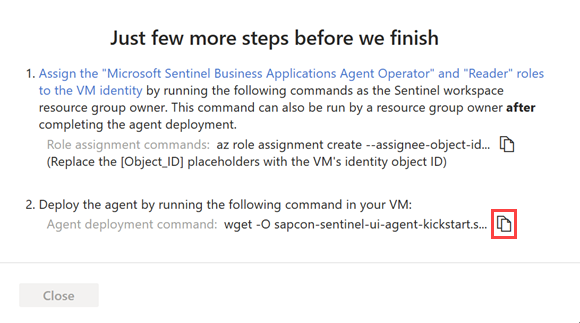

حدد نسخ

بجوار أمر نشر العامل في الخطوة 2. على سبيل المثال:

بجوار أمر نشر العامل في الخطوة 2. على سبيل المثال:

انسخ سطر الأوامر إلى موقع منفصل ثم حدد إغلاق.

يتم نشر معلومات العامل ذات الصلة في Azure Key Vault، والعامل الجديد مرئي في الجدول ضمن إضافة عامل مجمع يستند إلى واجهة برمجة التطبيقات.

في هذه المرحلة، الحالة الصحية للعامل هي "تثبيت غير مكتمل. يرجى اتباع التعليمات". بمجرد تثبيت العامل بنجاح، تتغير الحالة إلى Agent healthy. قد يستغرق هذا التحديث ما يصل إلى 10 دقائق. على سبيل المثال:

إشعار

يعرض الجدول اسم العامل والحالة الصحية فقط للوكلاء الذين تنشرهم عبر مدخل Microsoft Azure. لا يتم عرض العوامل التي تم نشرها باستخدام سطر الأوامر هنا. لمزيد من المعلومات، راجع علامة التبويب سطر الأوامر بدلا من ذلك.

على الجهاز الظاهري حيث تخطط لتثبيت العامل، افتح محطة طرفية وقم بتشغيل أمر نشر العامل الذي نسخته في الخطوة السابقة. تتطلب هذه الخطوة امتيازات sudo أو الجذر على جهاز عامل موصل البيانات.

يقوم البرنامج النصي بتحديث مكونات نظام التشغيل وتثبيت Azure CLI وبرنامج Docker وغيرها من الأدوات المساعدة المطلوبة، مثل jq وnetcat و curl.

توفير معلمات إضافية للبرنامج النصي حسب الحاجة لتخصيص نشر الحاوية. لمزيد من المعلومات حول خيارات سطر الأوامر المتوفرة، راجع مرجع البرنامج النصي بدء التشغيل.

إذا كنت بحاجة إلى نسخ الأمر مرة أخرى، فحدد View

إلى يمين العمود Health وانسخ الأمر بجوار أمر Agent deployment في أسفل اليمين.

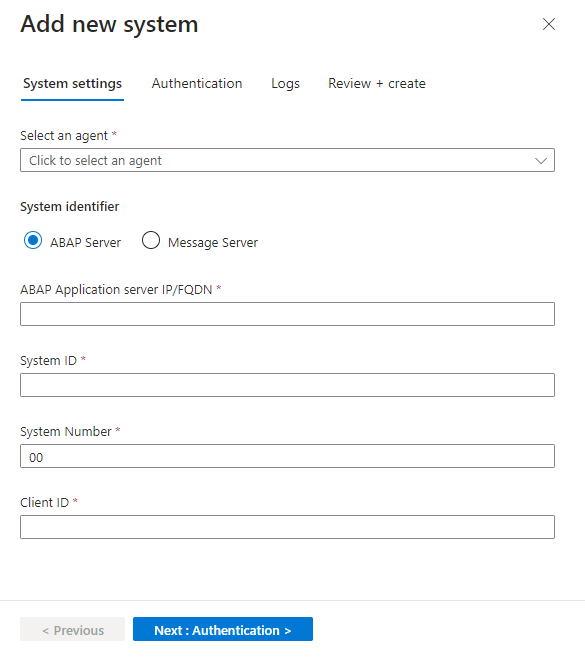

إلى يمين العمود Health وانسخ الأمر بجوار أمر Agent deployment في أسفل اليمين.في صفحة موصل بيانات حل Microsoft Sentinel لتطبيق SAP، في منطقة التكوين ، حدد إضافة نظام جديد (معاينة) وأدخل التفاصيل التالية:

ضمن تحديد عامل، حدد العامل الذي أنشأته سابقا.

ضمن معرف النظام، حدد نوع الخادم:

- خادم ABAP

- خادم الرسائل لاستخدام خادم رسائل كجزء من خدمات ABAP SAP المركزية (ASCS).

تابع عن طريق تحديد التفاصيل ذات الصلة لنوع الخادم الخاص بك:

- بالنسبة لخادم ABAP، أدخل عنوان IP/FQDN لخادم تطبيق ABAP، ومعرف النظام ورقمه، ومعرف العميل.

- بالنسبة لخادم الرسائل، أدخل عنوان IP/FQDN لخادم الرسائل ورقم المنفذ أو اسم الخدمة ومجموعة تسجيل الدخول

عند الانتهاء، حدد Next: Authentication.

على سبيل المثال:

في علامة التبويب Authentication ، أدخل التفاصيل التالية:

- للمصادقة الأساسية، أدخل المستخدم وكلمة المرور.

- إذا حددت اتصال SNC عند إعداد العامل، فحدد SNC وأدخل تفاصيل الشهادة.

عند الانتهاء، حدد Next: Logs.

في علامة التبويب سجلات ، حدد السجلات التي تريد استيعابها من SAP، ثم حدد التالي: مراجعة وإنشاء. على سبيل المثال:

(اختياري) للحصول على أفضل النتائج في مراقبة جدول SAP PAHI، حدد Configuration History. لمزيد من المعلومات، راجع التحقق من تحديث جدول PAHI على فترات منتظمة.

راجع الإعدادات التي حددتها. حدد السابق لتعديل أي إعدادات، أو حدد نشر لنشر النظام.

يتم نشر تكوين النظام الذي قمت بتعريفه في Azure Key Vault الذي حددته أثناء النشر. يمكنك الآن رؤية تفاصيل النظام في الجدول ضمن تكوين نظام SAP وتعيينه إلى عامل مجمع. يعرض هذا الجدول اسم العامل المقترن ومعرف نظام SAP (SID) والحالة الصحية للأنظمة التي أضفتها عبر المدخل أو غير ذلك.

في هذه المرحلة، الحالة الصحية للنظام معلقة. إذا تم تحديث العامل بنجاح، فإنه يسحب التكوين من Azure Key vault، وتتغير الحالة إلى النظام السليم. قد يستغرق هذا التحديث ما يصل إلى 10 دقائق.

توصيل موصل البيانات بدون عامل (معاينة محدودة)

في Microsoft Sentinel، انتقل إلى صفحة موصلات بيانات التكوين > وحدد موقع موصل بيانات Microsoft Sentinel ل SAP - بدون عامل (معاينة).

في منطقة التكوين ، قم بتوسيع الخطوة 1. قم بتشغيل النشر التلقائي لموارد Azure المطلوبة / مهندس SOC، وحدد Deploy required Azure resources.

هام

إذا لم يكن لديك دور مطور تطبيق معرف Entra أو أعلى، وحددت نشر موارد Azure المطلوبة، يتم عرض رسالة خطأ، على سبيل المثال: "توزيع موارد azure المطلوبة" (قد تختلف الأخطاء). وهذا يعني أنه تم إنشاء قاعدة جمع البيانات (DCR) ونقطة نهاية جمع البيانات (DCE)، ولكن تحتاج إلى التأكد من أن تسجيل تطبيق معرف الإدخال الخاص بك مصرح به. استمر في إعداد التخويل الصحيح.

قم بأحد الإجراءات التالية:

إذا كان لديك دور مطور تطبيق معرف إنترا أو أعلى، فتابع إلى الخطوة التالية.

إذا لم يكن لديك دور مطور تطبيق معرف إنترا أو أعلى:

- مشاركة معرف DCR مع مسؤول معرف إدخال أو زميل مع الأذونات المطلوبة.

- تأكد من تعيين دور Monitoring Metrics Publisher على DCR، مع تعيين كيان الخدمة، باستخدام معرف العميل من تسجيل تطبيق Entra ID.

- استرجع معرف العميل وسر العميل من تسجيل تطبيق Entra ID لاستخدامه للتخويل على DCR.

يستخدم مسؤول SAP معرف العميل والمعلومات السرية للعميل للنشر إلى DCR.

إشعار

إذا كنت مسؤول SAP ولم يكن لديك حق الوصول إلى تثبيت الموصل، فنزل حزمة التكامل مباشرة.

مرر لأسفل وحدد Add SAP client.

في جزء الاتصال إلى جانب عميل SAP ، أدخل التفاصيل التالية:

الحقل الوصف اسم وجهة RFC اسم وجهة RFC، المأخوذة من وجهة BTP. معرف عميل SAP بدون عامل قيمة clientid المأخوذة من ملف JSON لمفتاح خدمة وقت تشغيل تكامل العملية. SAP Agentless Client Secret قيمة clientsecret المأخوذة من ملف JSON مفتاح خدمة وقت تشغيل تكامل العملية. عنوان URL لخادم التخويل قيمة الرمز المميز المأخوذة من ملف JSON لمفتاح خدمة وقت تشغيل تكامل العملية. على سبيل المثال: https://your-tenant.authentication.region.hana.ondemand.com/oauth/tokenنقطة نهاية مجموعة التكامل قيمة url المأخوذة من ملف JSON لمفتاح خدمة وقت تشغيل تكامل العملية. على سبيل المثال: https://your-tenant.it-account-rt.cfapps.region.hana.ondemand.comحدد اتصال.

تخصيص سلوك موصل البيانات (اختياري)

إذا كان لديك موصل بيانات بدون عامل SAP ل Microsoft Sentinel، يمكنك استخدام SAP Integration Suite لتخصيص كيفية استيعاب موصل البيانات بدون عامل للبيانات من نظام SAP الخاص بك إلى Microsoft Sentinel.

هذا الإجراء ذو صلة فقط عندما تريد تخصيص سلوك موصل البيانات بدون عامل SAP. تخطي هذا الإجراء إذا كنت راضيا عن الوظيفة الافتراضية. على سبيل المثال، إذا كنت تستخدم Sybase، نوصي بإيقاف تشغيل الاستيعاب لسجلات Change Docs في iflow عن طريق تكوين المعلمة collect-changedocs-logs . نظرا لمشكلات أداء قاعدة البيانات، فإن استيعاب Change Docs logs Sybase غير مدعوم.

المتطلبات الأساسية لتخصيص سلوك موصل البيانات

- يجب أن يكون لديك حق الوصول إلى SAP Integration Suite، مع أذونات لتحرير تعيينات القيمة.

- حزمة تكامل SAP، إما موجودة أو جديدة، لتحميل ملف تعيين القيمة الافتراضي.

تنزيل ملف التكوين وتخصيص الإعدادات

قم بتنزيل ملف example-parameters.zip الافتراضي، والذي يوفر الإعدادات التي تحدد السلوك الافتراضي وهي نقطة بداية جيدة لبدء التخصيص.

احفظ ملف example-parameters.zip إلى موقع يمكن الوصول إليه في بيئة SAP Integration Suite.

استخدم إجراءات SAP القياسية لتحميل ملف تعيين القيمة وإجراء تغييرات لتخصيص إعدادات موصل البيانات:

قم بتحميل ملف example-parameters.zip إلى SAP Integration Suite كأداة تعيين قيمة. لمزيد من المعلومات، راجع وثائق SAP.

استخدم إحدى الطرق التالية لتخصيص الإعدادات:

- لتخصيص الإعدادات عبر جميع أنظمة SAP، أضف تعيينات القيمة لوكالة التعيين العالمية ثنائية الاتجاه.

- لتخصيص الإعدادات لأنظمة SAP معينة، أضف وكالات تعيين ثنائية الاتجاه جديدة لكل نظام SAP، ثم أضف تعيينات القيمة لكل نظام. قم بتسمية وكالاتك لمطابقة اسم وجهة RFC التي تريد تخصيصها، مثل myRfc والمفتاح وmyRfc والقيمة.

لمزيد من المعلومات، راجع وثائق SAP حول تكوين تعيينات القيمة

تأكد من نشر الأداة عند الانتهاء من التخصيص لتنشيط الإعدادات المحدثة.

يسرد الجدول التالي المعلمات القابلة للتخصيص لموصل البيانات بدون عامل SAP ل Microsoft Sentinel:

| المعلمة | الوصف | القيم المسموح بها | القيمة الافتراضية |

|---|---|---|---|

| changedocs-object-classes | قائمة فئات الكائنات التي تم استيعابها من سجلات Change Docs. | قائمة مفصولة بفواصل لفئات الكائنات | BANK, CLEARING, IBAN, IDENTITY, KERBEROS, OA2_CLIENT, PCA_BLOCK, PCA_MASTER, PFCG, SECM, SU_USOBT_C, SECURITY_POLICY, STATUS, SU22_USOBT, SU22_USOBX, SUSR_PROF, SU_USOBX_C, USER_CUA |

| تجميع سجلات التدقيق | تحديد ما إذا كان يتم استيعاب بيانات سجل التدقيق أم لا. |

صحيح: تم استيعابه خطأ: لم يتم تناوله |

صحيح |

| collect-changedocs-logs | تحديد ما إذا كان يتم استيعاب سجلات Change Docs أم لا. |

صحيح: تم استيعابه خطأ: لم يتم تناوله |

صحيح |

| تجميع البيانات الرئيسية للمستخدم | تحديد ما إذا كان يتم استيعاب بيانات User Master أم لا. |

صحيح: تم استيعابه خطأ: لم يتم تناوله |

صحيح |

| فرض تدقيق سجل إلى قراءة من جميع العملاء | تحديد ما إذا كان سجل التدقيق مقروءا من جميع العملاء. |

صحيح: القراءة من جميع العملاء خطأ: غير مقروء من جميع العملاء |

خطأ |

| أيام دورة الاستيعاب | الوقت، بالأيام، المعطاة لاستيعاب بيانات User Master الكاملة، بما في ذلك جميع الأدوار والمستخدمين. لا تؤثر هذه المعلمة على استيعاب التغييرات على بيانات User Master. | عدد صحيح، بين 1-14 | 1 |

| إزاحة بالثوان | تحديد الإزاحة، بالثوان، لكل من وقتي البدء والانتهاء لنافذة جمع البيانات. استخدم هذه المعلمة لتأخير جمع البيانات حسب عدد الثوان المكون. | عدد صحيح، بين 1-600 | 60 |

التحقق من الاتصال والصحة

بعد نشر موصل بيانات SAP، تحقق من صحة وكيلك والاتصال به. لمزيد من المعلومات، راجع مراقبة صحة ودور أنظمة SAP الخاصة بك.

الخطوة التالية

بمجرد نشر الموصل، تابع لتكوين حل Microsoft Sentinel لمحتوى تطبيقات SAP. على وجه التحديد، يعد تكوين التفاصيل في قوائم المراقبة خطوة أساسية في تمكين عمليات الكشف والحماية من التهديدات.