نشر حل Microsoft Sentinel ل SAP BTP

توضح هذه المقالة كيفية نشر حل Microsoft Sentinel لنظام SAP Business Technology Platform (BTP). يراقب حل Microsoft Sentinel ل SAP BTP نظام SAP BTP ويحميه. يجمع سجلات التدقيق وسجلات الأنشطة من البنية الأساسية BTP والتطبيقات المستندة إلى BTP، ثم يكتشف التهديدات والأنشطة المشبوهة والأنشطة غير المشروعة والمزيد. اقرأ المزيد عن الحل.

قبل البدء، تحقق مما يلي:

- تم تمكين حل Microsoft Sentinel.

- لديك مساحة عمل Microsoft Sentinel محددة، ولديك أذونات القراءة والكتابة إلى مساحة العمل.

- تستخدم مؤسستك SAP BTP (في بيئة Cloud Foundry) لتبسيط التفاعلات مع تطبيقات SAP وتطبيقات الأعمال الأخرى.

- لديك حساب SAP BTP (الذي يدعم حسابات BTP في بيئة Cloud Foundry). يمكنك أيضا استخدام حساب تجريبي SAP BTP.

- لديك خدمة إدارة تدقيق SAP BTP ومفتاح الخدمة (راجع إعداد حساب BTP والحل).

- لديك دور Microsoft Sentinel Contributor على مساحة عمل Microsoft Sentinel المستهدفة.

لإعداد حساب BTP والحل:

بعد أن تتمكن من تسجيل الدخول إلى حساب BTP الخاص بك (راجع المتطلبات الأساسية)، اتبع خطوات استرداد سجل التدقيق على نظام SAP BTP.

في قمرة القيادة SAP BTP، حدد خدمة إدارة سجل التدقيق.

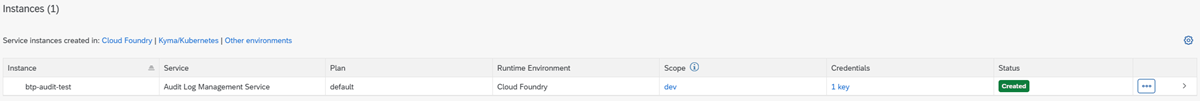

إنشاء مثيل لخدمة إدارة سجل التدقيق في الحساب الفرعي BTP.

إنشاء مفتاح خدمة وتسجيل قيم

urlوuaa.clientiduaa.clientecretو وuaa.url. هذه القيم مطلوبة لنشر موصل البيانات.فيما يلي أمثلة على قيم الحقول هذه:

-

url:

https://auditlog-management.cfapps.us10.hana.ondemand.com -

uaa.clientid:

00001111-aaaa-2222-bbbb-3333cccc4444|auditlog-management!b1237 -

uaa.clientsecret:

aaaaaaaa-0b0b-1c1c-2d2d-333333333333 -

uaa.url:

https://trial.authentication.us10.hana.ondemand.com

-

url:

قم بتسجيل الدخول إلى بوابة Azure.

انتقل إلى خدمة Microsoft Sentinel.

حدد مركز المحتوى، وفي شريط البحث، ابحث عن BTP.

حدد SAP BTP.

حدد تثبيت.

لمزيد من المعلومات حول كيفية إدارة مكونات الحل، راجع اكتشاف المحتوى الجاهز ونشره.

حدد إنشاء.

حدد مجموعة الموارد ومساحة عمل Microsoft Sentinel لنشر الحل فيها.

حدد التالي حتى تجتاز التحقق من الصحة، ثم حدد إنشاء.

عند الانتهاء من نشر الحل، ارجع إلى مساحة عمل Microsoft Sentinel وحدد موصلات البيانات.

في شريط البحث، أدخل BTP، ثم حدد SAP BTP.

حدد فتح صفحة الموصل.

في صفحة الموصل، تأكد من تلبية المتطلبات الأساسية المطلوبة المدرجة وأكمل خطوات التكوين. عندما تصبح جاهزا، حدد إضافة حساب.

حدد المعلمات التي قمت بتعريفها مسبقا أثناء التكوين. يتم عرض اسم الحساب الفرعي المحدد كعمود في

SAPBTPAuditLog_CLالجدول، ويمكن استخدامه لتصفية السجلات عندما يكون لديك حسابات فرعية متعددة.ملاحظة

لا يؤدي استرداد عمليات التدقيق للحساب العمومي إلى استرداد عمليات التدقيق لحساب فرعي تلقائيا. اتبع خطوات تكوين الموصل لكل حساب فرعي تريد مراقبته، واتبع أيضا هذه الخطوات للحساب العمومي. راجع اعتبارات تكوين تدقيق الحساب هذه.

تأكد من تدفق سجلات BTP إلى مساحة عمل Microsoft Sentinel:

- سجل الدخول إلى حساب BTP الفرعي وقم بتشغيل بعض الأنشطة التي تنشئ سجلات، مثل عمليات تسجيل الدخول وإضافة المستخدمين وتغيير الأذونات وتغيير الإعدادات.

- السماح من 20 إلى 30 دقيقة لبدء تدفق السجلات.

- في صفحة موصل SAP BTP ، تأكد من أن Microsoft Sentinel يتلقى بيانات BTP، أو استعلم عن جدول SAPBTPAuditLog_CL مباشرة.

قم بتمكين المصنف وقواعدالتحليلات المقدمة كجزء من الحل باتباع هذه الإرشادات.

الخطوة الأخيرة في عملية النشر هي النظر في تكوينات تدقيق الحساب العمومي والحسابات الفرعية.

عند تمكين استرداد سجل التدقيق في قمرة القيادة BTP للحساب العمومي: إذا كان الحساب الفرعي الذي تريد أن تخوله خدمة إدارة سجل التدقيق ضمن دليل، يجب أن تخول الخدمة على مستوى الدليل أولا. يمكنك بعد ذلك فقط أن تخول الخدمة على مستوى الحساب الفرعي.

لتمكين التدقيق لحساب فرعي، أكمل الخطوات في وثائق واجهة برمجة تطبيقات استرداد حسابات SAP الفرعية.

توضح وثائق واجهة برمجة التطبيقات كيفية تمكين استرداد سجل التدقيق باستخدام Cloud Foundry CLI.

يمكنك أيضا استرداد السجلات عبر واجهة المستخدم:

- في الحساب الفرعي في SAP Service Marketplace، أنشئ مثيلا لخدمة إدارة سجل التدقيق.

- في المثيل الجديد، قم بإنشاء مفتاح خدمة.

- اعرض مفتاح الخدمة واسترد المعلمات المطلوبة من الخطوة 4 من إرشادات التكوين في واجهة مستخدم موصل البيانات (url وuaa.url وuaa.clientid وuaa.clientsecret).

نوصي بتدوير أسرار عميل حساب BTP الفرعي بشكل دوري. للحصول على نهج تلقائي قائم على النظام الأساسي، راجع تجديد شهادة مخزن ثقة SAP BTP التلقائي مع Azure Key Vault - أو كيفية التوقف عن التفكير في تواريخ انتهاء الصلاحية مرة واحدة وإلى الأبد (مدونة SAP).

يوضح نموذج البرنامج النصي التالي عملية تحديث موصل بيانات موجود بسر جديد تم جلبه من Azure Key Vault.

قبل البدء، اجمع القيم التي تحتاجها لمعلمات البرامج النصية، بما في ذلك:

- معرف الاشتراك ومجموعة الموارد واسم مساحة العمل لمساحة عمل Microsoft Sentinel.

- خزنة المفاتيح واسم سر key vault.

- اسم موصل البيانات الذي تريد تحديثه بسر جديد. لتعريف اسم موصل البيانات، افتح موصل بيانات SAP BPT في صفحة موصلات بيانات Microsoft Sentinel. يحتوي اسم موصل البيانات على بناء الجملة التالي: BTP_{connector name}

param(

[Parameter(Mandatory = $true)] [string]$subscriptionId,

[Parameter(Mandatory = $true)] [string]$workspaceName,

[Parameter(Mandatory = $true)] [string]$resourceGroupName,

[Parameter(Mandatory = $true)] [string]$connectorName,

[Parameter(Mandatory = $true)] [string]$clientId,

[Parameter(Mandatory = $true)] [string]$keyVaultName,

[Parameter(Mandatory = $true)] [string]$secretName

)

# Import the required modules

Import-Module Az.Accounts

Import-Module Az.KeyVault

try {

# Login to Azure

Login-AzAccount

# Retrieve BTP client secret from Key Vault

$clientSecret = (Get-AzKeyVaultSecret -VaultName $keyVaultName -Name $secretName).SecretValue

if (!($clientSecret)) {

throw "Failed to retrieve the client secret from Azure Key Vault"

}

# Get the connector from data connectors API

$path = "/subscriptions/{0}/resourceGroups/{1}/providers/Microsoft.OperationalInsights/workspaces/{2}/providers/Microsoft.SecurityInsights/dataConnectors/{3}?api-version=2024-01-01-preview" -f $subscriptionId, $resourceGroupName, $workspaceName, $connectorName

$connector = (Invoke-AzRestMethod -Path $path -Method GET).Content | ConvertFrom-Json

if (!($connector)) {

throw "Failed to retrieve the connector"

}

# Add the updated client ID and client secret to the connector

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientId" -Value $clientId

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientSecret" -Value ($clientSecret | ConvertFrom-SecureString -AsPlainText)

# Update the connector with the new auth object

Invoke-AzRestMethod -Path $path -Method PUT -Payload ($connector | ConvertTo-Json -Depth 10)

}

catch {

Write-Error "An error occurred: $_"

}