ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

Microsoft Sentinel هو حل معلومات الأمان وإدارة الأحداث (SIEM) السحابي الأصلي مع القدرة على استيعاب التحليل الذكي للمخاطر من مصادر عديدة، وتكوينه، وإدارته.

Important

يتوفر Microsoft Sentinel بشكل عام في مدخل Microsoft Defender، بما في ذلك للعملاء الذين ليس لديهم Microsoft Defender XDR أو ترخيص E5.

Starting in July 2026, all customers using Microsoft Sentinel in the Azure portal will be redirected to the Defender portal and will use Microsoft Sentinel in the Defender portal only. Starting in July 2025, many new customers are automatically onboarded and redirected to the Defender portal.

إذا كنت لا تزال تستخدم Microsoft Sentinel في مدخل Microsoft Azure، نوصيك بالبدء في التخطيط للانتقال إلى مدخل Defender لضمان انتقال سلس والاستفادة الكاملة من تجربة عمليات الأمان الموحدة التي يقدمها Microsoft Defender. لمزيد من المعلومات، راجع حان الوقت للنقل: إيقاف مدخل Microsoft Sentinel Azure لمزيد من الأمان.

مقدمة إلى التحليل الذكي للمخاطر

التحليل الذكي للمخاطر الإلكترونية (CTI) هو معلومات تصف التهديدات الحالية أو المحتملة للأنظمة والمستخدمين. يأخذ هذا الذكاء أشكالا عديدة مثل التقارير المكتوبة التي تفصل بالتفصيل دوافع جهة التهديد والبنية التحتية والتقنيات. يمكن أن تكون أيضا ملاحظات محددة لعناوين IP والمجالات وتجزئة الملفات وغيرها من البيانات الاصطناعية المرتبطة بالتهديدات الإلكترونية المعروفة.

تستخدم المؤسسات CTI لتوفير سياق أساسي للنشاط غير العادي حتى يتمكن موظفو الأمن من اتخاذ إجراءات بسرعة لحماية أشخاصهم ومعلوماتهم وأصولهم. يمكنك الحصول على CTI من العديد من الأماكن، مثل:

- موجزات البيانات مفتوحة المصدر

- مجتمعات مشاركة التحليل الذكي للمخاطر

- موجزات المعلومات التجارية

- تم جمع معلومات استخباراتية محلية أثناء التحقيقات الأمنية داخل منظمة

بالنسبة لحلول SIEM مثل Microsoft Sentinel، فإن أكثر أشكال CTI شيوعا هي مؤشرات التهديد، والتي تعرف أيضا باسم مؤشرات التسوية (IOCs) أو مؤشرات الهجوم. مؤشرات التهديد هي البيانات التي تربط البيانات الاصطناعية الملحوظة مثل عناوين URL أو تجزئات الملفات أو عناوين IP مع نشاط التهديد المعروف مثل التصيد الاحتيالي أو شبكات الروبوت أو البرامج الضارة. غالبا ما يسمى هذا الشكل من التحليل الذكي للمخاطر التحليل الذكي للمخاطر التكتيكية. يتم تطبيقه على منتجات الأمان والأتمتة على نطاق واسع للكشف عن التهديدات المحتملة للمؤسسة والحماية منها.

تمثل واجهة أخرى من التحليل الذكي للمخاطر الجهات الفاعلة في التهديد وتقنياتها وتكتيكاتها وإجراءاتها (TTPs) والبنية الأساسية الخاصة بها وهويات ضحاياها. يدعم Microsoft Sentinel إدارة هذه الواجهات جنبا إلى جنب مع IOCs، يتم التعبير عنها باستخدام معيار مصدر مفتوح لتبادل CTI المعروف باسم تعبير معلومات التهديد المنظم (STIX). يعمل التحليل الذكي للمخاطر الذي يتم التعبير عنه كعناصر STIX على تحسين إمكانية التشغيل التفاعلي وتمكين المؤسسات من التتبع بشكل أكثر كفاءة. استخدم كائنات STIX للتحليل الذكي للمخاطر في Microsoft Sentinel للكشف عن النشاط الضار الذي تمت ملاحظته في بيئتك وتوفير السياق الكامل للهجوم لإبلاغ قرارات الاستجابة.

يوضح الجدول التالي الأنشطة المطلوبة لتحقيق أقصى استفادة من تكامل التحليل الذكي للمخاطر (TI) في Microsoft Sentinel:

| Action | Description |

|---|---|

| تخزين التحليل الذكي للمخاطر في مساحة عمل Microsoft Sentinel |

|

| إدارة التحليل الذكي للمخاطر |

|

| استخدام التحليل الذكي للمخاطر |

|

يوفر التحليل الذكي للمخاطر أيضا سياقا مفيدا ضمن تجارب Microsoft Sentinel الأخرى، مثل دفاتر الملاحظات. لمزيد من المعلومات، راجع بدء استخدام دفاتر الملاحظات وMSTICPy.

Note

للحصول على معلومات حول توفر الميزات في سحابات حكومة الولايات المتحدة، راجع جداول Microsoft Sentinel في توفر ميزات السحابة لعملاء حكومة الولايات المتحدة.

استيراد التحليل الذكي للمخاطر وتوصيلها

يتم استيراد معظم التحليل الذكي للمخاطر باستخدام موصلات البيانات أو واجهة برمجة التطبيقات. تكوين قواعد الاستيعاب لتقليل الضوضاء والتأكد من تحسين موجزات التحليل الذكي. فيما يلي الحلول المتوفرة ل Microsoft Sentinel.

- تحليل ذكي للمخاطر في Microsoft Defender موصل البيانات لاستيعاب التحليل الذكي للمخاطر من Microsoft

- التحليل الذكي للمخاطر - موصل بيانات TAXII لموجزات STIX/TAXII القياسية في الصناعة

- واجهة برمجة تطبيقات تحميل التحليل الذكي للمخاطر لموجزات TI المتكاملة والموحدة باستخدام واجهة برمجة تطبيقات REST للاتصال (لا يتطلب موصل بيانات)

- يقوم موصل بيانات النظام الأساسي للتحليف الذكي للمخاطر أيضا بتوصيل موجزات TI باستخدام واجهة برمجة تطبيقات REST القديمة، ولكنه على مسار الإهمال

استخدم هذه الحلول في أي تركيبة، اعتمادا على مصدر مؤسستك للمعلومات المتعلقة بالتهديدات. All of these data connectors are available in Content hub as part of the Threat Intelligence solution. For more information about this solution, see the Azure Marketplace entry Threat Intelligence.

راجع أيضا هذا الكتالوج الخاص بتكاملات التحليل الذكي للمخاطر المتوفرة مع Microsoft Sentinel.

إضافة تحليل ذكي للمخاطر إلى Microsoft Sentinel باستخدام موصل بيانات Defender Threat Intelligence

قم بإحضار IOCs العامة والمفتوحة المصدر وعالية الدقة التي تم إنشاؤها بواسطة Defender Threat Intelligence إلى مساحة عمل Microsoft Sentinel باستخدام موصلات بيانات Defender Threat Intelligence. باستخدام إعداد بسيط بنقرة واحدة، استخدم التحليل الذكي للمخاطر من موصلات بيانات Defender Threat Intelligence القياسية والمميزة للمراقبة والتنبيه والبحث.

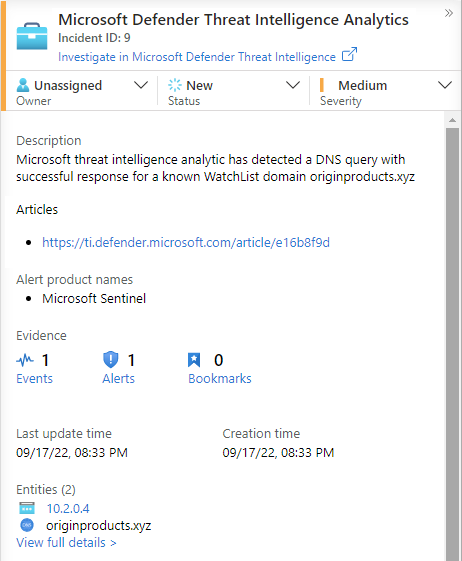

هناك إصداران من موصل البيانات، قياسي ومميز. هناك أيضا قاعدة تحليلات تهديدات Defender Threat Intelligence متاحة بحرية والتي تمنحك عينة مما يوفره موصل بيانات Defender Threat Intelligence المتميز. ومع ذلك، مع التحليلات المطابقة، يتم استيعاب المؤشرات التي تطابق القاعدة فقط في بيئتك.

يخزن موصل بيانات التحليل الذكي للمخاطر من Defender المتميز معلومات مصدر مفتوح المحسنة من Microsoft وIOCs المنسقة من Microsoft. تسمح هذه الميزات المتميزة بإجراء تحليلات حول المزيد من مصادر البيانات بمزيد من المرونة والفهم للتحلي الذكي للمخاطر. فيما يلي جدول يوضح ما يمكن توقعه عند الترخيص وتمكين الإصدار المتميز.

| Free | Premium |

|---|---|

| Public IOCs | |

| التحليل الذكي مفتوح المصدر (OSINT) | |

| Microsoft IOCs | |

| Microsoft-enriched OSINT |

لمزيد من المعلومات، راجع المقالات التالية:

- لمعرفة كيفية الحصول على ترخيص متميز واستكشاف جميع الاختلافات بين الإصدارات القياسية والمميزة، راجع استكشاف تراخيص Defender Threat Intelligence.

- لمعرفة المزيد حول تجربة Defender Threat Intelligence المجانية، راجع تقديم تجربة Defender Threat Intelligence المجانية ل Microsoft Defender XDR.

- لمعرفة كيفية تمكين Defender Threat Intelligence وموصلات بيانات Defender Threat Intelligence المتميزة، راجع تمكين موصل بيانات Defender Threat Intelligence.

- للتعرف على مطابقة التحليلات، راجع استخدام تحليلات مطابقة للكشف عن التهديدات.

إضافة تحليل ذكي للمخاطر إلى Microsoft Sentinel باستخدام واجهة برمجة تطبيقات التحميل

تستخدم العديد من المؤسسات حلول النظام الأساسي للمعلومات الذكية للمخاطر (TIP) لتجميع موجزات مؤشرات التهديد من مصادر مختلفة. من الموجز المجمع، يتم تنسيق البيانات لتطبيقها على حلول الأمان مثل أجهزة الشبكة أو حلول EDR/XDR أو SIEMs مثل Microsoft Sentinel. The upload API allows you to use these solutions to import threat intelligence STIX objects into Microsoft Sentinel.

لا تتطلب واجهة برمجة تطبيقات التحميل الجديدة موصل بيانات وتقدم التحسينات التالية:

- تستند حقول مؤشر التهديد إلى تنسيق STIX القياسي.

- يتطلب تطبيق Microsoft Entra دور مساهم Microsoft Sentinel.

- يتم تحديد نطاق نقطة نهاية طلب واجهة برمجة التطبيقات على مستوى مساحة العمل. تسمح أذونات تطبيق Microsoft Entra المطلوبة بتعيين متعدد المستويات على مستوى مساحة العمل.

لمزيد من المعلومات، راجع توصيل النظام الأساسي للمعلومات عن التهديدات باستخدام تحميل واجهة برمجة التطبيقات

إضافة تحليل ذكي للمخاطر إلى Microsoft Sentinel باستخدام موصل بيانات النظام الأساسي للتحليل الذكي للمخاطر

Note

موصل البيانات هذا الآن على مسار للإهمال.

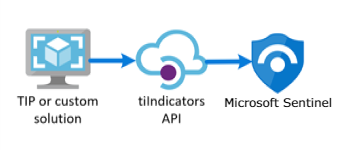

مثل واجهة برمجة تطبيقات التحميل، يستخدم موصل بيانات النظام الأساسي للتحليل الذكي للمخاطر واجهة برمجة تطبيقات تسمح ل TIP أو الحل المخصص بإرسال التحليل الذكي للمخاطر إلى Microsoft Sentinel. ومع ذلك، يقتصر موصل البيانات هذا على المؤشرات فقط وهو الآن على مسار للإهمال. نوصي بالاستفادة من التحسينات التي تقدمها واجهة برمجة تطبيقات التحميل.

يستخدم موصل بيانات TIP واجهة برمجة تطبيقات Microsoft Graph Security tiIndicators التي لا تدعم كائنات STIX الأخرى. استخدمه مع أي تلميح مخصص يتصل بواجهة برمجة تطبيقات tiIndicators لإرسال مؤشرات إلى Microsoft Sentinel (وإلى حلول أمان Microsoft الأخرى مثل Defender XDR).

لمزيد من المعلومات حول حلول TIP المتكاملة مع Microsoft Sentinel، راجع منتجات النظام الأساسي المتكامل للتحليل الذكي للمخاطر. لمزيد من المعلومات، راجع توصيل النظام الأساسي للتحليل الذكي للمخاطر ب Microsoft Sentinel.

إضافة تحليل ذكي للمخاطر إلى Microsoft Sentinel باستخدام موصل بيانات تحليل ذكي للمخاطر - TAXII

المعيار الصناعي الأكثر اعتمادا على نطاق واسع لنقل التحليل الذكي للمخاطر هو مزيج من تنسيق بيانات STIX وبروتوكول TAXII. إذا حصلت مؤسستك على التحليل الذكي للمخاطر من الحلول التي تدعم إصدار STIX/TAXII الحالي (2.0 أو 2.1)، فاستخدم موصل بيانات التحليل الذكي للمخاطر - TAXII لجلب معلومات التهديد الخاصة بك إلى Microsoft Sentinel. التحليل الذكي للمخاطر - موصل بيانات TAXII يُمكّن عميل TAXII المُضمن في Microsoft Azure Sentinel من استيراد التحليل الذكي للمخاطر من خوادم TAXII 2.x.

لاستيراد التحليل الذكي للمخاطر بتنسيق STIX إلى Microsoft Sentinel من خادم TAXII:

- احصل على جذر واجهة برمجة تطبيقات خادم TAXII ومعرف المجموعة.

- تمكين موصل بيانات التحليل الذكي للمخاطر - TAXII في Microsoft Sentinel.

لمزيد من المعلومات، راجع توصيل Microsoft Sentinel بموجزات معلومات التهديد STIX/TAXII.

إنشاء التحليل الذكي للمخاطر وإدارته

تتم إدارة التحليل الذكي للمخاطر التي يتم تشغيلها بواسطة Microsoft Sentinel بجوار Microsoft Defender Threat Intelligence (MDTI) وتحليلات التهديدات في مدخل Microsoft Defender.

Note

Threat intelligence in the Azure portal is still accessed from Microsoft Sentinel>Threat management>Threat intelligence.

اثنتان من مهام التحليل الذكي للمخاطر الأكثر شيوعا هما إنشاء معلومات ذكية جديدة عن التهديدات المتعلقة بالتحقيقات الأمنية وإضافة العلامات. تعمل واجهة الإدارة على تبسيط العملية اليدوية لتنظيم معلومات التهديد الفردية مع بعض الميزات الرئيسية.

- تكوين قواعد الاستيعاب لتحسين معلومات التهديد من المصادر الواردة.

- تعريف العلاقات أثناء إنشاء كائنات STIX جديدة.

- قم بتنسيق TI الموجود مع منشئ العلاقة.

- انسخ بيانات التعريف الشائعة من كائن TI جديد أو موجود باستخدام الميزة المكررة.

- أضف علامات النموذج الحر إلى العناصر ذات التحديد المتعدد.

تتوفر كائنات STIX التالية في Microsoft Sentinel:

| STIX object | Description |

|---|---|

| Threat actor | من يخدع البرنامج النصي إلى الدول القومية، تصف عناصر الجهات الفاعلة في التهديد الدوافع، والرقي، ومستويات الموارد. |

| Attack pattern | تعرف أيضا باسم التقنيات والتكتيكات والإجراءات، تصف أنماط الهجوم مكونا محددا من الهجوم ومرحلة MITRE ATT&CK التي يستخدمها. |

| Indicator |

Domain nameيتم استخدام و لمصادقة URLIPv4 addressIPv6 addressFile hashesهوية الأجهزة والخوادم للاتصال الآمن عبر الإنترنت. X509 certificates

JA3 بصمات الأصابع هي معرفات فريدة تم إنشاؤها من عملية تأكيد اتصال TLS/SSL. فهي تساعد في تحديد تطبيقات وأدوات محددة تستخدم في حركة مرور الشبكة، مما يسهل اكتشاف بصمات الأنشطةJA3S الضارة لتوسيع قدرات JA3 من خلال تضمين الخصائص الخاصة بالخادم أيضا في عملية بصمات الأصابع. يوفر هذا الملحق عرضا أكثر شمولا لنسبة استخدام الشبكة ويساعد في تحديد كل من التهديدات من جانب العميل والخادم.

User agents توفير معلومات حول برنامج العميل الذي يقدم طلبات إلى خادم، مثل المتصفح أو نظام التشغيل. وهي مفيدة في تحديد وتحديد الأجهزة والتطبيقات التي تصل إلى شبكة. |

| Identity | وصف الضحايا والمنظمات والمجموعات أو الأفراد الآخرين جنبا إلى جنب مع قطاعات الأعمال الأكثر ارتباطا بهم. |

| Relationship | يتم وصف مؤشرات الترابط التي تربط التحليل الذكي للمخاطر، مما يساعد على إجراء اتصالات عبر إشارات ونقاط بيانات متباينة مع العلاقات. |

تكوين قواعد الاستيعاب

تحسين موجزات التحليل الذكي للمخاطر عن طريق تصفية العناصر وتحسينها قبل تسليمها إلى مساحة العمل الخاصة بك. تقوم قواعد الاستيعاب بتحديث السمات أو تصفية العناصر معا. يسرد الجدول التالي بعض حالات الاستخدام:

| حالة استخدام قاعدة الاستيعاب | Description |

|---|---|

| Reduce noise | تصفية التحليل الذكي للمخاطر القديمة التي لم يتم تحديثها لمدة 6 أشهر التي لديها أيضا ثقة منخفضة. |

| تمديد تاريخ الصلاحية | الترويج ل IOCs عالية الدقة من مصادر موثوقة من خلال تمديدها Valid until لمدة 30 يوما. |

| تذكر الأيام القديمة | تصنيف ممثل التهديد الجديد كبير، ولكن بعض المحللين يريدون التأكد من وضع علامة على الأسماء القديمة. |

ضع في اعتبارك التلميحات التالية لاستخدام قواعد الاستيعاب:

- تنطبق جميع القواعد بالترتيب. ستتم معالجة كائنات التحليل الذكي للمخاطر التي يتم تناولها بواسطة كل قاعدة حتى

Deleteيتم اتخاذ إجراء. إذا لم يتم اتخاذ أي إجراء على كائن، يتم استيعابه من المصدر كما هو. -

Deleteيعني الإجراء تخطي كائن التحليل الذكي للمخاطر للابتلاع، ما يعني أنه تمت إزالته من المسار. لا تتأثر أي إصدارات سابقة من الكائن الذي تم استيعابه بالفعل. - تستغرق القواعد الجديدة والمحررة ما يصل إلى 15 دقيقة حتى تصبح سارية المفعول.

لمزيد من المعلومات، راجع العمل مع قواعد استيعاب التحليل الذكي للمخاطر.

Create relationships

تحسين الكشف عن التهديدات والاستجابة لها عن طريق إنشاء اتصالات بين الكائنات مع منشئ العلاقة. يسرد الجدول التالي بعض حالات استخدامه:

| حالة استخدام العلاقة | Description |

|---|---|

| توصيل ممثل التهديد بنمط هجوم | The threat actor APT29Uses the attack pattern Phishing via Email to gain initial access. |

| ربط مؤشر بممثل تهديد | A domain indicator allyourbase.contoso.com is Attributed to the threat actor APT29. |

| إقران هوية (ضحية) بنمط هجوم | The attack pattern Phishing via EmailTargets the FourthCoffee organization. |

توضح الصورة التالية كيفية توصيل منشئ العلاقة بجميع حالات الاستخدام هذه.

تحليل ذكي للمخاطر

تكوين كائنات TI التي يمكن مشاركتها مع الجماعات المستهدفة المناسبة عن طريق تعيين مستوى حساسية يسمى بروتوكول إشارة المرور (TLP).

| TLP color | Sensitivity |

|---|---|

| White | يمكن مشاركة المعلومات بحرية وعلنا دون أي قيود. |

| Green | يمكن مشاركة المعلومات مع النظراء والمنظمات الشريكة داخل المجتمع، ولكن ليس بشكل عام. وهو مخصص لجمهور أوسع داخل المجتمع. |

| Amber | يمكن مشاركة المعلومات مع أعضاء المؤسسة، ولكن ليس بشكل عام. ويهدف إلى استخدامه داخل المؤسسة لحماية المعلومات الحساسة. |

| Red | المعلومات حساسة للغاية ولا ينبغي مشاركتها خارج المجموعة أو الاجتماع المحدد حيث تم الكشف عنها في الأصل. |

تعيين قيم TLP لكائنات TI في واجهة المستخدم عند إنشائها أو تحريرها. يعد تعيين TLP من خلال واجهة برمجة التطبيقات أقل بديهية ويتطلب اختيار واحد من أربعة marking-definition عناصر GUIDs. لمزيد من المعلومات حول تكوين TLP من خلال واجهة برمجة التطبيقات، راجع object_marking_refs في الخصائص الشائعة لواجهة برمجة تطبيقات التحميل

هناك طريقة أخرى لتكوين TI وهي باستخدام العلامات. يعد وضع علامات على التحليل الذكي للمخاطر طريقة سريعة لتجميع العناصر معا لتسهيل العثور عليها. عادة ما يمكنك تطبيق العلامات المتعلقة بحادث معين. ولكن، إذا كان العنصر يمثل تهديدات من جهة فاعلة معروفة معينة أو حملة هجوم معروفة، ففكر في إنشاء علاقة بدلا من علامة. بعد البحث عن التحليل الذكي للمخاطر التي تريد العمل معها وتصفيتها، ضع علامة عليها بشكل فردي أو متعدد وقم بوضع علامة عليها جميعا في وقت واحد. نظرا لأن وضع العلامات مجاني، نوصي بإنشاء اصطلاحات تسمية قياسية لعلامات التحليل الذكي للمخاطر.

لمزيد من المعلومات، راجع العمل مع التحليل الذكي للمخاطر في Microsoft Sentinel.

عرض التحليل الذكي للمخاطر

عرض التحليل الذكي للمخاطر من واجهة الإدارة أو استخدام الاستعلامات:

من واجهة الإدارة، استخدم البحث المتقدم لفرز عناصر التحليل الذكي للمخاطر وتصفيتها دون حتى كتابة استعلام Log Analytics.

Use queries to view threat intelligence from Logs in the Azure portal or Advanced hunting in the Defender portal.

Either way, the

ThreatIntelligenceIndicatortable under the Microsoft Sentinel schema is where all your Microsoft Sentinel threat indicators are stored. هذا الجدول هو أساس استعلامات التحليل الذكي للمخاطر التي يتم إجراؤها بواسطة ميزات Microsoft Sentinel الأخرى، مثل التحليلات واستعلامات التتبع والمصنفات.

Important

في 3 أبريل 2025، قمنا بمعاينة جدولين جديدين بشكل عام لدعم مؤشر STIX ومخططات الكائنات: ThreatIntelIndicators و ThreatIntelObjects. سيدخل Microsoft Sentinel جميع التحليل الذكي للمخاطر في هذه الجداول الجديدة، مع الاستمرار في استيعاب نفس البيانات في الجدول القديم ThreatIntelligenceIndicator حتى 31 يوليو 2025.

تأكد من تحديث الاستعلامات المخصصة وقواعد التحليلات والكشف والمصنفات والأتمتة لاستخدام الجداول الجديدة بحلول 31 يوليو 2025. بعد هذا التاريخ، سيتوقف Microsoft Sentinel عن استيعاب البيانات في الجدول القديم ThreatIntelligenceIndicator . نحن نعمل على تحديث جميع حلول التحليل الذكي للمخاطر الجاهزة في مركز المحتوى للاستفادة من الجداول الجديدة. For more information about the new table schemas, see ThreatIntelIndicators and ThreatIntelObjects.

للحصول على معلومات حول استخدام الجداول الجديدة وترحيلها، راجع العمل مع كائنات STIX لتحسين التحليل الذكي للمخاطر وتعقب التهديدات في Microsoft Sentinel (معاينة).

دورة حياة التحليل الذكي للمخاطر

يخزن Microsoft Sentinel بيانات التحليل الذكي للمخاطر في جداول التحليل الذكي للمخاطر ويعيد تلقائيا استيعاب جميع البيانات كل سبعة أيام لتحسين كفاءة الاستعلام.

عند إنشاء مؤشر أو تحديثه أو حذفه، ينشئ Microsoft Sentinel إدخالا جديدا في الجداول. يظهر المؤشر الأحدث فقط على واجهة الإدارة. يقوم Microsoft Sentinel بإزالة تكرار المؤشرات استنادا إلى الخاصية (Idالخاصية في القديم ) IndicatorIdويختار المؤشر الذي يحتوي على ThreatIntelligenceIndicator الأحدث TimeGenerated[UTC].

Id الخاصية هي سلسلة من القيمة المشفرة SourceSystem base64، --- (ثلاث شرطات)، و stixId (وهي Data.Id القيمة).

عرض الموقع الجغرافي وإثراء بيانات WhoIs (معاينة عامة)

تثري Microsoft مؤشرات IP والمجال مع بيانات إضافية GeoLocationWhoIs لتوفير المزيد من السياق للتحقيقات حيث يتم العثور على IOC المحدد.

View GeoLocation and WhoIs data on the Threat Intelligence pane for those types of threat indicators imported into Microsoft Sentinel.

على سبيل المثال، استخدم GeoLocation البيانات للعثور على معلومات مثل المؤسسة أو البلد أو المنطقة لمؤشر IP. استخدم WhoIs البيانات للعثور على بيانات مثل جهة التسجيل وتسجيل بيانات الإنشاء من مؤشر مجال.

الكشف عن التهديدات باستخدام تحليلات مؤشر التهديد

أهم حالة استخدام للتحليل الذكي للمخاطر في حلول SIEM مثل Microsoft Sentinel هي تشغيل قواعد التحليلات للكشف عن التهديدات. تقارن هذه القواعد المُستندة إلى المؤشرات الأحداث الأولية من مصادر البيانات بمؤشرات التهديد للكشف عن تهديدات الأمان في مؤسستك. في Microsoft Sentinel Analytics، يمكنك إنشاء قواعد تحليلات مدعومة بالاستعلامات التي تعمل على جدول زمني وتنشئ تنبيهات أمان. جنبا إلى جنب مع التكوينات، فإنها تحدد عدد المرات التي يجب أن تعمل فيها القاعدة، ونوع نتائج الاستعلام التي يجب أن تولد تنبيهات وحوادث أمان، واختياريا، متى يتم تشغيل استجابة تلقائية.

على الرغم من أنه يمكنك دائما إنشاء قواعد تحليلات جديدة من البداية، يوفر Microsoft Sentinel مجموعة من قوالب القواعد المضمنة، التي أنشأها مهندسو أمان Microsoft، للاستفادة من مؤشرات التهديد الخاصة بك. تستند هذه القوالب إلى نوع مؤشرات التهديد (المجال أو البريد الإلكتروني أو تجزئة الملف أو عنوان IP أو عنوان URL) وأحداث مصدر البيانات التي تريد مطابقتها. يسرد كل قالب المصادر المطلوبة المطلوبة لكي تعمل القاعدة. تسهل هذه المعلومات تحديد ما إذا كانت الأحداث الضرورية مستوردة بالفعل في Microsoft Sentinel.

بشكل افتراضي، عند تشغيل هذه القواعد المضمنة، يتم إنشاء تنبيه. في Microsoft Sentinel، تنشئ التنبيهات التي تم إنشاؤها من قواعد التحليلات أيضا حوادث أمان. On the Microsoft Sentinel menu, under Threat management, select Incidents. الحوادث هي ما تقوم فرق عمليات الأمان بفرزه والتحقيق فيه لتحديد إجراءات الاستجابة المناسبة. لمزيد من المعلومات، راجع البرنامج التعليمي: التحقيق في الحوادث باستخدام Microsoft Sentinel.

لمزيد من المعلومات حول استخدام مؤشرات التهديد في قواعد التحليلات، راجع استخدام التحليل الذكي للمخاطر للكشف عن التهديدات.

توفر Microsoft الوصول إلى التحليل الذكي للمخاطر الخاصة بها من خلال قاعدة تحليلات التحليل الذكي للمخاطر من Defender. لمزيد من المعلومات حول كيفية الاستفادة من هذه القاعدة، التي تنشئ تنبيهات وحوادث عالية الدقة، راجع استخدام تحليلات مطابقة للكشف عن التهديدات.

توفر المصنفات نتائج تحليلات حول التحليل الذكي للمخاطر

توفر المصنفات لوحات معلومات تفاعلية فعالة تمنحك نتائج تحليلات حول جميع جوانب Microsoft Azure Sentinel، ولا يُستثنى التحليل الذكي للمخاطر. Use the built-in Threat Intelligence workbook to visualize key information about your threat intelligence. تخصيص المصنف وفقا لاحتياجات عملك. أنشئ لوحات معلومات جديدة من خلال الجمع بين العديد من مصادر البيانات لمساعدتك على تصور بياناتك بطرق فريدة.

نظرا لأن مصنفات Microsoft Sentinel تستند إلى مصنفات Azure Monitor، فإن الوثائق الشاملة والعديد من القوالب متوفرة بالفعل. لمزيد من المعلومات، راجع إنشاء تقارير تفاعلية باستخدام مصنفات Azure Monitor.

هناك أيضا مورد غني لمصنفات Azure Monitor على GitHub، حيث يمكنك تنزيل المزيد من القوالب والمساهمة في القوالب الخاصة بك.

For more information on using and customizing the Threat Intelligence workbook, see Visualize threat intelligence with workbooks.

Related content

في هذه المقالة، تعرفت على قدرات التحليل الذكي للمخاطر التي يتم تشغيلها بواسطة Microsoft Sentinel. لمزيد من المعلومات، راجع المقالات التالية: