ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توصي Microsoft بتأمين جميع حسابات التخزين الخاصة بك باستخدام تأمين Azure Resource Manager لمنع الحذف العرضي أو الضار لحساب التخزين. هناك نوعان من تأمين موارد Azure Resource Manager:

- يمنع تأمين CannotDelete المستخدمين من حذف حساب تخزين، ولكنه يسمح بقراءة تكوينه وتعديله.

- يمنع تأمين ReadOnly المستخدمين من حذف حساب تخزين أو تعديل تكوينه، ولكنه يسمح بقراءة التكوين.

لمزيد من المعلومات حول تأمين Azure Resource Manager، راجع تأمين الموارد لمنع إجراء أية تغييرات.

تنبيه

لا يؤدي تأمين حساب تخزين إلى حماية الحاويات أو الكائنات الثنائية كبيرة الحجم داخل هذا الحساب من الحذف أو الكتابة فوقها. لمزيد من المعلومات حول كيفية حماية بيانات كائن ثنائي كبير الحجم، راجع نظرة عامة على حماية البيانات.

تكوين تأمين Azure Resource Manager

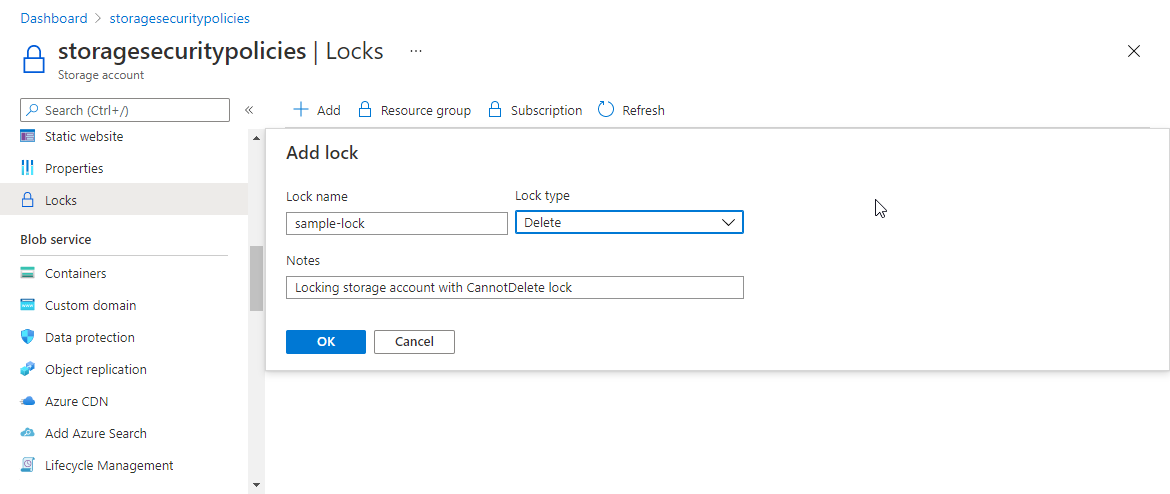

لتكوين تأمين على حساب تخزين باستخدام مدخل Azure، اتبع الخطوات التالية:

انتقل إلى حساب التخزين خاصتك في مدخل Microsoft Azure.

ضمن قسم الإعدادات، حدد التأمين.

حدد إضافة.

أدخل اسمًا لتأمين المورد، وحدد نوع التأمين. أضف ملاحظة حول التأمين إذا رغبت في ذلك.

تخويل عمليات البيانات عندما يكون تأمين ReadOnly ساري المفعول

عند تطبيق تأمين ReadOnly على حساب تخزين، يتم حظر عملية سرد المفاتيح لحساب التخزين هذا. عملية سرد المفاتيح هي عملية HTTPS POST، ويتم منع كافة عمليات POST عند تكوين تأمين ReadOnly للحساب. ترجع عملية سرد المفاتيح مفاتيح الوصول إلى الحساب، والتي يمكن استخدامها بعد ذلك لقراءة وكتابة إلى أي بيانات في حساب التخزين.

إذا كان العميل يمتلك مفاتيح الوصول إلى الحساب في وقت تطبيق التأمين على حساب التخزين، فيمكن لهذا العميل الاستمرار في استخدام المفاتيح للوصول إلى البيانات. ومع ذلك، سيحتاج العملاء الذين ليس لديهم حق الوصول إلى المفاتيح إلى استخدام بيانات اعتماد Microsoft Entra للوصول إلى بيانات النقطة أو قائمة الانتظار في حساب التخزين.

قد يتأثر مستخدمو مدخل Azure عند تطبيق تأمين ReadOnly، إذا كانوا قد قاموا مسبقًا بالوصول إلى بيانات كائن ثنائي كبير الحجم أو بيانات قائمة الانتظار في المدخل باستخدام مفاتيح الوصول إلى الحساب. بعد تطبيق التأمين، سيحتاج مستخدمو المدخل إلى استخدام بيانات اعتماد Microsoft Entra للوصول إلى بيانات النقطة أو قائمة الانتظار في المدخل. للقيام بذلك، يجب أن يكون لدى المستخدم دوران RBAC على الأقل تم تعيينهما له: دور قارئ Azure Resource Manager كحد أدنى، وأحد أدوار الوصول إلى بيانات Azure Storage. لمزيد من المعلومات، يرجى مراجعة أحد المقالات التالية:

- اختيار كيفية تخويل الوصول إلى بيانات كائن ثنائي كبير الحجم في مدخل Azure

- اختيار كيفية تخويل الوصول إلى بيانات قائمة الانتظار في مدخل Azure

قد يتعذر الوصول إلى البيانات الموجودة في خدمة Azure Files أو خدمة Table من قبل العملاء الذين كانوا يصلون إليها مسبقًا باستخدام مفاتيح الحساب. كأفضل الممارسات، إذا كان يجب عليك تطبيق تأمين ReadOnly على حساب تخزين، فقم بنقل أحمال عمل خدمة Azure Files وخدمة Table إلى حساب تخزين غير مؤمن باستخدام تأمين ReadOnly.