نظرة عامة على المصادقة المستندة إلى هوية Azure Files للوصول إلى SMB

توضح هذه المقالة كيفية استخدام المصادقة المستندة إلى الهوية، إما محليا أو في Azure، لتمكين الوصول المستند إلى الهوية إلى مشاركات ملفات Azure عبر SMB. تماما مثل خوادم ملفات Windows، يمكنك منح أذونات لهوية على مستوى المشاركة أو الدليل أو الملف. لا توجد رسوم خدمة إضافية لتمكين المصادقة المستندة إلى الهوية على حساب التخزين الخاص بك.

المصادقة المستندة إلى الهوية غير مدعومة حاليا مع مشاركات نظام ملفات الشبكة (NFS). ومع ذلك، فإنه متاح عبر SMB لكل من عملاء Windows وLinux.

لأسباب أمنية، يوصى باستخدام المصادقة المستندة إلى الهوية للوصول إلى مشاركات الملفات باستخدام مفتاح حساب التخزين.

هام

لا تشارك مفاتيح حساب التخزين مطلقا. استخدم المصادقة المستندة إلى الهوية بدلا من ذلك.

طريقة العمل

تستخدم مشاركات ملفات Azure بروتوكول Kerberos للمصادقة مع مصدر هوية. عندما تحاول هوية مقترنة بمستخدم أو تطبيق يعمل على عميل الوصول إلى البيانات في مشاركات ملفات Azure، يتم إرسال الطلب إلى مصدر الهوية لمصادقة الهوية. إذا نجحت المصادقة، يقوم مصدر الهوية بإرجاع تذكرة Kerberos. ثم يرسل العميل طلبا يتضمن تذكرة Kerberos، وتستخدم Azure Files هذه البطاقة لتخويل الطلب. تتلقى خدمة Azure Files تذكرة Kerberos فقط، وليس بيانات اعتماد وصول المستخدم.

حالات الاستخدام الشائعة

يمكن أن تكون المصادقة المستندة إلى الهوية مع مشاركات ملفات SMB Azure مفيدة في مجموعة متنوعة من السيناريوهات:

استبدال خوادم الملفات الداخلية

يعد استبدال خوادم الملفات المحلية المبعثرة تحديا تواجهه كل مؤسسة أثناء رحلة تحديث تكنولوجيا المعلومات الخاصة بها. يوفر استخدام المصادقة المستندة إلى الهوية مع Azure Files تجربة ترحيل سلسة، ما يسمح للمستخدمين بمتابعة الوصول إلى بياناتهم بنفس بيانات الاعتماد.

رفع التطبيقات وتحويلها إلى Azure

عند رفع التطبيقات وتحويلها إلى السحابة، من المحتمل أن ترغب في الاحتفاظ بنفس نموذج المصادقة للوصول إلى مشاركة الملفات. تلغي المصادقة المستندة إلى الهوية الحاجة إلى تغيير خدمة الدليل، وتسريع اعتماد السحابة.

النسخ الاحتياطي والإصلاح بعد كارثة (DR)

إذا كنت تحتفظ بمخزن الملفات الأساسي محليا، فإن Azure Files هو الحل المثالي للنسخ الاحتياطي و DR لتحسين استمرارية الأعمال. يمكنك استخدام مشاركات ملفات Azure لنسخ خوادم الملفات احتياطيا مع الاحتفاظ بقوائم التحكم في الوصول الاختيارية ل Windows (DACLs). بالنسبة لسيناريوهات DR، يمكنك تكوين خيار مصادقة لدعم فرض التحكم في الوصول المناسب عند تجاوز الفشل.

اختيار مصدر هوية لحساب التخزين الخاص بك

قبل تمكين المصادقة المستندة إلى الهوية على حساب التخزين الخاص بك، تحتاج إلى معرفة مصدر الهوية الذي ستستخدمه. من المحتمل أن يكون لديك بالفعل واحد، حيث تم تكوين بعض أنواع بيئة المجال في معظم الشركات والمؤسسات. راجع Active Directory (AD) أو مسؤول تكنولوجيا المعلومات للتأكد. إذا لم يكن لديك مصدر هوية بالفعل، فستحتاج إلى تكوين مصدر قبل أن تتمكن من تمكين المصادقة المستندة إلى الهوية.

سيناريوهات المصادقة المدعومة

يمكنك تمكين المصادقة المستندة إلى الهوية عبر SMB باستخدام أحد مصادر الهوية الثلاثة: خدمات مجال Active Directory المحلية (AD DS) أو Microsoft Entra Domain Services أو Microsoft Entra Kerberos (الهويات المختلطة فقط) . يمكنك استخدام مصدر هوية واحد فقط لمصادقة الوصول إلى الملفات لكل حساب تخزين، وينطبق على جميع مشاركات الملفات في الحساب.

AD DS المحلي: يمكن لعملاء AD DS المحليين والأجهزة الظاهرية (VMs) الوصول إلى مشاركات ملفات Azure باستخدام بيانات اعتماد Active Directory محلي. يجب مزامنة بيئة AD DS المحلية مع معرف Microsoft Entra باستخدام إما تطبيق Microsoft Entra Connect المحلي أو مزامنة سحابة Microsoft Entra Connect، وهو عامل خفيف الوزن يمكن تثبيته من مركز إدارة Microsoft Entra. لاستخدام أسلوب المصادقة هذا، يجب أن يكون العميل منضما إلى المجال أو أن يكون لديه اتصال شبكة دون عوائق ب AD DS الخاص بك. راجع القائمة الكاملة للمتطلبات الأساسية.

Microsoft Entra Kerberos للهويات المختلطة: يمكنك استخدام معرف Microsoft Entra لمصادقة هويات المستخدمين المختلطين، ما يسمح للمستخدمين النهائيين بالوصول إلى مشاركات ملفات Azure دون الحاجة إلى اتصال الشبكة بوحدات التحكم بالمجال. يتطلب هذا الخيار نشر AD DS موجود، والذي تتم مزامنته بعد ذلك مع مستأجر Microsoft Entra بحيث يمكن لمعرف Microsoft Entra مصادقة هوياتك المختلطة. الهويات السحابية فقط غير مدعومة حاليا باستخدام هذا الأسلوب. راجع القائمة الكاملة للمتطلبات الأساسية.

Microsoft Entra Domain Services: يمكن للأجهزة الظاهرية المستندة إلى السحابة والمنضمة إلى Microsoft Entra Domain Services الوصول إلى مشاركات ملفات Azure باستخدام بيانات اعتماد Microsoft Entra. في هذا الحل، يقوم معرف Microsoft Entra بتشغيل مجال Windows Server AD تقليدي تابع لمستأجر Microsoft Entra للعميل. Microsoft Entra Domain Services هو الخيار الوحيد حاليا لمصادقة الهويات السحابية فقط. راجع القائمة الكاملة للمتطلبات الأساسية.

استخدم الإرشادات التالية لتحديد مصدر الهوية الذي يجب عليك اختياره.

إذا كان لدى مؤسستك بالفعل AD محلي ولم تكن جاهزة لنقل الهويات إلى السحابة، وإذا كان العملاء والأجهزة الظاهرية والتطبيقات مرتبطة بالمجال أو لديهم اتصال شبكة دون عوائق بوحدات التحكم بالمجال هذه، فاختر AD DS.

إذا لم يكن لدى بعض العملاء أو جميعهم اتصال شبكة دون عوائق ب AD DS، أو إذا كنت تقوم بتخزين ملفات تعريف FSLogix على مشاركات ملفات Azure للأجهزة الظاهرية المنضمة إلى Microsoft Entra، فاختر Microsoft Entra Kerberos.

إذا كان لديك AD محلي موجود ولكنك تخطط لنقل التطبيقات إلى السحابة وتريد أن تكون هوياتك موجودة محليا وفي السحابة، فاختر Microsoft Entra Kerberos.

إذا لم يكن لديك مصدر هوية موجود، أو إذا كنت بحاجة إلى مصادقة هويات السحابة فقط، أو إذا كنت تستخدم Microsoft Entra Domain Services بالفعل، فاختر Microsoft Entra Domain Services. إذا لم يكن لديك بالفعل خدمة مجال موزعة في Azure، فستلاحظ فرض رسوم جديدة على فاتورة Azure لهذه الخدمة.

تمكين مصدر هوية

بمجرد اختيار مصدر هوية، يجب تمكينه على حساب التخزين الخاص بك.

AD DS

لمصادقة AD DS، يجب عليك الانضمام إلى مجال أجهزة العميل أو الأجهزة الظاهرية. يمكنك استضافة وحدات تحكم مجال AD على أجهزة Azure الظاهرية أو محليا. وفي كلتا الحالتين، يجب أن يكون لدى العملاء المرتبطين بالمجال اتصال شبكة دون عوائق بوحدة تحكم المجال، لذلك يجب أن يكونوا ضمن شبكة الشركة أو الشبكة الظاهرية (VNET) لخدمة المجال الخاصة بك.

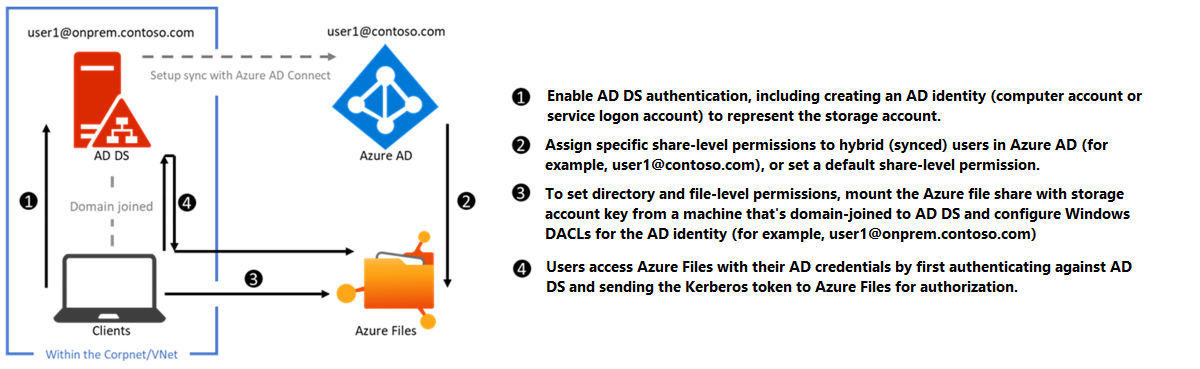

يوضح الرسم التخطيطي التالي مصادقة خدمات مجال Active Directory الداخلية لمشاركات ملفات Azure عبر SMB. يجب مزامنة AD DS المحلي مع معرف Microsoft Entra باستخدام Microsoft Entra Connect Sync أو مزامنة سحابة Microsoft Entra Connect. يمكن فقط مصادقة هويات المستخدمين المختلطين الموجودة في كل من AD DS المحلي ومعرف Microsoft Entra والمخولة للوصول إلى مشاركة ملف Azure. وذلك لأنه تم تكوين إذن مستوى المشاركة مقابل الهوية الممثلة في معرف Microsoft Entra، بينما يتم فرض إذن مستوى الدليل/الملف مع ذلك في AD DS. تأكد من تكوين الأذونات بشكل صحيح مقابل نفس المستخدم المختلط.

لتمكين مصادقة AD DS، اقرأ أولا نظرة عامة - Active Directory محلي مصادقة خدمات المجال عبر SMB لمشاركات ملفات Azure ثم راجع تمكين مصادقة AD DS لمشاركات ملفات Azure.

Microsoft Entra Kerberos للهويات المختلطة

يتيح تمكين وتكوين معرف Microsoft Entra لمصادقة هويات المستخدمين المختلطين لمستخدمي Microsoft Entra الوصول إلى مشاركات ملفات Azure باستخدام مصادقة Kerberos. يستخدم هذا التكوين معرف Microsoft Entra لإصدار تذاكر Kerberos للوصول إلى مشاركة الملف باستخدام بروتوكول SMB القياسي في الصناعة. وهذا يعني أن المستخدمين النهائيين يمكنهم الوصول إلى مشاركات ملفات Azure دون الحاجة إلى اتصال الشبكة بوحدات التحكم بالمجال من Microsoft Entra hybrid joined وMicrosoft Entra المنضمة إلى الأجهزة الظاهرية. ومع ذلك، يتطلب تكوين الأذونات على مستوى الدليل والملف للمستخدمين والمجموعات اتصال شبكة اتصال دون عوائق بوحدة تحكم المجال المحلية.

هام

تدعم مصادقة Microsoft Entra Kerberos هويات المستخدمين المختلطين فقط؛ لا يدعم هويات السحابة فقط. مطلوب توزيع AD DS تقليدي، ويجب مزامنته مع معرف Microsoft Entra باستخدام Microsoft Entra Connect Sync أو مزامنة سحابة Microsoft Entra Connect. يجب أن يكون العملاء منضمين إلى Microsoft Entra أو منضما إلى Microsoft Entra المختلط. لا يتم دعم Microsoft Entra Kerberos على العملاء الذين انضموا إلى Microsoft Entra Domain Services أو انضموا إلى AD فقط.

لتمكين مصادقة Microsoft Entra Kerberos للهويات المختلطة، راجع تمكين مصادقة Microsoft Entra Kerberos للهويات المختلطة على ملفات Azure.

يمكنك أيضا استخدام هذه الميزة لتخزين ملفات تعريف FSLogix على مشاركات ملفات Azure للأجهزة الظاهرية المنضمة إلى Microsoft Entra. لمزيد من المعلومات، راجع إنشاء حاوية ملف تعريف باستخدام ملفات Azure ومعرف Microsoft Entra.

خدمات مجال Microsoft Entra

لمصادقة Microsoft Entra Domain Services، يجب تمكين خدمات مجال Microsoft Entra والانضمام إلى المجال للأجهزة الظاهرية التي تخطط للوصول إلى بيانات الملف منها. يجب أن يتواجد الجهاز الظاهري المرتبط بالمجال في نفس VNET مثل مجال Microsoft Entra Domain Services المستضاف.

يمثل الرسم التخطيطي التالي سير العمل لمصادقة Microsoft Entra Domain Services لمشاركات ملفات Azure عبر SMB. يتبع نمطا مشابها لمصادقة AD DS المحلية، ولكن هناك اختلافان رئيسيان:

لا تحتاج إلى إنشاء هوية في Microsoft Entra Domain Services لتمثيل حساب التخزين. يتم تنفيذ ذلك من خلال عملية التمكين في الخلفية.

يمكن مصادقة جميع المستخدمين الموجودين في معرف Microsoft Entra وتخويفهم. يمكن أن يكون المستخدمون على السحابة فقط أو مختلطين. تتم إدارة المزامنة من معرف Microsoft Entra إلى Microsoft Entra Domain Services بواسطة النظام الأساسي دون الحاجة إلى أي تكوين للمستخدم. ومع ذلك، يجب ربط العميل بالمجال المستضاف Microsoft Entra Domain Services. لا يمكن أن يكون Microsoft Entra منضما أو مسجلا. لا تدعم Microsoft Entra Domain Services عملاء غير Azure (مثل أجهزة الكمبيوتر المحمولة للمستخدم ومحطات العمل والأجهزة الظاهرية في السحب الأخرى وما إلى ذلك) التي يتم ربطها بالمجال المستضاف في Microsoft Entra Domain Services. ومع ذلك، من الممكن تحميل مشاركة ملف من عميل غير مرتبط بالمجال من خلال توفير بيانات اعتماد صريحة مثل DOMAINNAME\username أو استخدام اسم المجال المؤهل بالكامل (username@FQDN).

لتمكين مصادقة Microsoft Entra Domain Services، راجع تمكين مصادقة Microsoft Entra Domain Services على Azure Files.

التفويض والتحكم في الوصول

بغض النظر عن مصدر الهوية الذي تختاره، بمجرد تمكينه، ستحتاج إلى تكوين التخويل. تفرض Azure Files التخويل على وصول المستخدم على كل من مستوى المشاركة ومستويات الدليل/الملف.

يمكنك تعيين أذونات على مستوى المشاركة لمستخدمي Microsoft Entra أو المجموعات التي تتم إدارتها من خلال Azure RBAC. باستخدام Azure RBAC، يجب أن تكون بيانات الاعتماد التي تستخدمها للوصول إلى الملفات متاحة أو متزامنة مع معرف Microsoft Entra. يمكنك تعيين أدوار Azure المضمنة مثل Storage File Data SMB Share Reader للمستخدمين أو المجموعات في Microsoft Entra ID لمنح حق الوصول إلى مشاركة ملف.

على مستوى الدليل/الملف، تدعم Azure Files الاحتفاظ بقوائم التحكم بالوصول في Windows وتوريثها وفرضها. يمكنك اختيار الاحتفاظ بقوائم التحكم في الوصول في Windows عند نسخ البيانات عبر SMB بين مشاركة الملفات الموجودة ومشاركات ملفات Azure. سواء كنت تخطط لفرض التخويل أم لا، يمكنك استخدام مشاركات ملفات Azure لإنشاء احتياطية من ACLs مع بياناتك.

تكوين أذونات على مستوى المشاركة

بمجرد تمكين مصدر هوية على حساب التخزين الخاص بك، يجب عليك القيام بأحد الإجراءات التالية للوصول إلى مشاركة الملف:

- تعيين إذن افتراضي على مستوى المشاركة ينطبق على جميع المستخدمين والمجموعات المصادق عليها

- تعيين أدوار Azure RBAC المضمنة للمستخدمين والمجموعات، أو

- تكوين أدوار مخصصة لهويات Microsoft Entra وتعيين حقوق الوصول إلى مشاركات الملفات في حساب التخزين الخاص بك.

يسمح الإذن المعين على مستوى المشاركة للهوية الممنوحة بالوصول إلى المشاركة فقط، ولا شيء آخر، ولا حتى الدليل الجذر. لا تزال بحاجة إلى تكوين الأذونات على مستوى الدليل والملف بشكل منفصل.

إشعار

لا يمكنك تعيين أذونات على مستوى المشاركة لحسابات الكمبيوتر (حسابات الأجهزة) باستخدام Azure RBAC، لأنه لا يمكن مزامنة حسابات الكمبيوتر مع هوية في Microsoft Entra ID. إذا كنت تريد السماح لحساب كمبيوتر بالوصول إلى مشاركات ملفات Azure باستخدام المصادقة المستندة إلى الهوية، فاستخدم إذنا افتراضيا على مستوى المشاركة أو ضع في اعتبارك استخدام حساب تسجيل دخول الخدمة بدلا من ذلك.

تكوين الأذونات على مستوى الدليل أو الملف

تفرض مشاركات ملفات Azure قوائم ACL القياسية ل Windows على كل من مستوى الدليل والملف، بما في ذلك الدليل الجذر. يتم دعم تكوين أذونات الدليل أو الملف على كل من SMB و REST. قم بتثبيت مشاركة الملف الهدف من الجهاز الظاهري وتكوين الأذونات باستخدام Windows File Explorer أو Windows icacls أو الأمر Set-ACL .

الاحتفاظ بقوائم التحكم بالوصول للدليل والملفات عند استيراد البيانات إلى ملفات Azure

تدعم Azure Files الاحتفاظ بقوائم التحكم بالوصول على مستوى الدليل أو الملف عند نسخ البيانات إلى مشاركات ملفات Azure. يمكنك نسخ ACLs على دليل أو ملف إلى مشاركات الملفات Azure باستخدام مزامنة ملف Azure أو مجموعات أدوات حركة الملفات الشائعة. على سبيل المثال، يمكنك استخدام robocopy بعلامة /copy:s لنسخ البيانات بالإضافة إلى قوائم ACL إلى مشاركة ملف Azure. يتم الاحتفاظ ب ACLs بشكل افتراضي، لذلك لا تحتاج إلى تمكين المصادقة المستندة إلى الهوية على حساب التخزين الخاص بك للحفاظ على قوائم التحكم في الوصول.

المسرد

من المفيد فهم بعض المصطلحات الرئيسية المتعلقة بالمصادقة المستندة إلى الهوية لمشاركات ملفات Azure:

مصادقة Kerberos

Kerberos هو بروتوكول مصادقة يستخدم للتحقق من هوية مستخدم أو مضيف. لمزيد من المعلومات حول Kerberos، راجع نظرة عامة على مصادقة Kerberos .

بروتوكول Server Message Block (SMB)

SMB هو بروتوكول مشاركة ملفات الشبكة المتوافق مع معايير الصناعة. لمزيد من المعلومات حول SMB، راجع نظرة عامة على بروتوكول Microsoft SMB وبروتوكول CIFS .

معرِّف Microsoft Entra

معرف Microsoft Entra (المعروف سابقا ب Azure AD) هو دليل Microsoft متعدد المستأجرين وخدمة إدارة الهوية المستندة إلى السحابة. يجمع معرف Microsoft Entra بين خدمات الدليل الأساسية وإدارة الوصول إلى التطبيقات وحماية الهوية في حل واحد.

Microsoft Entra Domain Services

توفر Microsoft Entra Domain Services خدمات مجال مدارة مثل الانضمام إلى المجال، ونهج المجموعة، وLDAP، ومصادقة Kerberos/NTLM. هذه الخدمات متوافقة تمامًا مع خدمات مجال Active Directory. لمزيد من المعلومات، راجع Microsoft Entra Domain Services.

خدمات مجال Active Directory الداخلية

عادة ما يتم اعتماد AD DS من قبل المؤسسات في البيئات المحلية أو على الأجهزة الظاهرية المستضافة على السحابة، ويتم استخدام بيانات اعتماد AD DS للتحكم في الوصول. لمزيد من المعلومات، راجع نظرة عامة على خدمات مجال Active Directory .

التحكم في الوصول المستند إلى الدور في Azure (Azure RBAC)

يتيح Azure RBAC إدارة الوصول الدقيقة ل Azure. باستخدام Azure RBAC، يمكنك إدارة الوصول إلى الموارد من خلال منح المستخدمين أقل الأذونات اللازمة لأداء وظائفهم. لمزيد من المعلومات، راجع ما هو التحكم في الوصول المستند إلى الدور في Azure؟

الهويات المختلطة

هويات المستخدم المختلط هي هويات في AD DS تتم مزامنتها مع معرف Microsoft Entra باستخدام إما تطبيق Microsoft Entra Connect Sync المحلي أو مزامنة سحابة Microsoft Entra Connect، وهو عامل خفيف الوزن يمكن تثبيته من مركز إدارة Microsoft Entra.

الخطوة التالية

لمزيد من المعلومات، راجع: