تمكين مصادقة Microsoft Entra Kerberos للهويات المختلطة على ملفات Azure

تركز هذه المقالة على تمكين وتكوين معرف Microsoft Entra (المعروف سابقا ب Azure AD) لمصادقة هويات المستخدمين المختلطين، وهي هويات AD DS محلية تتم مزامنتها مع معرف Microsoft Entra باستخدام Microsoft Entra Connect أو مزامنة سحابة Microsoft Entra Connect. الهويات السحابية فقط غير مدعومة حاليا.

يسمح هذا التكوين للمستخدمين المختلطين بالوصول إلى مشاركات ملفات Azure باستخدام مصادقة Kerberos، باستخدام معرف Microsoft Entra لإصدار تذاكر Kerberos الضرورية للوصول إلى مشاركة الملف مع بروتوكول SMB. وهذا يعني أنه يمكن للمستخدمين النهائيين الوصول إلى مشاركات ملفات Azure عبر الإنترنت دون الحاجة إلى اتصال شبكة دون عوائق بوحدات التحكم بالمجال من Microsoft Entra hybrid joined وعملاء Microsoft Entra المنضمين. ومع ذلك، يتطلب تكوين قوائم التحكم في الوصول إلى Windows (ACLs)/الدليل والأذونات على مستوى الملف لمستخدم أو مجموعة اتصال شبكة دون عوائق بوحدة تحكم المجال المحلية.

لمزيد من المعلومات حول الخيارات والاعتبارات المدعومة، راجع نظرة عامة على خيارات المصادقة المستندة إلى هوية Azure Files للوصول إلى SMB. لمزيد من المعلومات، راجع هذا الغوص العميق.

هام

يمكنك استخدام أسلوب AD واحد فقط للمصادقة المستندة إلى الهوية مع ملفات Azure. إذا كانت مصادقة Microsoft Entra Kerberos للهويات المختلطة لا تناسب متطلباتك، فقد تتمكن من استخدام Active Directory محلي Domain Service (AD DS) أو Microsoft Entra Domain Services بدلا من ذلك. تختلف خطوات التكوين والسيناريوهات المدعومة لكل أسلوب.

ينطبق على

| نوع مشاركة الملف | SMB | NFS |

|---|---|---|

| مشاركات الملفات القياسية (GPv2)، حسابات التخزين المكررة محليًا (LRS) وحسابات التخزين المكررة في المنطقة (ZRS) |

|

|

| مشاركات الملفات القياسية (GPv2)، حساب تخزين مكرر جغرافي (GRS) أو حساب تخزين مكرر للمنطقة الجغرافية (GZRS) |

|

|

| مشاركات الملفات المدفوعة (FileStorage)، حسابات التخزين المكررة محليًا (LRS) وحسابات التخزين المكررة في المنطقة (ZRS) |

|

|

المتطلبات الأساسية

قبل تمكين مصادقة Microsoft Entra Kerberos عبر SMB لمشاركات ملفات Azure، تأكد من إكمال المتطلبات الأساسية التالية.

الحد الأدنى من المتطلبات الأساسية

المتطلبات الأساسية التالية إلزامية. بدون هذه، لا يمكنك المصادقة باستخدام معرف Microsoft Entra.

لا يمكن مصادقة حساب تخزين Azure الخاص بك مع كل من معرف Microsoft Entra وطريقة ثانية مثل AD DS أو Microsoft Entra Domain Services. إذا اخترت بالفعل أسلوب AD آخر لحساب التخزين الخاص بك، يجب تعطيله قبل تمكين Microsoft Entra Kerberos.

لا تدعم هذه الميزة حاليا حسابات المستخدمين التي تقوم بإنشائها وإدارتها فقط في Microsoft Entra ID. يجب أن تكون حسابات المستخدمين هويات مستخدم مختلطة، ما يعني أنك ستحتاج أيضا إلى AD DS ومزامنة سحابة Microsoft Entra Connect أو Microsoft Entra Connect. يجب إنشاء هذه الحسابات في Active Directory ومزامنتها مع معرف Microsoft Entra. لتعيين أذونات Azure Role-Based Access Control (RBAC) لمشاركة ملف Azure إلى مجموعة مستخدمين، يجب إنشاء المجموعة في Active Directory ومزامنتها مع معرف Microsoft Entra.

مطلوب خدمة الاكتشاف التلقائي لوكيل ويب WinHTTP (

WinHttpAutoProxySvc) وخدمة مساعد IP (iphlpsvc). يجب تعيين حالتها إلى قيد التشغيل.يجب تعطيل المصادقة متعددة العوامل (MFA) على تطبيق Microsoft Entra الذي يمثل حساب التخزين. للحصول على الإرشادات، راجع تعطيل المصادقة متعددة العوامل على حساب التخزين.

لا تدعم هذه الميزة حاليا الوصول عبر المستأجرين لمستخدمي B2B أو المستخدمين الضيوف. لن يتمكن المستخدمون من مستأجر Microsoft Entra بخلاف المستأجر الذي تم تكوينه من الوصول إلى مشاركة الملف.

باستخدام Microsoft Entra Kerberos، يكون تشفير تذكرة Kerberos دائما AES-256. ولكن يمكنك تعيين تشفير قناة SMB الذي يناسب احتياجاتك على أفضل نحو.

متطلبات نظام التشغيل والمجال

المتطلبات الأساسية التالية مطلوبة لتدفق مصادقة Microsoft Kerberos القياسي كما هو موضح في هذه المقالة. إذا كانت بعض أو جميع أجهزة العميل الخاصة بك لا تفي بذلك، فلا يزال بإمكانك تمكين مصادقة Microsoft Kerberos، ولكن ستحتاج أيضا إلى تكوين ثقة سحابية للسماح لهؤلاء العملاء بالوصول إلى مشاركات الملفات.

متطلبات نظام التشغيل:

- جلسة عمل واحدة أو متعددة ل Windows 11 Enterprise/Pro.

- إصدارات Windows 10 Enterprise/Pro الفردية أو متعددة الجلسات، إصدارات 2004 أو أحدث مع آخر التحديثات التراكمية المثبتة، خاصة KB5007253 - 2021-11 معاينة التحديث التراكمي ل Windows 10.

- Windows Server، الإصدار 2022 مع تثبيت آخر التحديثات التراكمية، خاصة KB5007254 - 2021-11 معاينة التحديث التراكمي لإصدار نظام تشغيل خادم Microsoft 21H2.

لمعرفة كيفية إنشاء جهاز ظاهري يعمل بنظام Windows وتكوينه وتسجيل الدخول باستخدام المصادقة المستندة إلى معرف Microsoft Entra، راجع تسجيل الدخول إلى جهاز ظاهري يعمل بنظام Windows في Azure باستخدام معرف Microsoft Entra.

يجب أن يكون العملاء منضمين إلى Microsoft Entra أو منضما إلى Microsoft Entra المختلط. لا يمكن ضمها إلى Microsoft Entra Domain Services أو الانضمام إلى AD فقط.

التوفر الإقليمي

يتم دعم هذه الميزة في سحابات Azure Public وAzure US Gov وAzure China 21Vianet.

تمكين مصادقة Microsoft Entra Kerberos لحسابات المستخدمين المختلطين

يمكنك تمكين مصادقة Microsoft Entra Kerberos على ملفات Azure لحسابات المستخدمين المختلطين باستخدام مدخل Microsoft Azure أو PowerShell أو Azure CLI.

لتمكين مصادقة Microsoft Entra Kerberos باستخدام مدخل Microsoft Azure، اتبع الخطوات التالية.

سجل الدخول إلى مدخل Microsoft Azure وحدد حساب التخزين الذي تريد تمكين مصادقة Microsoft Entra Kerberos له.

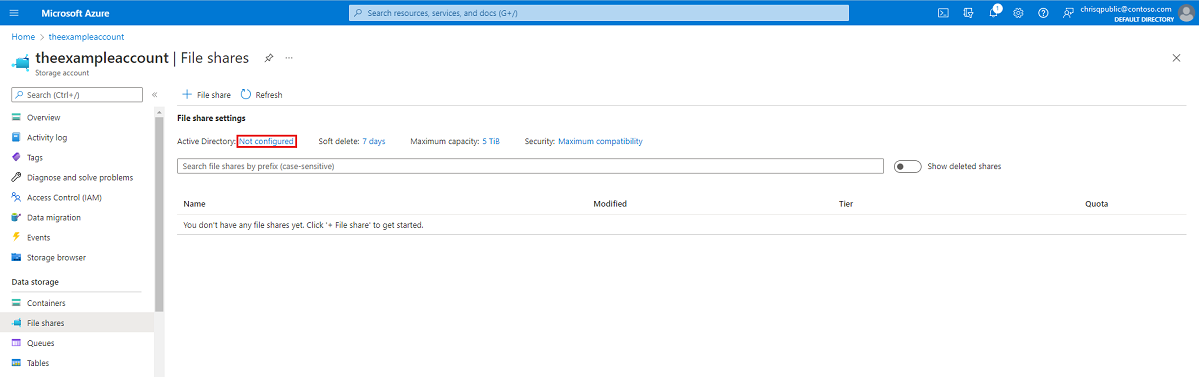

ضمن Data storage، حدد File shares.

بجوار Active Directory، حدد حالة التكوين (على سبيل المثال، غير مكوّن).

ضمن Microsoft Entra Kerberos، حدد Set up.

حدد خانة الاختيار Microsoft Entra Kerberos .

اختياري: إذا كنت تريد تكوين أذونات على مستوى الدليل والملف من خلال Windows مستكشف الملفات، فيجب عليك تحديد اسم المجال والمعرف الفريد العمومي للمجال ل AD المحلي. يمكنك الحصول على هذه المعلومات من مسؤول المجال الخاص بك أو عن طريق تشغيل Active Directory PowerShell cmdlet التالي من عميل محلي منضم إلى AD:

Get-ADDomain. يجب إدراج اسم المجال الخاص بك في الإخراج ضمنDNSRootويجب إدراج GUID للمجال ضمنObjectGUID. إذا كنت تفضل تكوين أذونات على مستوى الدليل والملفات باستخدام icacls، يمكنك تخطي هذه الخطوة. ومع ذلك، إذا كنت ترغب في استخدام icacls، سيحتاج العميل إلى اتصال شبكة دون عوائق إلى AD المحلي.حدد حفظ.

تحذير

إذا قمت مسبقا بتمكين مصادقة Microsoft Entra Kerberos من خلال خطوات المعاينة اليدوية المحدودة لتخزين ملفات تعريف FSLogix على ملفات Azure للأجهزة الظاهرية المنضمة إلى Microsoft Entra، يتم تعيين كلمة المرور الخاصة بكيان خدمة حساب التخزين لتنتهي صلاحيتها كل ستة أشهر. بمجرد انتهاء صلاحية كلمة المرور، لن يتمكن المستخدمون من الحصول على تذاكر Kerberos لمشاركة الملف. للتخفيف من ذلك، راجع "خطأ - انتهت صلاحية كلمة مرور كيان الخدمة في معرف Microsoft Entra" ضمن الأخطاء المحتملة عند تمكين مصادقة Microsoft Entra Kerberos للمستخدمين المختلطين.

منح موافقة المسؤول على كيان الخدمة الجديد

بعد تمكين مصادقة Microsoft Entra Kerberos، ستحتاج إلى منح موافقة المسؤول بشكل صريح على تطبيق Microsoft Entra الجديد المسجل في مستأجر Microsoft Entra. يتم إنشاء كيان الخدمة هذا تلقائيا ولا يتم استخدامه للتخويل لمشاركة الملف، لذلك لا تقم بإجراء أي تعديلات على كيان الخدمة بخلاف تلك الموثقة هنا. إذا قمت بذلك، فقد تحصل على خطأ.

يمكنك تكوين أذونات واجهة برمجة التطبيقات من مدخل Azure باتباع الخطوات التالية:

- افتح معرف Microsoft Entra.

- في قائمة الخدمة، ضمن Manage، حدد App registrations.

- حدد كل التطبيقات.

- حدد التطبيق الذي يحتوي على الاسم المطابق [حساب التخزين]

<your-storage-account-name>.file.core.windows.net. - في قائمة الخدمة، ضمن Manage، حدد API permissions.

- حدد منح موافقة المسؤول ل [اسم الدليل] لمنح الموافقة على أذونات واجهة برمجة التطبيقات الثلاثة المطلوبة (openid وملف التعريف وUser.Read) لجميع الحسابات في الدليل.

- حدد نعم للتأكيد.

هام

إذا كنت تتصل بحساب تخزين عبر نقطة نهاية خاصة/ ارتباط خاص باستخدام مصادقة Microsoft Entra Kerberos، فستحتاج أيضا إلى إضافة الارتباط الخاص FQDN إلى تطبيق Microsoft Entra لحساب التخزين. للحصول على الإرشادات، راجع الإدخال في دليل استكشاف الأخطاء وإصلاحها.

تعطيل المصادقة متعددة العوامل على حساب التخزين

لا يدعم Microsoft Entra Kerberos استخدام المصادقة متعددة العوامل للوصول إلى مشاركات ملفات Azure التي تم تكوينها باستخدام Microsoft Entra Kerberos. يجب استبعاد تطبيق Microsoft Entra الذي يمثل حساب التخزين الخاص بك من نهج الوصول المشروط للمصادقة متعددة العوامل إذا كانت تنطبق على جميع التطبيقات.

يجب أن يكون لتطبيق حساب التخزين نفس اسم حساب التخزين في قائمة استبعاد الوصول المشروط. عند البحث عن تطبيق حساب التخزين في قائمة استبعاد الوصول المشروط، ابحث عن: [حساب التخزين] <your-storage-account-name>.file.core.windows.net

تذكر استبدال <your-storage-account-name> بالقيمة المناسبة.

هام

إذا لم تستثني نُهج المصادقة متعددة العوامل من تطبيق حساب التخزين، فلن تتمكن من الوصول إلى مشاركة ملف. ستؤدي محاولة تعيين مشاركة الملف باستخدام net use إلى ظهور رسالة خطأ تقول "خطأ النظام 1327: تمنع قيود الحساب هذا المستخدم من تسجيل الدخول. على سبيل المثال: لا يسمح بكلمات مرور فارغة أو أوقات تسجيل الدخول محدودة أو تم فرض قيود على النهج."

للحصول على إرشادات حول تعطيل المصادقة متعددة العوامل، راجع ما يلي:

تعيين أذونات على مستوى المشاركة

عند تمكين الوصول المستند إلى الهوية، يجب تعيين المستخدمين والمجموعات الذين لديهم حق الوصول إلى تلك المشاركة المعينة لكل مشاركة. بمجرد السماح للمستخدم أو المجموعة بالوصول إلى مشاركة، تتولى قوائم التحكم في الوصول في Windows (تسمى أيضا أذونات NTFS) على الملفات والدلائل الفردية. يسمح هذا بالتحكم الدقيق في الأذونات، على غرار مشاركة SMB على خادم Windows.

لتعيين أذونات مستوى المشاركة، اتبع الإرشادات الواردة في تعيين أذونات على مستوى المشاركة إلى هوية.

تكوين أذونات على مستوى الدليل والملف

بمجرد وجود أذونات على مستوى المشاركة، يمكنك تعيين أذونات على مستوى الدليل/الملف للمستخدم أو المجموعة. يتطلب ذلك استخدام جهاز مع اتصال شبكة دون عوائق ب AD محلي.

لتكوين أذونات على مستوى الدليل والملف، اتبع الإرشادات الواردة في تكوين الأذونات على مستوى الدليل والملف عبر SMB.

تكوين العملاء لاسترداد بطاقات Kerberos

قم بتمكين وظيفة Microsoft Entra Kerberos على جهاز (أجهزة) العميل التي تريد تحميل/استخدام مشاركات Azure File منها. يجب القيام بذلك على كل عميل سيتم استخدام ملفات Azure عليه.

استخدم أحد الأساليب التالية:

تكوين نهج Intune CSP هذا وتطبيقه على العميل (العملاء): Kerberos/CloudKerberosTicketRetrievalEnabled، تعيين إلى 1

التغييرات ليست فورية، وتتطلب تحديثا للنهج أو إعادة تمهيد لتدخل حيز التنفيذ.

هام

بمجرد تطبيق هذا التغيير، لن يتمكن العميل (العملاء) من الاتصال بحسابات التخزين التي تم تكوينها لتكامل AD DS المحلي دون تكوين تعيينات نطاق Kerberos. إذا كنت تريد أن يتمكن العميل (العملاء) من الاتصال بحسابات التخزين التي تم تكوينها ل AD DS بالإضافة إلى حسابات التخزين التي تم تكوينها ل Microsoft Entra Kerberos، فاتبع الخطوات الواردة في تكوين التعايش مع حسابات التخزين باستخدام AD DS المحلي.

تكوين التعايش مع حسابات التخزين باستخدام AD DS المحلي

إذا كنت ترغب في تمكين أجهزة العميل من الاتصال بحسابات التخزين التي تم تكوينها ل AD DS بالإضافة إلى حسابات التخزين التي تم تكوينها ل Microsoft Entra Kerberos، فاتبع الخطوات التالية. إذا كنت تستخدم Microsoft Entra Kerberos فقط، فتخط هذا القسم.

إضافة إدخال لكل حساب تخزين يستخدم تكامل AD DS المحلي. استخدم إحدى الطرق الثلاث التالية لتكوين تعيينات نطاق Kerberos. التغييرات ليست فورية، وتتطلب تحديثا للنهج أو إعادة تشغيل لكي تسري.

قم بتكوين نهج Intune CSP هذا وتطبيقه على العميل (العملاء): Kerberos/HostToRealm

هام

في Kerberos، تكون أسماء النطاقات حساسة لحالة الأحرف وأحرف كبيرة. عادة ما يكون اسم نطاق Kerberos هو نفسه اسم المجال الخاص بك، بأحرف كبيرة.

التراجع عن تكوين العميل لاسترداد تذاكر Kerberos

إذا لم تعد ترغب في استخدام جهاز عميل لمصادقة Microsoft Entra Kerberos، يمكنك تعطيل وظيفة Microsoft Entra Kerberos على هذا الجهاز. استخدم إحدى الطرق الثلاث التالية، اعتمادا على كيفية تمكين الوظيفة:

تكوين نهج Intune CSP هذا وتطبيقه على العميل (العملاء): Kerberos/CloudKerberosTicketRetrievalEnabled، تعيين إلى 0

التغييرات ليست فورية، وتتطلب تحديثا للنهج أو إعادة تمهيد لتدخل حيز التنفيذ.

إذا اتبعت الخطوات الواردة في تكوين التعايش مع حسابات التخزين باستخدام AD DS المحلي، يمكنك اختياريا إزالة كل اسم المضيف إلى تعيينات نطاق Kerberos من جهاز العميل. استخدم أحد الأساليب التالية:

قم بتكوين نهج Intune CSP هذا وتطبيقه على العميل (العملاء): Kerberos/HostToRealm

التغييرات ليست فورية، وتتطلب تحديثا للنهج أو إعادة تشغيل لكي تسري.

هام

بمجرد تطبيق هذا التغيير، لن يتمكن العميل (العملاء) من الاتصال بحسابات التخزين التي تم تكوينها لمصادقة Microsoft Entra Kerberos. ومع ذلك، سيتمكنون من الاتصال بحسابات التخزين التي تم تكوينها إلى AD DS، دون أي تكوين إضافي.

تعطيل مصادقة Microsoft Entra على حساب التخزين الخاص بك

إذا كنت ترغب في استخدام أسلوب مصادقة آخر، يمكنك تعطيل مصادقة Microsoft Entra على حساب التخزين الخاص بك باستخدام مدخل Microsoft Azure أو Azure PowerShell أو Azure CLI.

إشعار

يعني تعطيل هذه الميزة أنه لن يكون هناك تكوين Active Directory لمشاركات الملفات في حساب التخزين الخاص بك حتى تقوم بتمكين أحد مصادر Active Directory الأخرى لإعادة تكوين Active Directory الخاص بك.

لتعطيل مصادقة Microsoft Entra Kerberos على حساب التخزين الخاص بك باستخدام مدخل Microsoft Azure، اتبع الخطوات التالية.

- سجل الدخول إلى مدخل Microsoft Azure وحدد حساب التخزين الذي تريد تعطيل مصادقة Microsoft Entra Kerberos له.

- ضمن Data storage، حدد File shares.

- بجوار Active Directory، حدد حالة التكوين.

- ضمن Microsoft Entra Kerberos، حدد Configure.

- قم بإلغاء تحديد خانة الاختيار Microsoft Entra Kerberos .

- حدد حفظ.

التصحيح

إذا لزم الأمر، يمكنك تشغيل Debug-AzStorageAccountAuth cmdlet لإجراء مجموعة من الفحوصات الأساسية على تكوين معرف Microsoft Entra مع مستخدم معرف Entra المسجل. يتم دعم عمليات التحقق من Microsoft Entra التي تعد جزءا من أمر cmdlet هذا على إصدار AzFilesHybrid v0.3.0+ . ينطبق أمر cmdlet هذا على مصادقة Microsoft Entra Kerberos و AD DS ولكنه لا يعمل لحسابات التخزين الممكنة ل Microsoft Entra Domain Services. لمزيد من المعلومات حول عمليات التحقق التي تم إجراؤها في cmdlet هذا، راجع تعذر تحميل مشاركات ملفات Azure مع Microsoft Entra Kerberos.