إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يمكنك الوصول إلى مشاركات ملفات Azure عبر نقطة النهاية العامة التي يمكن الوصول إليها عبر الإنترنت، أو عبر نقطة نهاية خاصة واحدة أو أكثر على شبكتك (شبكاتك)، أو عن طريق التخزين المؤقت لمشاركة ملف Azure محليا باستخدام Azure File Sync (مشاركات ملفات SMB فقط). تركز هذه المقالة على كيفية تكوين ملفات Azure للوصول المباشر عبر نقاط النهاية العامة و/أو الخاصة. لمعرفة كيفية تخزين مشاركة ملف Azure محليا مؤقتا باستخدام Azure File Sync، راجع مقدمة إلى Azure File Sync.

نوصي بقراءة التخطيط لنشر ملفات Azure قبل قراءة هذا الدليل.

غالبا ما يتطلب الوصول المباشر إلى مشاركة ملف Azure تفكيرا إضافيا فيما يتعلق بالشبكات:

تتواصل مشاركات ملفات SMB عبر المنفذ 445، الذي تحظره العديد من المؤسسات وموفري خدمة الإنترنت (ISPs) لحركة المرور الصادرة (الإنترنت). تنشأ هذه الممارسة من إرشادات الأمان القديمة حول الإصدارات المهملة وغير الآمنة للإنترنت من بروتوكول SMB. على الرغم من أن SMB 3.x هو بروتوكول آمن عبر الإنترنت، فقد لا يكون من الممكن تغيير النهج التنظيمية أو نهج ISP. لذلك، غالبا ما يتطلب تحميل مشاركة ملف SMB تكوين شبكة إضافية لاستخدامها خارج Azure.

تعتمد مشاركات ملفات NFS على المصادقة على مُستوى الشبكة وبالتالي لا يمكن الوصول إليها إلا عبر الشبكات المقيدة. يتطلب استخدام مشاركة ملف NFS دائمًا مستوى معينًا من تكوين الشبكة.

يتم تكوين نقاط النهاية العامة والخاصة لملفات Azure على كائن إدارة المستوى الأعلى لملفات Azure، حساب تخزين Azure. حساب التخزين هو بناء إدارة يمثل مجموعة مشتركة من التخزين حيث يمكنك نشر مشاركات ملفات Azure متعددة، بالإضافة إلى موارد التخزين لخدمات تخزين Azure الأخرى، مثل حاويات الكائنات الثنائية كبيرة الحجم أو قوائم الانتظار.

يعتبر هذا الفيديو دليلاً وعرضًا توضيحيًا لكيفية عرض مشاركات ملفات Azure بشكل آمن مباشرة إلى العاملين في مجال المعلومات والتطبيقات في خمس خطوات بسيطة. توفر الأقسام أدناه ارتباطات وسياقا إضافيا للوثائق المشار إليها في الفيديو. لاحظ أن Azure Active Directory هو الآن معرف Microsoft Entra. لمزيد من المعلومات، راجع اسم جديد ل Azure AD.

ينطبق على

| نوع مشاركة الملف | SMB | NFS |

|---|---|---|

| مشاركات الملفات القياسية (GPv2)، حسابات التخزين المكررة محليًا (LRS) وحسابات التخزين المكررة في المنطقة (ZRS) |

|

|

| مشاركات الملفات القياسية (GPv2)، حساب تخزين مكرر جغرافي (GRS) أو حساب تخزين مكرر للمنطقة الجغرافية (GZRS) |

|

|

| مشاركات الملفات المدفوعة (FileStorage)، حسابات التخزين المكررة محليًا (LRS) وحسابات التخزين المكررة في المنطقة (ZRS) |

|

|

النقل الآمن

بشكل افتراضي، تتطلب حسابات تخزين Azure نقلا آمنا، بغض النظر عما إذا كان يتم الوصول إلى البيانات عبر نقطة النهاية العامة أو الخاصة. بالنسبة إلى Azure Files، يتم فرض إعداد النقل الآمن المطلوب لجميع الوصول إلى البروتوكول إلى البيانات المخزنة على مشاركات ملفات Azure، بما في ذلك SMB وNFS وFilerREST. يمكنك تعطيل إعداد النقل الآمن المطلوب للسماح بحركة المرور غير المشفرة.

بروتوكولات SMB وNFS وFilerREST لها سلوك مختلف قليلا فيما يتعلق بإعداد النقل الآمن المطلوب :

عند تمكين النقل الآمن المطلوب على حساب تخزين، ستتطلب جميع مشاركات ملفات SMB في حساب التخزين هذا بروتوكول SMB 3.x مع AES-128-CCM أو AES-128-GCM أو خوارزميات تشفير AES-256-GCM، اعتمادا على مفاوضات التشفير المتوفرة/المطلوبة بين عميل SMB وملفات Azure. يمكنك تبديل خوارزميات تشفير SMB المسموح بها عبر إعدادات أمان SMB. يؤدي تعطيل إعداد النقل الآمن المطلوب إلى تمكين تحميلات SMB 2.1 وSMB 3.x دون تشفير.

تستخدم مشاركات ملفات NFS Azure حزمة الأداة المساعدة AZNFS لتبسيط عمليات التحميل المشفرة عن طريق تثبيت وإعداد Stunnel (برنامج تضمين TLS مفتوح المصدر) على العميل. راجع التشفير أثناء النقل لمشاركات ملفات NFS Azure.

عند طلب النقل الآمن، يمكن استخدام بروتوكول FileREST فقط مع HTTPS.

إشعار

يتم تشفير الاتصال بين عميل وحساب تخزين Azure باستخدام بروتوكول أمان طبقة النقل (TLS). تعتمد Azure Files على تطبيق Windows ل SSL الذي لا يستند إلى OpenSSL وبالتالي لا يتعرض للثغرات الأمنية المتعلقة ب OpenSSL. يجب على المستخدمين الذين يفضلون الحفاظ على المرونة بين اتصالات TLS وغير TLS على نفس حساب التخزين تعطيل النقل الآمن المطلوب.

نقطة النهاية العامة

نقطة النهاية العامة لمشاركات ملفات Azure داخل حساب تخزين هي نقطة نهاية مكشوفة عبر الإنترنت. نقطة النهاية العامة هي نقطة النهاية الافتراضية لحساب تخزين، ومع ذلك، يمكن تعطيلها إذا رغبت في ذلك.

يمكن لبروتوكولات SMB وNFS وFilyREST استخدام نقطة النهاية العامة. ومع ذلك، لكل منها قواعد مختلفة قليلا للوصول:

يمكن الوصول إلى مشاركات ملفات SMB من أي مكان في العالم عبر نقطة النهاية العامة لحساب التخزين مع SMB 3.x مع التشفير. وهذا يعني أن الطلبات المصادق عليها، مثل الطلبات المصرح بها بواسطة هوية تسجيل دخول المستخدم، يمكن أن تنشأ بشكل آمن من داخل منطقة Azure أو خارجها. إذا كان SMB 2.1 أو SMB 3.x بدون تشفير مطلوبا، فيجب استيفاء شرطين:

- يجب تعطيل إعداد النقل الآمن المطلوب لحساب التخزين.

- يجب أن ينشأ الطلب من داخل منطقة Azure. كما ذكر سابقا، يسمح بطلبات SMB المشفرة من أي مكان أو داخل أو خارج منطقة Azure.

يمكن الوصول إلى مشاركات ملفات NFS من نقطة النهاية العامة لحساب التخزين إذا كانت نقطة النهاية العامة لحساب التخزين مقيدة بشبكات ظاهرية معينة باستخدام نقاط نهاية الخدمة فقط. راجع إعدادات جدار حماية نقطة النهاية العامة للحصول على معلومات إضافية حول نقاط نهاية الخدمة.

يمكن الوصول إلى FileREST عبر نقطة النهاية العامة. إذا كان النقل الآمن مطلوبا، يتم قبول طلبات HTTPS فقط. إذا تم تعطيل النقل الآمن، يتم قبول طلبات HTTP من قبل نقطة النهاية العامة بغض النظر عن الأصل.

إعدادات جدار حماية نقطة النهاية العامة

يقيد جدار حماية حساب التخزين الوصول إلى نقطة النهاية العامة لحساب تخزين. باستخدام جدار حماية حساب التخزين، يمكنك تقييد الوصول إلى عناوين IP/نطاقات عناوين IP معينة، إلى شبكات ظاهرية معينة، أو تعطيل نقطة النهاية العامة بالكامل.

عند تقييد نسبة استخدام الشبكة لنقطة النهاية العامة إلى شبكة ظاهرية واحدة أو أكثر، فإنك تستخدم إمكانية الشبكة الظاهرية تسمى نقاط نهاية الخدمة. لا تزال الطلبات الموجهة إلى نقطة نهاية الخدمة لملفات Azure تنتقل إلى عنوان IP العام لحساب التخزين؛ ومع ذلك، تقوم طبقة الشبكة بإجراء تحقق إضافي من الطلب للتحقق من أنه قادم من شبكة ظاهرية معتمدة. تدعم بروتوكولات SMB وNFS وFilyREST جميع نقاط نهاية الخدمة. على عكس SMB وFilyREST، ومع ذلك، لا يمكن الوصول إلى مشاركات ملفات NFS إلا مع نقطة النهاية العامة من خلال استخدام نقطة نهاية الخدمة.

لمعرفة المزيد حول كيفية تكوين جدار حماية حساب التخزين، راجع تكوين جدران حماية تخزين Azure والشبكات الظاهرية.

توجيه شبكة نقطة النهاية العامة

تدعم Azure Files خيارات توجيه شبكة متعددة. الخيار الافتراضي، توجيه Microsoft، يعمل مع كافة تهيئات ملفات Azure. لا يدعم خيار توجيه الإنترنت سيناريوهات الانضمام إلى مجال AD أو Azure File Sync.

نقاط النهاية الخاصة

بالإضافة إلى نقطة النهاية العامة الافتراضية لحساب تخزين، توفر Azure Files خيار الحصول على نقطة نهاية خاصة واحدة أو أكثر. نقطة النهاية الخاصة هي نقطة نهاية يمكن الوصول إليها فقط داخل شبكة Azure الظاهرية. عند إنشاء نقطة نهاية خاصة لحساب التخزين الخاص بك، يحصل حساب التخزين الخاص بك على عنوان IP خاص من داخل مساحة العنوان لشبكتك الظاهرية، مثل كيفية تلقي خادم ملفات محلي أو جهاز NAS عنوان IP داخل مساحة العنوان المخصصة للشبكة المحلية.

تقترن نقطة نهاية خاصة فردية بشبكة فرعية محددة لشبكة Azure الظاهرية. قد يحتوي حساب التخزين على نقاط نهاية خاصة في أكثر من شبكة ظاهرية واحدة.

يتيح لك استخدام نقاط النهاية الخاصة مع ملفات Azure ما يلي:

- الاتصال بأمان بمشاركات ملفات Azure من الشبكات المحلية باستخدام اتصال VPN أو ExpressRoute مع نظير خاص.

- تأمين مشاركات ملفات Azure عن طريق تكوين جدار حماية حساب التخزين لحظر جميع الاتصالات على نقطة النهاية العامة. بشكل افتراضي، لا يؤدي إنشاء نقطة نهاية خاصة إلى حظر الاتصالات بنقطة النهاية العامة.

- زيادة الأمان للشبكة الظاهرية من خلال تمكينك من منع تسرب البيانات من الشبكة الظاهرية (وحدود التناظر).

لإنشاء نقطة نهاية خاصة، راجع تكوين نقاط النهاية الخاصة لملفات Azure.

المرور النفقي عبر شبكة خاصة ظاهرية أو ExpressRoute

لاستخدام نقاط النهاية الخاصة للوصول إلى مشاركات ملفات SMB أو NFS من أماكن العمل، يجب إنشاء نفق شبكة بين الشبكة المحلية وAzure. تشبه الشبكة الظاهرية أو الشبكة الظاهرية شبكة محلية تقليدية. مثل حساب تخزين Azure أو جهاز Azure الظاهري، فإن VNet هو مورد Azure يتم نشره في مجموعة موارد.

تدعم Azure Files الآليات التالية لحركة مرور النفق بين محطات العمل والخوادم المحلية الخاصة بك ومشاركات ملفات Azure SMB/NFS:

-

Azure VPN Gateway: VPN Gateway هي نوع معين من بوابة الشبكة الافتراضية التي تُستخدم لإرسال حركة مرور مشفرة بين شبكة Azure الظاهرية وموقع بديل (مثل الموقع الداخلي) عبر الإنترنت. بوابة Azure VPN هي مورد Azure يمكن نشره في مجموعة موارد إلى جانب حساب تخزين أو موارد Azure الأخرى. تعرض بوابات VPN نوعين مختلفين من الاتصالات:

- اتصالات بوابة VPN من نقطة إلى موقع (P2S)، وهي اتصالات VPN بين Azure وعميل فردي. هذا الحل مفيد بشكل أساسي للأجهزة التي ليست جزءا من الشبكة المحلية لمؤسستك. حالة الاستخدام الشائعة هي للمشتركين عن بعد الذين يرغبون في أن يكونوا قادرين على تحميل مشاركة ملف Azure الخاصة بهم من المنزل أو المقهى أو الفندق أثناء التنقل. لاستخدام اتصال P2S VPN مع Azure Files، ستحتاج إلى تكوين اتصال P2S VPN لكل عميل يريد الاتصال. راجع تكوين VPN من نقطة إلى موقع (P2S) على Windows للاستخدام مع Azure Filesوتكوين VPN من نقطة إلى موقع (P2S) على Linux للاستخدام مع ملفات Azure.

- VPN من موقع إلى موقع (S2S)، وهي اتصالات VPN بين Azure وشبكة مؤسستك. يتيح لك اتصال S2S VPN تكوين اتصال VPN مرة واحدة لخادم VPN أو جهاز مستضاف على شبكة مؤسستك، بدلا من تكوين اتصال لكل جهاز عميل يحتاج إلى الوصول إلى مشاركة ملف Azure. راجع تكوين VPN من موقع إلى موقع (S2S) للاستخدام مع ملفات Azure.

- ExpressRoute، الذي يمكنك من إنشاء مسار محدد بين Azure والشبكة المحلية التي لا تعبر الإنترنت. نظرا لأن ExpressRoute يوفر مسارا مخصصا بين مركز البيانات المحلي وAzure، يمكن أن يكون ExpressRoute مفيدا عندما يكون أداء الشبكة أحد الاعتبارات. يعد ExpressRoute أيضًا خيارًا جيدًا عندما تتطلب سياسة مؤسستك أو متطلباتها التنظيمية مسارًا محددًا إلى مواردك في السحابة.

إشعار

على الرغم من أننا نوصي باستخدام نقاط النهاية الخاصة للمساعدة في توسيع شبكتك المحلية إلى Azure، فمن الممكن تقنيا التوجيه إلى نقطة النهاية العامة عبر اتصال VPN. ومع ذلك، يتطلب ذلك ترميز عنوان IP لنقطة النهاية العامة لمجموعة تخزين Azure التي تخدم حساب التخزين الخاص بك. نظرا لأنه قد يتم نقل حسابات التخزين بين مجموعات التخزين في أي وقت وتتم إضافة مجموعات جديدة وإزالتها بشكل متكرر، فإن هذا يتطلب ترميزا مضمنا بانتظام لجميع عناوين IP الممكنة لتخزين Azure في قواعد التوجيه الخاصة بك.

تكوين DNS

عند إنشاء نقطة نهاية خاصة، بشكل افتراضي، نقوم أيضا بإنشاء منطقة DNS خاصة (أو تحديثها موجودة) مطابقة للمجال privatelink الفرعي. بشكل صارم، لا يلزم إنشاء منطقة DNS خاصة لاستخدام نقطة نهاية خاصة لحساب التخزين الخاص بك. ومع ذلك، يوصى به بشدة بشكل عام، وهو مطلوب بشكل صريح عند تحميل مشاركة ملف Azure مع أساس مستخدم Active Directory أو الوصول إليه من واجهة برمجة تطبيقات FileREST.

إشعار

تستخدم هذه المقالة لاحقة DNS لحساب التخزين لمناطق Azure العامة core.windows.net. ينطبق هذا التعليق أيضا على سحابات Azure السيادية مثل سحابة Azure US Government وMicrosoft Azure التي تشغلها سحابة 21Vianet - ما عليك سوى استبدال اللاحقات المناسبة للبيئة الخاصة بك.

في منطقة DNS الخاصة بك، نقوم بإنشاء سجل A ل storageaccount.privatelink.file.core.windows.net وسجل CNAME للاسم العادي لحساب التخزين، والذي يتبع النمط storageaccount.file.core.windows.net. نظرا لأن منطقة DNS الخاصة ب Azure متصلة بالشبكة الظاهرية التي تحتوي على نقطة النهاية الخاصة، يمكنك مراقبة تكوين DNS عن طريق استدعاء Resolve-DnsName cmdlet من PowerShell في Azure VM (بالتناوب nslookup في Windows وLinux):

Resolve-DnsName -Name "storageaccount.file.core.windows.net"

في هذا المثال، يحل حساب storageaccount.file.core.windows.net التخزين إلى عنوان IP الخاص لنقطة النهاية الخاصة، والذي يحدث أن يكون 192.168.0.4.

Name Type TTL Section NameHost

---- ---- --- ------- --------

storageaccount.file.core.windows. CNAME 29 Answer csostoracct.privatelink.file.core.windows.net

net

Name : storageaccount.privatelink.file.core.windows.net

QueryType : A

TTL : 1769

Section : Answer

IP4Address : 192.168.0.4

Name : privatelink.file.core.windows.net

QueryType : SOA

TTL : 269

Section : Authority

NameAdministrator : azureprivatedns-host.microsoft.com

SerialNumber : 1

TimeToZoneRefresh : 3600

TimeToZoneFailureRetry : 300

TimeToExpiration : 2419200

DefaultTTL : 300

إذا قمت بتشغيل نفس الأمر من أماكن العمل، فسترى أن نفس اسم حساب التخزين يحل إلى عنوان IP العام لحساب التخزين بدلا من ذلك. على سبيل المثال، storageaccount.file.core.windows.net هو سجل CNAME ل storageaccount.privatelink.file.core.windows.net، والذي بدوره هو سجل CNAME لمجموعة تخزين Azure التي تستضيف حساب التخزين:

Name Type TTL Section NameHost

---- ---- --- ------- --------

storageaccount.file.core.windows. CNAME 60 Answer storageaccount.privatelink.file.core.windows.net

net

storageaccount.privatelink.file.c CNAME 60 Answer file.par20prdstr01a.store.core.windows.net

ore.windows.net

Name : file.par20prdstr01a.store.core.windows.net

QueryType : A

TTL : 60

Section : Answer

IP4Address : 52.239.194.40

وهذا يعكس حقيقة أن حساب التخزين يمكن أن يعرض كل من نقطة النهاية العامة ونقطة نهاية خاصة واحدة أو أكثر. للتأكد من أن اسم حساب التخزين يحل إلى عنوان IP الخاص بنقطة النهاية الخاصة، يجب تغيير التكوين على خوادم DNS المحلية. ويمكن تحقيق ذلك بعدة طرق:

- تعديل ملف المضيفين على العملاء لإجراء

storageaccount.file.core.windows.netحل لعنوان IP الخاص بنقطة النهاية الخاصة المطلوبة. لا ينصح بذلك بشدة لبيئات الإنتاج، لأنك ستحتاج إلى إجراء هذه التغييرات على كل عميل يريد تحميل مشاركات ملفات Azure، ولن تتم معالجة التغييرات على حساب التخزين أو نقطة النهاية الخاصة تلقائيا. - إنشاء سجل A في

storageaccount.file.core.windows.netخوادم DNS المحلية. وهذا له ميزة أن العملاء في البيئة المحلية الخاصة بك سوف تكون قادرة على حل حساب التخزين تلقائيا دون الحاجة إلى تكوين كل عميل. ومع ذلك، فإن هذا الحل هش بالمثل لتعديل ملف المضيفين لأن التغييرات لا تنعكس. على الرغم من أن هذا الحل هش، فقد يكون الخيار الأفضل لبعض البيئات. -

core.windows.netإعادة توجيه المنطقة من خوادم DNS المحلية إلى منطقة DNS الخاصة ب Azure. يمكن الوصول إلى مضيف DNS الخاص بـ Azure من خلال عنوان IP خاص (168.63.129.16) الذي يمكن الوصول إليه فقط داخل الشبكات الظاهرية المرتبطة بمنطقة DNS الخاصة بـ Azure. للتغلب على هذا القيد، يمكنك تشغيل خوادم DNS إضافية داخل شبكتك الظاهرية التي سيتم إعادة توجيههاcore.windows.netإلى منطقة DNS الخاصة ب Azure. لتبسيط هذا الإعداد، قدمنا PowerShell cmdlets التي ستقوم بنشر خوادم DNS تلقائيا في شبكة Azure الظاهرية وتكوينها حسب الرغبة. لمعرفة كيفية إعداد إعادة توجيه DNS، راجع تهيئة DNS باستخدام ملفات Azure.

SMB على QUIC

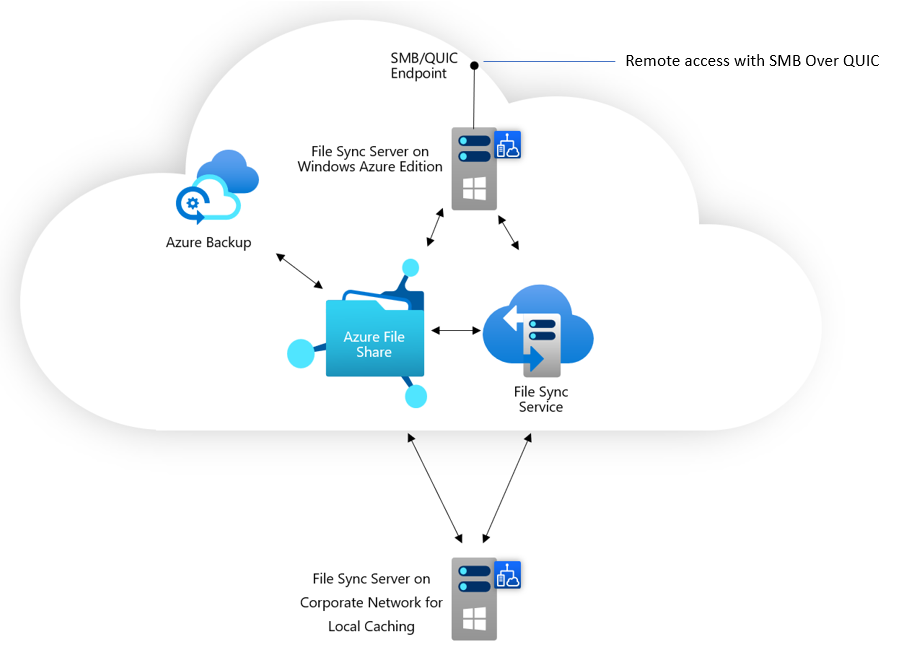

يدعم Windows Server 2022 Azure Edition بروتوكول نقل جديد يسمى QUIC لخادم SMB الذي يوفره دور File Server. QUIC هو بديل ل TCP التي تم إنشاؤها على رأس UDP، وتوفير العديد من المزايا على TCP مع توفير آلية نقل موثوق بها. تتمثل إحدى الميزات الرئيسية لبروتوكول SMB في أنه بدلا من استخدام المنفذ 445، يتم إجراء جميع عمليات النقل عبر المنفذ 443، وهو مفتوح على نطاق واسع للصادر لدعم HTTPS. وهذا يعني بشكل فعال أن SMB عبر QUIC تقدم "SMB VPN" لمشاركة الملفات عبر الإنترنت العام. يتم شحن Windows 11 مع SMB عبر عميل QUIC قادر.

في هذا الوقت، لا تدعم Azure Files SMB مباشرة عبر QUIC. ومع ذلك، يمكنك الوصول إلى مشاركات ملفات Azure عبر Azure File Sync الذي يعمل على Windows Server كما في الرسم التخطيطي أدناه. يمنحك هذا أيضا خيار تخزين ذاكرة التخزين المؤقت ل Azure File Sync محليا أو في مراكز بيانات Azure مختلفة لتوفير ذاكرة تخزين مؤقت محلية لقوى عاملة موزعة. لمعرفة المزيد حول هذا الخيار، راجع نشر Azure File SyncوSMB عبر QUIC.