الحماية من تسرب البيانات لمساحات عمل Azure Synapse Analytics

ستشرح هذه المقالة حماية النقل غير المصرح للبيانات في Azure Synapse Analytics

تأمين خروج البيانات من مساحات عمل Synapse

تدعم مساحات عمل Azure Synapse Analytics تمكين حماية تسريب البيانات لمساحات العمل. باستخدام الحماية من النقل غير المصرّح به، يمكنك الحماية من وصول المطّلعين الضارين إلى موارد Azure واختراق البيانات الحساسة إلى مواقع خارج نطاق مؤسستك. في وقت إنشاء مساحة العمل، يمكنك اختيار تكوين مساحة العمل باستخدام شبكة ظاهرية مدارة وحماية إضافية ضد النقل غير المصرّح للبيانات. عند إنشاء مساحة عمل باستخدام شبكة ظاهرية مدارة، يتم نشر تكامل البيانات وموارد Spark في الشبكة الظاهرية المدارة. تحتوي تجمعات SQL المخصصة لمساحة العمل وتجمعات SQL بلا خادم على قدرات متعددة المستأجرين، وعلى هذا النحو، تحتاج إلى وجود خارج الشبكة الظاهرية المدارة. بالنسبة لمساحات العمل التي تتضمن حماية من النقل غير المصرح للبيانات، تتواصل الموارد داخل الشبكة الظاهرية المدارة دائما عبر نقاط النهاية الخاصة المدارة. عند تمكين الحماية من النقل غير المصرح به للبيانات، يمكن لموارد Synapse SQL الاتصال بأي تخزين Azure معتمد والاستعلام عن أي تخزين معتمد باستخدام OPENROWSETS أو EXTERNAL TABLE، حيث لا يتم التحكم في حركة مرور الدخول بواسطة حماية النقل غير المصرح للبيانات. ومع ذلك، سيتم التحكم في حركة الخروج عبر CREATE EXTERNAL TABLE AS SELECT بواسطة حماية النقل غير المصرح للبيانات.

إشعار

لا تستطيع تغيير تكوين مساحة العمل للشبكة الظاهرية المدارة وحماية النقل غير المصرح للبيانات بعد إنشاء مساحة العمل.

إدارة خروج بيانات مساحة عمل Synapse إلى الأهداف المعتمدة

بعد إنشاء مساحة العمل مع تمكين الحماية من النقل غير المصرح للبيانات، يمكن لمالكي مورد مساحة العمل إدارة قائمة مستأجري Microsoft Entra المعتمدين لمساحة العمل. يمكن للمستخدمين الذين لديهم الأذونات الصحيحة على مساحة العمل استخدام Synapse Studio لإنشاء طلبات اتصال نقطة نهاية خاصة مدارة إلى الموارد في مستأجري Microsoft Entra المعتمدين في مساحة العمل. سيتم حظر إنشاء نقطة النهاية الخاصة المدارة إذا حاول المستخدم إنشاء اتصال نقطة نهاية خاصة بمورد في مستأجر غير معتمد.

مساحة عمل عينة مع تمكين الحماية من النقل غير المصرّح للبيانات

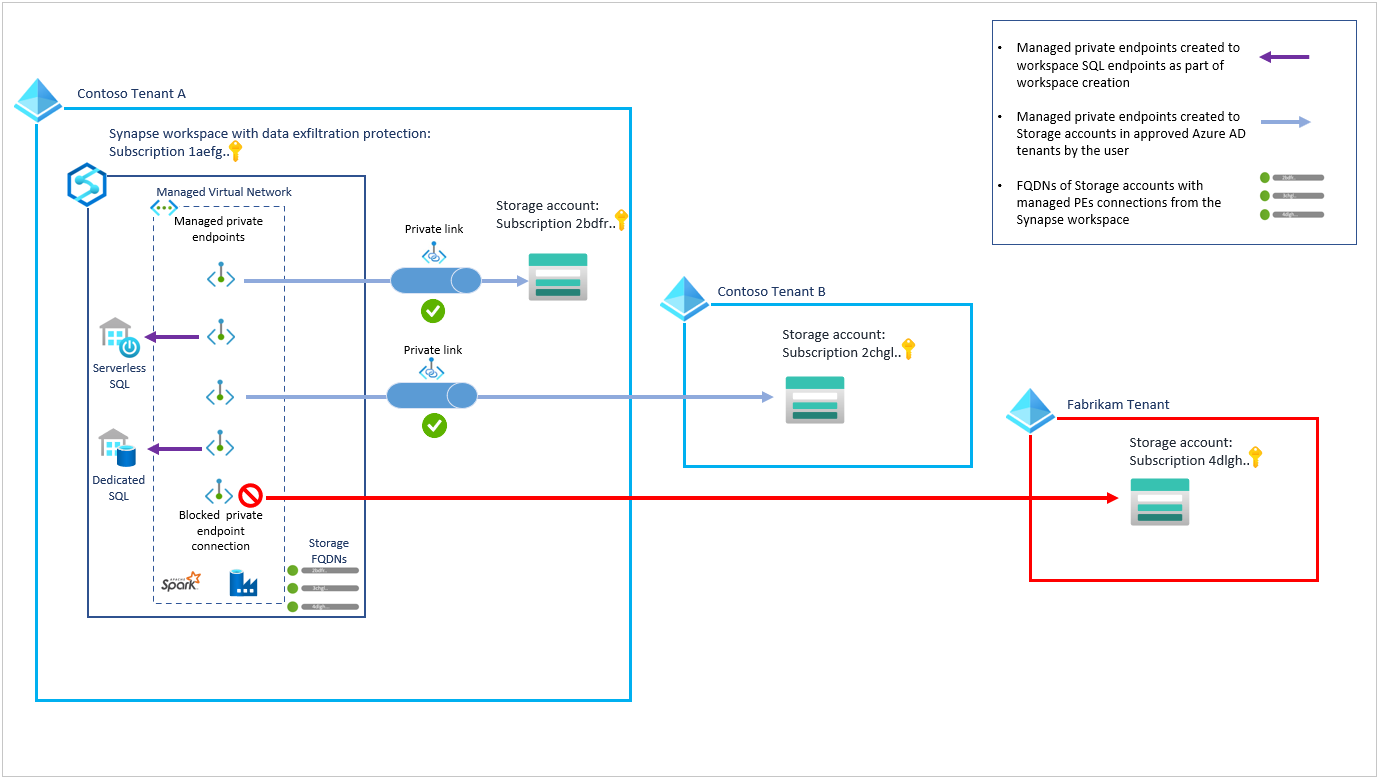

دعونا نستخدم مثالًا لتوضيح الحماية من النقل غير المصرّح للبيانات لمساحات عمل Synapse. لدى Contoso موارد Azure في المستأجر A والمستأجر B وثمة حاجة إلى هذه الموارد للاتصال بأمان. تم إنشاء مساحة عمل Synapse في المستأجر أ مع إضافة المستأجر B كمستأجر Microsoft Entra معتمد. يوضح الرسم التخطيطي اتصالات نقطة النهاية الخاصة بحسابات Azure Storage في المستأجر A والمستأجر B التي تمت الموافقة عليها من مالكي حساب التخزين. يظهر الرسم التخطيطي أيضًا إنشاء نقطة نهاية خاصة محظورة. تم حظر إنشاء نقطة النهاية الخاصة هذه لأنها تستهدف حساب Azure Storage في مستأجر Fabrikam Microsoft Entra، وهو ليس مستأجر Microsoft Entra معتمدا لمساحة عمل Contoso.

هام

يجب ألا تحتوي الموارد الموجودة في المستأجرين بخلاف مستأجر مساحة العمل على قواعد جدار حماية محظورة لتجمعات SQL للاتصال بها. يمكن للموارد الموجودة ضمن الشبكة الظاهرية المدارة لمساحة العمل، مثل مجموعات Spark، الاتصال من خلال الارتباطات الخاصة المدارة بالموارد المحمية بجدار الحماية.

الخطوات التالية

تعرف على كيفية إنشاء مساحة عمل مع تمكين الحماية من النقل غير المصرّح للبيانات

تعرف على المزيد حول الشبكة الظاهرية لمساحة العمل المدارة

تعرف على المزيد حول نقاط النهاية الخاصة المدارة