إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

ستصف هذه المقالة ما يلي:

- تشفير البيانات الثابتة في مساحات عمل Synapse Analytics.

- تكوين مساحات عمل Synapse لتمكين التشفير باستخدام مفتاح مدار من قبل العميل.

- إدارة المفاتيح المستخدمة لتشفير البيانات في مساحات العمل.

تشفير البيانات الثابتة

يضمن حل التشفير في حالة الثبات الكامل عدم استمرار البيانات أبدًا في شكل غير مشفر. يعمل التشفير المزدوج للبيانات الثابتة على التخفيف من التهديدات بطبقتين منفصلتين من التشفير للحماية من الاختراقات لأي طبقة واحدة. يوفر Azure Synapse Analytics طبقة ثانية من التشفير للبيانات في مساحة العمل الخاصة بك باستخدام مفتاح يديره العميل. يتم حماية هذا المفتاح في Key Vault Azure، والذي يسمح لك بملكية إدارة المفاتيح والتناوب.

يتم تمكين الطبقة الأولى من التشفير لخدمات Azure باستخدام مفاتيح مدارة بواسطة النظام الأساسي. بشكل افتراضي، يتم تشفير أقراص Azure والبيانات في حسابات Azure Storage تلقائيا في حالة الثبات. تعرف على المزيد حول كيفية استخدام التشفير في Microsoft Azure في نظرة عامة على تشفير Azure.

Note

قد يتم إرسال بعض العناصر التي تعتبر محتوى العميل، مثل أسماء الجداول وأسماء الكائنات وأسماء الفهارس، في ملفات السجل للحصول على الدعم واستكشاف الأخطاء وإصلاحها من قبل Microsoft.

تشفير Azure Synapse

سيساعدك هذا القسم على فهم كيفية تمكين تشفير المفتاح الذي يديره العميل وفرضه في مساحات عمل Synapse بشكل أفضل. يستخدم هذا التشفير المفاتيح الموجودة أو المفاتيح الجديدة التي تم إنشاؤها في Azure Key Vault. يتم استخدام مفتاح واحد لتشفير جميع البيانات في مساحة عمل. تدعم مساحات عمل Synapse مفاتيح RSA 2048 و3072 بحجم البايت ومفاتيح RSA-HSM.

Note

لا تدعم مساحات عمل Synapse استخدام مفاتيح EC وEC-HSM وoct-HSM للتشفير.

يتم تشفير البيانات الموجودة في مكونات Synapse التالية باستخدام المفتاح المدار من قبل العميل الذي تم تكوينه على مستوى مساحة العمل:

- SQL pools

- تجمعات SQL المخصصة

- تجمعات SQL بلا خادم

- اسم تجمعات Data Explorer

- تجمعات Apache Spark

- أوقات تشغيل تكامل Azure Data Factory، البنية الأساسية لبرنامج ربط العمليات التجارية، مجموعات البيانات.

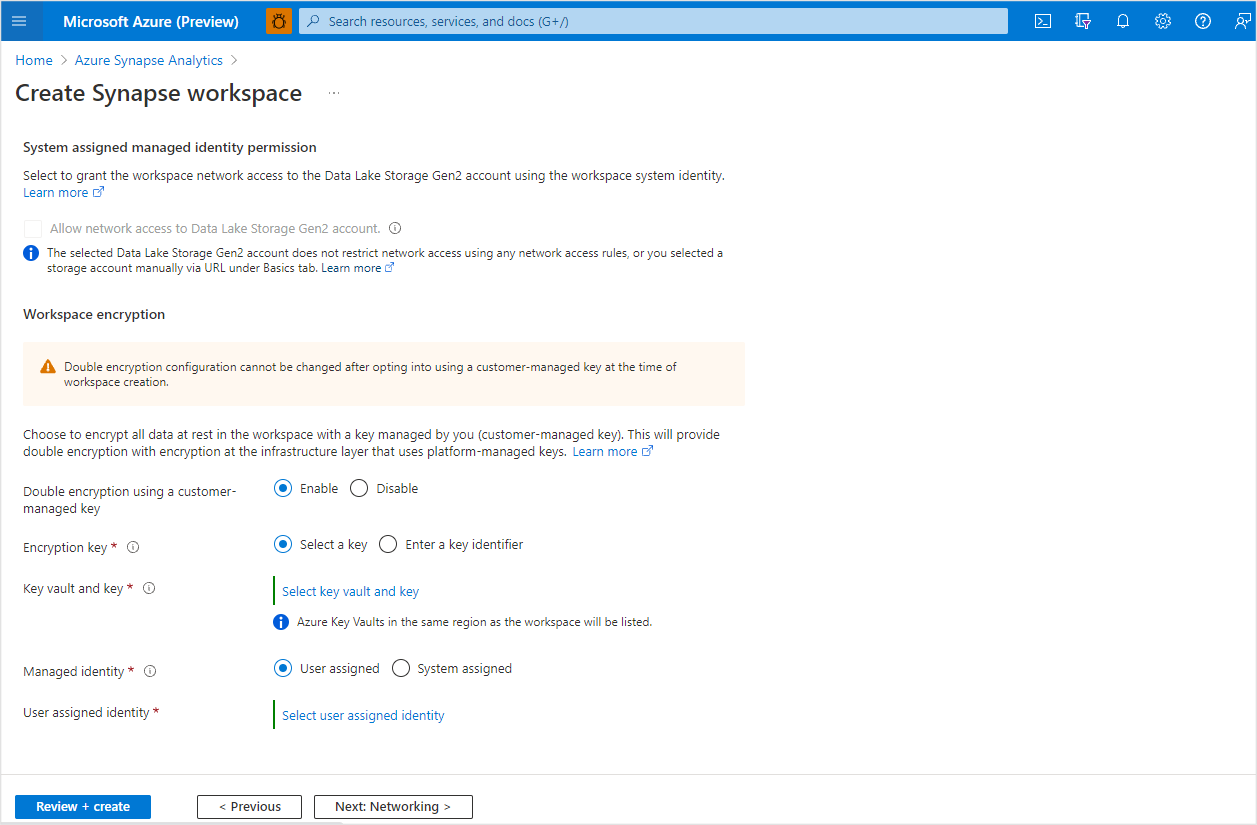

تكوين تشفير مساحة العمل

يمكن تكوين مساحات العمل لتمكين التشفير المزدوج باستخدام مفتاح مدار من قبل العميل في وقت إنشاء مساحة العمل. تمكين التشفير المزدوج باستخدام مفتاح مدار من قبل العميل في علامة التبويب "الأمان" عند إنشاء مساحة العمل الجديدة. يمكنك اختيار إدخال معرف مفتاح URI أو التحديد من قائمة خزائن المفاتيح في نفس المنطقة مثل مساحة العمل. يحتاج Key Vault نفسه إلى تمكين الحماية من التطهير.

Important

لا يمكن تغيير إعداد التكوين للتشفير المزدوج بعد إنشاء مساحة العمل.

المتطلبات الأساسية: تدوير المفتاح وحالة تجمع SQL

Warning

قبل تغيير مفتاح التشفير لمساحة العمل الخاصة بك:

- تأكد من أن جميع تجمعات SQL المخصصة في حالة الاتصال بالإنترنت. لن تتم إعادة تشفير التجمعات غير المتصلة ولا يمكن استئنافها إذا تم حذف إصدار المفتاح أو المفتاح القديم أو تعطيله أو انتهاء صلاحيته.

- احتفظ بجميع المفاتيح القديمة وإصدارات المفاتيح المستخدمة للتشفير حتى يتم إحضار كل تجمع SQL عبر الإنترنت وإعادة تشفيره باستخدام المفتاح الجديد. قم بتعطيل المفتاح القديم أو حذفه فقط بعد تدوير جميع التجمعات بنجاح إلى المفتاح الجديد.

⚠️ قد يؤدي عدم اتباع هذه المتطلبات الأساسية إلى تعذر الوصول إلى تجمعات SQL بشكل دائم، أو أن تصبح بيانات النسخ الاحتياطي غير قابلة للاسترداد.

قائمة مراجعة تدوير المفاتيح

| Step | Action | Status |

|---|---|---|

| 1 | تأكد من أن جميع تجمعات SQL متصلة بالإنترنت | ☐ |

| 2 | تأكد من الاحتفاظ بالمفتاح القديم وتمكينه | ☐ |

| 3 | Rotate CMK | ☐ |

| 4 | تحقق من إعادة تشفير جميع المجمعات | ☐ |

| 5 | تعطيل إصدار المفتاح أو المفتاح القديم بأمان (بعد الانتهاء من جميع التجمعات) | ☐ |

أفضل ممارسات الإدارة الرئيسية

Important

عند تغيير مفتاح التشفير لمساحة عمل، احتفظ بالمفتاح القديم حتى تقوم باستبداله في مساحة العمل بمفتاح جديد. يسمح هذا بفك تشفير البيانات باستخدام المفتاح القديم قبل إعادة تشفيرها باستخدام المفتاح الجديد.

لا تؤثر حالة تجمع SQL (متصل/غير متصل) على عملية تدوير المفتاح المدار لعميل مساحة العمل (CMK)، ولكن ستظل التجمعات غير المتصلة مشفرة باستخدام المفتاح القديم أو إصدار المفتاح.

إذا تم تعطيل إصدار المفتاح أو المفتاح القديم أو انتهت صلاحيته، فلن تستأنف التجمعات غير المتصلة بالإنترنت لأن فك التشفير غير ممكن. عند استئناف هذه المجمعات ، يجب (1) تمكين إصدار المفتاح أو المفتاح القديم و (2) تحديد تاريخ انتهاء صلاحية في المستقبل للسماح بفك التشفير وإعادة التشفير اللاحقة باستخدام إصدار المفتاح أو المفتاح الجديد.

لضمان التدوير السلس ل CMK، إذا كانت بعض تجمعات SQL غير متصلة بالإنترنت أثناء العملية، فيجب أن يظل إصدار المفتاح أو المفتاح القديم ممكنا وأن يتم تعيين تاريخ انتهاء صلاحيته في المستقبل. هذا أمر بالغ الأهمية حتى يتم استئناف التجمعات دون اتصال بنجاح وإعادة تشفيرها باستخدام المفتاح الجديد أو إصدار المفتاح الجديد.

لا تحذف المفاتيح القديمة أو إصدارات المفاتيح حتى تتم إعادة تشفير جميع المجمعات والنسخ الاحتياطية والتحقق من صحتها بنجاح. قم بتعطيل المفتاح القديم فقط بعد استيفاء جميع المتطلبات.

استكشاف أخطاء تدوير المفاتيح وإصلاحها

إذا كان تجمع SQL عالقا في وضع عدم الاتصال بعد تدوير المفتاح:

تحقق من إصدار مفتاح تجمع SQL باستخدام PowerShell لتأكيد إصدار المفتاح أو المفتاح الذي يتوقعه التجمع:

Get-AzSqlServerTransparentDataEncryptionProtector -ServerName 'ContosoServer' -ResourceGroupName 'WORKSPACE_MANAGED_RESOURCE_GROUP'

Note

يشير إلى ResourceGroupNameمجموعة الموارد المدارة لمساحة العمل. يمكنك العثور على هذا في مدخل Microsoft Azure عن طريق تحديد مساحة عمل Synapse وعرض القيمة managedResourceGroup في طريقة عرض JSON.

قم بتمكين المفتاح القديم المطلوب أو إصدار المفتاح في Azure Key Vault.

قم بتعيين تاريخ انتهاء صلاحية في المستقبل للمفتاح القديم أو إصدار المفتاح.

استئناف تجمع SQL.

بمجرد عودة التجمع إلى الاتصال بالإنترنت ، اسمح له بإعادة التشفير باستخدام المفتاح الجديد.

تحقق من حالة التشفير لكل قاعدة بيانات عن طريق تشغيل استعلام T-SQL التالي في تجمع SQL:

SELECT [name], [is_encrypted] FROM sys.databases;- سيعرض العمود

is_encryptedحالة التشفير (1= مشفر،0= غير مشفر).

- سيعرض العمود

بعد التأكد من إمكانية الوصول إلى جميع المجمعات والنسخ الاحتياطية وتشفيرها ، يمكنك تعطيل (وليس حذف) المفتاح القديم أو إصدار المفتاح بأمان.

الوصول إلى المفتاح وتنشيط مساحة العمل

يتضمن نموذج تشفير Azure Synapse مع مفاتيح يديرها العميل الوصول إلى مساحة العمل في Azure Key Vault للتشفير وفك التشفير حسب الحاجة. يتم الوصول إلى المفاتيح في مساحة العمل إما من خلال نهج الوصول أو Azure Key Vault RBAC. عند منح الأذونات عبر نهج وصول Azure Key Vault، اختر خيار "التطبيق فقط" في أثناء إنشاء النهج (حدد الهوية المدارة لمساحات العمل ولا تضيفها كتطبيق معتمد).

يجب منح الهوية المدارة لمساحة العمل الأذونات التي تحتاجها على مخزن المفاتيح قبل أن يمكن تنشيط مساحة العمل. يضمن هذا الأسلوب المرحلي لتنشيط مساحة العمل تشفير البيانات في مساحة العمل باستخدام المفتاح المدار من قبل العميل. يمكن تمكين التشفير أو تعطيله لتجمعات SQL المخصصة الفردية. لا يتم تمكين كل تجمع مخصص للتشفير بشكل افتراضي.

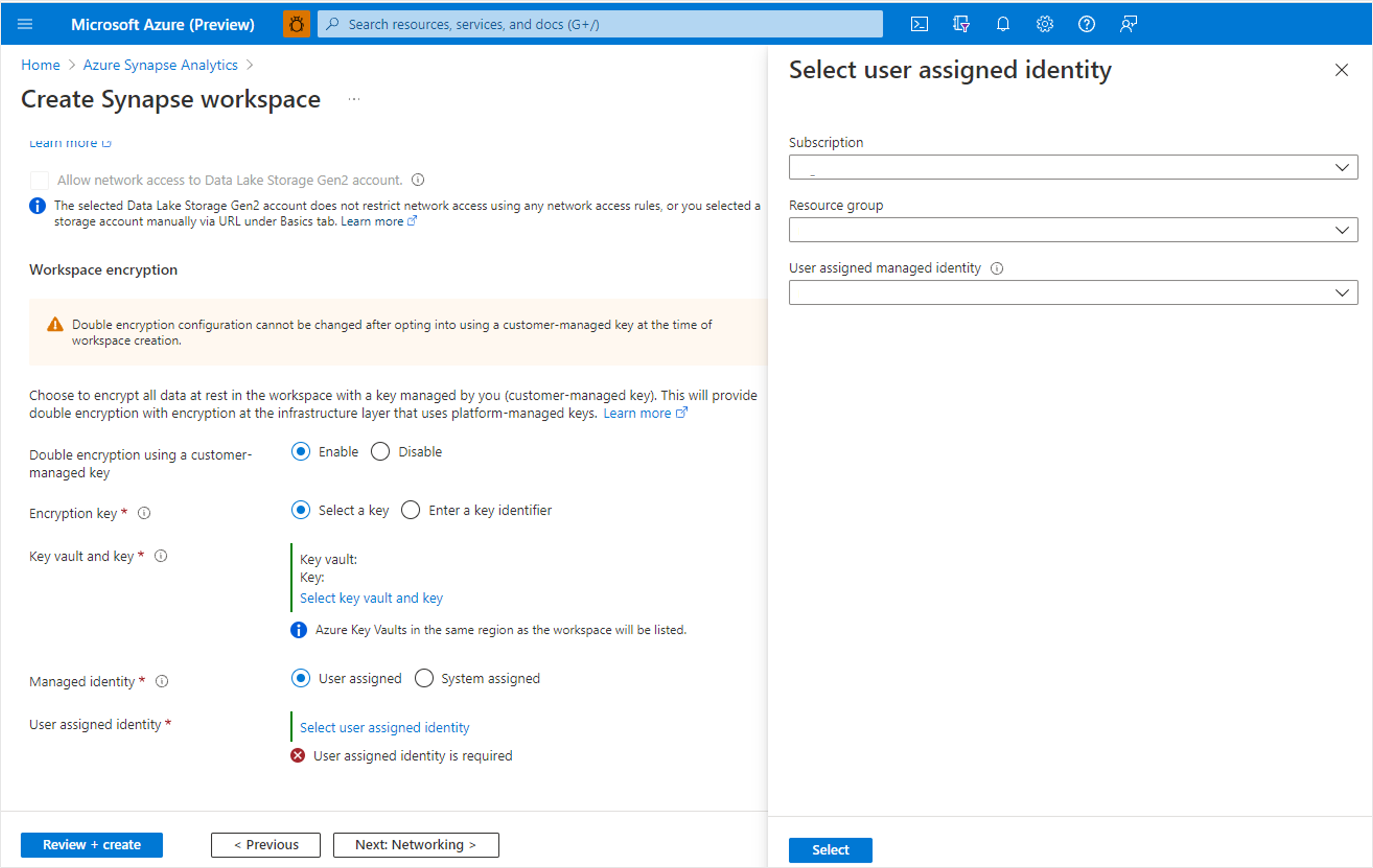

استخدام هوية مدارة معينة من قبل المستخدم

يمكن تكوين مساحات العمل لاستخدام هوية مدارة يعينها المستخدم للوصول إلى المفتاح المدار من قبل العميل المخزن في Azure Key Vault. تكوين هوية مدارة معينة من قبل المستخدم لتجنب التنشيط المرحلي لمساحة عمل Azure Synapse عند استخدام التشفير المزدوج مع المفاتيح التي يديرها العميل. مطلوب دور مساهم الهوية المدارة المضمن لتعيين هوية مدارة معينة من قبل المستخدم إلى مساحة عمل Azure Synapse.

Note

لا يمكن تكوين الهوية المدارة المعينة من قبل المستخدم للوصول إلى المفتاح المدار من قبل العميل عندما يكون Azure Key Vault خلف جدار حماية.

Permissions

لتشفير البيانات الثابتة أو فك تشفيرها، يجب أن يكون للهوية المدارة الأذونات التالية. وبالمثل، إذا كنت تستخدم قالب Resource Manager لإنشاء مفتاح جديد، يجب أن يكون للمعلمة "keyOps" للقالب الأذونات التالية:

- WrapKey (لإدراج مفتاح في Key Vault عند إنشاء مفتاح جديد).

- UnwrapKey (للحصول على مفتاح فك التشفير).

- Get (لقراءة الجزء العام من مفتاح)

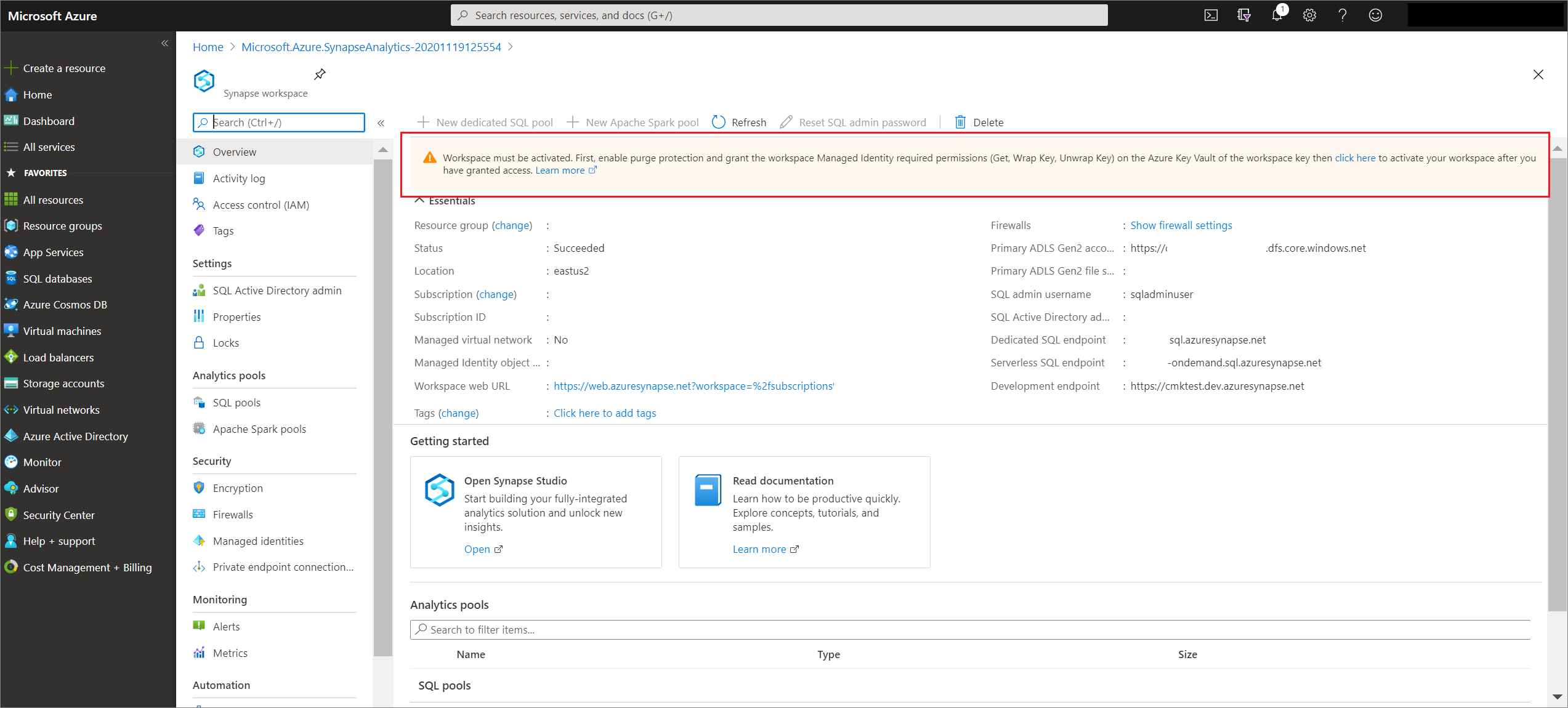

Workspace activation

إذا لم تقم بتكوين هوية مدارة معينة من قبل المستخدم للوصول إلى المفاتيح المدارة من قبل العميل في أثناء إنشاء مساحة العمل، فستظل مساحة العمل في حالة "معلق" حتى ينجح التنشيط. يجب تنشيط مساحة العمل قبل أن تتمكن من استخدام جميع الوظائف بشكل كامل. على سبيل المثال، يمكنك فقط إنشاء تجمع SQL مخصص جديد بمجرد نجاح التنشيط. امنح الوصول إلى الهوية المدارة لمساحة العمل إلى مخزن المفاتيح وحدد رابط التنشيط في شعار مدخل Microsoft Azure لمساحة العمل. بمجرد اكتمال التنشيط بنجاح، تصبح مساحة العمل الخاصة بك جاهزة للاستخدام مع ضمان أن جميع البيانات الموجودة فيها محمية بالمفتاح الذي يديره العميل. كما ذكر سابقًا، يجب أن يكون لدى مخزن المفاتيح حماية إزالة ممكنة للتنشيط للنجاح.

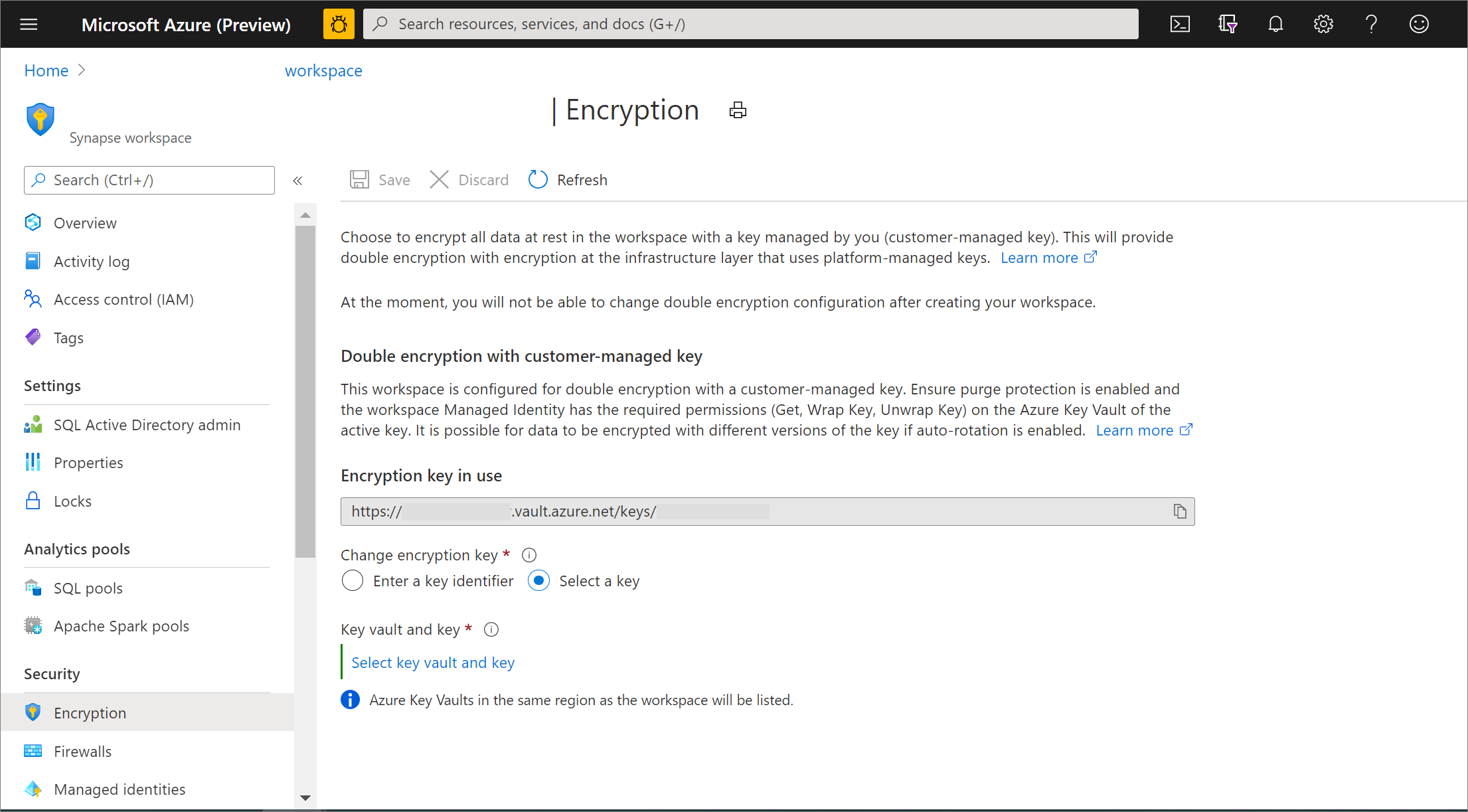

إدارة مفتاح مساحة العمل الذي يديره العميل

يمكنك تغيير المفتاح المدار من قبل العميل المستخدم لتشفير البيانات من صفحة التشفير في مدخل Microsoft Azure. هنا أيضًا، يمكنك اختيار مفتاح جديد باستخدام معرف مفتاح أو التحديد من Key Vaults التي يمكنك الوصول إليها في نفس المنطقة مثل مساحة العمل. إذا اخترت مفتاحًا في مخزن مفاتيح مختلف عن تلك المستخدمة سابقًا، فامنح أذونات الهوية المدارة لمساحة العمل "Get" و"Wrap" و"Unwrap" على مخزن المفاتيح الجديد. ستتحقق مساحة العمل من وصولها إلى مخزن المفاتيح الجديد وستتم إعادة تشفير جميع البيانات في مساحة العمل باستخدام المفتاح الجديد.

يمكن أن تؤدي نهج Azure Key Vaults للتناوب التلقائي والدوري للمفاتيح أو الإجراءات على المفاتيح إلى إنشاء إصدارات مفاتيح جديدة. يمكنك اختيار إعادة تشفير جميع البيانات في مساحة العمل باستخدام أحدث إصدار من المفتاح النشط. لإعادة التشفير، قم بتغيير المفتاح في مدخل Microsoft Azure إلى مفتاح مؤقت ثم قم بالتبديل مرة أخرى إلى المفتاح الذي ترغب في استخدامه للتشفير. على سبيل المثال، لتحديث تشفير البيانات باستخدام أحدث إصدار من المفتاح النشط Key1، قم بتغيير المفتاح المدار بواسطة العميل لمساحة العمل إلى مفتاح مؤقت، Key2. انتظر حتى ينتهي التشفير باستخدام Key2. ثم قم بتبديل المفتاح المدار من قبل العميل لمساحة العمل مرة أخرى إلى بيانات Key1 في مساحة العمل ستتم إعادة تشفيرها باستخدام أحدث إصدار من Key1.

Note

تدوير المفاتيح هو عملية من ثلاث خطوات:

- قم بتغيير المفتاح المدار من قبل العميل في مساحة العمل من مفتاحك الرئيسي إلى مفتاح مؤقت.

- انتظر من 15 إلى 30 دقيقة حتى تكتمل عملية إعادة التشفير.

- قم بتغيير المفتاح المدار من قبل العميل في مساحة العمل مرة أخرى إلى مفتاحك الرئيسي (الآن باستخدام الإصدار الجديد).

تضمن هذه العملية إعادة تشفير جميع بيانات مساحة العمل بشكل آمن باستخدام أحدث إصدار من المفتاح.

Note

لا يقوم Azure Synapse Analytics تلقائيًا بإعادة تشفير البيانات عند إنشاء إصدارات رئيسية جديدة. لضمان الاتساق في مساحة العمل الخاصة بك، يجبر إعادة تشفير البيانات باستخدام العملية المفصلة أعلاه.

تشفير البيانات الشفاف لـ SQL باستخدام مفاتيح مدارة بواسطة الخدمة

يتوفر تشفير البيانات الشفاف SQL (TDE) لتجمعات SQL المخصصة في مساحات العمل غير الممكنة للتشفير المزدوج. في هذا النوع من مساحة العمل، يتم استخدام مفتاح مدار بواسطة الخدمة لتوفير تشفير مزدوج للبيانات في تجمعات SQL المخصصة. يمكن تمكين TDE مع المفتاح المدار بواسطة الخدمة أو تعطيله لتجمعات SQL المخصصة الفردية.

Cmdlets لقاعدة بيانات SQL Azure وAzure Synapse

لتكوين TDE من خلال PowerShell، يجب أن تكون متصلاً من خلال الدور كمالك لحساب Azure أو مساهم أو مدير أمان SQL.

استخدم cmdlets التالية لمساحة عمل Azure Synapse.

| Cmdlet | Description |

|---|---|

| Set-AzSynapseSqlPoolTransparentDataEncryption | تمكين تشفير البيانات الشفافة لتجمع SQL أو تعطيله. |

| Get-AzSynapseSqlPoolTransparentDataEncryption | يحصل على حالة تشفير البيانات الشفافة لتجمع SQL. |

| New-AzSynapseWorkspaceKey | إضافة مفتاح Key Vault إلى مساحة عمل. |

| Get-AzSynapseWorkspaceKey | الحصول على مفاتيح Key Vault لمساحة عمل |

| Update-AzSynapseWorkspace | تعيين أداة حماية تشفير البيانات الشفافة لمساحة عمل. |

| Get-AzSynapseWorkspace | يُمكنك من الحصول على حامي تشفير البيانات الشفاف |

| Remove-AzSynapseWorkspaceKey | إزالة مفتاح Key Vault من مساحة عمل. |