فرض مصادقة Microsoft Entra متعددة العوامل ل Azure Virtual Desktop باستخدام الوصول المشروط

هام

إذا كنت تزور هذه الصفحة من وثائق Azure Virtual Desktop (الإصدار الكلاسيكي)، فتأكد من العودة إلى وثائق Azure Virtual Desktop (الإصدار الكلاسيكي) بمجرد الانتهاء.

يمكن للمستخدمين تسجيل الدخول إلى Azure Virtual Desktop من أي مكان باستخدام أجهزة وعملاء مختلفين. ومع ذلك، هناك بعض التدابير التي يجب عليك اتخاذها للمساعدة في الحفاظ على بيئتك ومستخدميك آمنين. يؤدي استخدام مصادقة Microsoft Entra متعددة العوامل (MFA) مع Azure Virtual Desktop إلى مطالبة المستخدمين أثناء عملية تسجيل الدخول لشكل آخر من أشكال التعريف بالإضافة إلى اسم المستخدم وكلمة المرور. يمكنك فرض مصادقة متعددة العوامل لـ Azure Virtual Desktop باستخدام الوصول المشروط، ويمكنك أيضًا تكوين ما إذا كانت تنطبق على عميل الويب أو تطبيقات الأجهزة المحمولة أو عملاء سطح المكتب أو جميع العملاء.

عندما يتصل مستخدم بجلسة عمل بعيدة، يحتاج إلى المصادقة على خدمة Azure Virtual Desktop ومضيف الجلسة. إذا تم تمكين المصادقة متعددة العوامل(MFA)، يتم استخدامها عند الاتصال بخدمة Azure Virtual Desktop ويتم مطالبة المستخدم بحساب المستخدم الخاص به والنموذج الثاني للمصادقة، بنفس الطريقة التي يتم بها الوصول إلى الخدمات الأخرى. عندما يبدأ المستخدم جلسة عمل بعيدة، يلزم وجود اسم مستخدم وكلمة مرور لمضيف الجلسة، ولكن هذا الأمر يكون سلسا للمستخدم إذا تم تمكين تسجيل الدخول الأحادي (SSO). لمزيد من المعلومات، راجع أساليب المصادقة.

يعتمد عدد المرات التي تتم فيها مطالبة المستخدم بإعادة المصادقة على إعدادات تكوين مدة جلسة عمل Microsoft Entra. على سبيل المثال، إذا تم تسجيل جهاز عميل Windows مع معرف Microsoft Entra، فإنه يتلقى رمز التحديث الأساسي (PRT) لاستخدامه لتسجيل الدخول الأحادي (SSO) عبر التطبيقات. بمجرد إصداره، يكون PRT صالح لمدة 14 يوماً ويتم تجديده باستمرار طالما أن المستخدم يستخدم الجهاز بنشاط.

على الرغم من أن تذكر بيانات الاعتماد أمر ملائم، فإنه يمكن أيضاً أن يجعل عمليات التوزيع على سيناريوهات المؤسسة أو الأجهزة الشخصية أقل أماناً. لحماية المستخدمين، يمكنك التأكد من أن العميل يستمر في طلب بيانات اعتماد المصادقة متعددة العوامل من Microsoft Entra بشكل متكرر. يمكنك استخدام الوصول المشروط لتكوين هذا السلوك.

تعرف على كيفية فرض المصادقة متعددة العوامل ل Azure Virtual Desktop وتكوين تكرار تسجيل الدخول اختياريا في الأقسام التالية.

المتطلبات الأساسية

إليك ما تحتاج إليه للبدء:

- تعيين ترخيص للمستخدمين يتضمن معرف Microsoft Entra P1 أو P2.

- مجموعة Microsoft Entra مع مستخدمي Azure Virtual Desktop المعينين كأعضاء في المجموعة.

- تمكين مصادقة Microsoft Entra متعددة العوامل.

إنشاء نهج الوصول المشروط

إليك كيفية إنشاء نهج الوصول المشروط الذي يتطلب مصادقة متعددة العوامل عند الاتصال بـ Azure Virtual Desktop:

سجّل الدخول إلى مدخل Microsoft Azure بصفتك مسؤولاً عالميًا أو مسؤول الأمان أو مسؤول الوصول المشروط.

في شريط البحث، اكتب Microsoft Entra Conditional Access وحدد إدخال الخدمة المطابق.

من النظرة العامة، حدد إنشاء نهج جديد.

أعطِ نهجك اسمًا. ونوصي المؤسسات بأن تنشئ معيارًا ذا معنى لأسماء نُهجها.

ضمن Assignments>Users، حدد 0 مستخدمين ومجموعات محددة.

ضمن علامة التبويب تضمين، حدد تحديد المستخدمين والمجموعات وتحقق من المستخدمين والمجموعات، ثم ضمن تحديد، حدد 0 مستخدمين ومجموعات محددة.

في الجزء الجديد الذي يفتح، ابحث عن المجموعة التي تحتوي على مستخدمي Azure Virtual Desktop كأعضاء في المجموعة واخترها، ثم حدد تحديد.

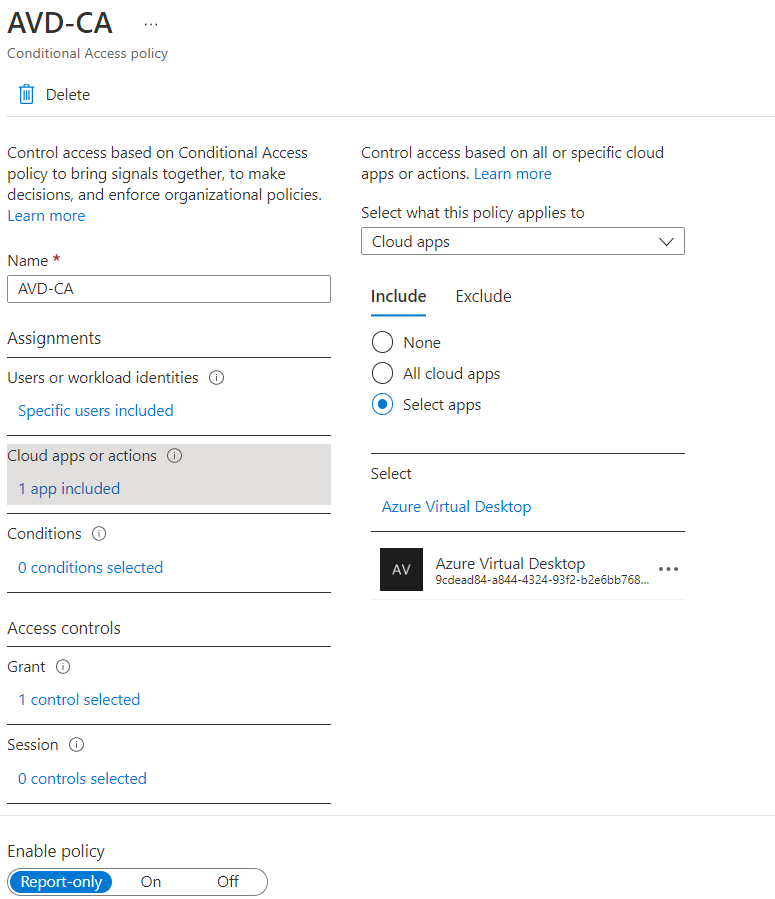

ضمن Assignments>Target resources، حدد No target resources selected.

ضمن علامة التبويب تضمين، حدد تحديد التطبيقات، ثم ضمن تحديد، حدد بلا.

في الجزء الجديد الذي يفتح، ابحث عن التطبيقات الضرورية وحددها استنادا إلى الموارد التي تحاول حمايتها. حدد علامة التبويب ذات الصلة للسيناريو الخاص بك. عند البحث عن اسم تطبيق على Azure، استخدم مصطلحات البحث التي تبدأ باسم التطبيق بالترتيب بدلا من الكلمات الأساسية التي يحتوي عليها اسم التطبيق خارج الترتيب. على سبيل المثال، عندما تريد استخدام Azure Virtual Desktop، تحتاج إلى إدخال "Azure Virtual"، بهذا الترتيب. إذا أدخلت "ظاهري" في حد ذاته، فلن يرجع البحث التطبيق المطلوب.

بالنسبة إلى Azure Virtual Desktop (استنادا إلى Azure Resource Manager)، يمكنك تكوين المصادقة متعددة العوامل على هذه التطبيقات المختلفة:

Azure Virtual Desktop (معرف التطبيق 9cdead84-a844-4324-93f2-b2e6bb768d07)، والذي ينطبق عندما يشترك المستخدم في Azure Virtual Desktop، ويصادق على بوابة Azure Virtual Desktop أثناء الاتصال، وعند إرسال معلومات التشخيص إلى الخدمة من الجهاز المحلي للمستخدم.

تلميح

كان اسم التطبيق سابقاً Windows Virtual Desktop. إذا قمت بتسجيل موفر موارد Microsoft.DesktopVirtualization قبل تغيير اسم العرض، فسيسمى التطبيق Windows Virtual Desktop بنفس معرف التطبيق مثل Azure Virtual Desktop.

- سطح المكتب البعيد لـ Microsoft (معرف التطبيق a4a365df-50f1-4397-bc59-1a1564b8bb9c) وتسجيل الدخول إلى سحابة Windows (معرف التطبيق 270efc09-cd0d-444b-a71f-39af4910ec45). تنطبق هذه عندما يقوم المستخدم بالمصادقة على مضيف جلسة العمل عند تمكين تسجيل الدخول الأحادي. يوصى بمطابقة نهج الوصول المشروط بين هذه التطبيقات وتطبيق Azure Virtual Desktop، باستثناء تكرار تسجيل الدخول.

هام

يستخدم العملاء المستخدمون للوصول إلى Azure Virtual Desktop تطبيق معرف سطح المكتب البعيد لـ Microsoft Entra للمصادقة على مضيف الجلسة اليوم. سيؤدي التغيير القادم إلى نقل المصادقة إلى تطبيق Windows Cloud Login Entra ID. لضمان انتقال سلس، تحتاج إلى إضافة كل من تطبيقي معرف Entra إلى نهج CA.

هام

لا تحدد التطبيق المسمى بموفر Azure Virtual Desktop Azure Resource Manager (معرّف التطبيق 50e95039-b200-4007-bc97-8d5790743a63). يتم استخدام هذا التطبيق فقط لاسترداد موجز المستخدم ويجب ألا يكون لديه مصادقة متعددة العوامل.

بمجرد تحديد تطبيقاتك، حدد تحديد.

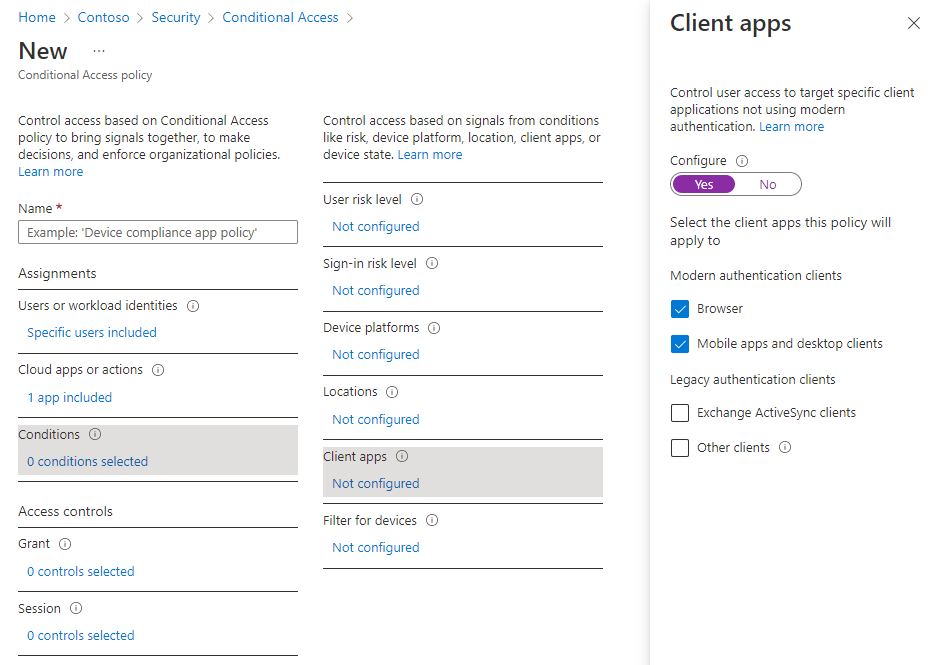

ضمن شروط التعيينات>، حدد 0 شروط حدد.

ضمن Client apps، حدد Not configured.

في الجزء الجديد الذي يفتح، بالنسبة إلى Configure، حدد Yes.

حدد تطبيقات العميل التي ينطبق عليها هذا النهج:

- حدد Browser إذا كنت تريد تطبيق النهج على عميل الويب.

- حدد Mobile apps and desktop clients إذا كنت تريد تطبيق النهج على العملاء الآخرين.

- حدد كلا خانتي الاختيار إذا كنت تريد تطبيق النهج على كافة العملاء.

- قم بإلغاء تحديد القيم لعملاء المصادقة القديمة.

بمجرد تحديد تطبيقات العميل التي ينطبق عليها هذا النهج، حدد تم.

ضمن Access controls>Grant، حدد 0 عناصر تحكم محددة.

في الجزء الجديد الذي يفتح، حدد Grant access.

حدد طلب مصادقة متعددة العوامل، ثم حدد تحديد.

في أسفل الصفحة، اضبط Enable policy على On وحدد Create.

إشعار

عند استخدام عميل الويب لتسجيل الدخول إلى Azure Virtual Desktop من خلال المتصفح، سيدرج السجل معرّف تطبيق العميل بصفة a85cf173-4192-42f8-81fa-777a763e6e2c (عميل Azure Virtual Desktop). وذلك لأن تطبيق العميل مرتبط داخلياً بمعرّف تطبيق الخادم حيث تم ضبط نهج الوصول المشروط.

تلميح

قد يرى بعض المستخدمين مطالبة بعنوان البقاء قيد تسجيل الدخول إلى جميع تطبيقاتك إذا لم يكن جهاز Windows الذي يستخدمونه مسجلا بالفعل مع معرف Microsoft Entra. إذا قاموا بإلغاء تحديد السماح لمؤسستي بإدارة جهازي وحدد لا، قم بتسجيل الدخول إلى هذا التطبيق فقط، فقد تتم مطالبتهم بالمصادقة بشكل متكرر.

تكوين تردد تسجيل الدخول

تتيح لك نهج تكرار تسجيل الدخول تعيين الفترة الزمنية التي يجب على المستخدم بعدها إثبات هويته مرة أخرى عند الوصول إلى الموارد المستندة إلى Microsoft Entra. يمكن أن يساعد هذا في تأمين بيئتك وهو مهم بشكل خاص للأجهزة الشخصية، حيث قد لا يتطلب نظام التشغيل المحلي مصادقة متعددة العوامل (MFA) أو قد لا يتم تأمينه تلقائيا بعد عدم النشاط.

تؤدي نهج تكرار تسجيل الدخول إلى سلوك مختلف استنادا إلى تطبيق Microsoft Entra المحدد:

| اسم التطبيق | معرف التطبيق | سلوك |

|---|---|---|

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | يفرض إعادة المصادقة عندما يشترك مستخدم في Azure Virtual Desktop، ويحدث قائمة الموارد الخاصة به يدويا ويصادق على بوابة Azure Virtual Desktop أثناء الاتصال. بمجرد انتهاء فترة إعادة المصادقة، يفشل تحديث موجز الخلفية وتحميل التشخيصات بصمت حتى يكمل المستخدم تسجيل الدخول التفاعلي التالي إلى Microsoft Entra. |

| سطح المكتب البعيد لـ Microsoft تسجيل الدخول إلى Windows Cloud |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

يفرض إعادة المصادقة عندما يقوم مستخدم بتسجيل الدخول إلى مضيف جلسة عمل عند تمكين تسجيل الدخول الأحادي. يجب تكوين كلا التطبيقين معا حيث سيتحول عملاء Azure Virtual Desktop قريبا من استخدام تطبيق سطح المكتب البعيد لـ Microsoft إلى تطبيق تسجيل الدخول إلى Windows Cloud للمصادقة على مضيف الجلسة. |

لتكوين الفترة الزمنية التي يطلب بعدها من المستخدم تسجيل الدخول مرة أخرى:

- افتح النهج الذي أنشأته مسبقاً.

- ضمن Access controls>Session، حدد 0 عناصر تحكم محددة.

- في الجزء "Session"، حدد "Sign-in frequency".

- حدد إعادة المصادقة الدورية أو في كل مرة.

- إذا قمت بتحديد إعادة المصادقة الدورية، فقم بتعيين قيمة الفترة الزمنية التي يطلب بعدها من المستخدم تسجيل الدخول مرة أخرى، ثم حدد تحديد. على سبيل المثال، يتطلب تعيين القيمة إلى 1 والوحدة إلى ساعات مصادقة متعددة العوامل إذا تم تشغيل اتصال بعد أكثر من ساعة من الاتصال الأخير.

- يتوفر خيار كل مرة حاليا في المعاينة العامة ويتم دعمه فقط عند تطبيقه على تطبيقات تسجيل الدخول إلى سطح المكتب البعيد لـ Microsoft وWindows Cloud عند تمكين تسجيل الدخول الأحادي لتجمع المضيف. إذا قمت بتحديد في كل مرة، تتم مطالبة المستخدمين بإعادة المصادقة بعد فترة من 5 إلى 15 دقيقة بعد آخر مرة تمت مصادقتهم فيها لتطبيقات تسجيل الدخول إلى سطح المكتب البعيد لـ Microsoft وWindows Cloud.

- في أسفل الصفحة، حدد حفظ.

إشعار

- تحدث إعادة المصادقة فقط عندما يتعين على المستخدم المصادقة على مورد. بمجرد إنشاء اتصال، لا تتم مطالبة المستخدمين حتى إذا استمر الاتصال لفترة أطول من تكرار تسجيل الدخول الذي قمت بتكوينه.

- يحتاج المستخدمون إلى إعادة المصادقة إذا كان هناك انقطاع في الشبكة يفرض إعادة تأسيس الجلسة بعد تكرار تسجيل الدخول الذي قمت بتكوينه. يمكن أن يؤدي هذا إلى طلبات مصادقة أكثر تكرارا على الشبكات غير المستقرة.

الأجهزة الظاهرية لمضيف الجلسة المنضمة إلى Microsoft Entra

لكي تنجح الاتصالات، يجب تعطيل أسلوب تسجيل الدخول القديم للمصادقة متعددة العوامل لكل مستخدم. إذا كنت لا تريد تقييد تسجيل الدخول إلى أساليب مصادقة قوية مثل Windows Hello للأعمال، فستحتاج إلى استبعاد تطبيق تسجيل الدخول إلى Azure Windows VM من نهج الوصول المشروط.